【翻译】威胁情报的短板

出处:VB 2020

摘要

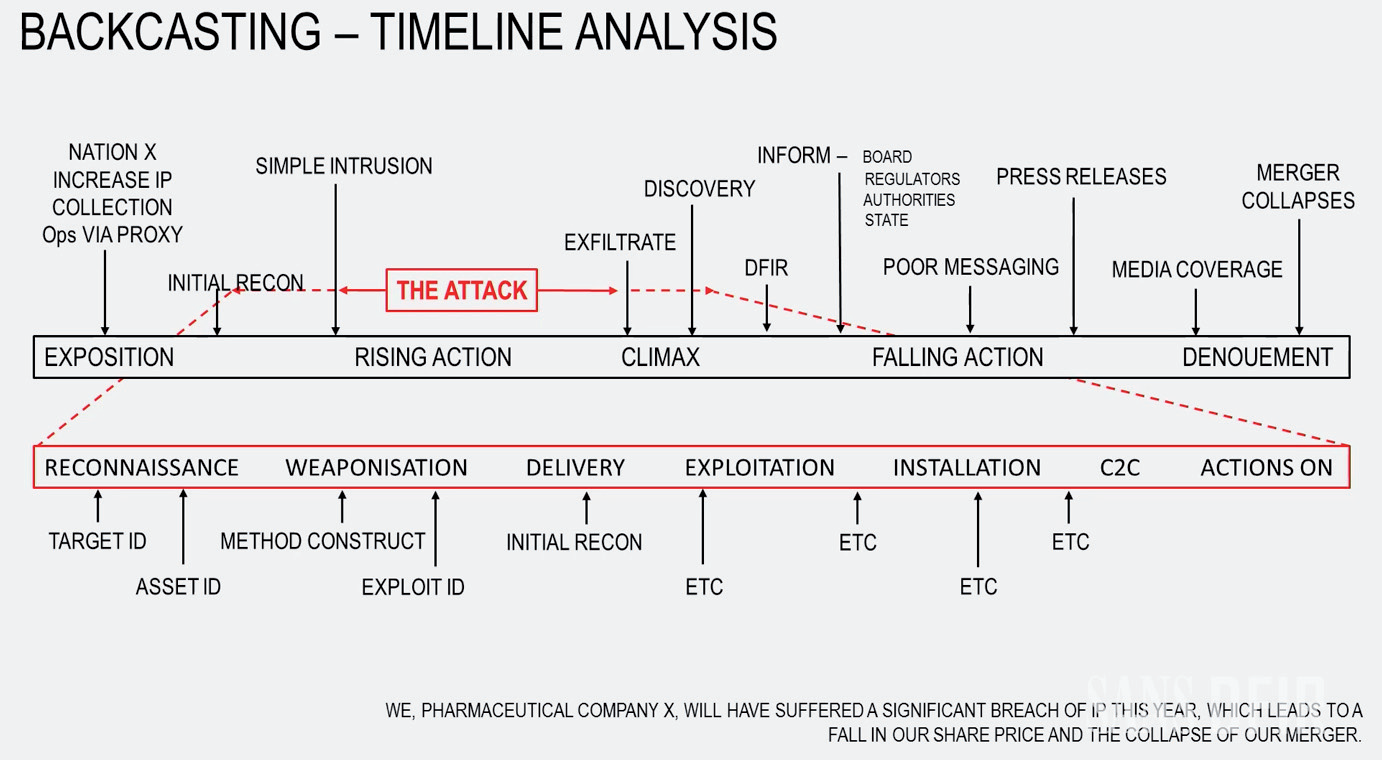

本文通过回溯的叙述手法,站在2030年,回顾了威胁情报十年的兴衰史。并对威胁情报衰弱的原因进行了剖析,提出了缓解建议

1.预计的重要时间节点(故事形式)

| 时间 | 状态 | 表现 |

|---|---|---|

| 2023 | 市场趋于成熟 | CTI团队的价值凸显,引来大量投资,出现CTI认证/证书 |

| 2025 | 顶峰 | CTI团队登上新闻头条,CTO/CEO频频受邀采访,CTI分析师像会计、法律等行业一样,流行认证资格考试 |

| 2028 | 市场急剧下跌 | 预算减少,CTI的投资回报率不高 |

| 2030 | 行业崩溃 | 认证机构的域名过期 |

2.原因分析

2.1 情报孤岛(主观原因)

- 目的性不明确:分析师为了展示其能力,获得赞誉,但研究结果的贡献率不高,受众不明确(情报相关性),难以应用到漏洞管理或者安全运营(情报可用性)。

- 与其他团队缺乏沟通:分析师专注威胁分析和报告撰写,提供对威胁的洞察,经常忽视本身的业务,难以解决客户痛点,缺乏对业务发展方向的理解(情报协同,业务背景)

2.2 错误的威胁认知(客观原因)

- 夸大的媒体宣传:强调最前沿的攻防技术,例如针对AI的攻击、花哨的零日漏洞攻击、结合ATT&CK的防御/检测。但大多数组织,还在应对这网络钓鱼和针对office的攻击。(实际安全需求)

- 高估的威胁:过分强调前沿威胁、国家级黑客,但生产环境中展示出来的威胁与预期差距过大(威胁主体的定位)

2.3 自身因素

人才、技能、资源

2.4 市场因素

地域化、行业化的限制

3.建议

- 情报的实用性、可用性:提供应对措施、结合行业框架、威胁指示器(IOC)

- 威胁洞察:帮助确定威胁优先级

- 业务协同:部门间的整合、反馈意见、注重情报的使用效果

- 内部培训:知识库、讨论班

浙公网安备 33010602011771号

浙公网安备 33010602011771号