【翻译】威胁捕捉成熟度模型

原文

Sqrrl公司的文章:https://www.threathunting.net/files/framework-for-threat-hunting-whitepaper.pdf

David Bianco的文章:http://detect-respond.blogspot.com/2015/10/a-simple-hunting-maturity-model.html

发布者介绍:

David Bianco, 从业20多年,现任target首席安全专家,从就职于sqrrl(18年被fireeye收购,著名威胁狩猎服务商)、fireeye mandiant、通用公司等。其14年提出的Pyramid of Pain(威胁情报痛苦金字塔)被业界广泛引用。15年1月起任职于sqrrl,同年10月提出威胁捕捉成熟度模型。

发布单位介绍:

Sqrrl是一家威胁狩猎服务提供商,2012年成立,获多家投资,2018年被AWS收购,网站在2019年下线。

Sqrrl的创始人Ely Kahn及核心成员曾为NSA服务,具备专业的网络安全和大数据背景。在NSA工作期间,开源了数据库Accumulo,并成为了apache顶级项目。Accumulo是PRISM棱镜项目架构的核心,大多数NSA的关键分析应用都运行在Accumulo上。Accumulo是一款有序的分布式kv数据库,其特性为服务端编程、单元权限控制,优点是可扩展(基于hdfs)、稳定(遵循规范,发布前测试)。

Sqrrl的威胁捕获平台,能够帮助客户定位(target)、捕获(hunt)、阻断(disrupt)高级网络威胁。通过连接分析、用户实体行为分析(UEBA)、PB级扩展能力的集成解决方案。

Sqrrl收集并融合了各种安全数据集,包括网络流量日志、DNS日志、代理数据、用户目录、身份信息、外部情报员和客户交易等。Sqrrl利用这些数据来发现可疑行为,查明涉事人员,并评估企业的风险暴露程度。

客户有:Amazon, CA, Cloudera, Dell, Eucalyptus, Fusion-io, Hortonworks, IBM, MapR, Nutanix, Pentaho, Pivotal, Splunk, Cyphort。

问题:

如何度量组织在威胁捕获的现状,下一步如何发展

定义 threat hunting:

We define hunting as the process of proactively and iteratively searching through networks to detect and isolate advanced threats that evade existing security solutions.

威胁捕捉是以检测和阻断绕过现有安全措施的高级威胁为目标,在网络主动、迭代的搜索过程。

threat hunting 手段:

以半自动化的方式,从数据中发现可疑行为模式,总结规律或者ttp,建立自动化分析的能力。

threat hunting 目标

提升检测能力,建立原型实现新的自动化

定位:

威胁捕获是SOC下一步的发展

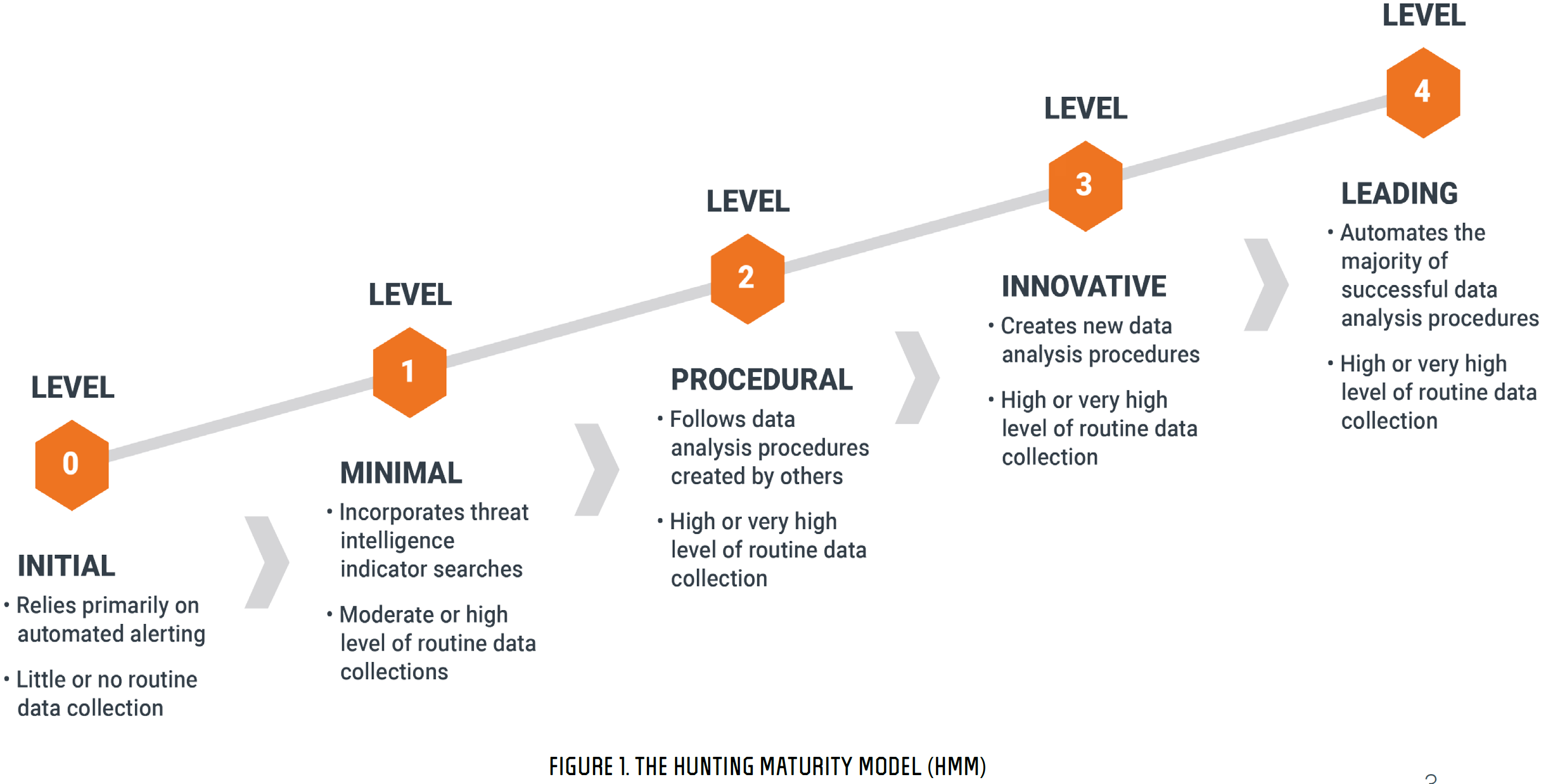

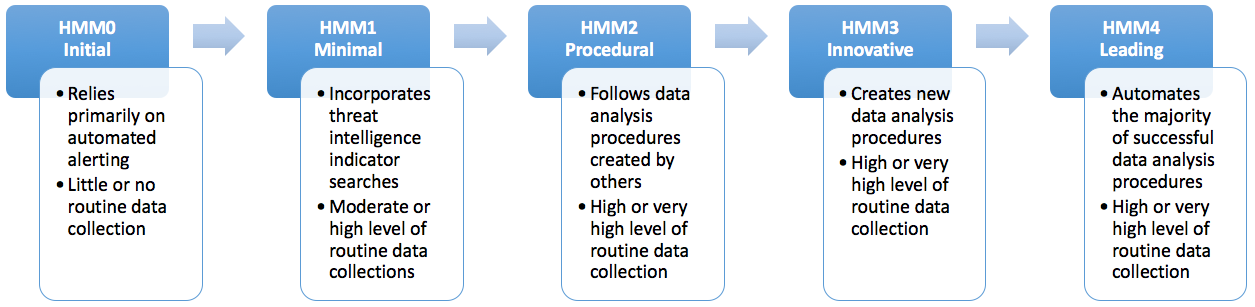

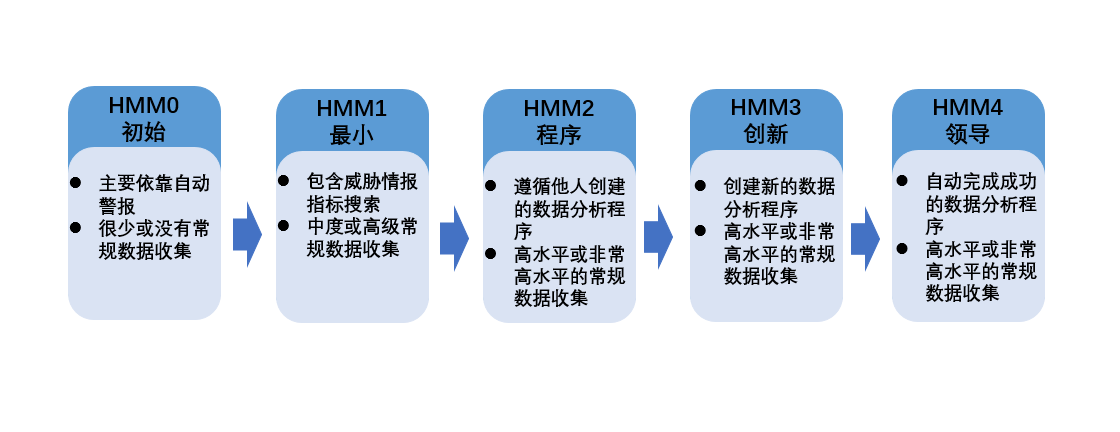

威胁捕获成熟度

说明:威胁捕获成熟度最早由David Bianco在2015年10月发布在其个人博客,他在2015年1月到2018年1月在Sqrrl工作。在2015年11月Sqrrl公司发布的三篇报告,对成熟度进行了详细的描述。

图 Sqrrl版本

图 David版本

图 翻译版

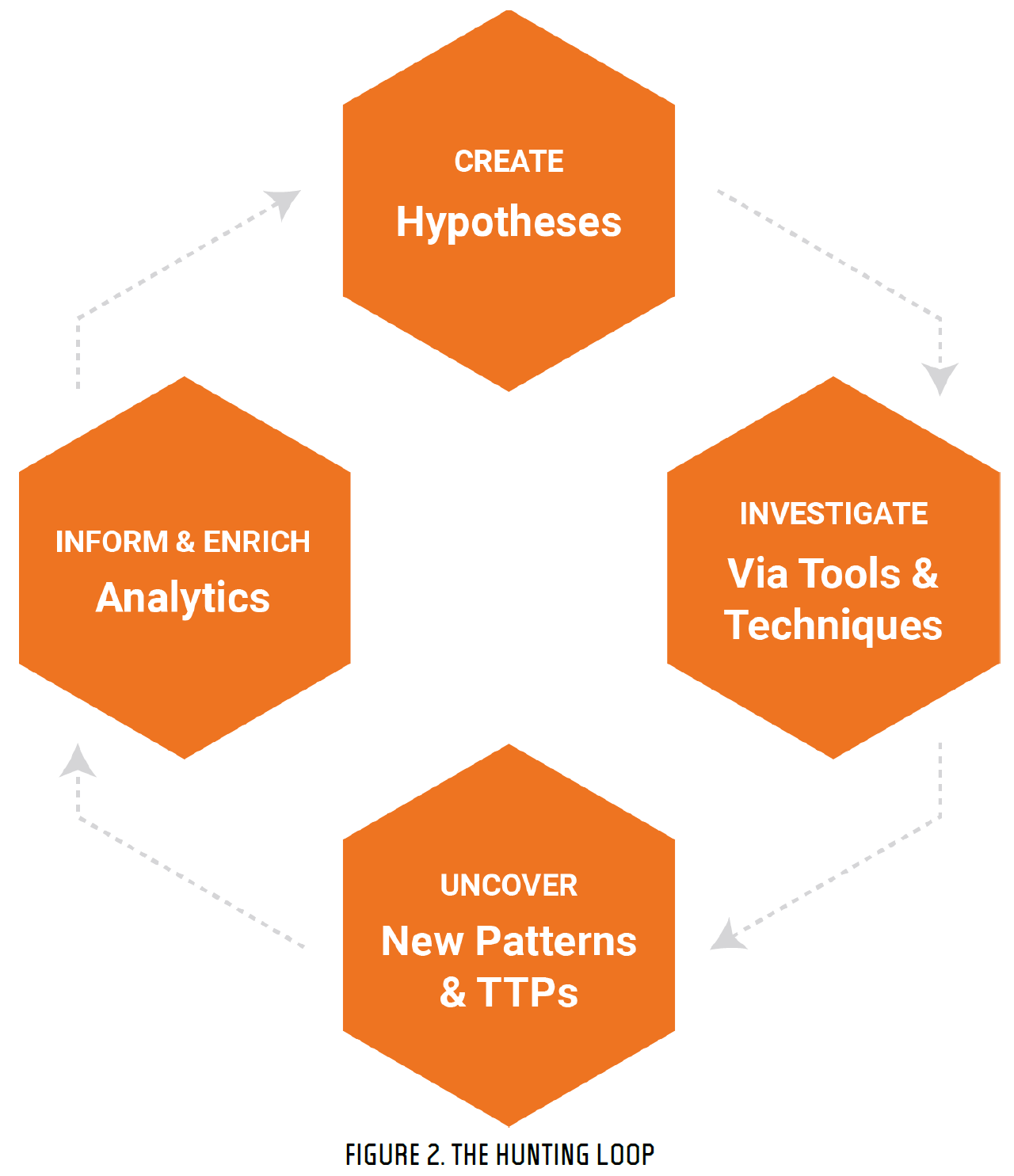

威胁捕获流程

- 提出假设

- 通过工具调查

- 发现新模式和ttp

- 自动化,增强分析、检测系统

![]()

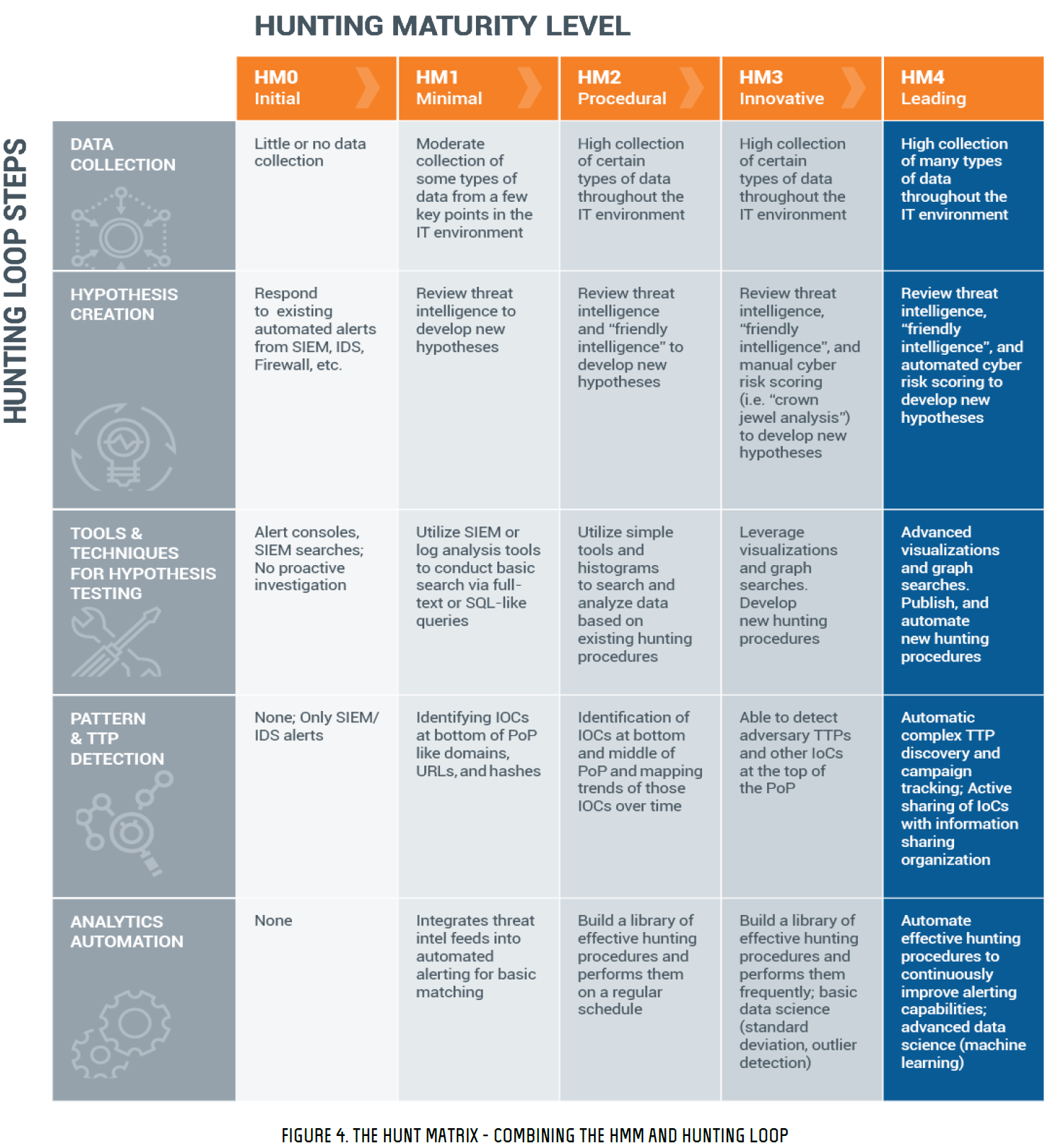

威胁捕获矩阵(威胁捕获能力等级-威胁捕获流程)

翻译版

说明:

PoP:Pyramid of Pain, 威胁情报痛苦金字塔,David J. Bianco在2014年提出

| HM0 初始阶段 | HM1 最小规模阶段 | HM2 流程化阶段 | HM3 创新阶段 | HM4 领导阶段 | |

|---|---|---|---|---|---|

| 数据收集 | 很少,或者没有 | 能够收集IT环境中一些关键节点的数据 | 能够收集IT环境中某些类型的数据 | 能够收集IT环境中某些类型的数据 | 能够收集IT环境中某些类型的数据 |

| 建立假设 | 仅仅去处理SIEM/IDS/防火墙中的告警 | 根据威胁情报去构建新假设 | 根据威胁情报、专家经验去构建新假设 | 根据威胁情报、专家经验、人工风险评分去构建新假设 | 根据威胁情报、专家经验、自动化的风险评分去构建新假设 |

| 通过工具和技术去验证假设 | 在告警终端、SIEM中搜索,没有主动的调查 | 以全文检索或者sql的方式,利用SIEM或日志分析工具进行搜索 | 基于现在的捕获流程,利用简单的工具去搜索分析数据,来验证假设 | 具备可视化和关联分析能力,构建新的捕获流程 | 具备高效的可视化和关联分析能力,实现了新流程的构建自动化 |

| 检测模式&TTP | 无,或者仅有SIEM/IDS告警 | 通过金字塔底层的IOC检测 | 通过金字塔中层和下层的IOC进行检测,并根据时间分析这些ioc的趋势变化 | 能够根据对手的TTP和金字塔顶层的IOC进行检测 | 自动化的检测复杂TTP,追踪战役,支持组织间的情报IOC共享 |

| 分析自动化 | 无 | 使用威胁情报feed进行自动化告警 | 建立有效的捕捉流程库,并定期运行 | 建立有效的捕捉流程库,并经常运行,具备基础的数据分析能力(基线、离群点分析) | 自动化的捕捉流程发布与构建,高水平的数据分析能力(机器学习) |

英文版

提升途径(在矩阵中右移)

- 提出假设:动态的提出假设,自动化的得到假设的风险值

- 通过工具调查:工具具备有效的可视化和图检索能力

- 发现新模式和ttp:从仅用IOC到复杂任务(TTP匹配)

- 分析和自动化:通过机器学习,增强分析、检测系统

参考资料

https://www.freebuf.com/articles/neopoints/219164.html

https://blog.csdn.net/qq_36334464/article/details/101776101

浙公网安备 33010602011771号

浙公网安备 33010602011771号