随笔分类 - sql注入随笔

sql lib

摘要:|| or && and updatexml(0x7e, ,0x7e)

阅读全文

摘要:文章目录 前言 1. 二次注入的原理 1.1 个人理解 1.2 Example 2. 题目分析 2.1 主页 2.2 注册页面 2.3 登录成功界面(修改密码) 3. 注入过程 前言 根据题目 Second Order injections Real treat Stored injections

阅读全文

摘要:文章目录 1. 题目分析 2. 注入思路 3. 注入过程 4. 总结 1. 题目分析 根据题目要求,这一关和最开始的一样,让我们构造一个?id参数到url上,通过改变url的参数获取不同的账户信息。 而当我们尝试输入一个14'的时候,网页给出了报错的信息,'14'' LIMIT 0,1根据这个内容,

阅读全文

摘要:如此看来21不是很有营养 https://base64.us/ ok

阅读全文

摘要:说是cookie注入。 %3d urldecode = Base64值为0就是A,为27的就是b。这样,每3个字符产生4位的Base64字符。如果被加密的字符串每3个一组,还剩1或2个字符,使用特殊字符"="补齐Base64的4字 https://base64.us/ 在线base64 网站 # e

阅读全文

摘要:注入点在cookie 里面 python脚本搞定盲注 # encoding utf-8 # r 1151 e 1079 import requests as req cookie="uname=admin' and 1=1#" header={ "User-Agent":"Mozilla/5.0 (

阅读全文

摘要:Less-19 有了18题目的经验,这道题就比较简单 直接bp抓包发送 POST /Less-19/ HTTP/1.1 Host: sql.alienwares.top User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:84.0) Ge

阅读全文

摘要:Less18 个人最终版 1 INSERT INTO `security`.`uagents` (`uagent`, `ip_address`, `username`) VALUES ('' or UPDATEXML(1, (SELECT CONCAT_WS(0x7e,id,username,PAS

阅读全文

摘要:原文链接 -http://www.xianxianlabs.com/blog/2020/05/27/355.html

阅读全文

摘要:less-17 基本测试 admin' or 1=1 admin') or 1=1 admin" or 1=1 admin") or 1=1 羞辱的回答 okok 查看源码 <?php //including the Mysql connect parameters. include("../sql

阅读全文

摘要:

阅读全文

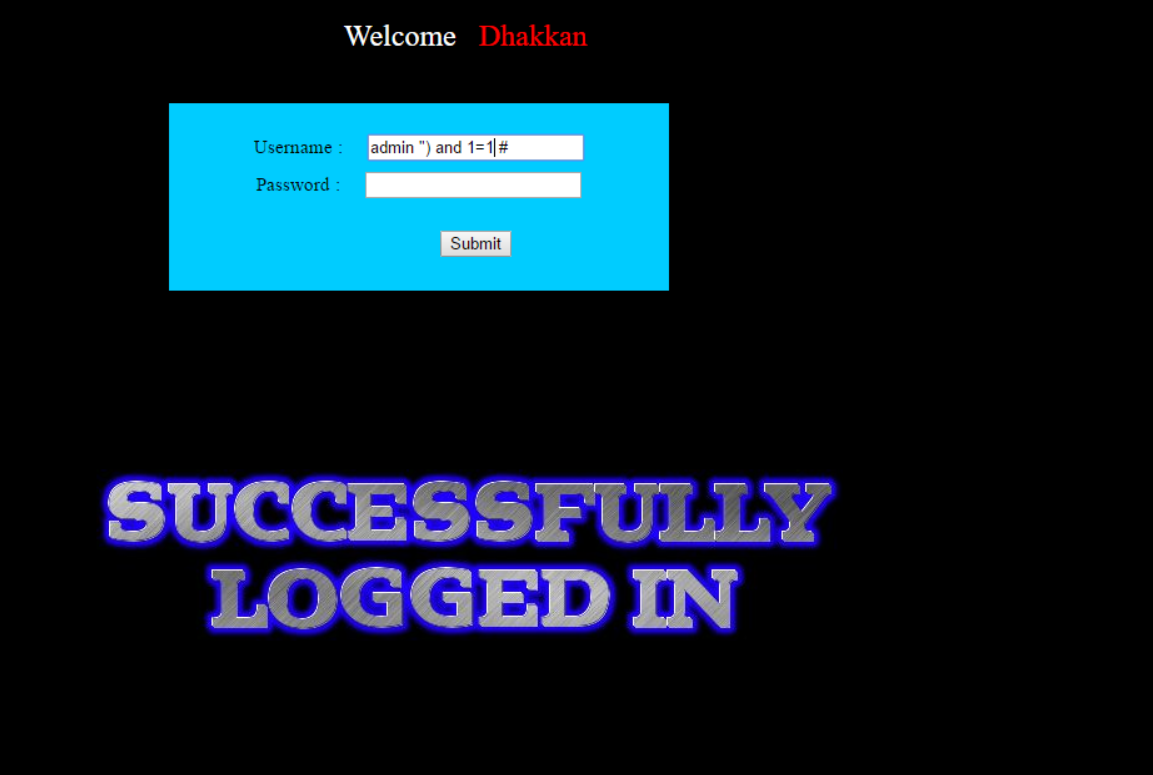

摘要:测试语句 admin" and 1=1# # right 1493 # error 1454 import requests import time id='"' url="https://sql.alienwares.top/Less-14/" for i in range(1,100): for

阅读全文

摘要:当请求为admin admin 的时候 就会回显 其它的时候就会回显失败 尝试sql 注入 发现不在有回显sql语句的包裹问题 sql报错的内容 You have an error in your SQL syntax; check the manual that corresponds to yo

阅读全文

摘要:测试发现页面回显 注入语句 hackerzcj' union select group_concat(table_name),1 from information_schema.tables where table_schema=database() #

阅读全文

摘要:由于自己的不细心 对注入测试的时候 出现了 错误 $id = '"'.$id.'"';$sql="SELECT * FROM users WHERE id=$id LIMIT 0,1"; sql 语句接受的参数 拼接 传入的参数 ?id=1 ?id=1' 我都两次注入的结果bp抓吧 发现没有然后差别

阅读全文

摘要:判断sql注入的位置和回显的参数 回显界面没有改变,证明sql语句错误不会回显 或者没有sql注入漏洞 python 写脚本请求看返回 import requestsurl= "https://sql.alienwares.top/Less-9/?id=1' and 1=1 %23"res=requ

阅读全文

浙公网安备 33010602011771号

浙公网安备 33010602011771号