20212929 2021-2022-2 《网络攻防实践》第2次作业

2) 获取好友IP地址,并查询位置。

3) 使用NMAP对靶机扫描。

4) 使用Nessus对靶机环境扫描。

5) 查看自己的信息是否泄露。

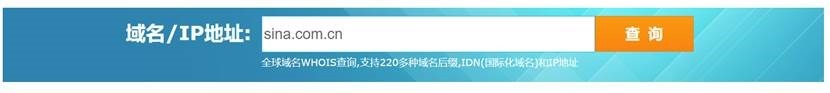

2.1DNS域名的查询

(1)我们选择对sina.com.cn的域名进行查询,打开whoissoft.com,输入sina.com.cn。

显示的域名信息如下

(2)DNS注册人及联系方式为:北京新浪互联信息服务有限公司和domainname@staff.sina.com.cn。

(3)该域名的IP为:47.246.23.232/47.246.23.234/123.126.45.205/

47.246.23.229/47.246.23.228/123.125.104.150/47.246.23.231/

49.7.37.133/47.246.23.233/47.246.23.230/47.246.23.227。

(4)IP地址注册人及联系方式:查看47.246.23.234,注册人为 Alibaba.com LLC (AL-3),联系方式为intl-abuse@list.alibaba-inc.com

(5)IP地址所在国家: 美国,400 S El Camino Real, Suite 400。

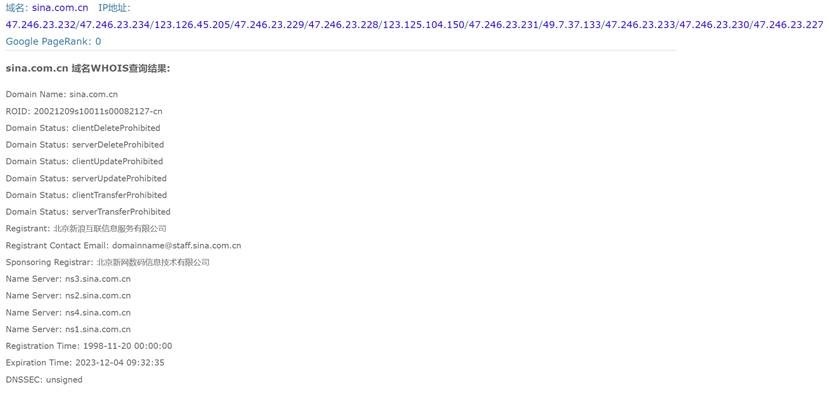

2.2 通过BBS\QQ\MSN查询好友IP地址及所在地

(1)打开QQ给好友发送信息在wireshark中得。

(2)查看IP地址:111.161.108.238

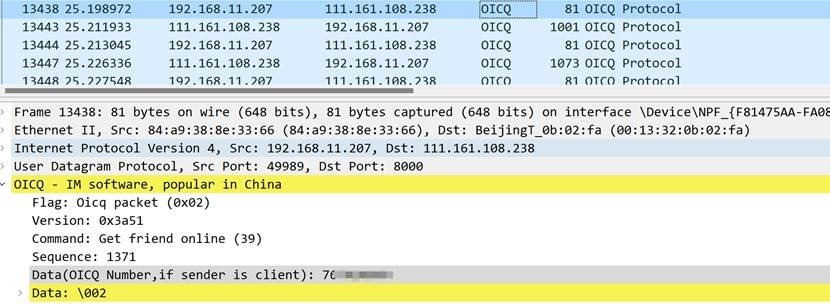

2.3 NMAP使用

(1)打开KALI,输入sudo nmap -sP 192.168.200.123:

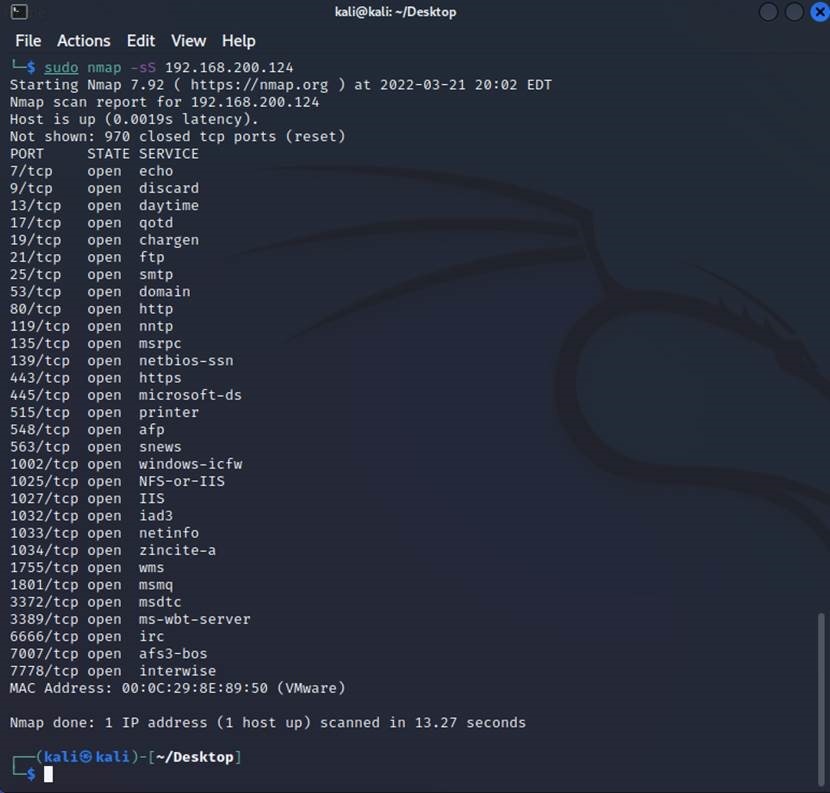

(1)输入命令:sudo nmap -sS 192.168.200.124,查看TCP端口情况:

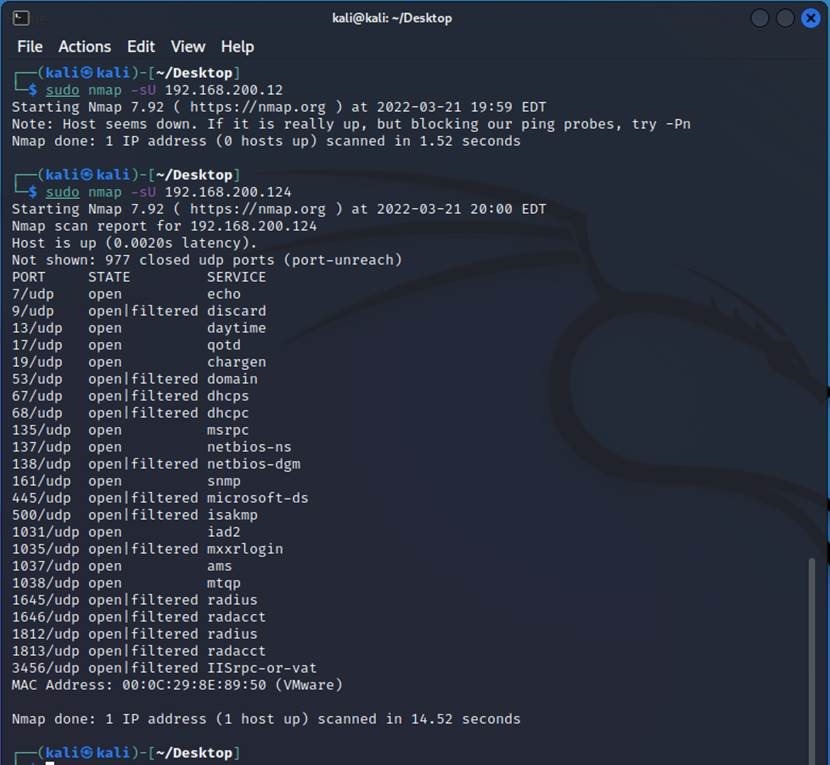

(2)扫描UDP端口输入命令:

sudo nmap -sU 192.168.200.124

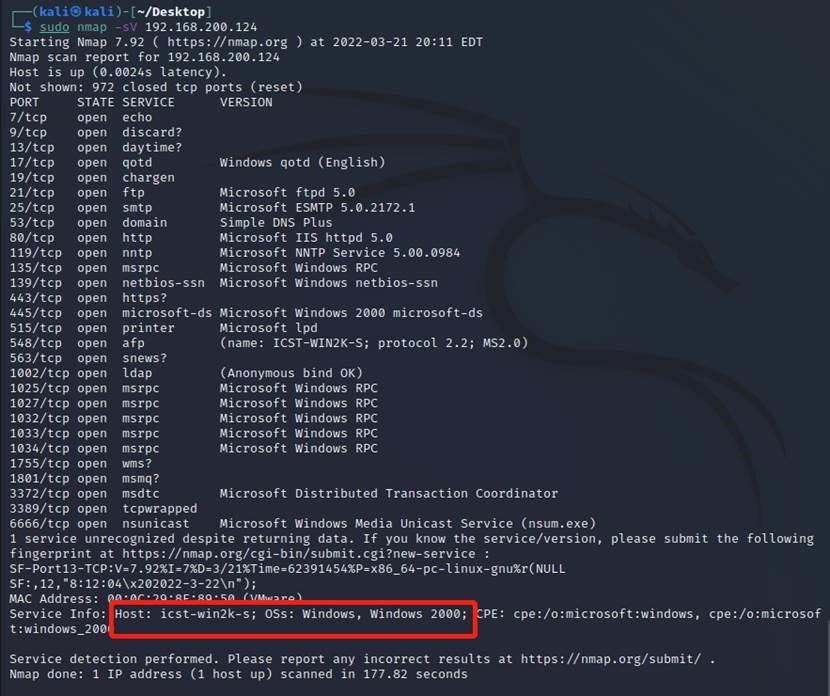

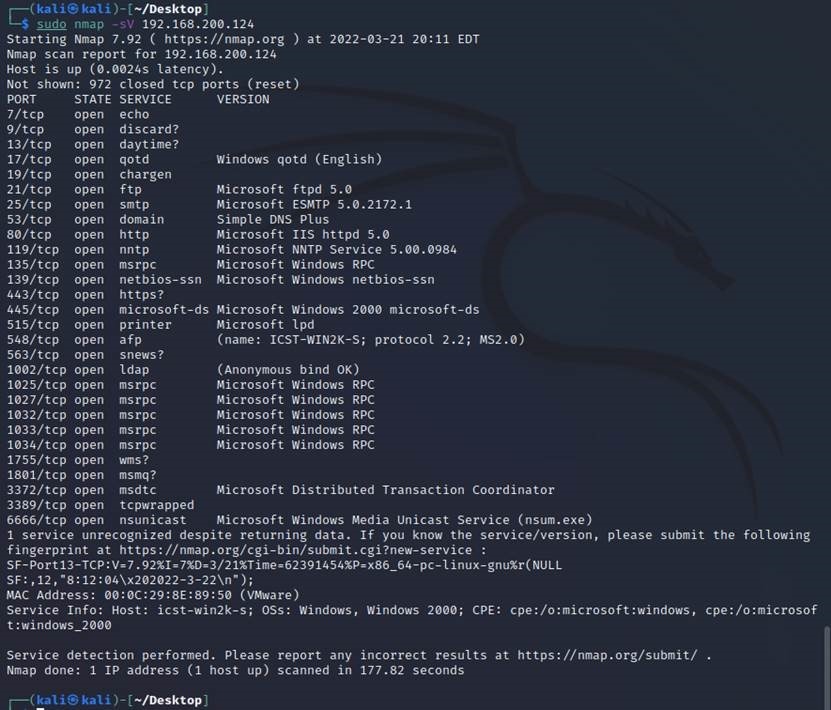

(1)靶机安装的操作系统。sudo nmap -sV 192.168.200.124

(2)靶机安装的服务sudo nmap -sV 192.168.200.124

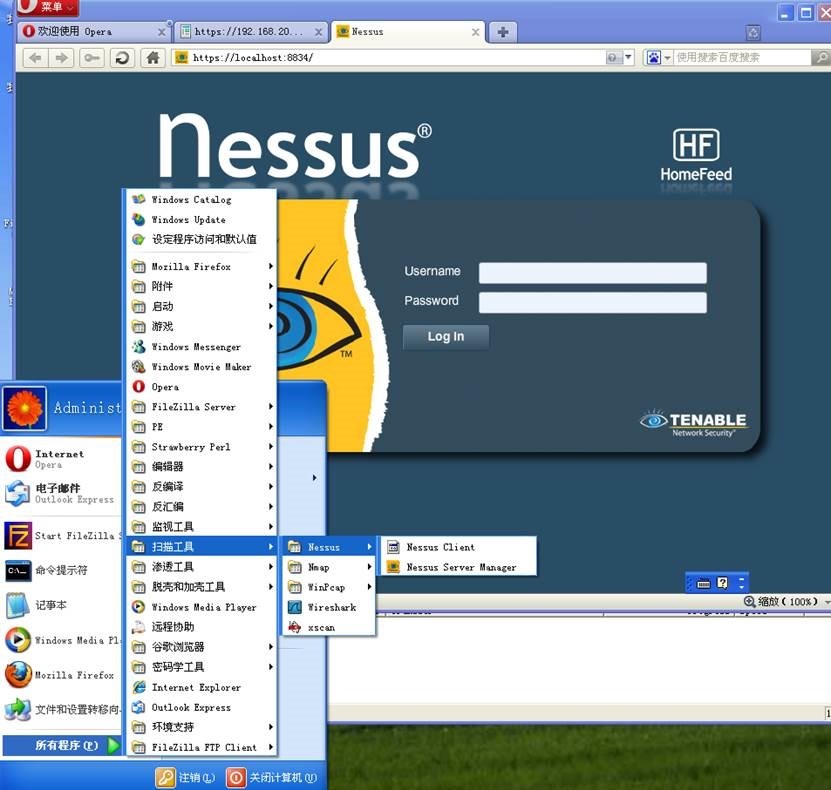

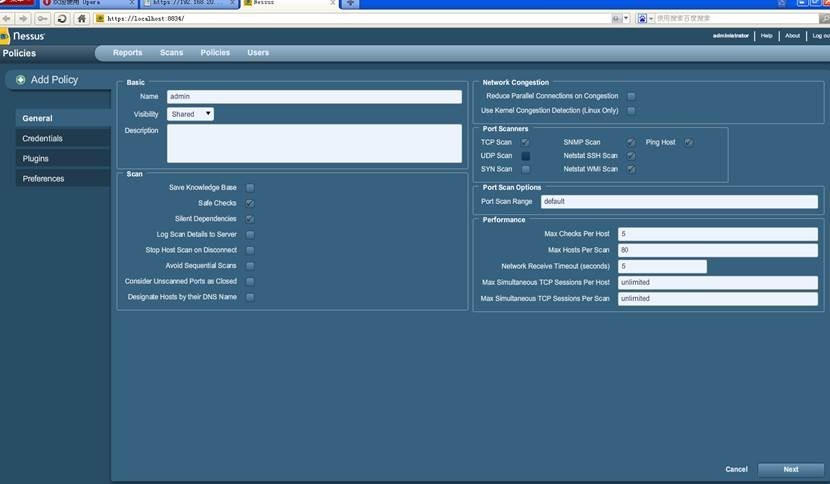

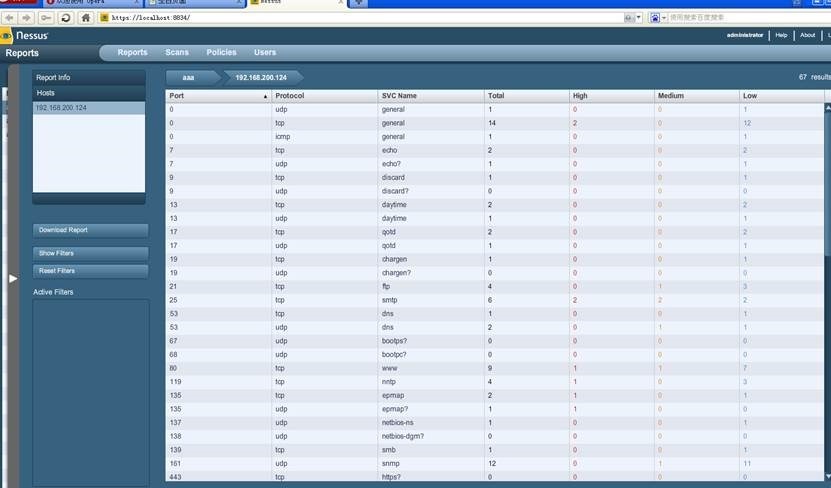

2.4 Nessus的使用

2.4.1Nessus的打开账号为administrator,密码为mima1234。

(1)首先添加扫描策略。

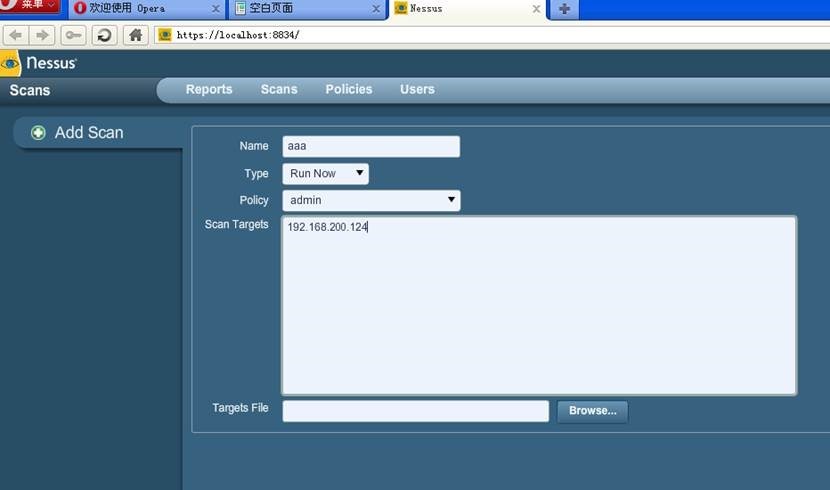

(2)重开软件后添加扫描。

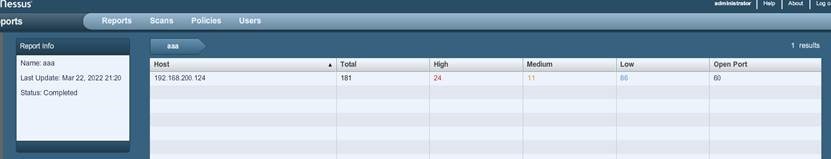

(3)查看扫描结果,靶机开放了60个端口。

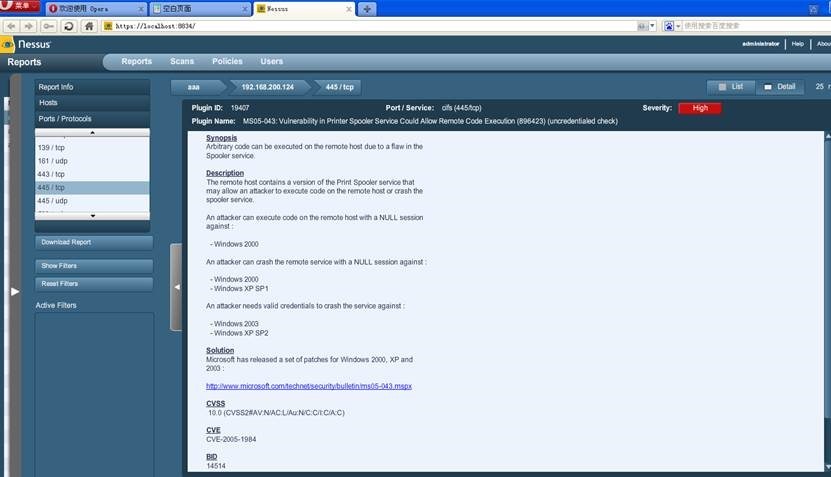

(4)点击查看ID19407,显示。

(5)显示远程主机包含一个版本的后台打印程序服务,该服务可能允许攻击者在远程主机上执行代码或使后台打印程序服务崩溃。

2.5 通过搜索引擎查看自己的信息

(1)打开百度搜索自己的姓名得。

不过还好,打开后域名过期。

(1)使用NMAP -O命令扫描靶机操作系统的时候,不能扫描到靶机的操作系统。

(2)Nessue在kali中安装失败。

这次实验学会了很多的工具,比如wireshark,nessus,nmap,并由此积累了丰富的实战经验。在一些无法解决的问题上,要学会多和同学讨论。

浙公网安备 33010602011771号

浙公网安备 33010602011771号