M6_奇怪的压缩包_bugku

1.bmp用slienteye解,image_quality要选择best提取出来

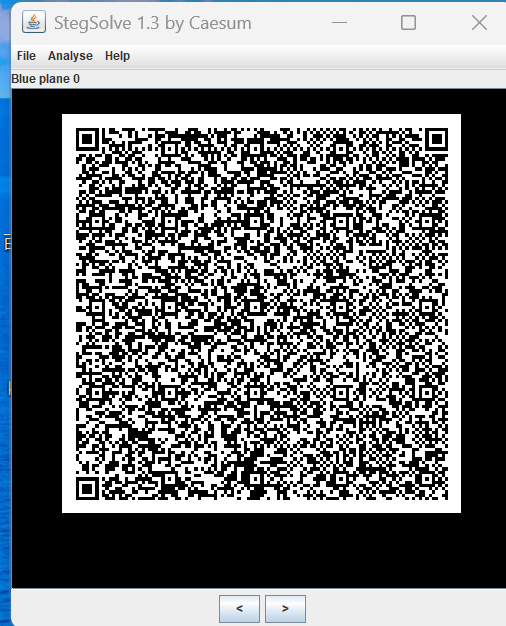

2.png可以用stegsolve,可以看到一个二维码,扫出来一段字符串

3.jpg用jphswin解密,秘密在备注里是0/f2z0HNbBQAEhR0//4v6w==

4.三段字符按次序组合得到一个压缩包,有五个加密文件,内部有010打开,仔细检查,发现flag3是伪加密,解出来是一个片段CTF-

5.然后用ARCHPR爆破出密码456789,解出来发flag2是an-excellent-

6.用WinRAR删除已经解开的文件,继续爆破出123456,解开flag1,flag{Bugku-is-

7.三段拼接长31,发现flag4也是31,使用明文爆破,得到bugku{BUgku iS @n eXceIlent CTF pl@tform}

本文来自博客园,作者:HexCat,转载请注明原文链接:https://www.cnblogs.com/h3xcat/articles/19476395

浙公网安备 33010602011771号

浙公网安备 33010602011771号