Linux服务器通用安全加固指南

基本系统安全

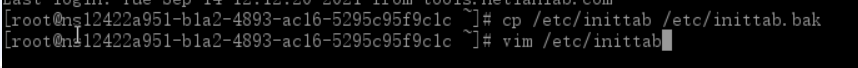

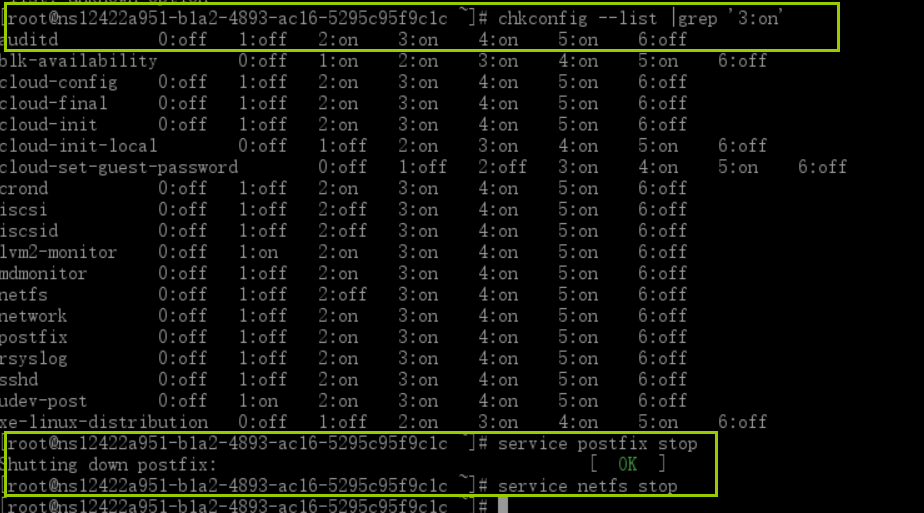

1、保护引导过程(以Grub引导为例)

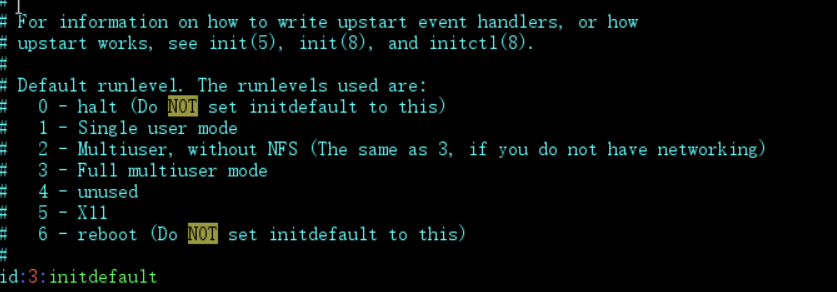

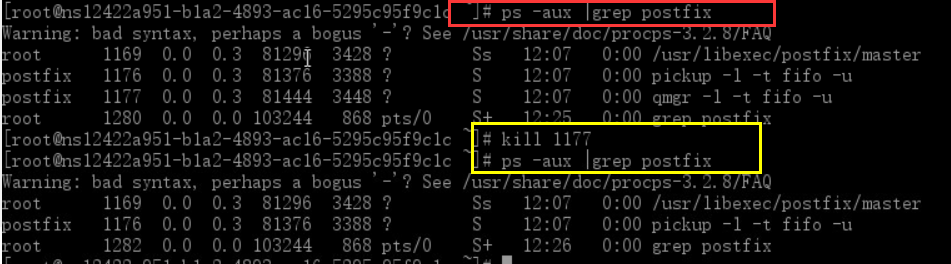

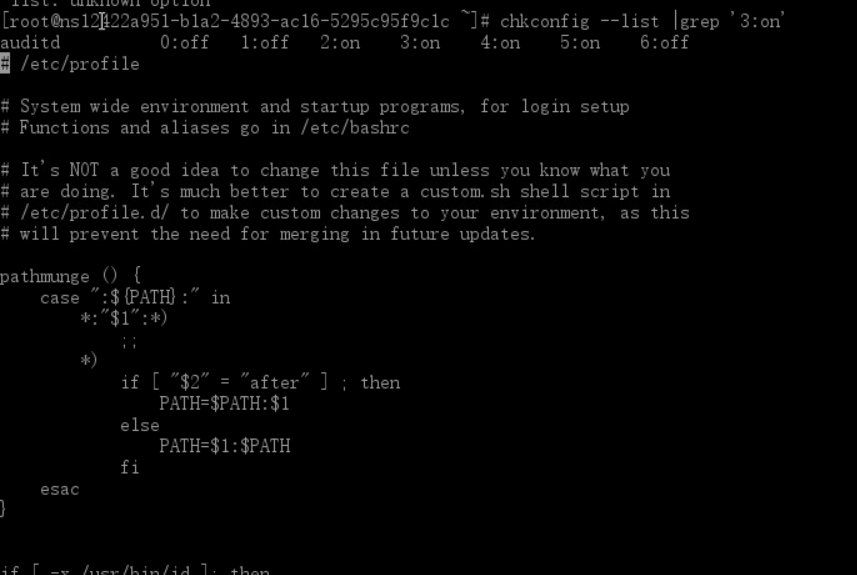

2.关闭不使用的服务

使用ps -aux查看正在运行的进程

然后使用kill+端口号的方式当掉这个进行,再进行查看

关闭邮件服务,使用公司邮件服务器

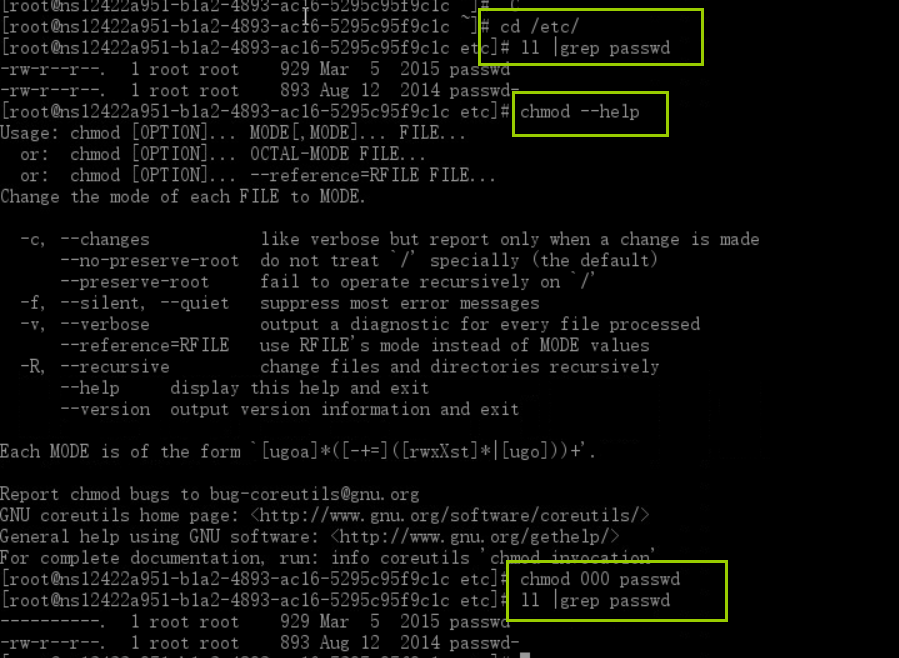

3、增强特殊文件权限:

4、强制实行配额和限制:

为了与 username 区别,groupname 之前必须加 @。类型必须是 soft 或者 hard。软限制(soft-limit)可以 被超出,通常只是警戒线,而硬限制(hard-limit)不能被超出。resource 可以 是下面的关键字之一:

core - 限制内核文件的大小(KB)

data - 最大数据大小(KB)

fsize - 最大文件大小(KB)

memlock - 最大锁定内存地址空间(KB)

nofile - 打开文件的最大数目

rss - 最大持久设置大小(KB)

stack - 最大栈大小(KB)

cpu - 以分钟为单位的最多 CPU 时间

nproc - 进程的最大数目

as - 地址空间限制

maxlogins - 此用户允许登录的最大数目

linux系统加固:

D级,最低安全性

C1级,主存取控制

C2级,较完善的自主存取控制(DAC)、审计

B1级,强制存取控制(MAC)

B2级,良好的结构化设计、形式化安全模型

B3级,全面的访问控制、可信恢复

A1级,形式化认证

用户安全

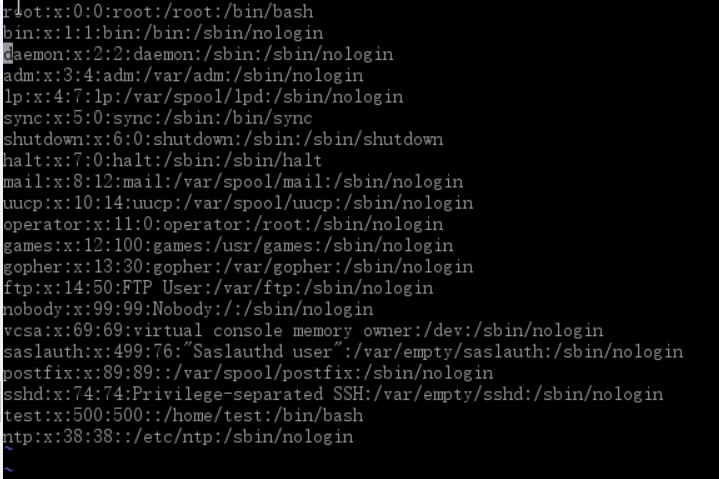

- 禁用不使用的用户

注意:不建议直接删除,当你需要某个用户时,自己重新添加会很麻烦。也可以 usermod -L 或 passwd -l user 锁定。

2、ssh登陆安全

(1)修改ssh的默认端口22,改成如20002这样的较大端口会大幅提高安全系数,降低ssh破解登录的可能性。(注意:本实验环境不允许修改ssh端口,否则会造成服务断开)

找到SSh服务配置文件路径一般都是在 /etc/ssh这个目录下面 sshd_config 这个文件,在“# Port 22”这一行下面添加一行,内容为 port 端口号。

然后重启ssh服务即可。

3.3、减少history命令记录

执行过的历史命令记录越多,从一定程度上讲会给维护带来简便,但同样会伴随安全问题。

vi /etc/profile

找到 HISTSIZE=1000 改为 HISTSIZE=50。

执行 source /etc/profile生效

或每次退出时清理history命令:history –c。

iptables简称netfilter/iptables(简称为iptables)组成Linux平台下的包过滤防火墙,与大多数的Linux软件一样,这个包过滤防火墙是免费的,它可以代替昂贵的商业防火墙解决方案,完成封包过滤、封包重定向和网络地址转换(NAT)等功能。

网络安全

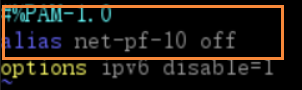

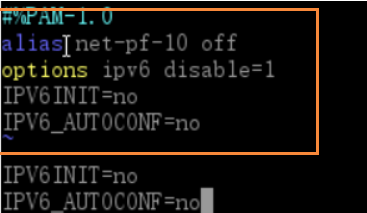

1、禁用ipv6

IPv6是为了解决IPv4地址耗尽的问题,但我们的服务器一般用不到它,反而禁用IPv6不仅仅会加快网络,还会有助于减少管理开销和提高安全级别。以下几步在CentOS上完全禁用ipv6。

禁止加载IPv6模块:

让系统不加载ipv6相关模块,这需要修改modprobe相关设定文件,为了管理方便,我们新建设定文件/etc/modprobe.d/ipv6off.conf,内容如下:

禁用基于IPv6网络,使之不会被触发启动:

禁用网卡IPv6设置,使之仅在IPv4模式下运行:

关闭ip6tables:

重启系统,验证是否生效:

如果没有任何输出就说明IPv6模块已被禁用,否则被启用。

2、防止一般网络攻击

网络攻击不是几行设置就能避免的,以下都只是些简单的将可能性降到最低,增大攻击的难度但并不能完全阻止。

(1)禁ping

阻止ping如果没人能ping通您的系统,安全性自然增加了,可以有效的防止ping洪水。为此,可以在/etc/rc.d/rc.local文件中增加如下一行:

![]

![]

浙公网安备 33010602011771号

浙公网安备 33010602011771号