Vulhub靶场搭建

Vulhub是一个开源的预构建漏洞Docker环境集合。它旨在成为一个易于使用的平台,帮助安全研究人员、教育工作者和学生学习、实践和教授漏洞评估和利用技术。

我们可以在本地快速搭建和测试这些环境,进行漏洞复现。

1、准备工作

- 在准备一台虚拟机服务器,Linux或者Windowserver都可以,这里以CentOS7系统为例,最小化安装即可;

- 最新的Docker离线安装包,下载地址:https://download.docker.com/linux/static/stable/x86_64/

- 下载最新版本的docker-compose-Linux-x86_64,下载地址:https://github.com/docker/compose/releases

- 最新的Vulhub靶场文件,下载地址:https://github.com/vulhub/vulhub

- 准备Xshell和Xftp

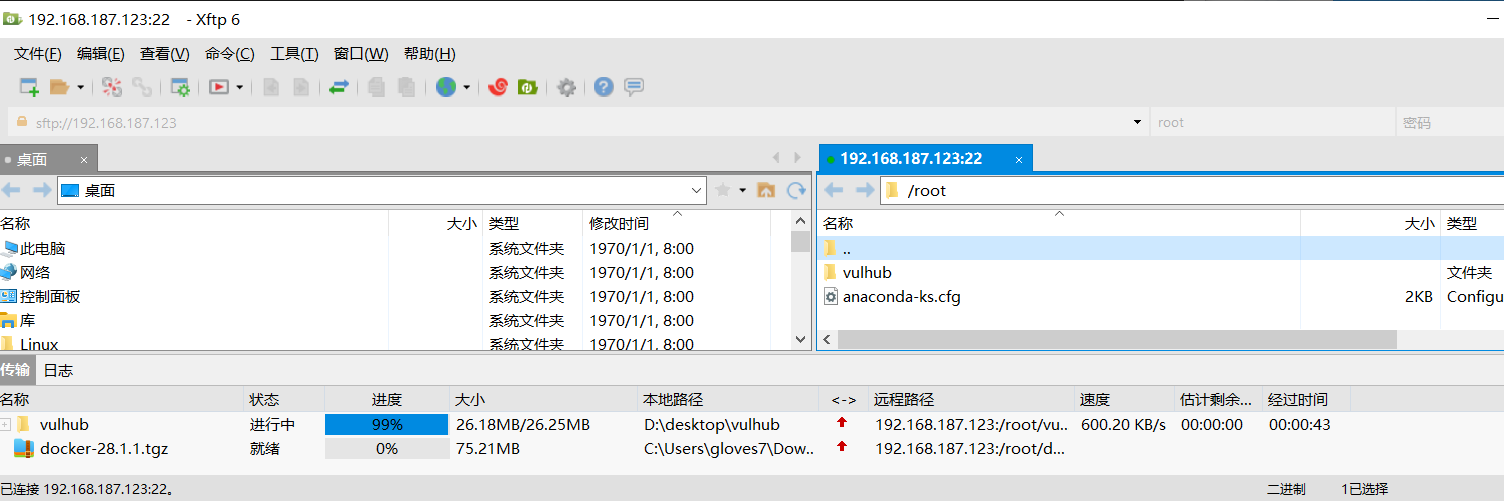

2、上传文件至服务器

使用Xftp工具把准备好的Docker离线安装包和Vulhub靶场文件上传至Linux服务器

3、安装Docker和docker-compose

3.1、Docker安装

Docker安装具体请看我的另一篇Linux系统离线安装Docker,这里不再演示

3.2、docker-compose安装

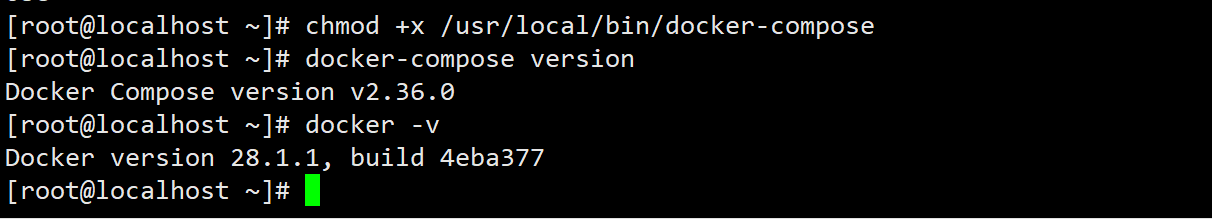

- 把上传的docker-compose-Linux-x86_64复制到/usr/local/bin目录并改名为docker-compose

cp docker-compose-Linux-x86_64 /usr/local/bin/docker-compose - 添加docker-compose的执行权限

chmod +x /usr/local/bin/docker-compose - 验证docker-compos版本

docker-compose version

4、安装Vulhub

把下载的Vulhub文件解压并移动到/opt/目录下,目录可以自己选择放哪里

mv vulhub /opt

5、Vulhub靶场启动

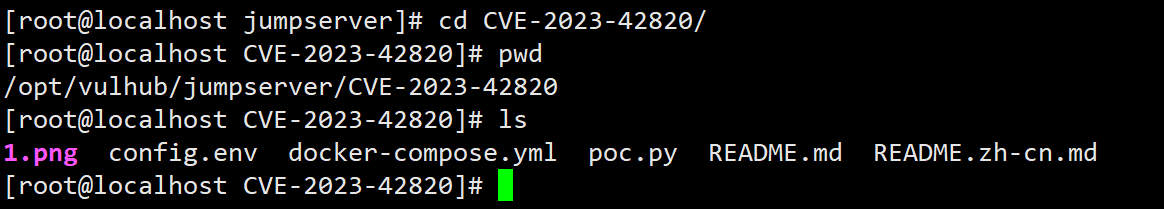

5.1、找到想要测试的环境目录,比如JumpServer的漏洞环境CVE-2023-42820

cd /opt/vulhub/jumpserver/CVE-2023-42820

5.2、在该环境目录下执行如下命令

-

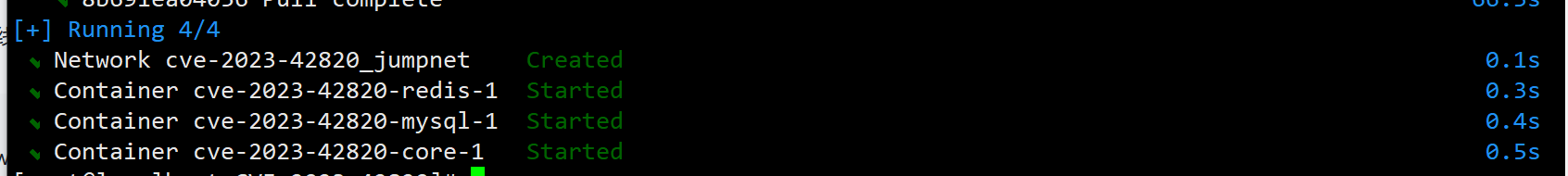

启动环境,首次需要联网拉取镜像,有时候一次不行就多试几次

docker-compose up -d

-

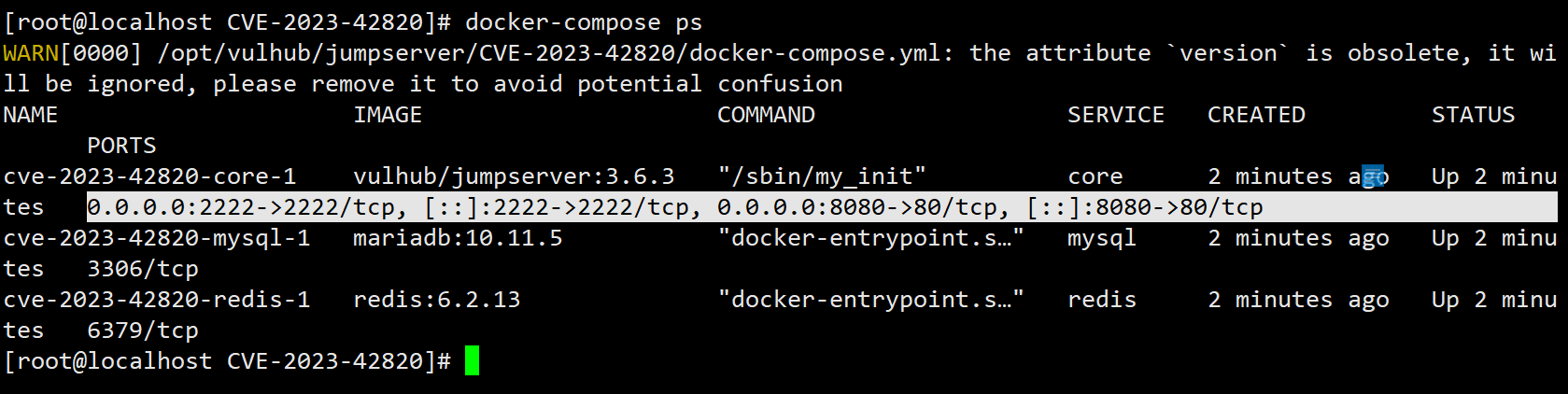

查看目标环境运行端口

docker-compose ps

-

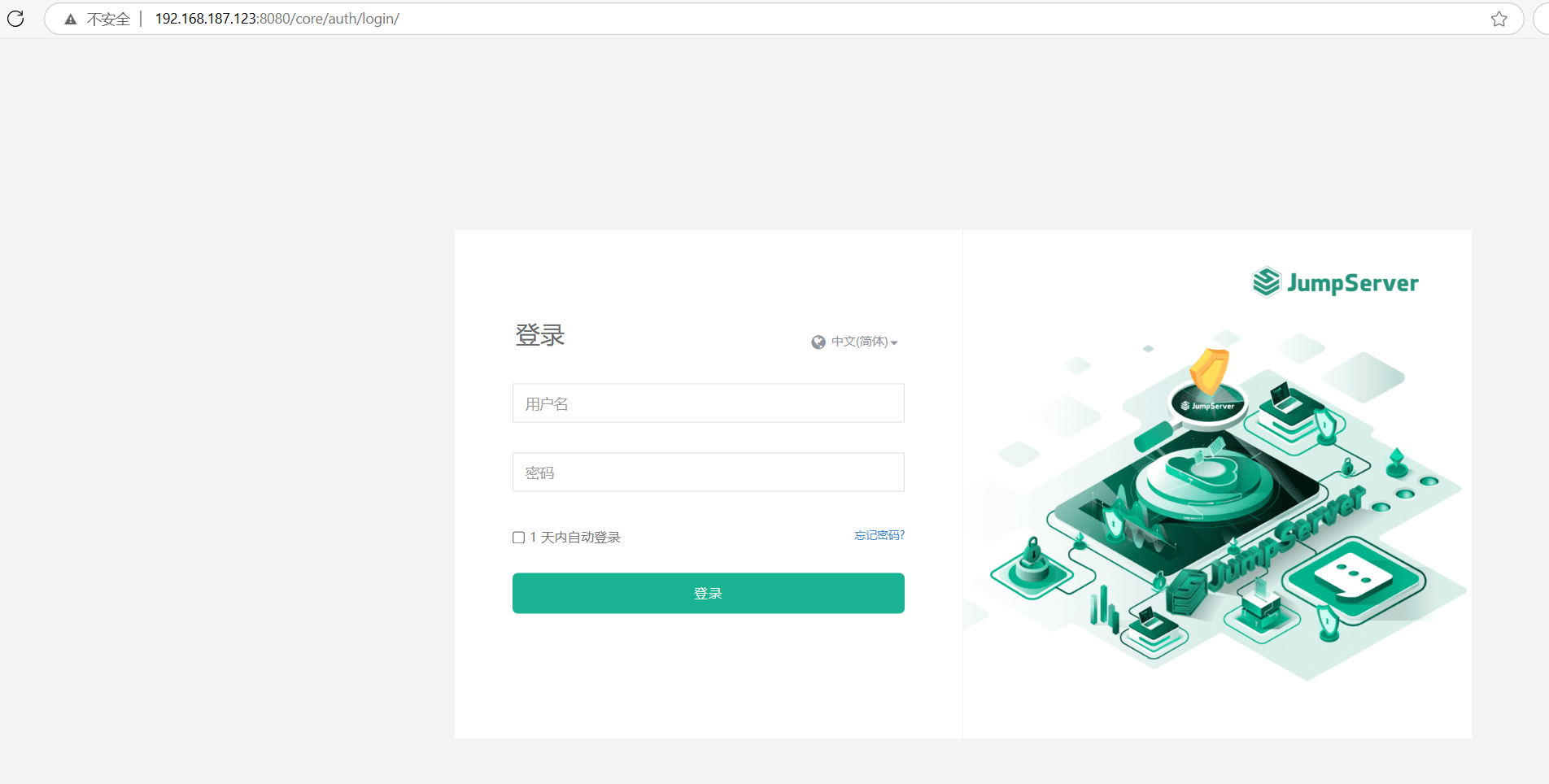

目标web运行在8080端口,2222应该是SSH,访问http://ip:8080

访问成功!!(如果不行可能是服务器防火墙没关)

这时候可以根据【漏洞复现】JumpServer伪随机密码重置漏洞[CVE-2023-42820]这个文章去KuKuKu干它。 -

关闭环境

docker-compose down

浙公网安备 33010602011771号

浙公网安备 33010602011771号