gift军训

1.虚拟机内下载附件,然后拖到物理机内。

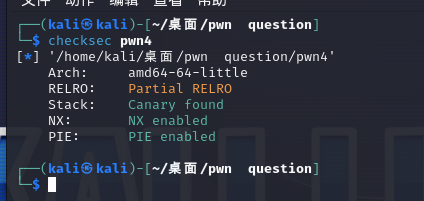

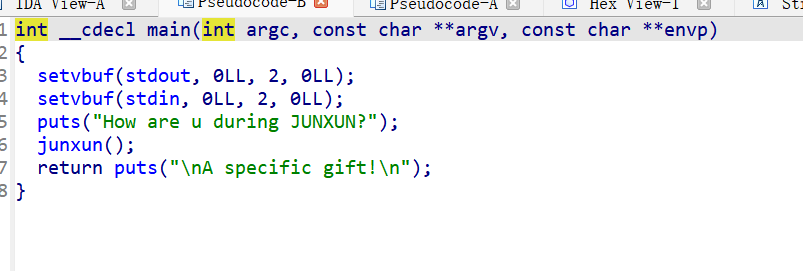

2.链接好容器,然后在附件的目录下打开终端,用”checksec“查看保护机制和是32位还是64位,然后将附件拖入IDA

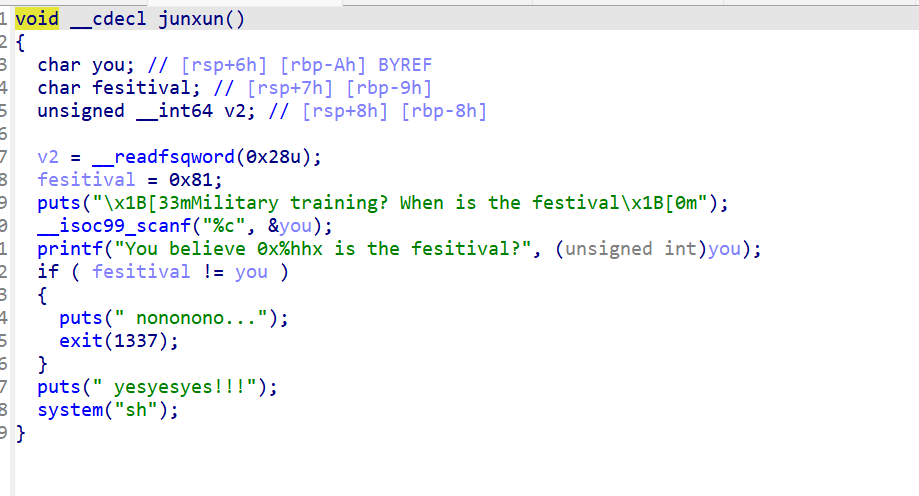

3.F5反汇编成C语言,找到main()函数,查看输入输出,然后根据提示语”How are u during JUNXUN“,去看了junxun这个函数,一样是去看了输入输出,然后看到输出是有条件的:if ( fesitival != you ),所以只要输入一个字符等于friend=‘0x81’即可。

(一个字符实际上相当于一个字节的十六进制数,可以参考ascll码,一个字节的十六进制数根据ascll码对应一个字符。一开始是换算的,后面看万里哥的wp知道了快捷键h可以将整型转化成字符,但又试了一下,0x81转化成129,需要自己考虑是否溢出)

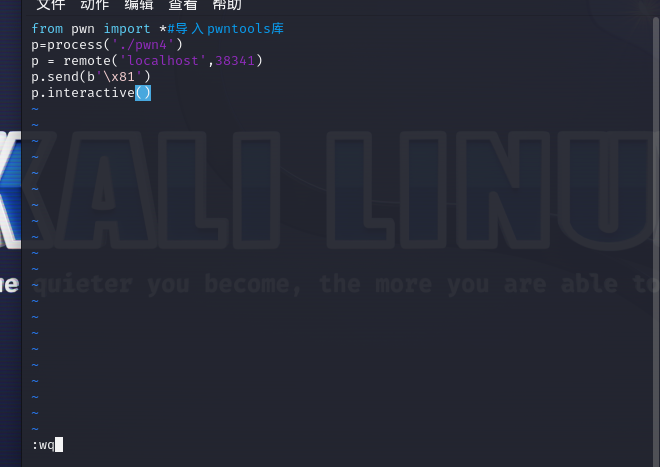

4.开始写py脚本,vim exp.py(vim中狂按i转换成插入模式,先Esc,再:wq 回车,退出)

from pwn import * #

p=process('./附件名')

p=remote('ip',端口)

具体操作

p=interactive()

5.python exp.py(脚本名字)

ls # 查查有没有文件目录里flag

cat flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号