20232419 2025-2026-1 《网络与系统攻防技术》实验五实验报告

1实验内容

1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

2实验过程

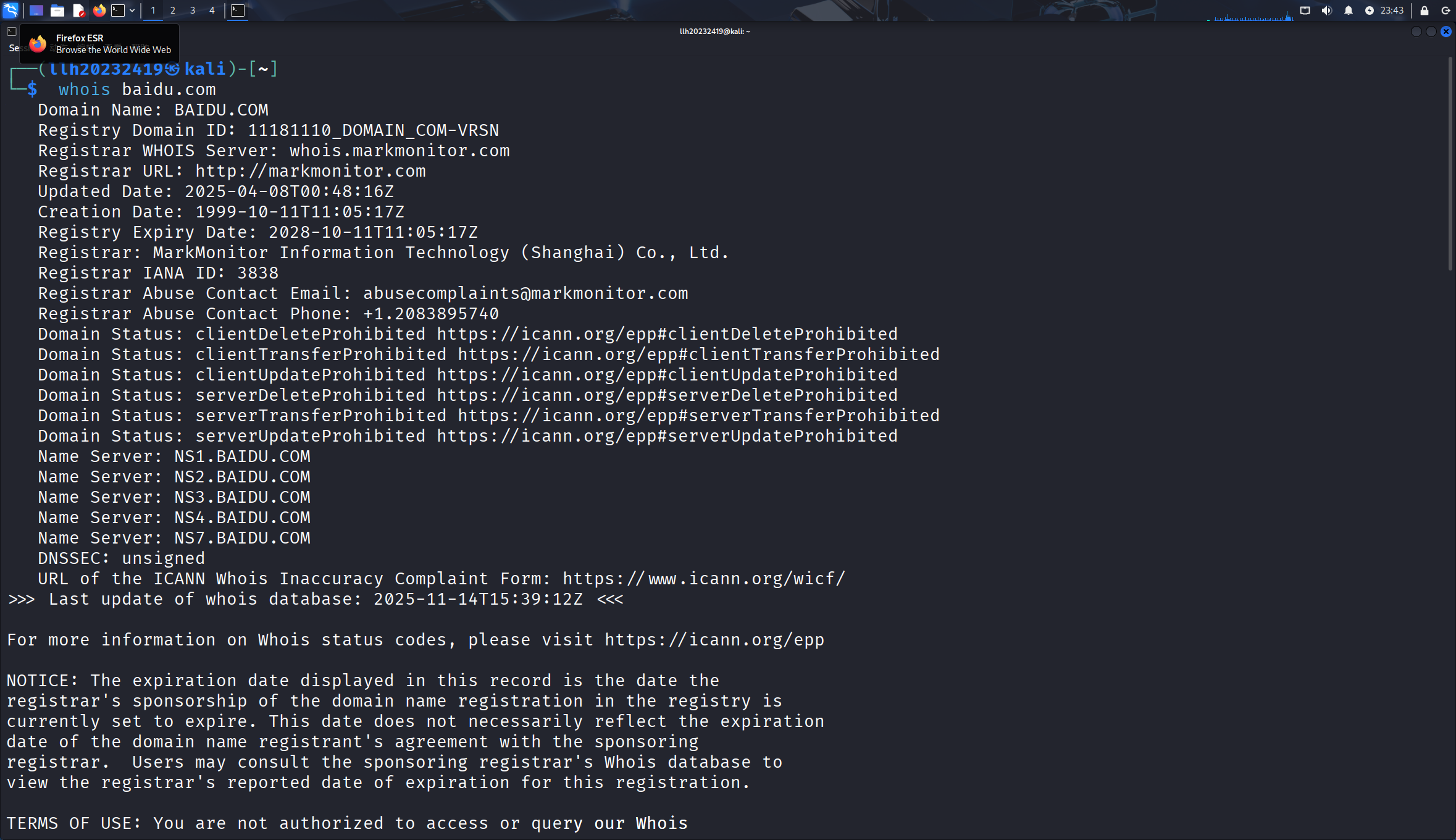

2.1查询baidu.com的域名

2.1.1用以下命令

点击查看代码

whois baidu.com

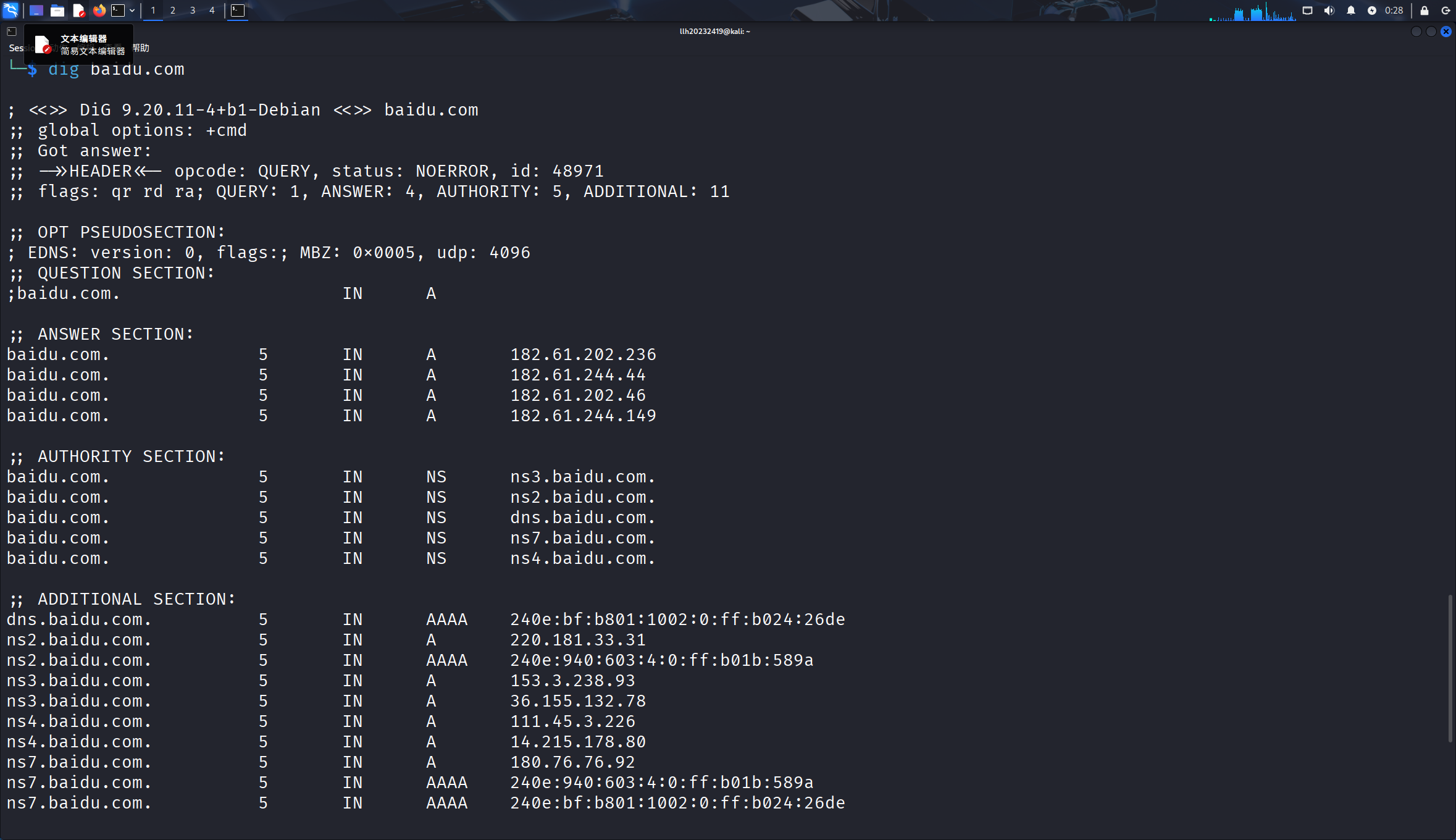

2.1.2域名对应IP地址

用以下命令

点击查看代码

dig baidu.com

可见IP地址为181.61.202.236等

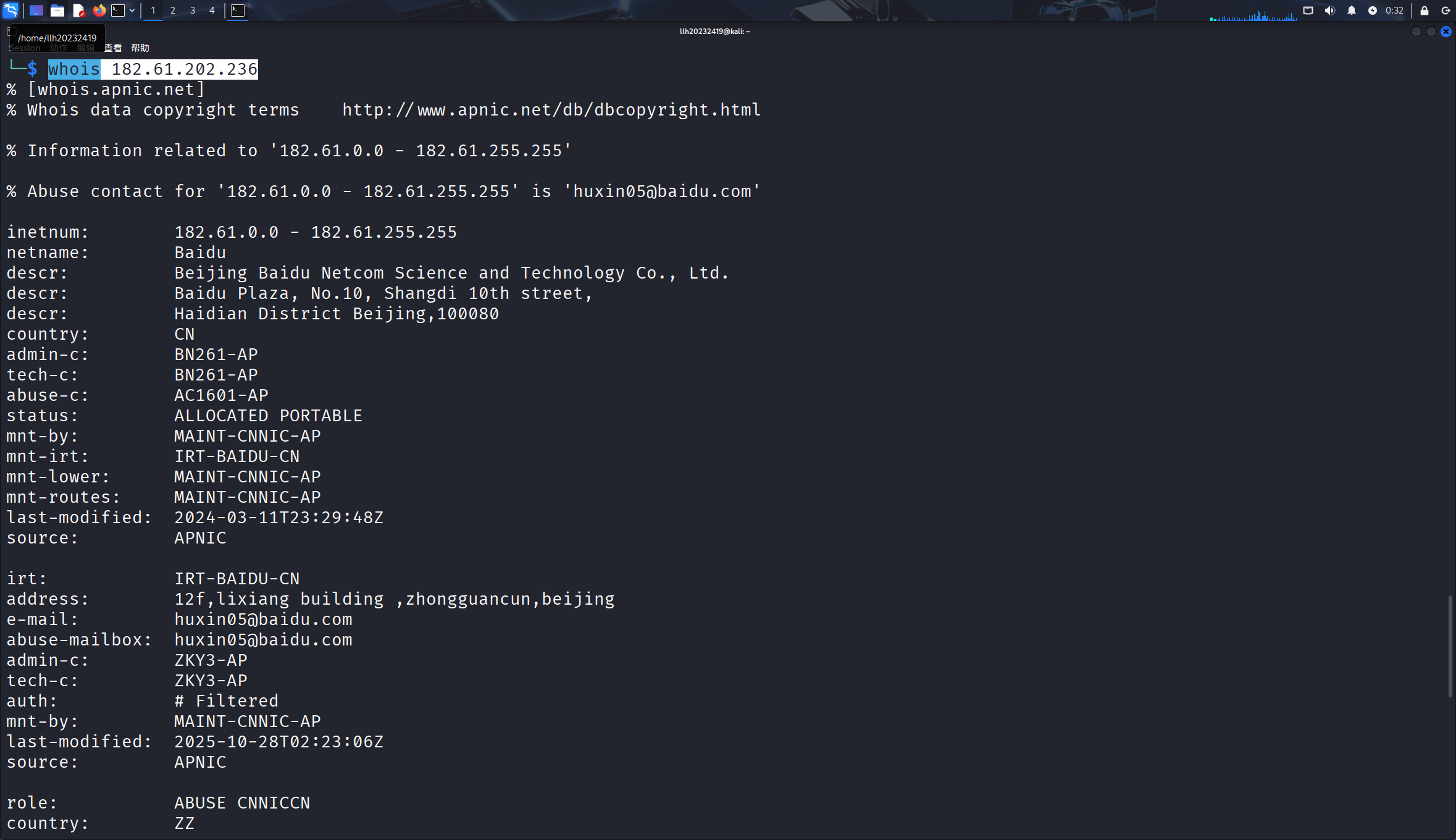

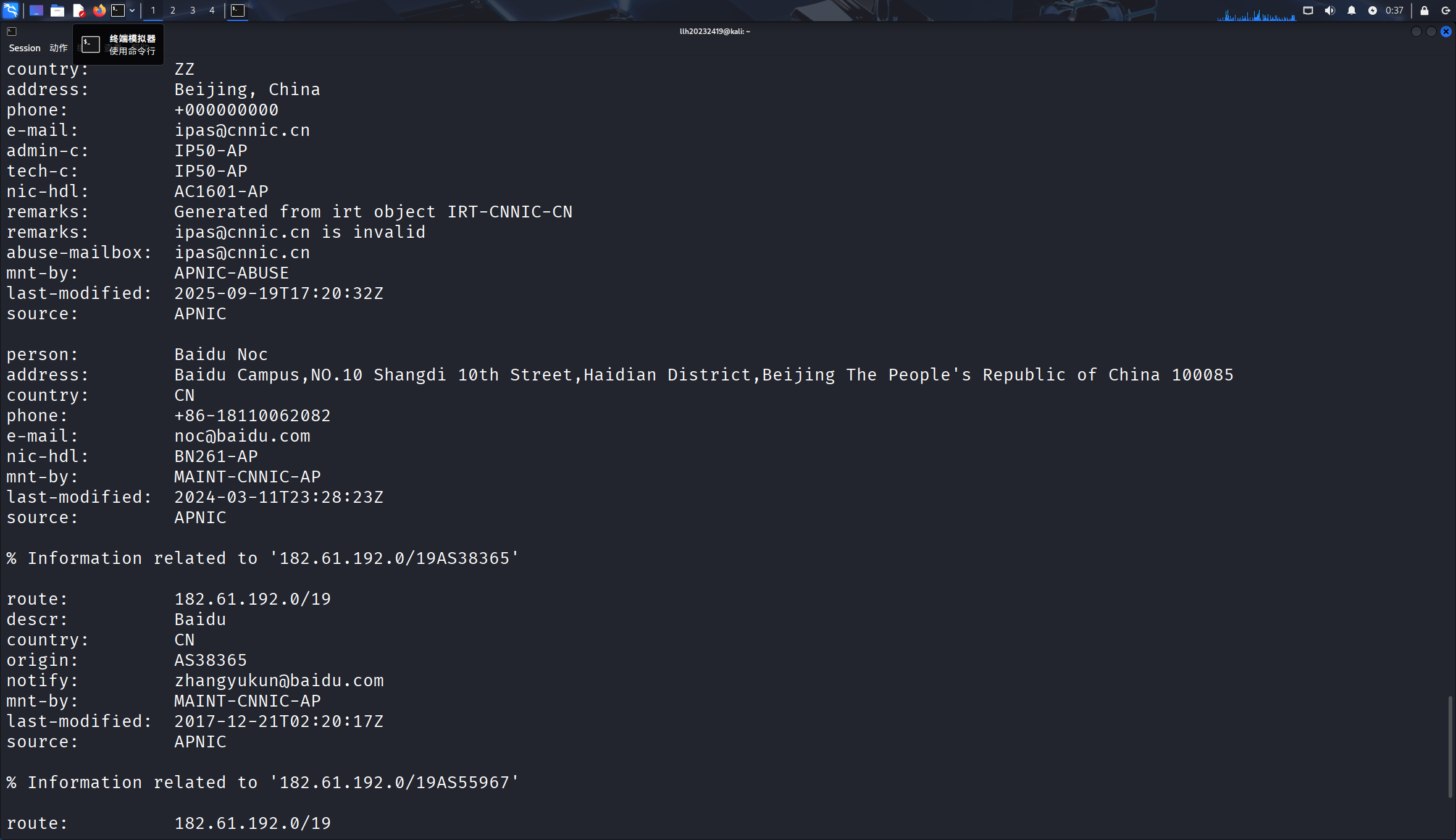

2.1.3IP地址注册人及联系方式以及IP地址所在国家、城市和具体地理位置

用命令whois 182.61.202.236

可得:

申请者,北京百度科技

国家,CN

地址,北京中关村lixiang楼

联系人,Baidu Noc

邮箱,noc@baidu.com

电话,+86-18110062082

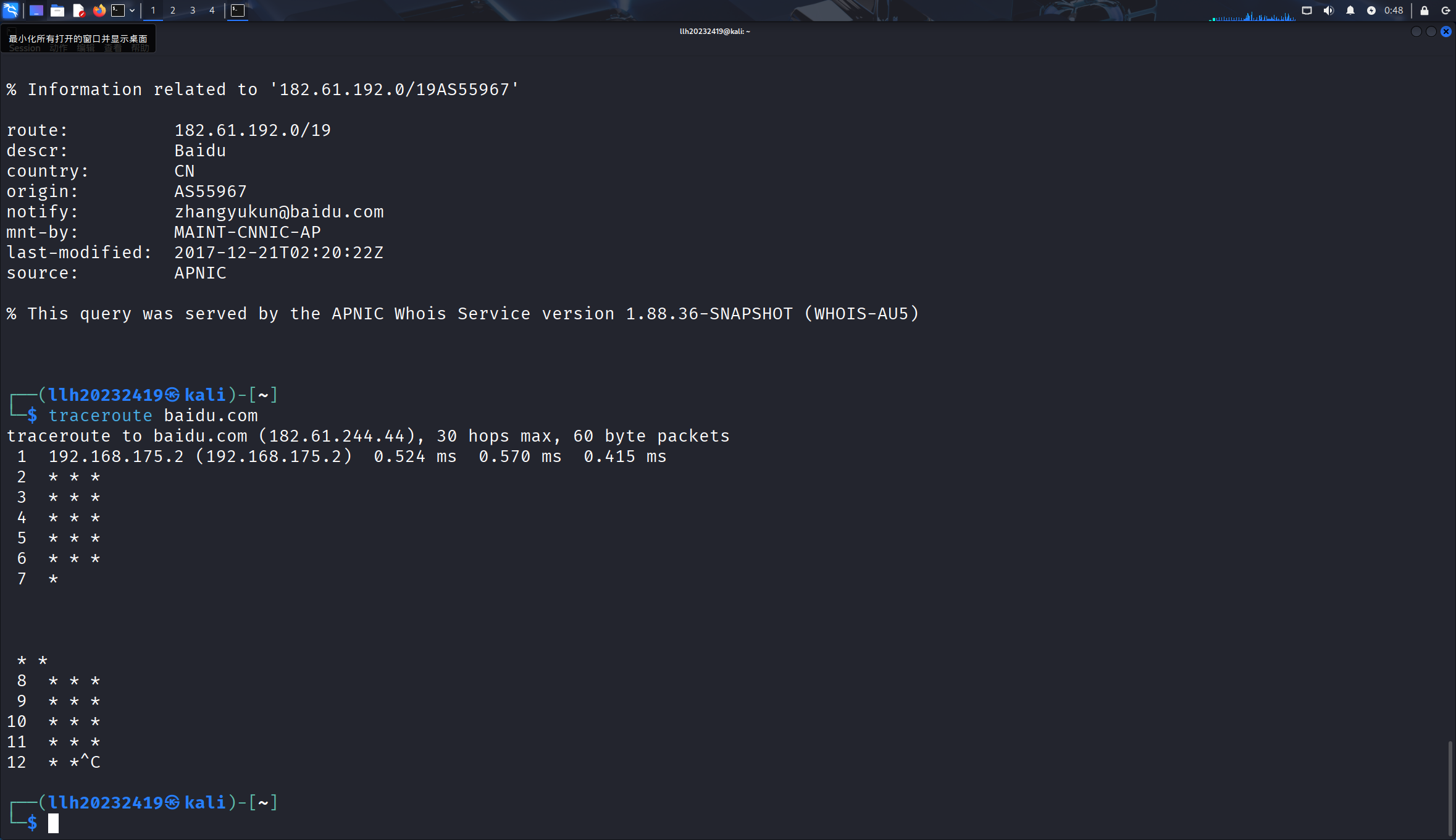

2.1.4使用traceroute、tracert命令追踪传输过程的信息

用命令traceroute baidu.com

第一个以后就全是*号,应该是因为出于安全和减少不必要的网络负载考虑,许多网络运营商配置其核心路由器和防火墙,使其不响应 traceroute 使用的 ICMP 请求或 UDP 探测包。这些设备收到了探测包,并正常地将其转发到了下一跳,但它们丢弃了本应发回数据包。因此,traceroute 结果上就显示为 *。

用命令traceroute -T baidu.com换成TCP协议进行追踪立马响应了。

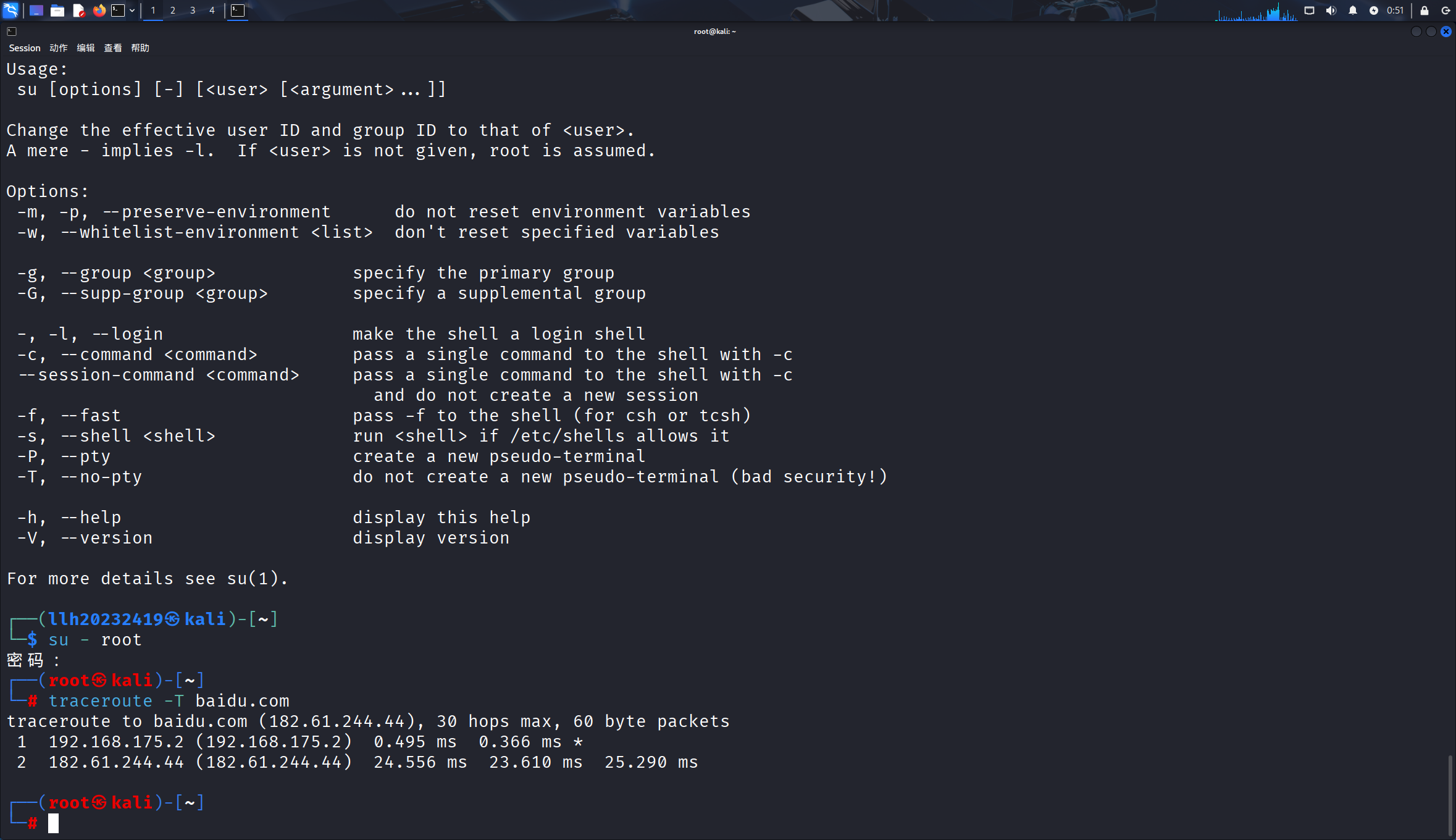

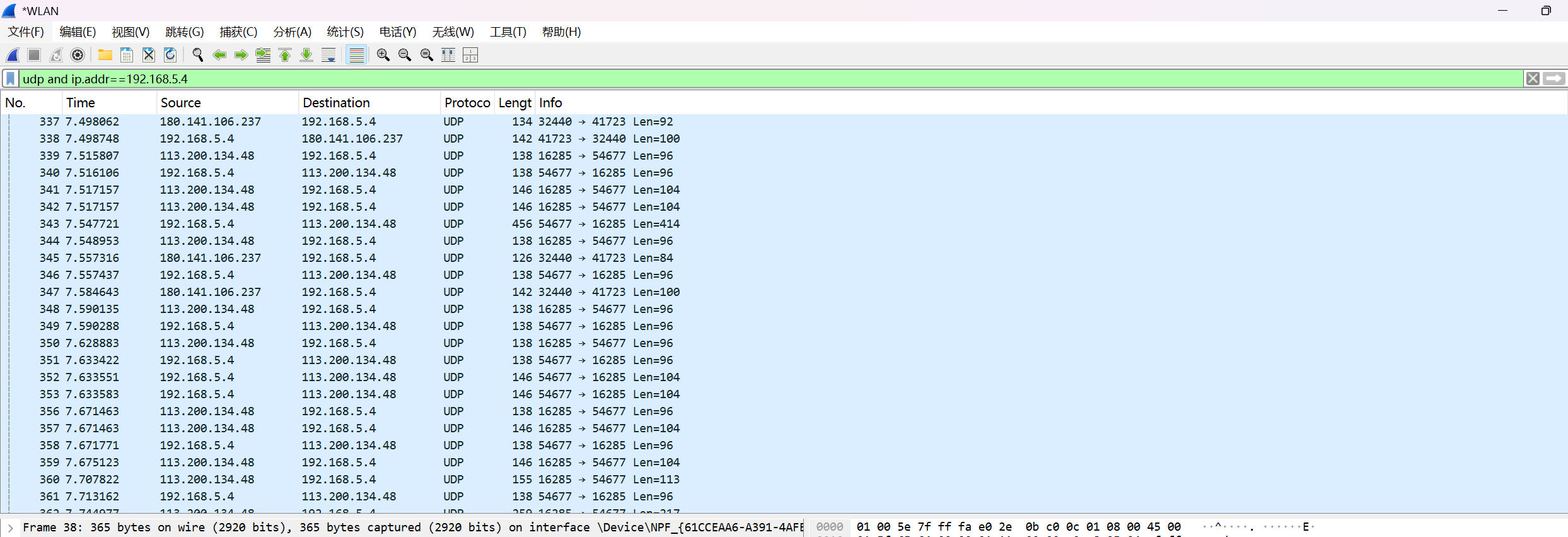

2.2尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

找一个好友打电话并获取数据包,使用命令udp and ip.addr==192.168.31.212筛选IP为主机地址,并且传输协议为UDP的数据包

有多个ip,有180.141.106.237和113.200.134.48.

分别查询后得到

前者是对方的ip地址,后者是微信通话的中转服务器的IP地址

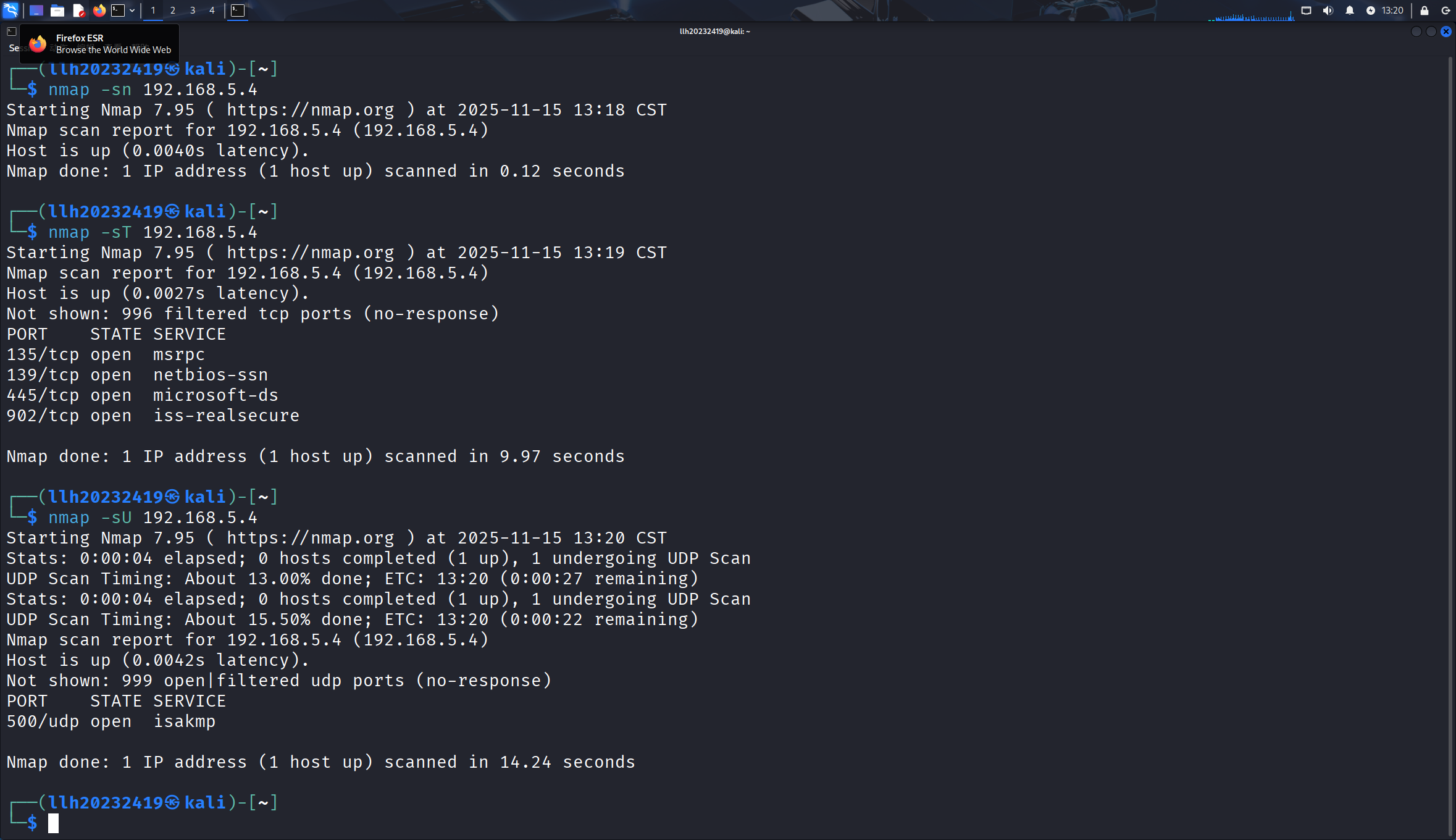

2.3使用nmap对靶机环境进行扫描

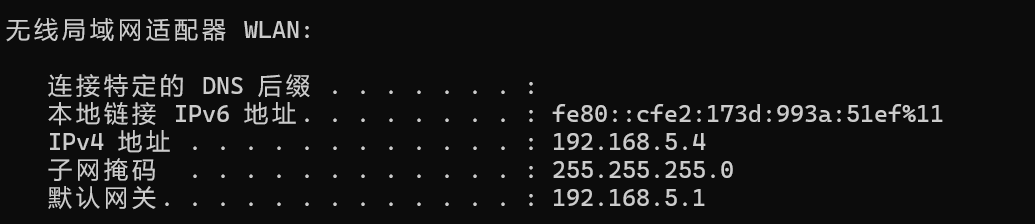

本机ip为192.168.5.4

使用命令nmap -sn 192.168.5.4扫描可见是活跃的,使用nmap -sT 192.168.5.4扫描TCP端口可见135、139、445和902端口活跃,用nmap -sU 192.168.5.4扫描UDP端口可见只有500端口开

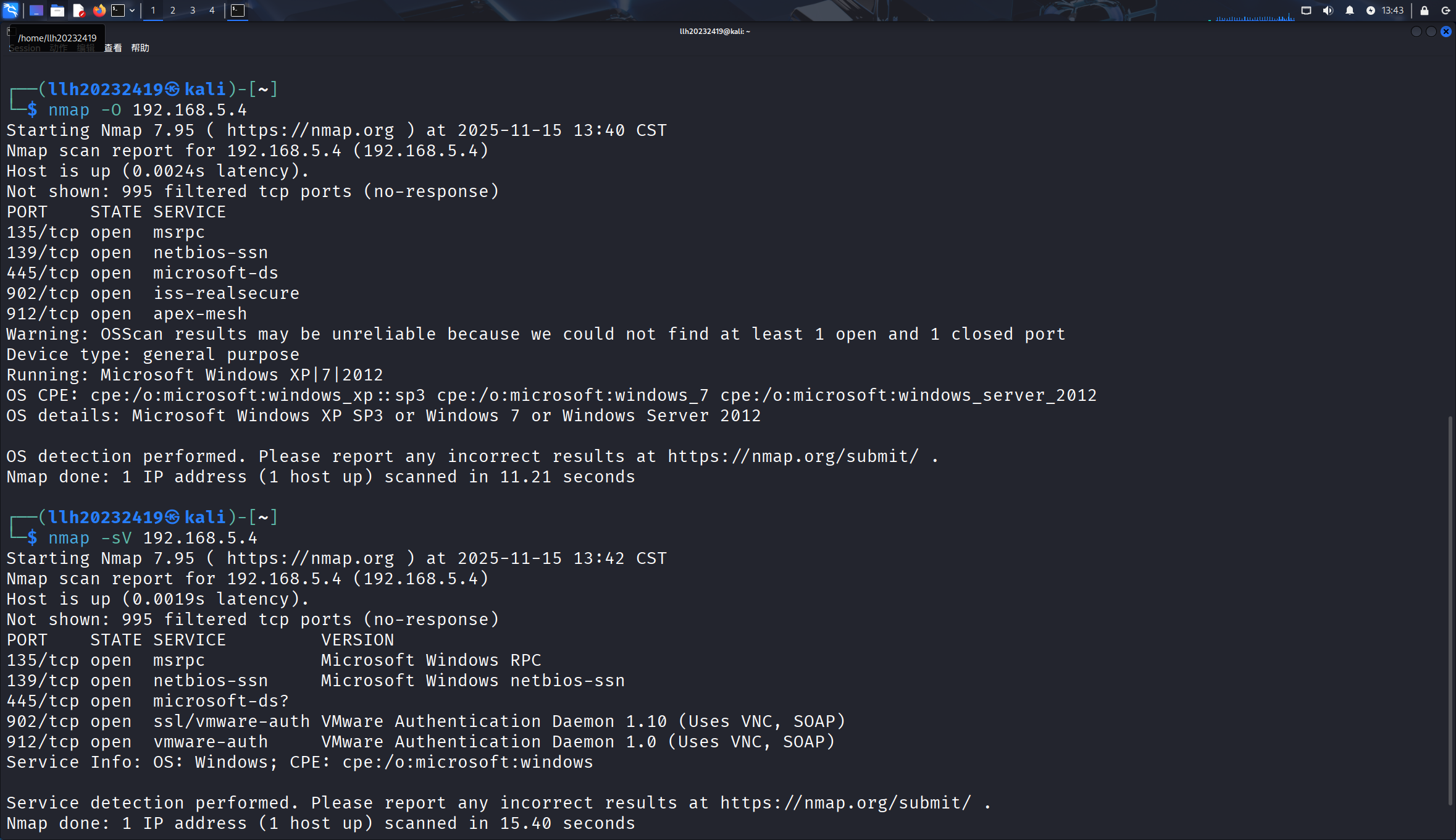

使用nmap -O 192.168.5.4查看安装的操作系统及版本,使用nmap -sV 192.168.5.4看本机有哪些服务

可见安装的操作系统可能是 Microsoft Windows 7,XP或2012,安装的服务有安装了msrpc、netbios-ssn、microsoft-ds、ssl/vmware-auth以及vmware-auth。

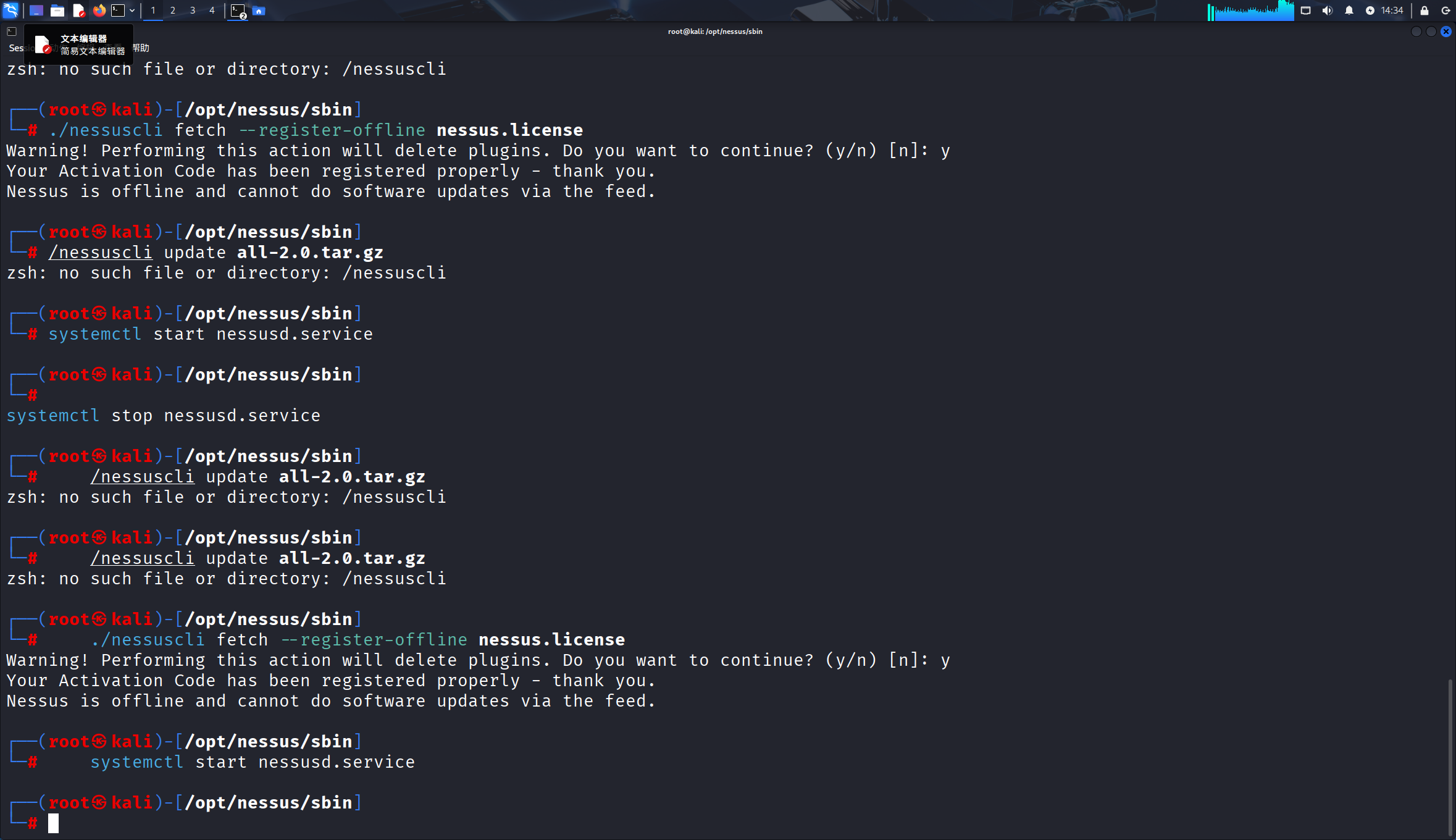

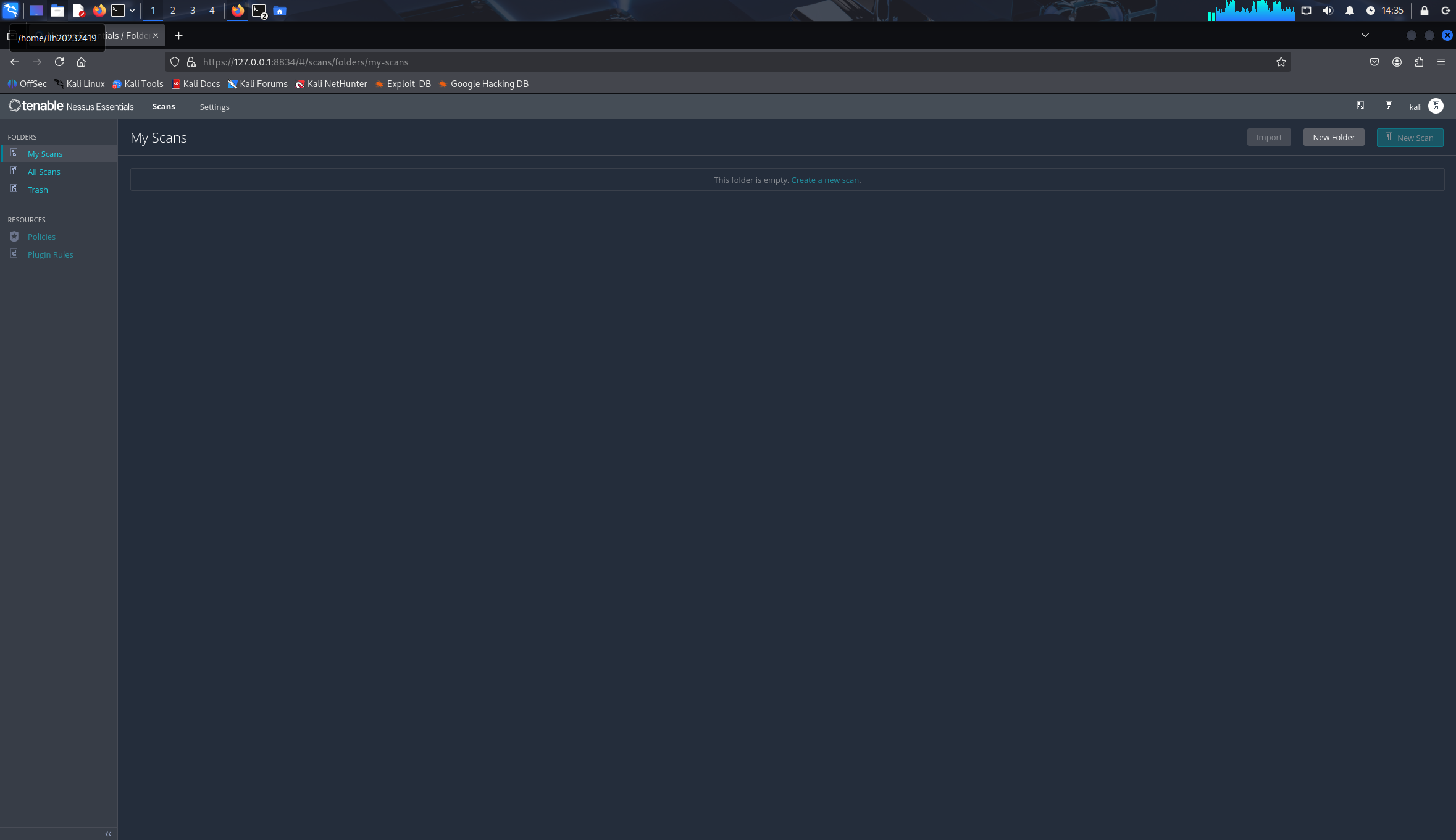

2.4用Nessus对靶机环境进行扫描

使用kali自带的火狐浏览器打开

https://www.tenable.com/downloads/nessus?loginAttempted=true

选择Debian版本,点击Download

后面装不上去了,不搞了

2.5分析如何攻陷靶机环境,获得系统访问权

同上

2.6搜索测试

首先是学号,除了实验报告,没有其他泄露

然后是名字,没有明显的泄露

个人信息保护还不错,但最近接到过不少推销电话,怀疑已经泄露了一些个人信息。

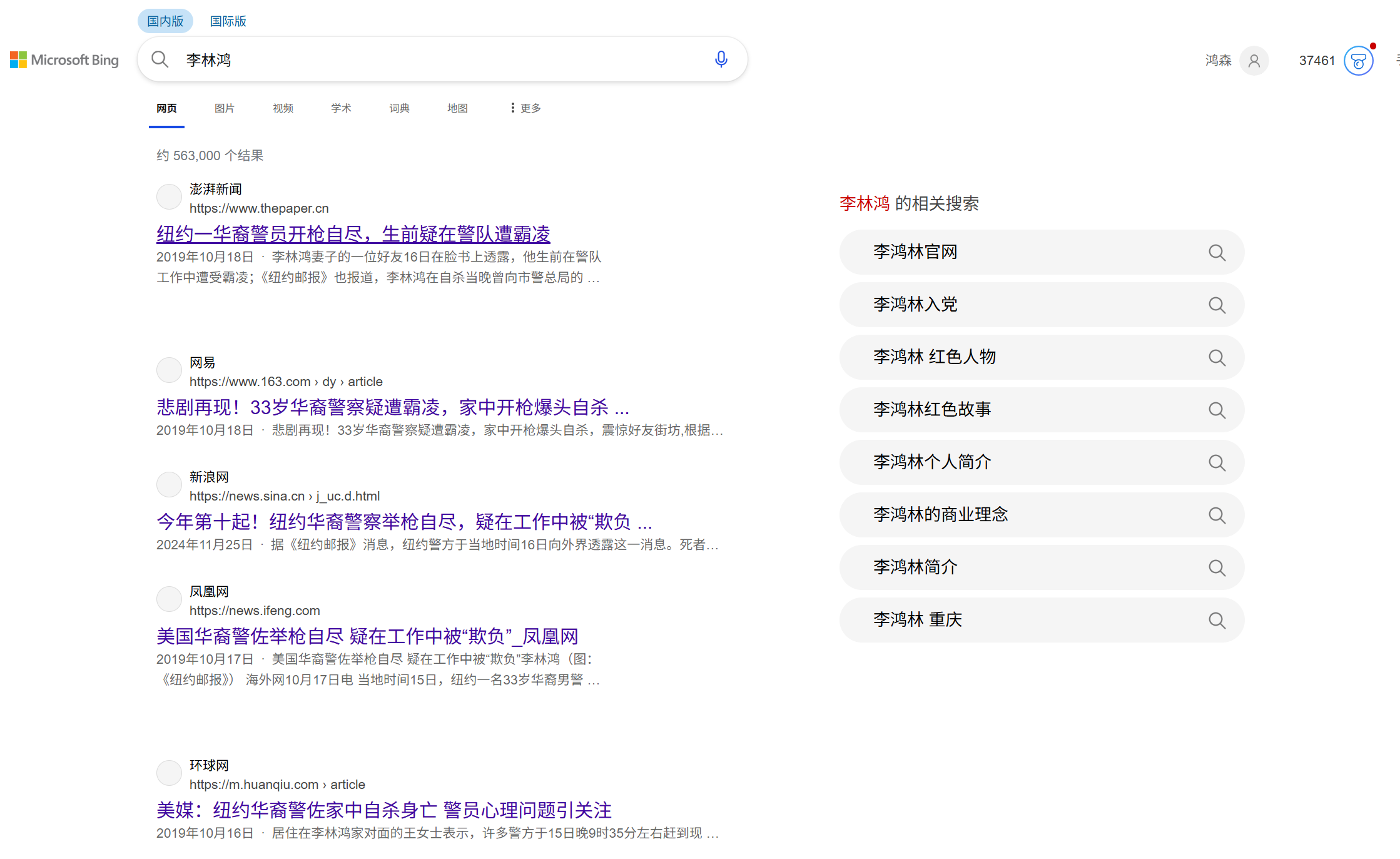

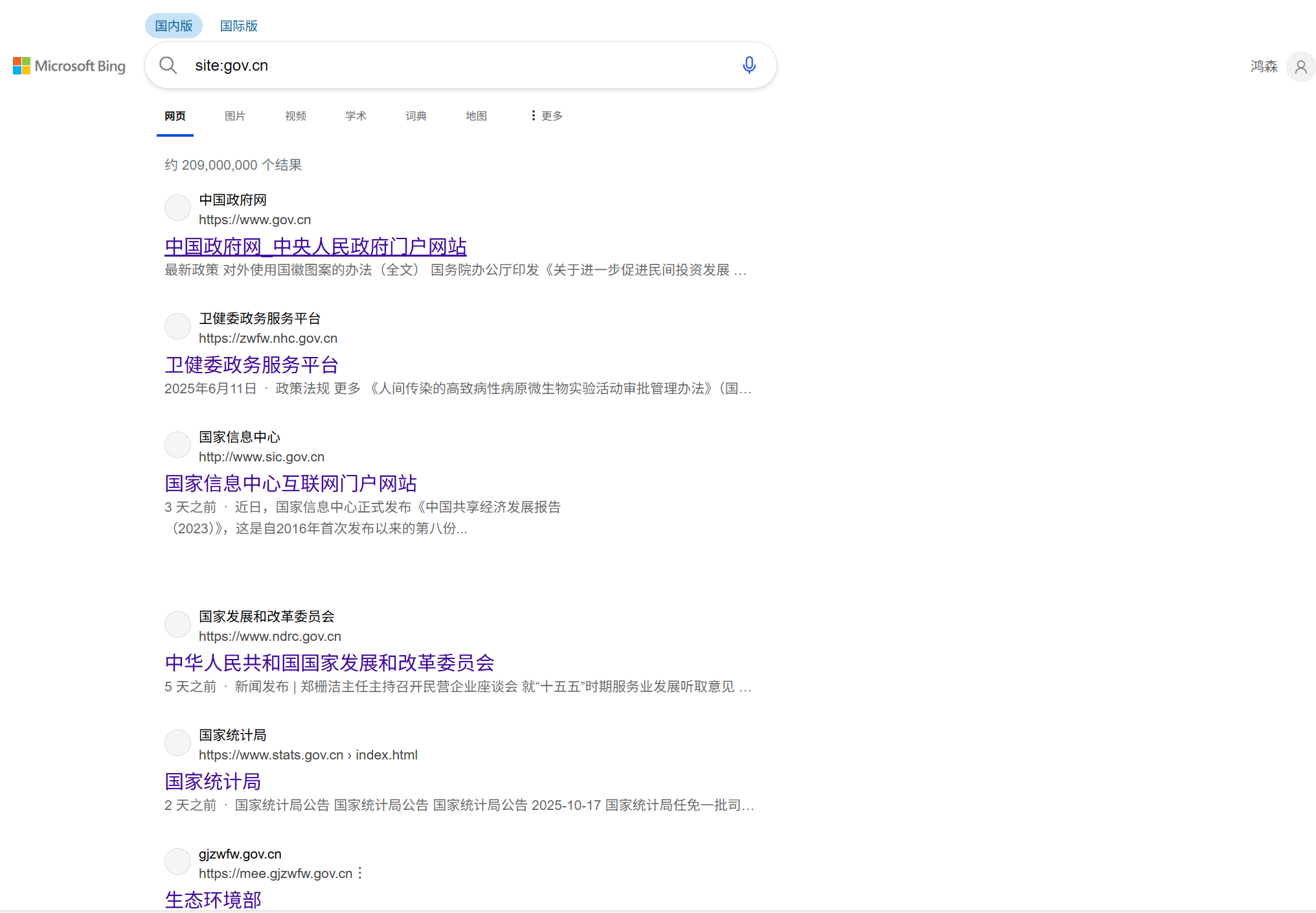

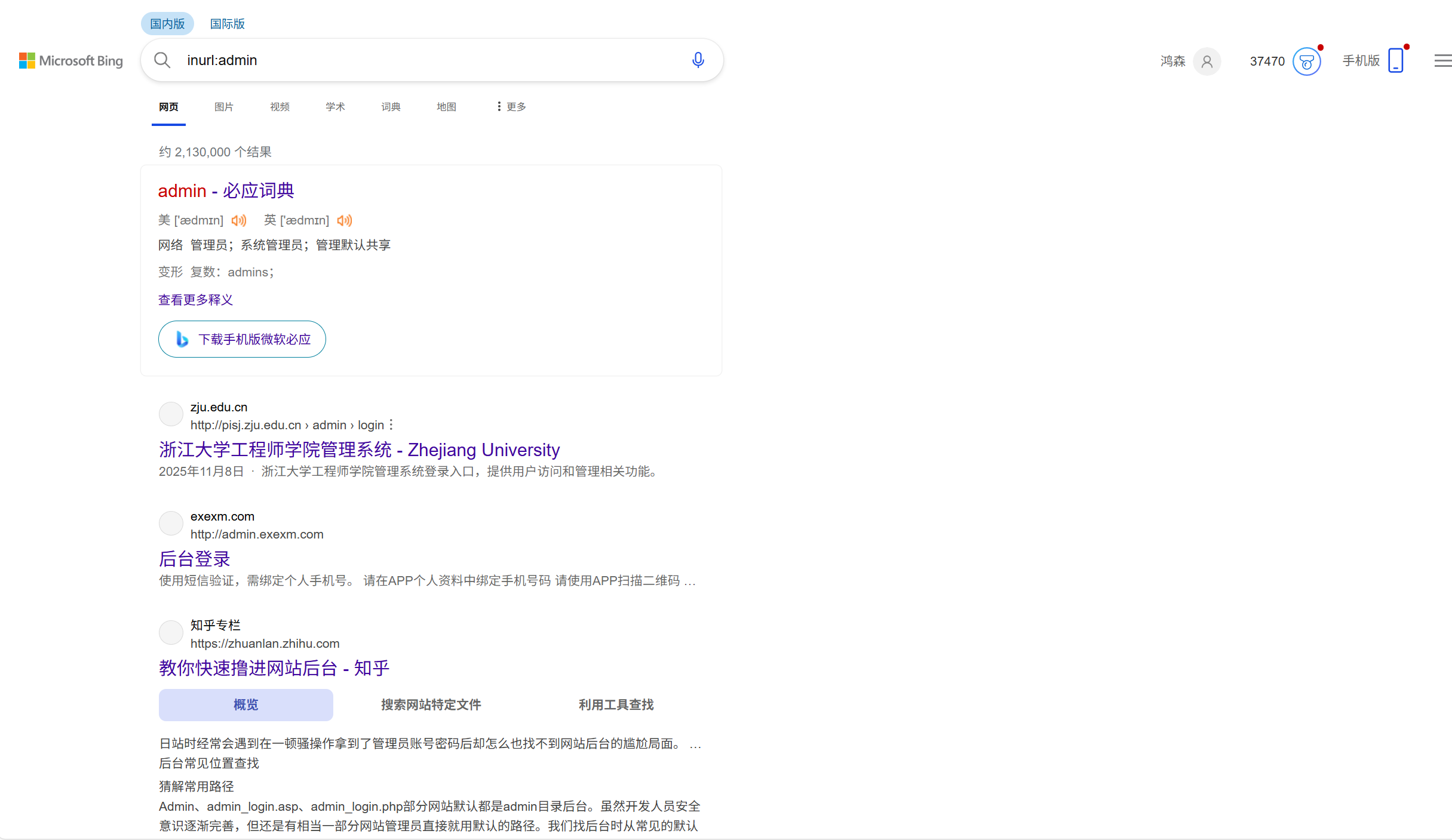

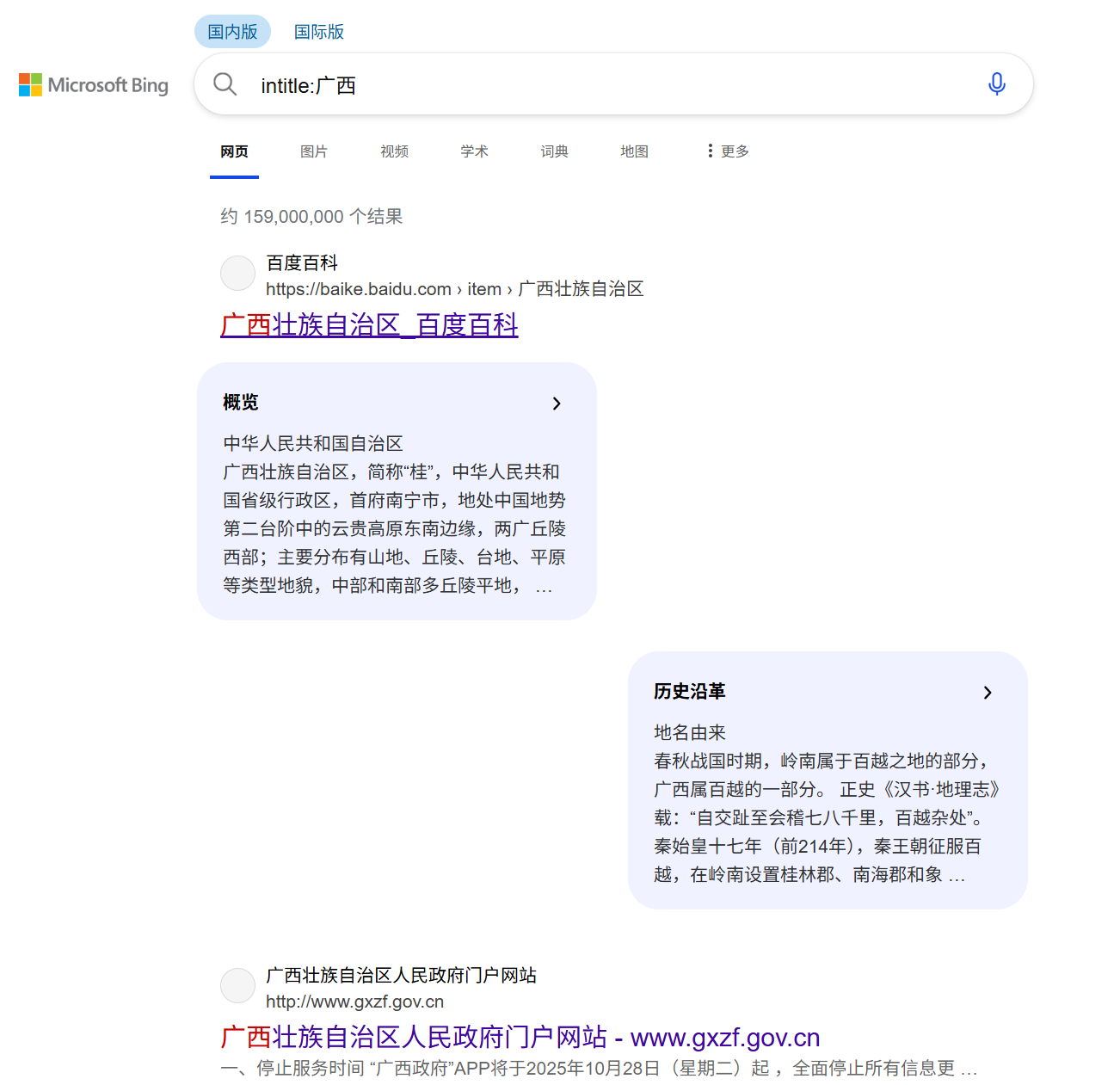

2.7练习使用Google hack搜集技能完成搜索

2.7.1 site: 将搜索限制在特定网站或域名

2.7.2 inurl:查找URL中包含特定关键词的页面

2.7.3 intitle:查找网页标题中包含特定关键词的页面

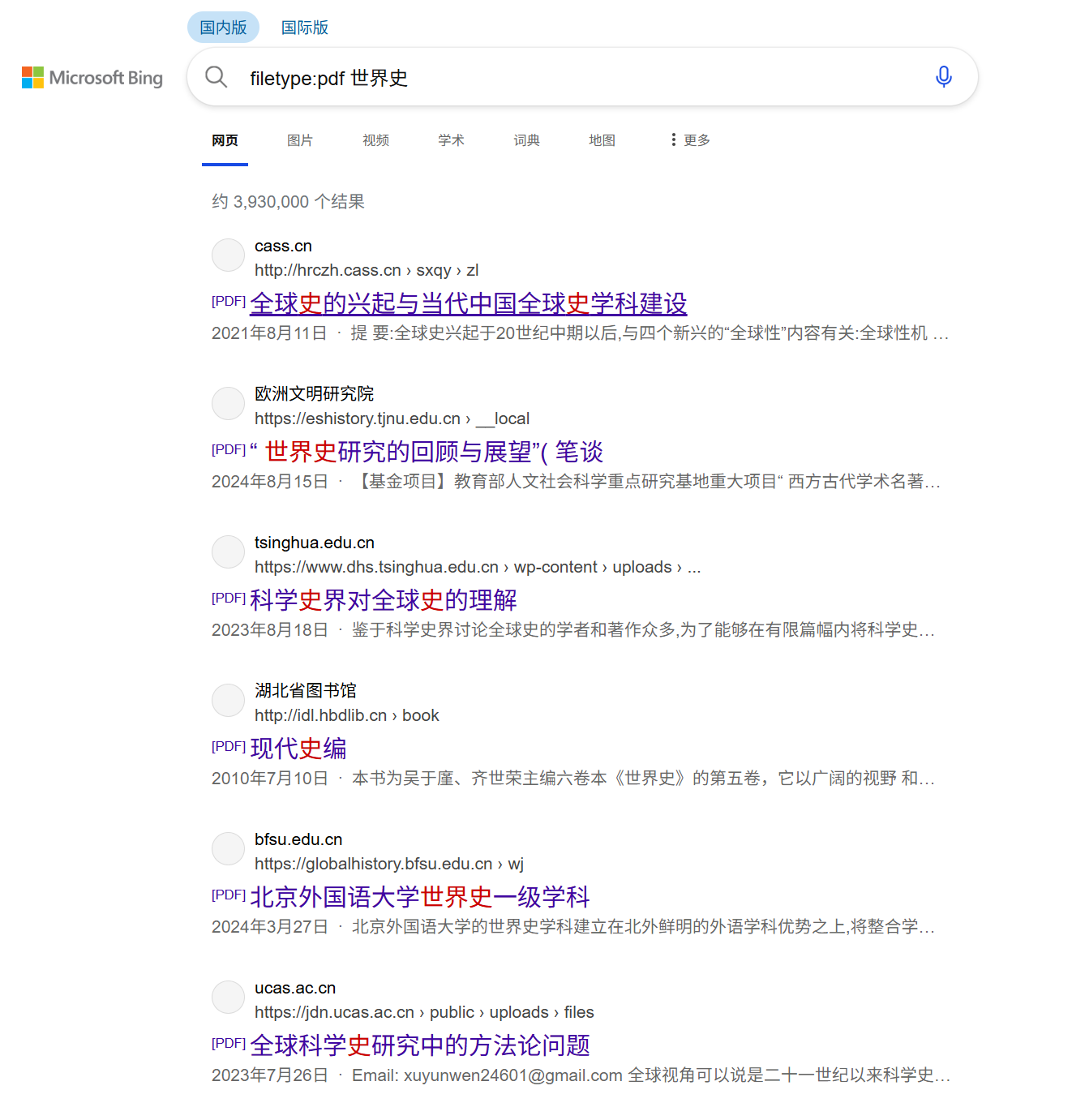

2.7.4 filetype:搜索特定文件类型(如pdf, docx, xlsx, txt, ppt)

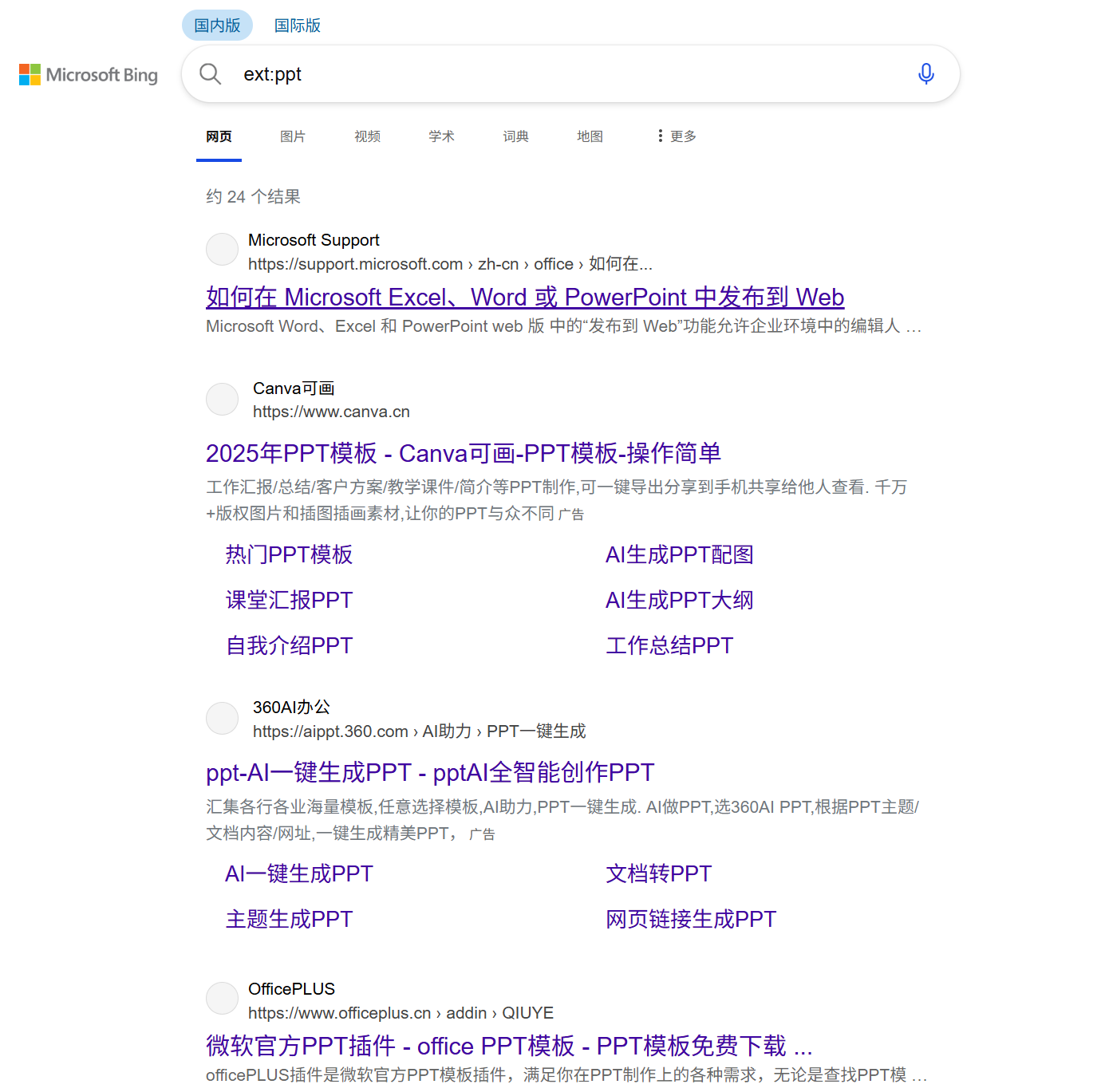

2.7.5 ext:与filetype:类似,按文件扩展名搜索

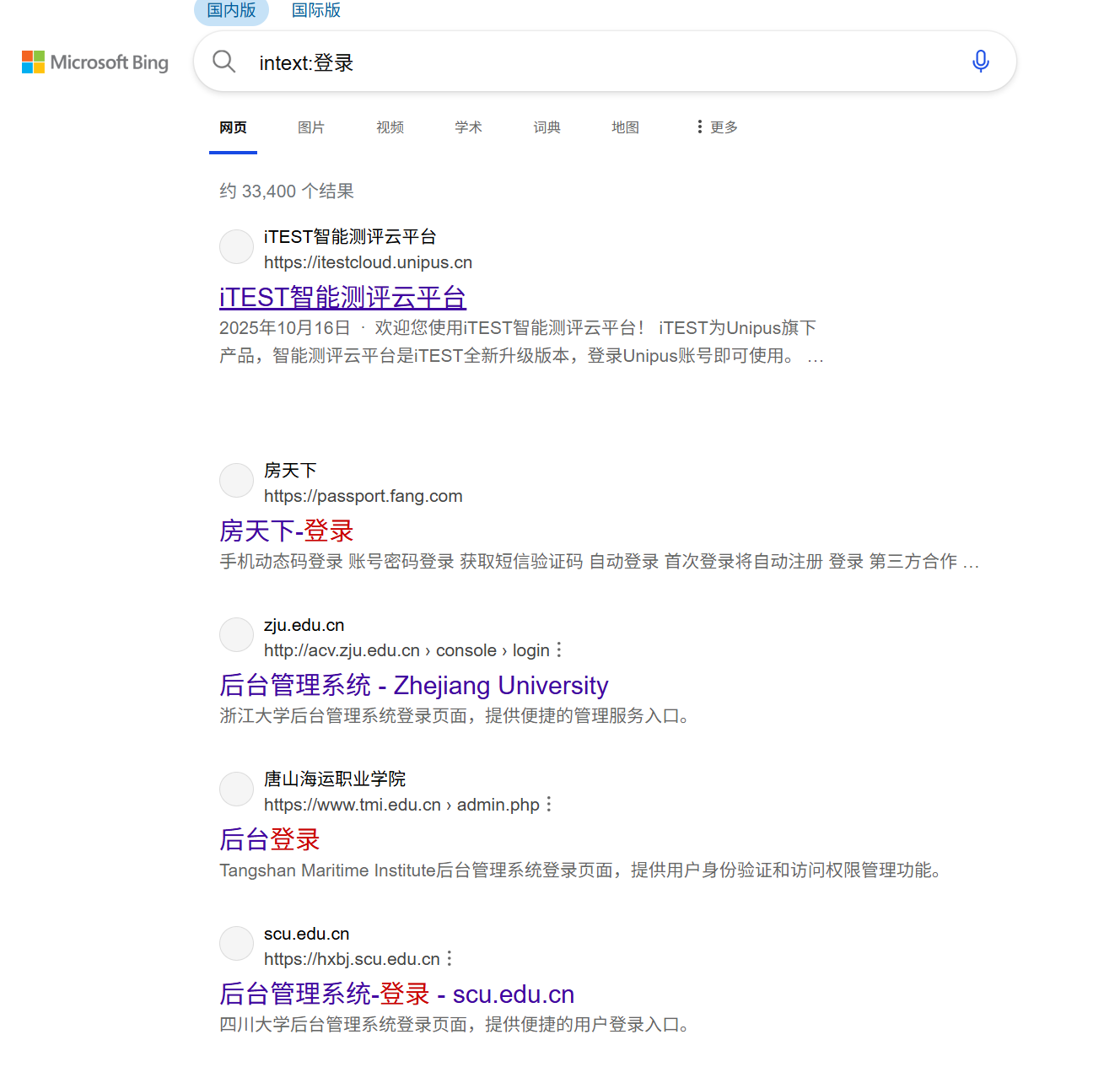

2.7.6 intext:在网页正文内容中搜索特定文本

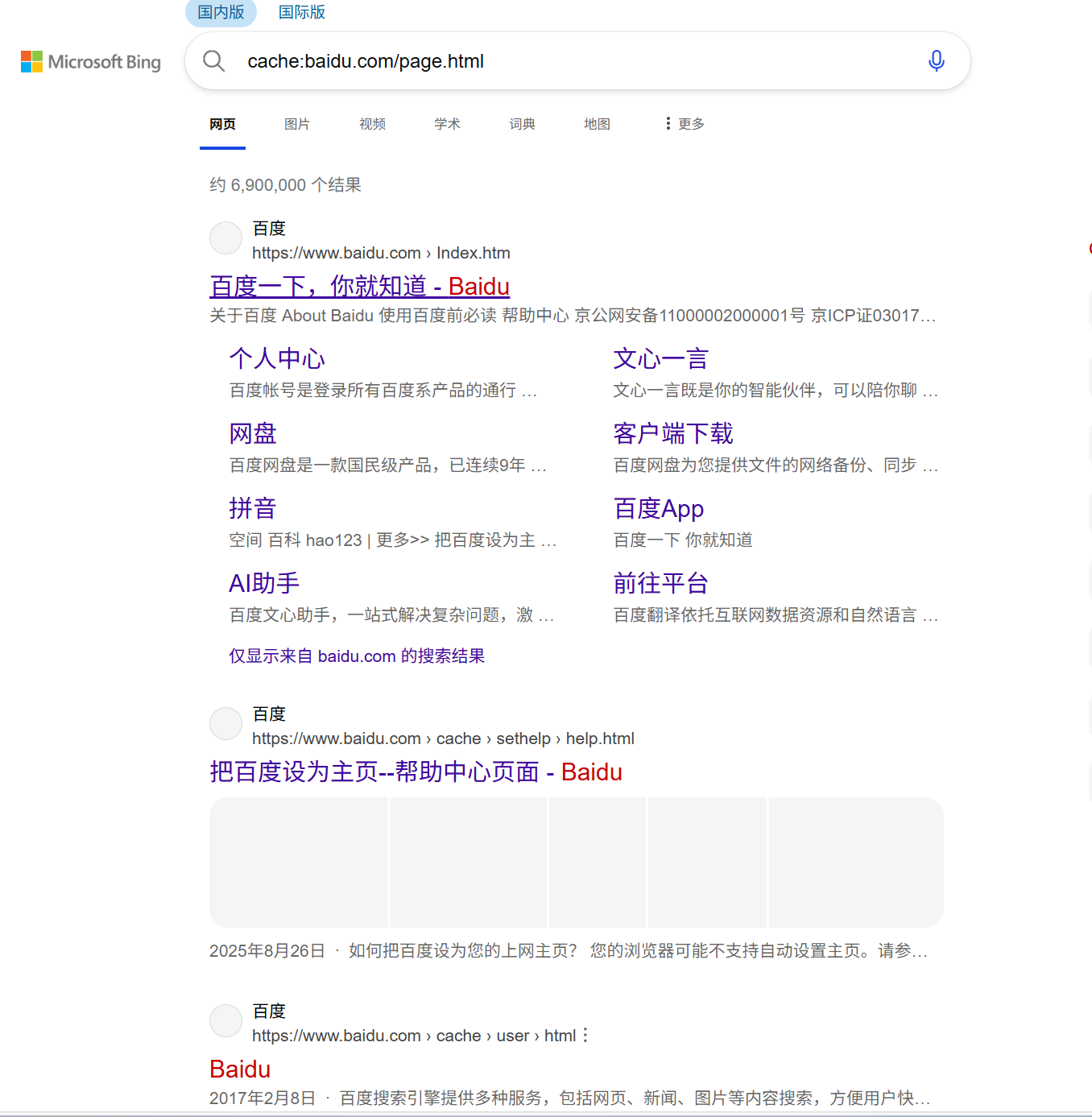

2.7.7 cache:显示Google对某个页面的缓存版本

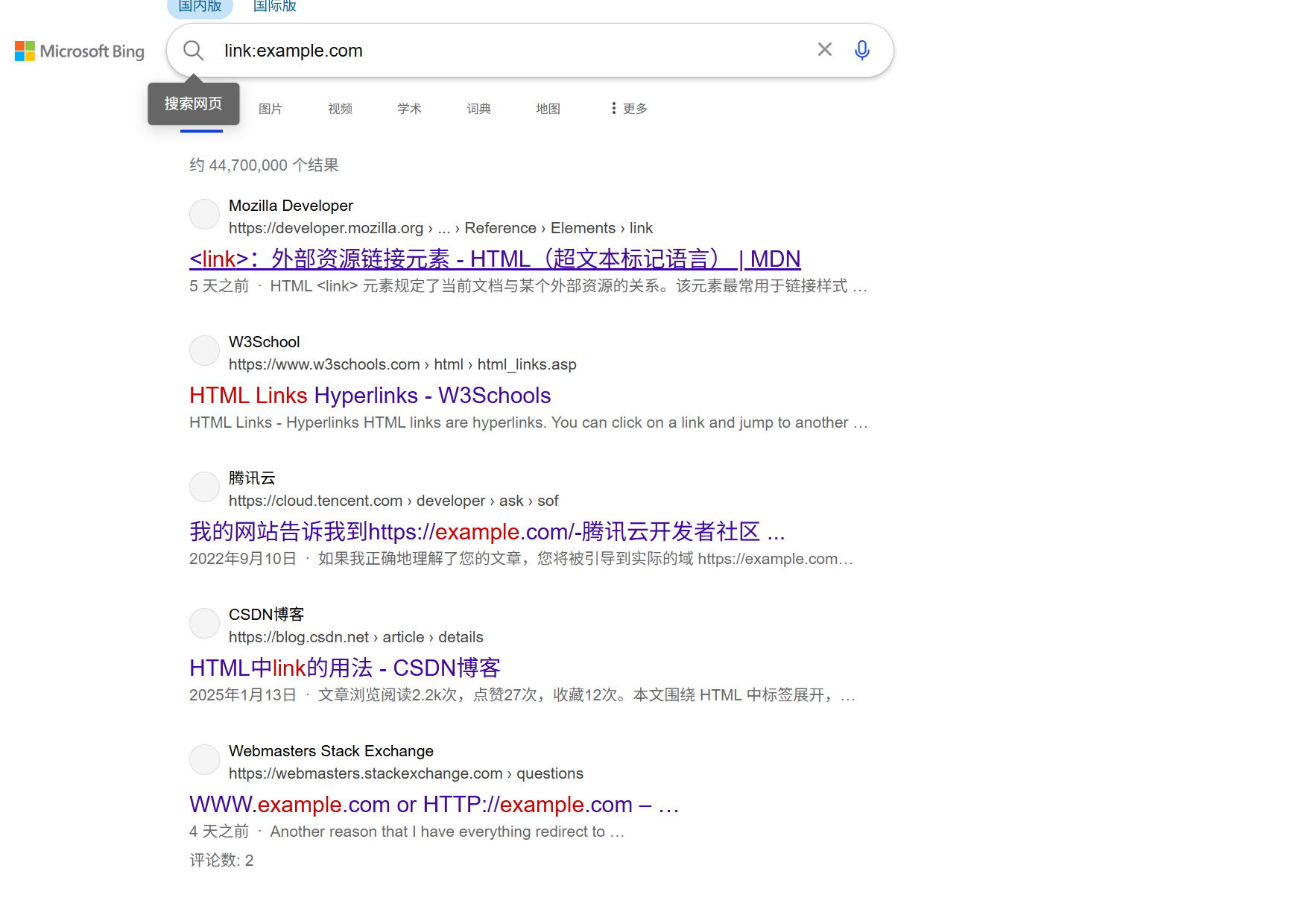

2.7.8 link:查找所有链接到某个特定URL的页面

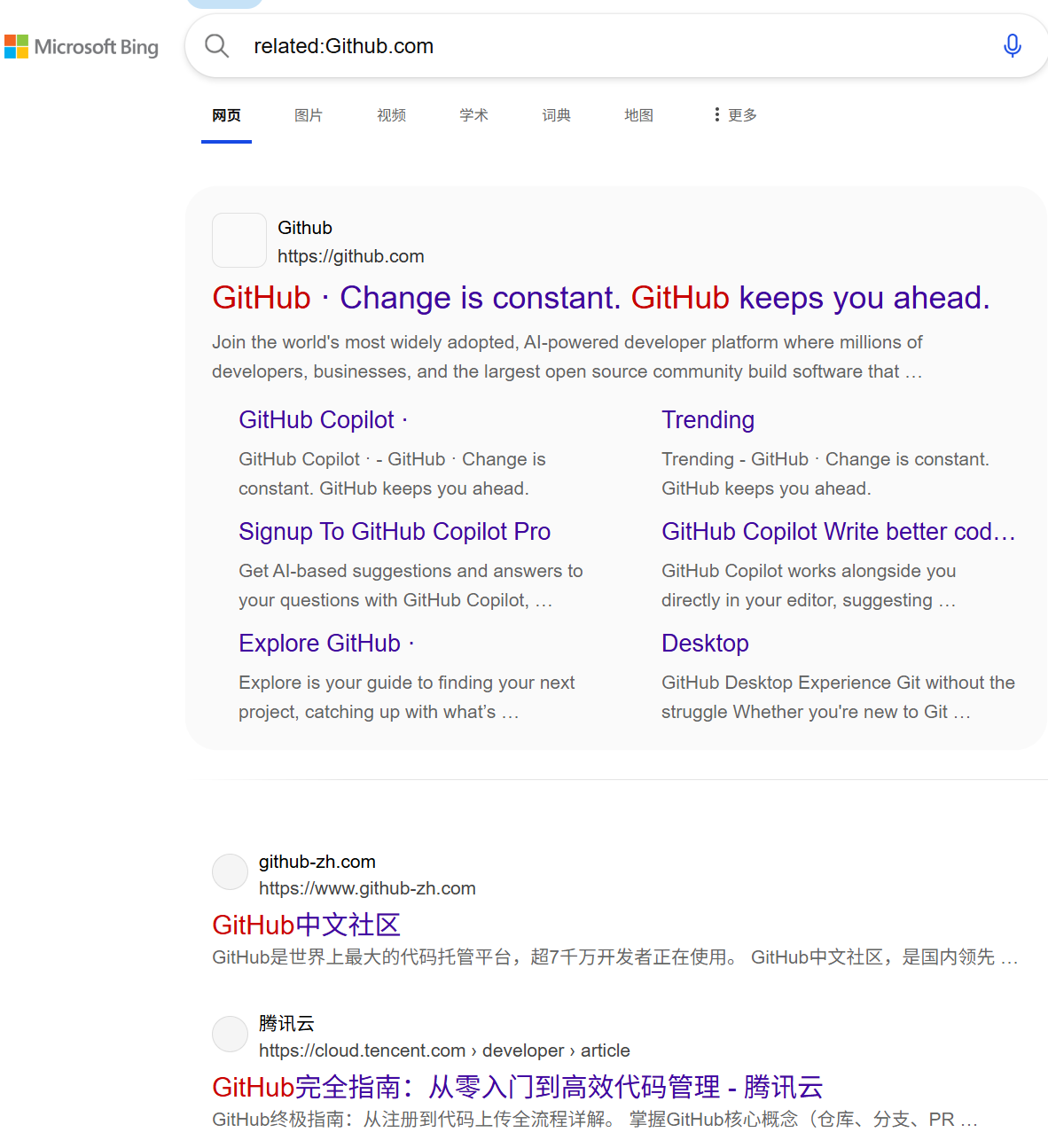

2.7.9 related::搜索相似网站

2.7.10 info:指定域名-查询网站的基础信息

3问题与解决

用不了Nessus,没能解决。

4心得体会

这次试验还算简单。没那么多的代码的涉及,而且还学会了不同的搜索方法,这对于以后查找相关资料很方便。

浙公网安备 33010602011771号

浙公网安备 33010602011771号