20232414 2025-2026-1 《网络与系统攻防技术》实验五实验报告

20232414 2025-2026-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

(1)选择sina.com.cn这个DNS域名进行查询,获取如下信息:

-

DNS注册人及联系方式

-

该域名对应IP地址

-

IP地址注册人及联系方式

-

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机IP地址是否活跃

- 靶机开放了哪些TCP和UDP端口

- 靶机安装了什么操作系统,版本是多少

- 靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

(5)通过搜索引擎搜索自己在网上的足迹,确认自己是否有隐私和信息泄漏问题,并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

2.实验目的

通过实践掌握恶意代码分析技术,包括文件识别、脱壳、字符串提取及静态动态分析,完成样本分析与取证报告撰写。

3.实验环境

windows 11(主机),kali(Vmware虚拟机),winXP(Vmware虚拟机,靶机)

4.实验过程

4.1 查询域名sina.com.cn

-

DNS注册人及联系方式

-

该域名对应IP地址

-

IP地址注册人及联系方式

-

IP地址所在国家、城市和具体地理位置

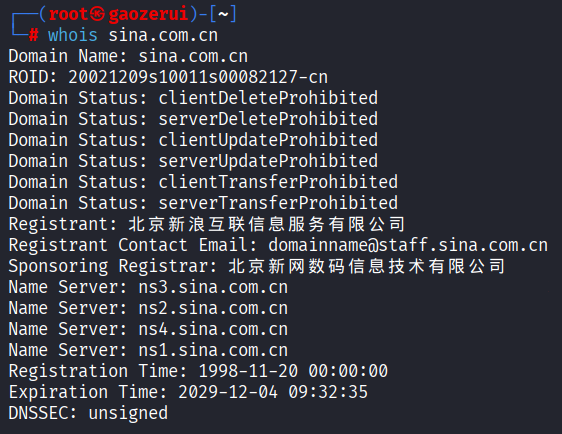

4.1.1 whois sina.com.cn

可得sina.com.cn的注册信息:

注册人:北京新浪互联信息服务有限公司

联系方式:domainname@staff.sina.com.cn

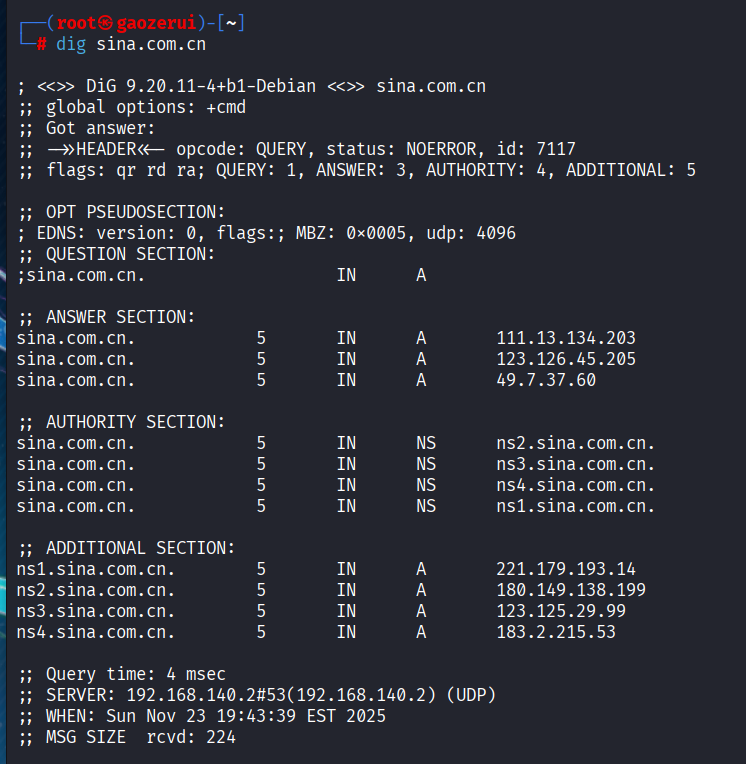

4.1.2 dig sina.com.cn

可得sina.com.cn对应的ip地址:

①111.13.134.203 ②123.126.45.205 ③49.7.37.60

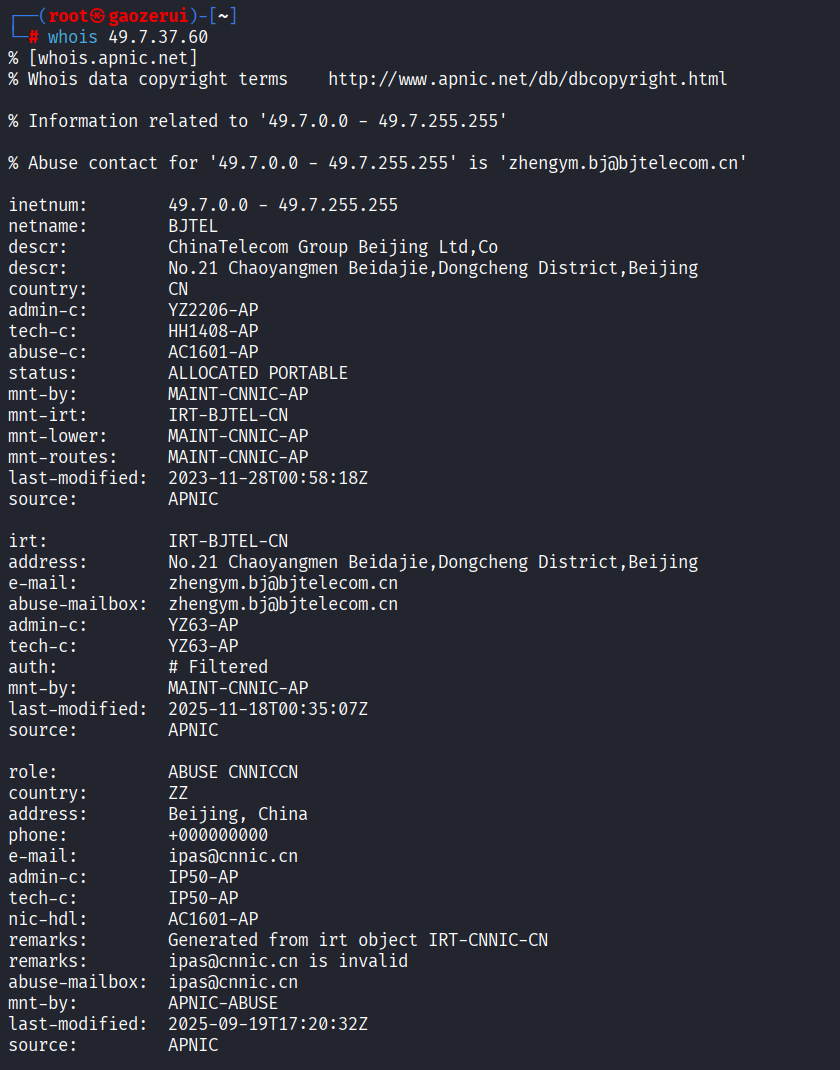

4.1.3 nslookup sina.com.cn

验证dig命令得到的sina.com.cn的ip地址

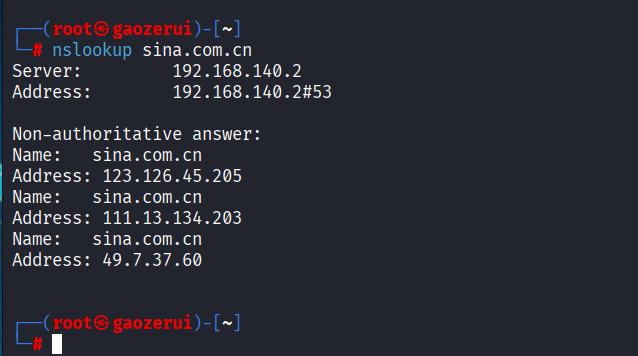

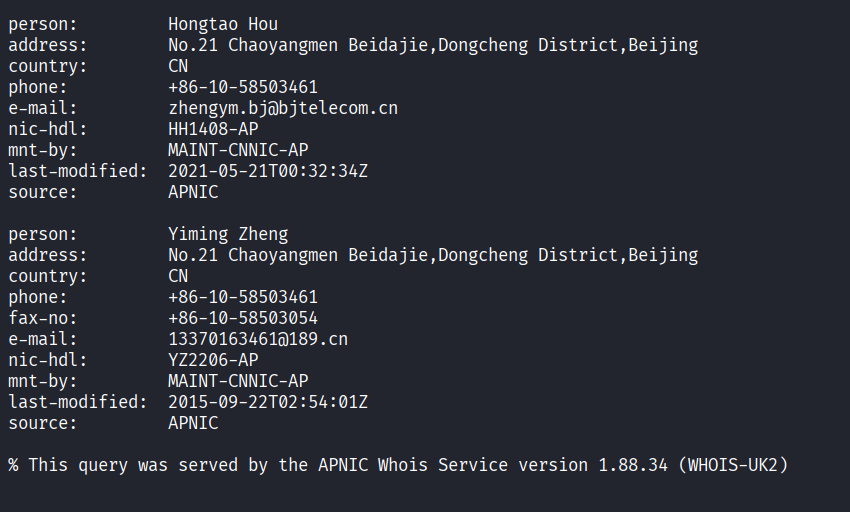

4.1.4 whois + ip地址

whois + ip地址可用于查询ip地址的信息

查询ip111.13.134.203 123.126.45.205 49.7.37.60的信息,本处以49.7.37.60为例。

whois 49.7.37.60

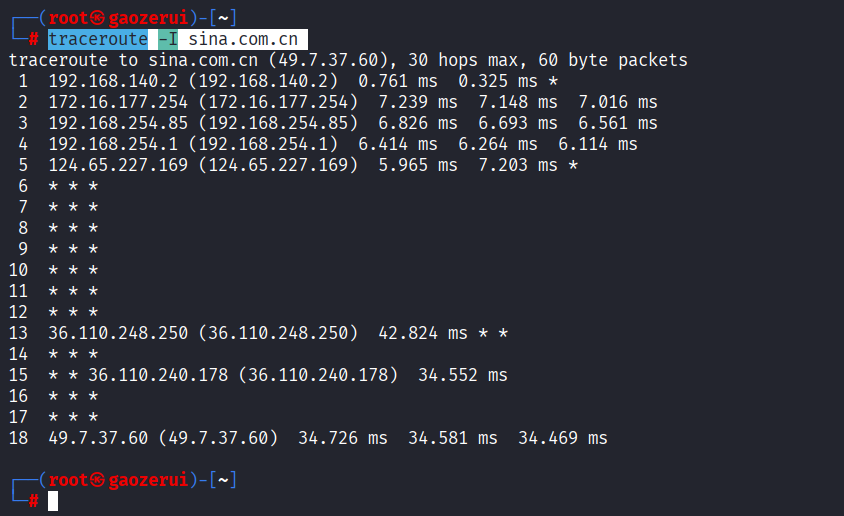

4.1.5 traceroute -I sina.com.cn

可追踪到数据包从本机到目标主机所经过的路径

从kali至目标主机49.7.37.60共经过19跳

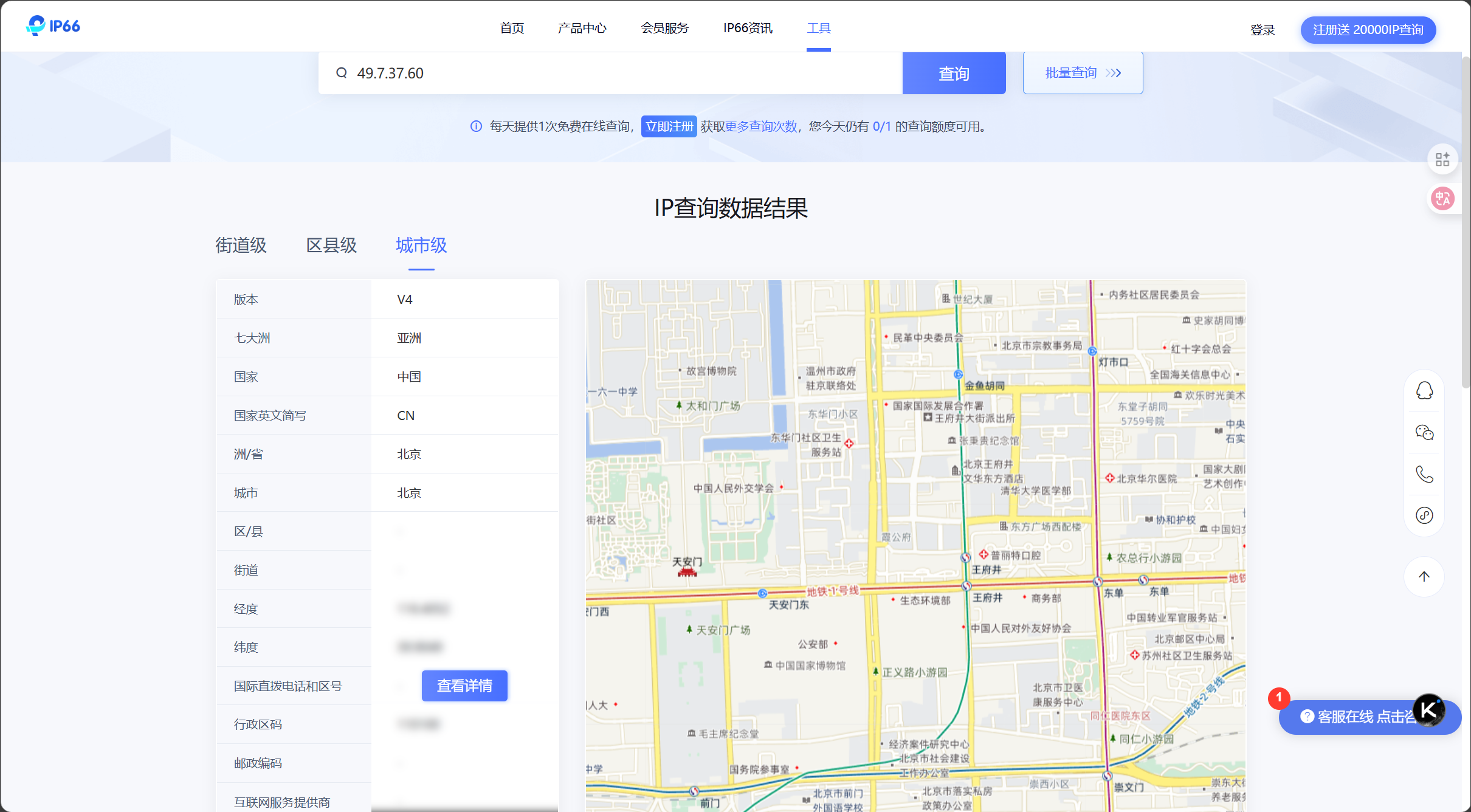

4.1.6 在线工具

使用“UU在线工具”查询IP地址的具体位置,网址为:https://uutool.cn/ip/。

对于49.7.37.60,它的城市级位置如图所示。

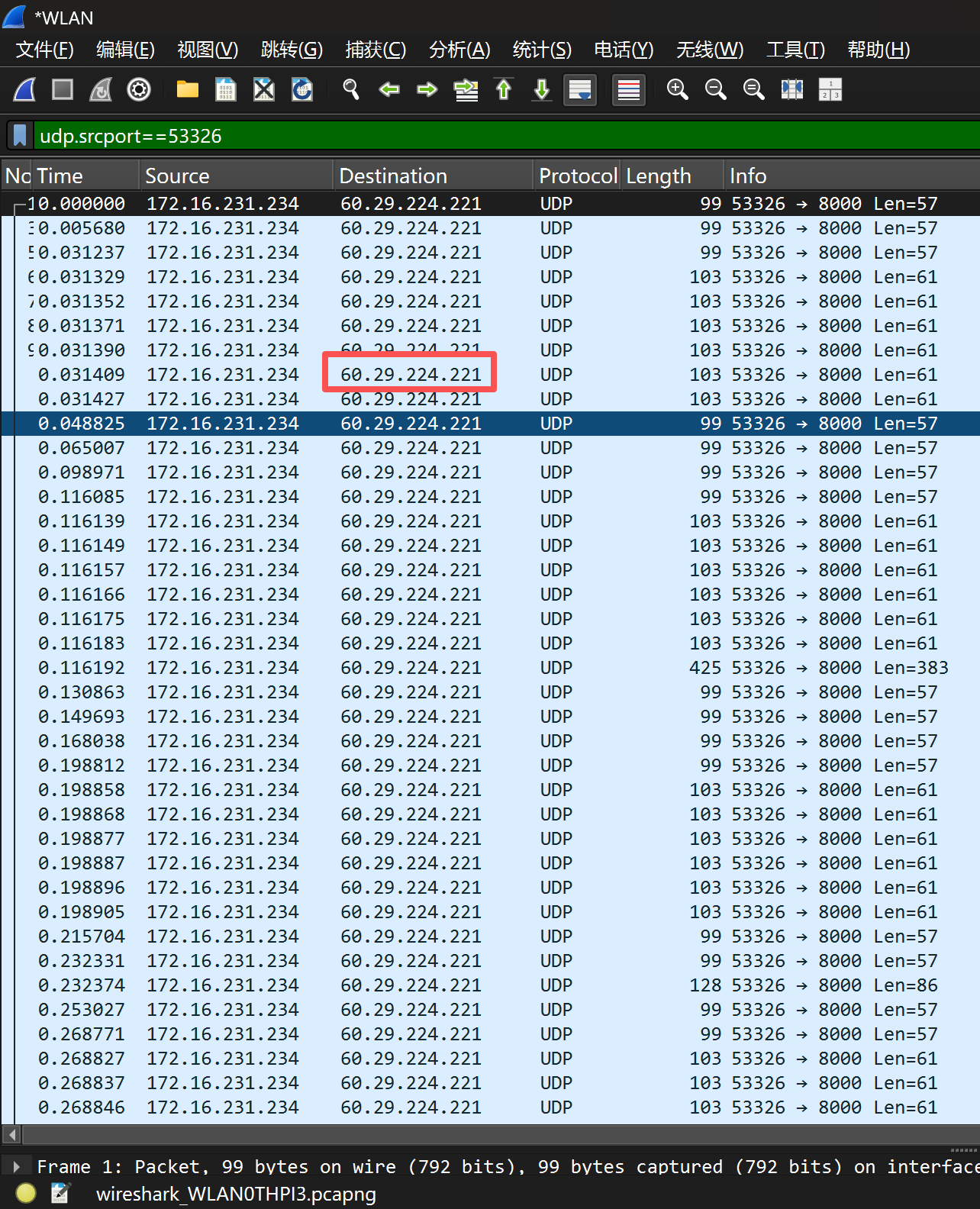

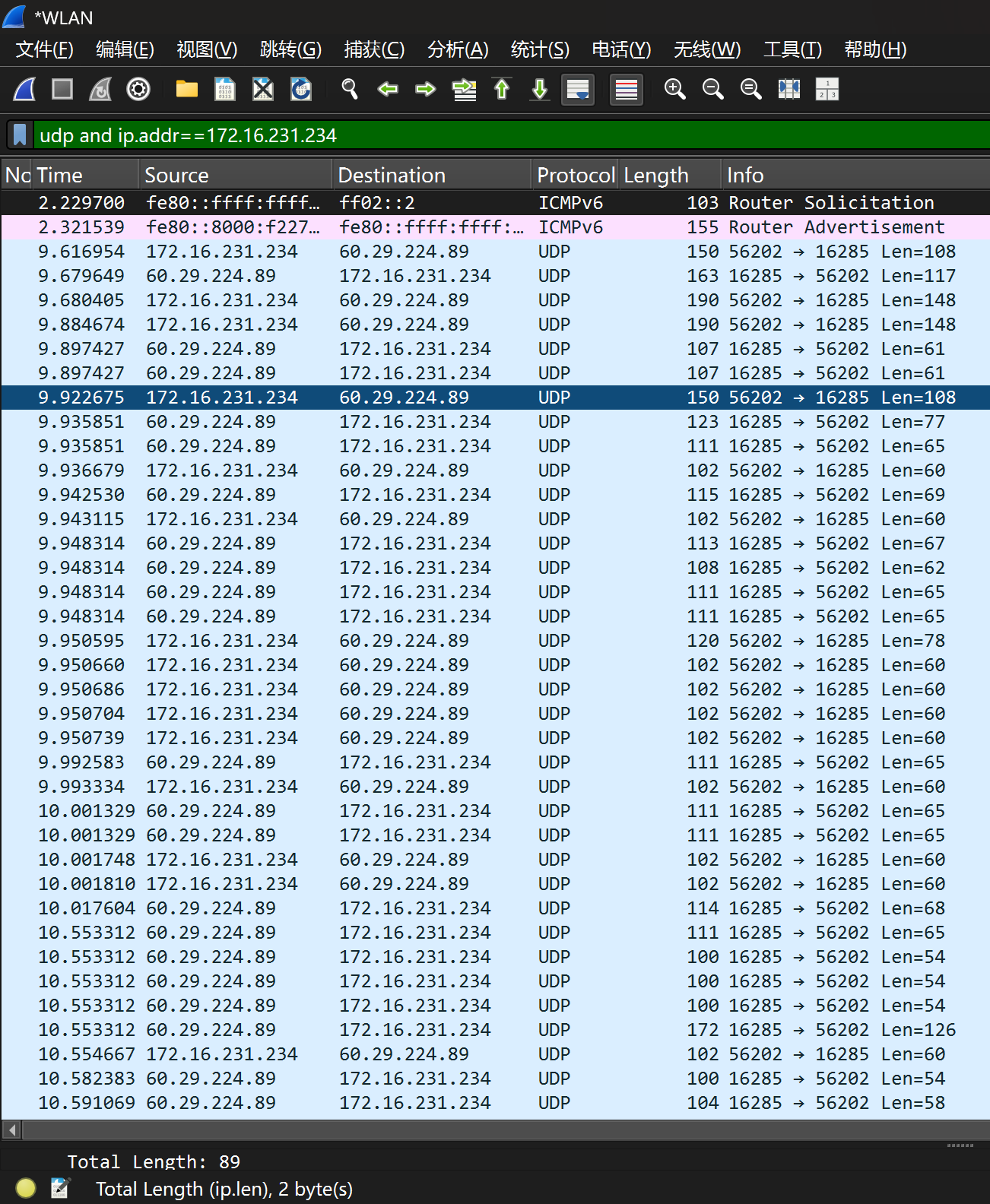

4.2 尝试获取微信好友的IP地址,并查询获取该好友所在的具体地理位置。

教程参考:wireshark抓微信ip定位好友 抓包获取微信好友ip_mob64ca13f446df的技术博客_51CTO博客

打开微信电脑端,与好友进行语音通话,同时使用wireshark过滤wlan上的udp包

同一账号使用不同设备:

①:

②:

本机IP:172.16.231.234,似乎无法直接抓到好友的真正ip

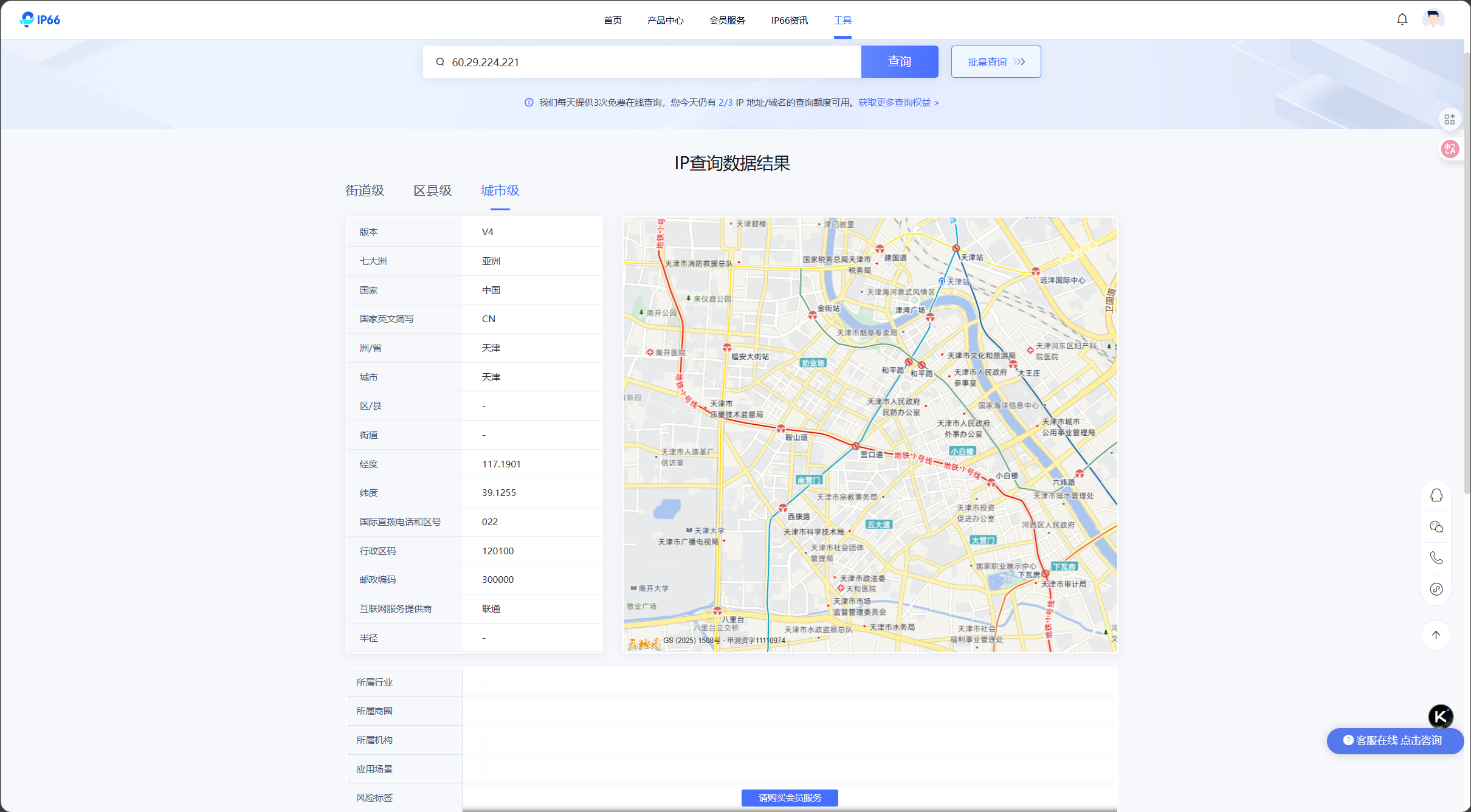

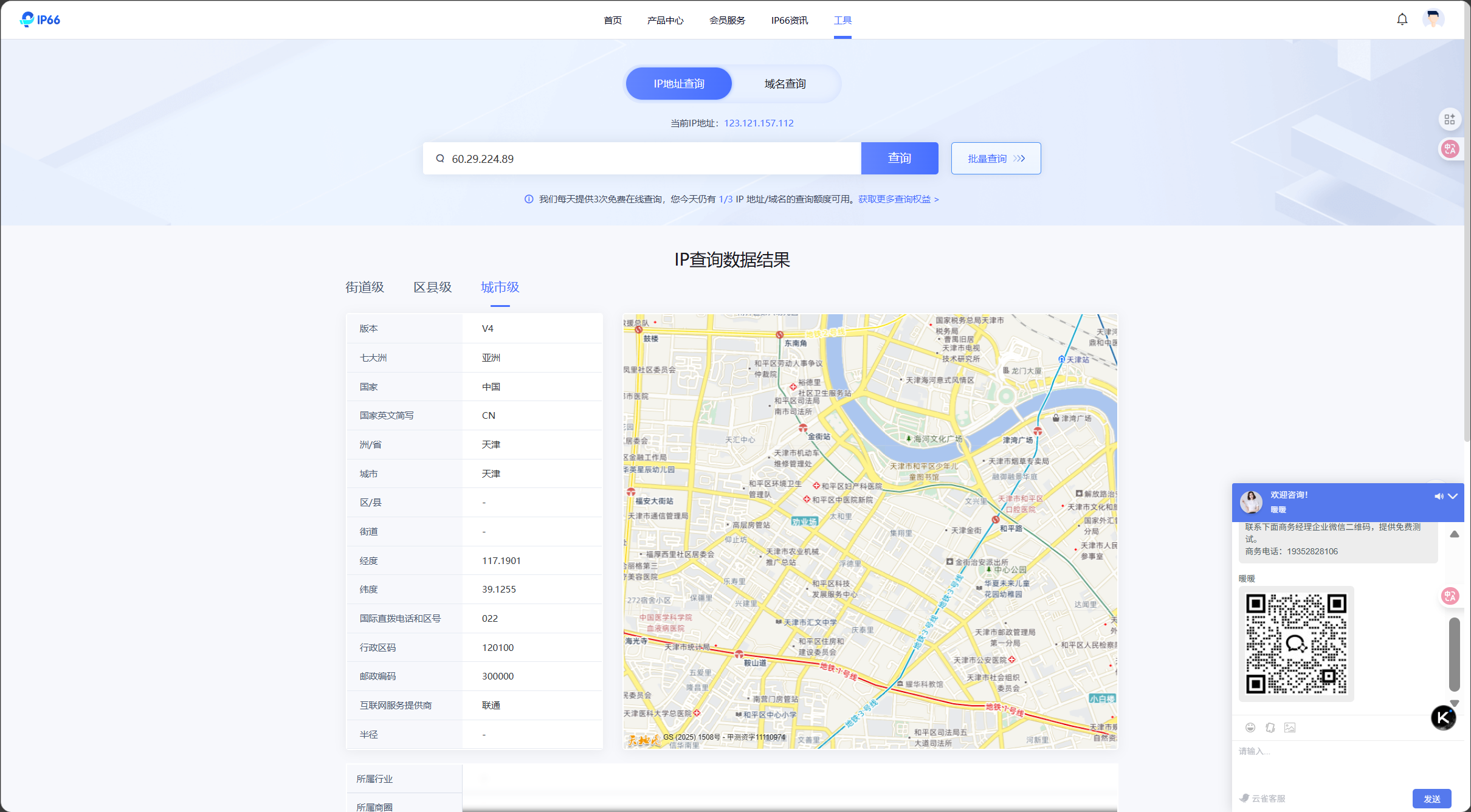

60.29.224.221&60.29.224.89

查询出来都在天津,可能是中转的服务器

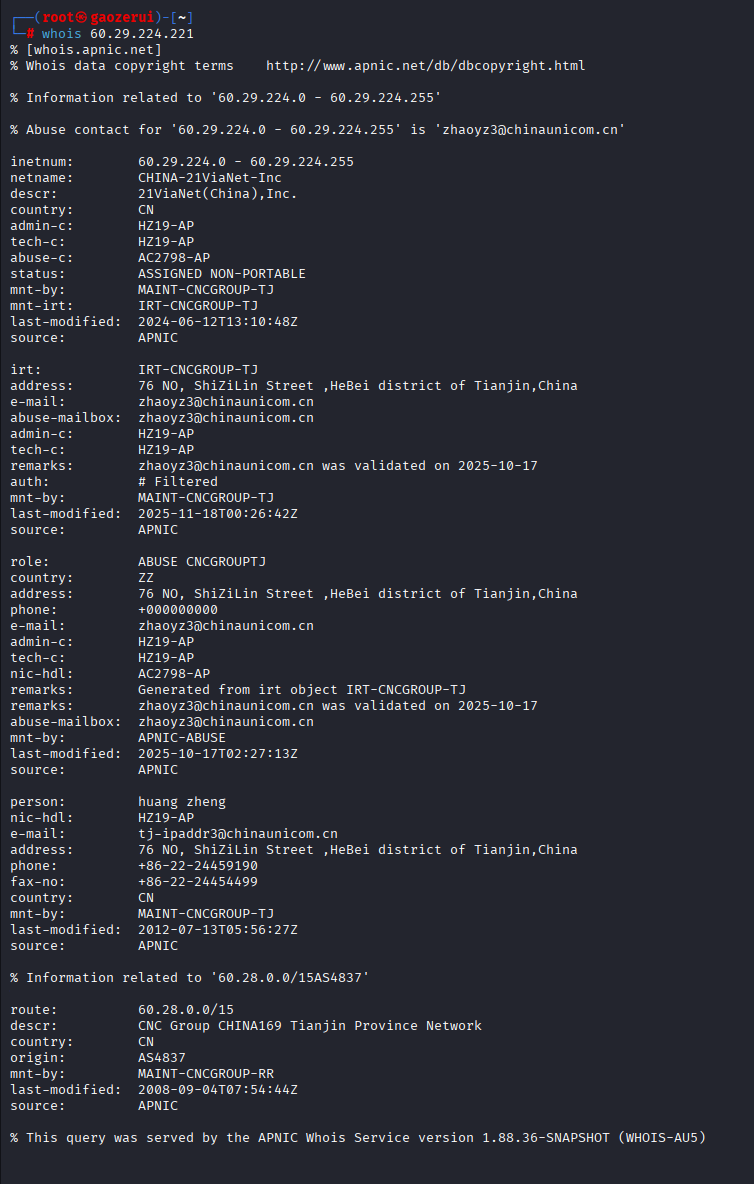

使用whois查询60.29.224.221

核心信息整理如下:

①网络段基础信息

- 涉及网段:

60.29.224.0 - 60.29.224.255- 网络名称:

CHINA-21ViaNet-Inc.- 所属机构描述:

21ViaNet(China),Inc.- 国家归属:中国(

CN)②联系与地址信息

- 管理 / 技术联系人标识:

HZ19-AP- 滥用举报联系人标识:

AC2798-AP- 联系邮箱:

zhaoyz3@chinaunicom.cn- 物理地址:中国天津市河北区士林街 76 号

③管理与状态信息

- 网段状态:

ASSIGNED NON-PORTABLE(已分配,不可移动)- 维护责任方:

MAINT-CNCGROUP-TJ(中国电信集团天津分公司相关维护组)- 最近修改时间:

2024-06-12 13:10:48Z- 数据来源:

APNIC

4.3 使用nmap开源软件对靶机环境进行扫描

攻击机IP:192.168.140.173

靶机IP:192.168.140.142

回答以下问题并给出操作命令:

①靶机IP地址是否活跃

②靶机开放了哪些TCP和UDP端口

③靶机安装了什么操作系统,版本是多少

④靶机上安装了哪些服务

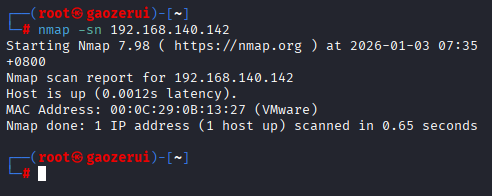

4.3.1 靶机IP地址是否活跃

命令:nmap -sn 192.168.140.142

仅主机发现(不扫描端口)

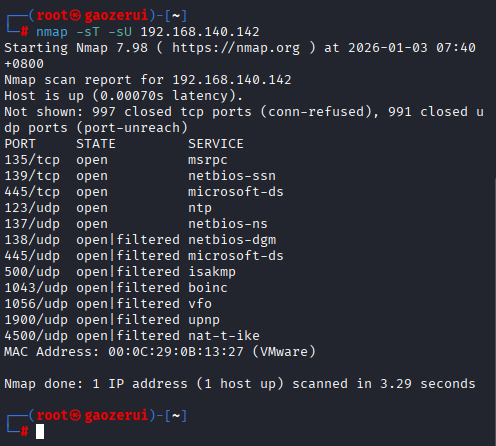

4.3.2 靶机开放了哪些TCP和UDP端口

命令:nmap -sT -sU 192.168.140.142

扫描常用的TCP+UDP端口

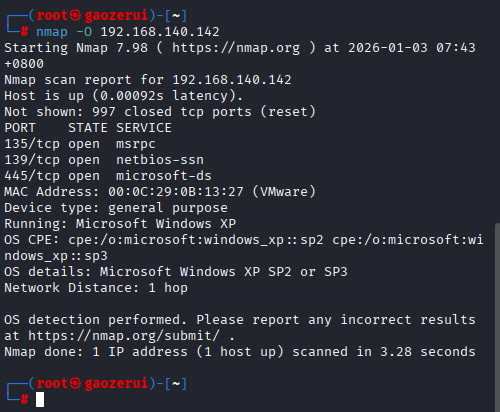

4.3.3 靶机安装了什么操作系统,版本是多少

操作系统及版本:Microsoft Windows XP SP2 or SP3

命令:nmap -O 192.168.140.142

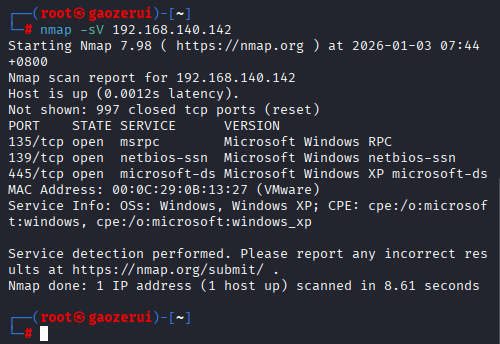

4.3.4 靶机上安装了哪些服务

命令:nmap -sV 192.168.140.142

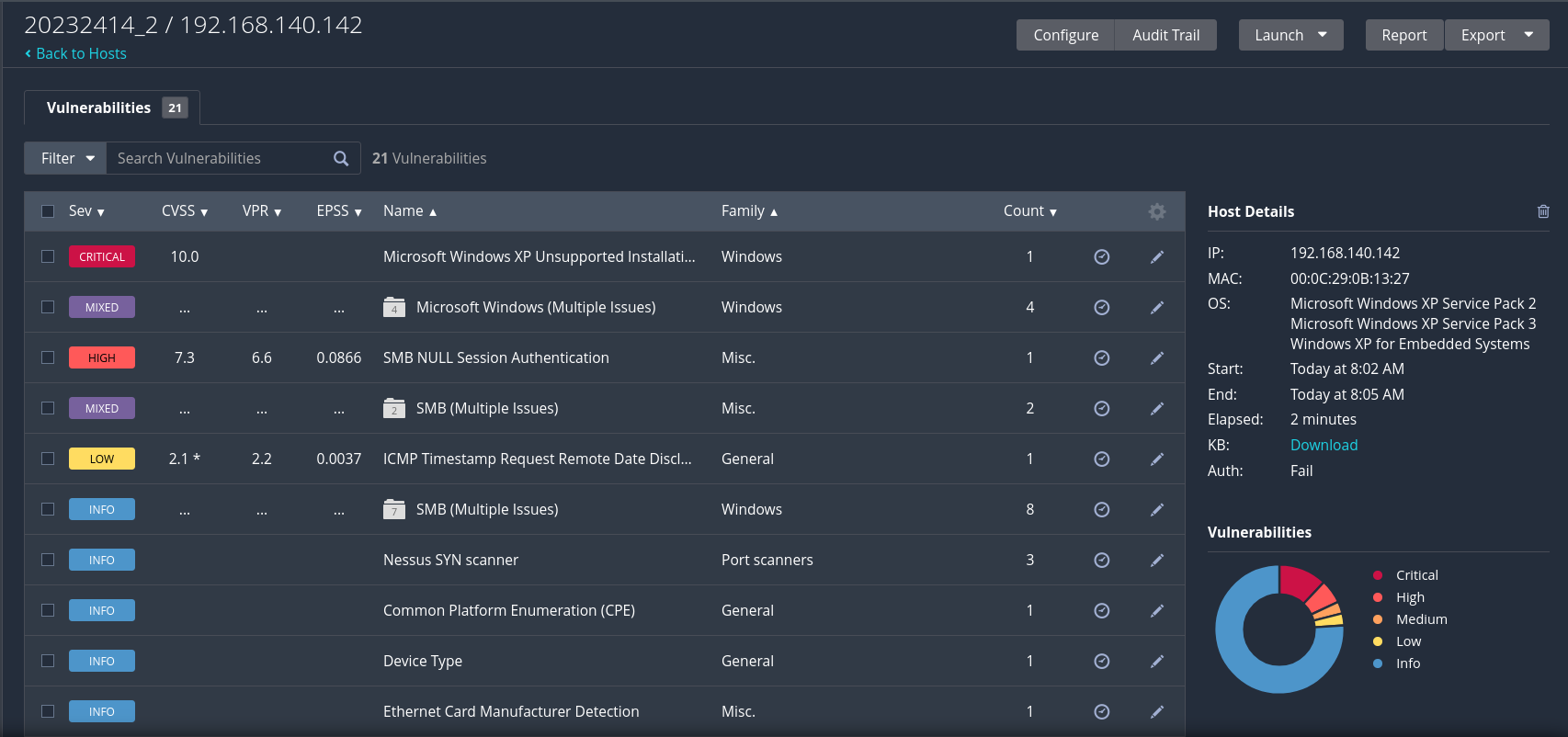

4.4 使用Nessus开源软件对靶机环境进行扫描

回答以下问题并给出操作命令。

①靶机上开放了哪些端口

②靶机各个端口上网络服务存在哪些安全漏洞

③你认为如何攻陷靶机环境,以获得系统访问权

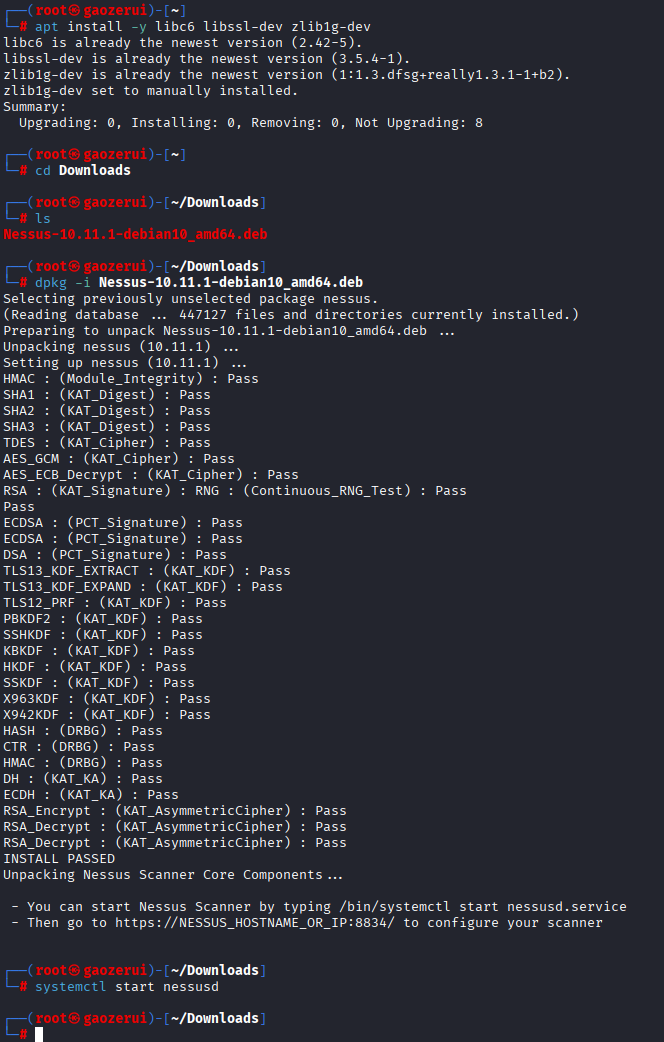

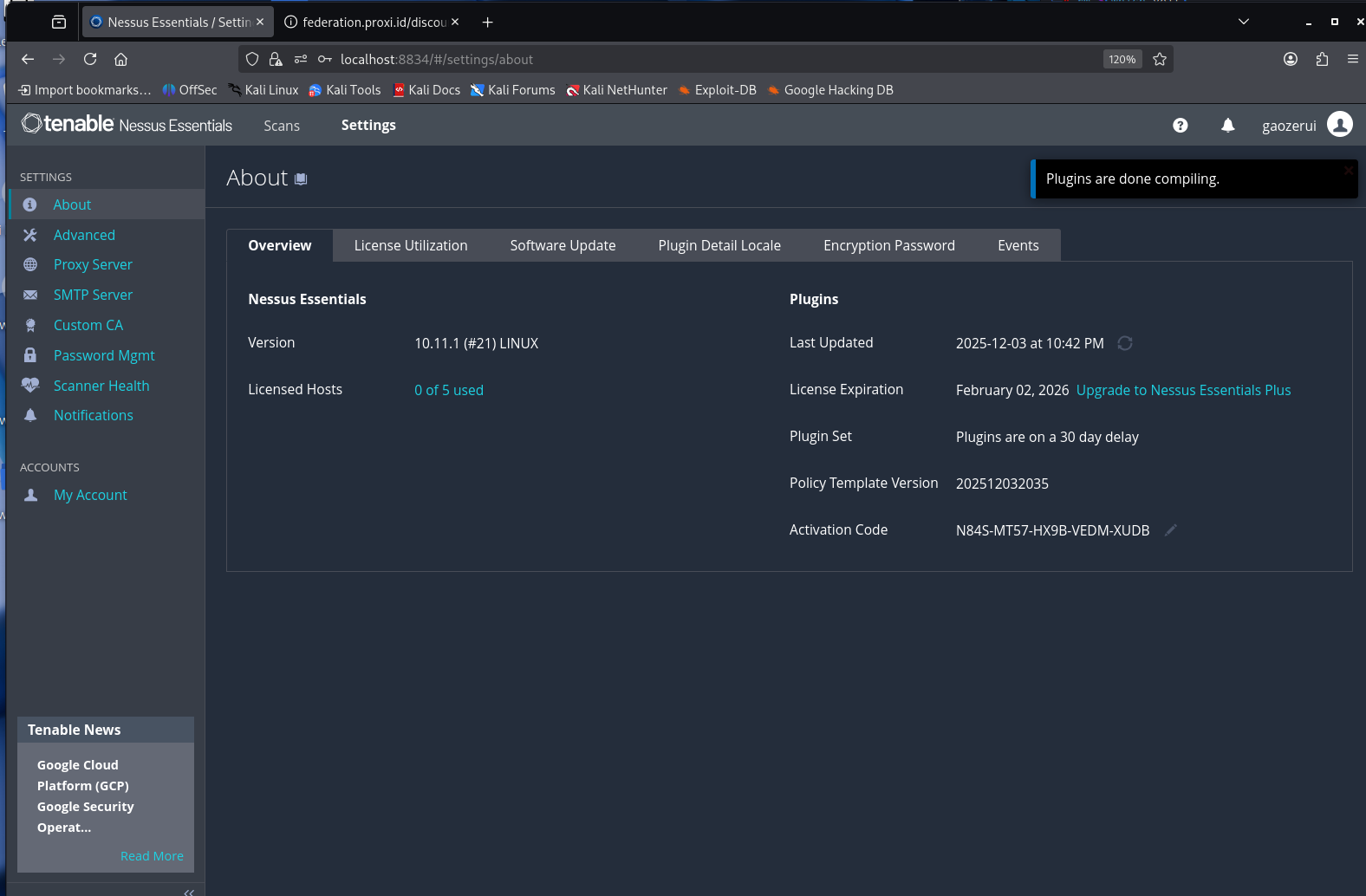

4.4.0 kali安装Nessus

参考教程:在Kali Linux上安装与配置Nessus:从入门到精通 — geek-blogs.com

- 启动服务:

systemctl start nessusd- 停止服务:

systemctl stop nessusd- 重启服务:

systemctl restart nessusd- 状态查看:

systemctl status nessusd- 浏览器输入

https://localhost:8834打开nessus web页面

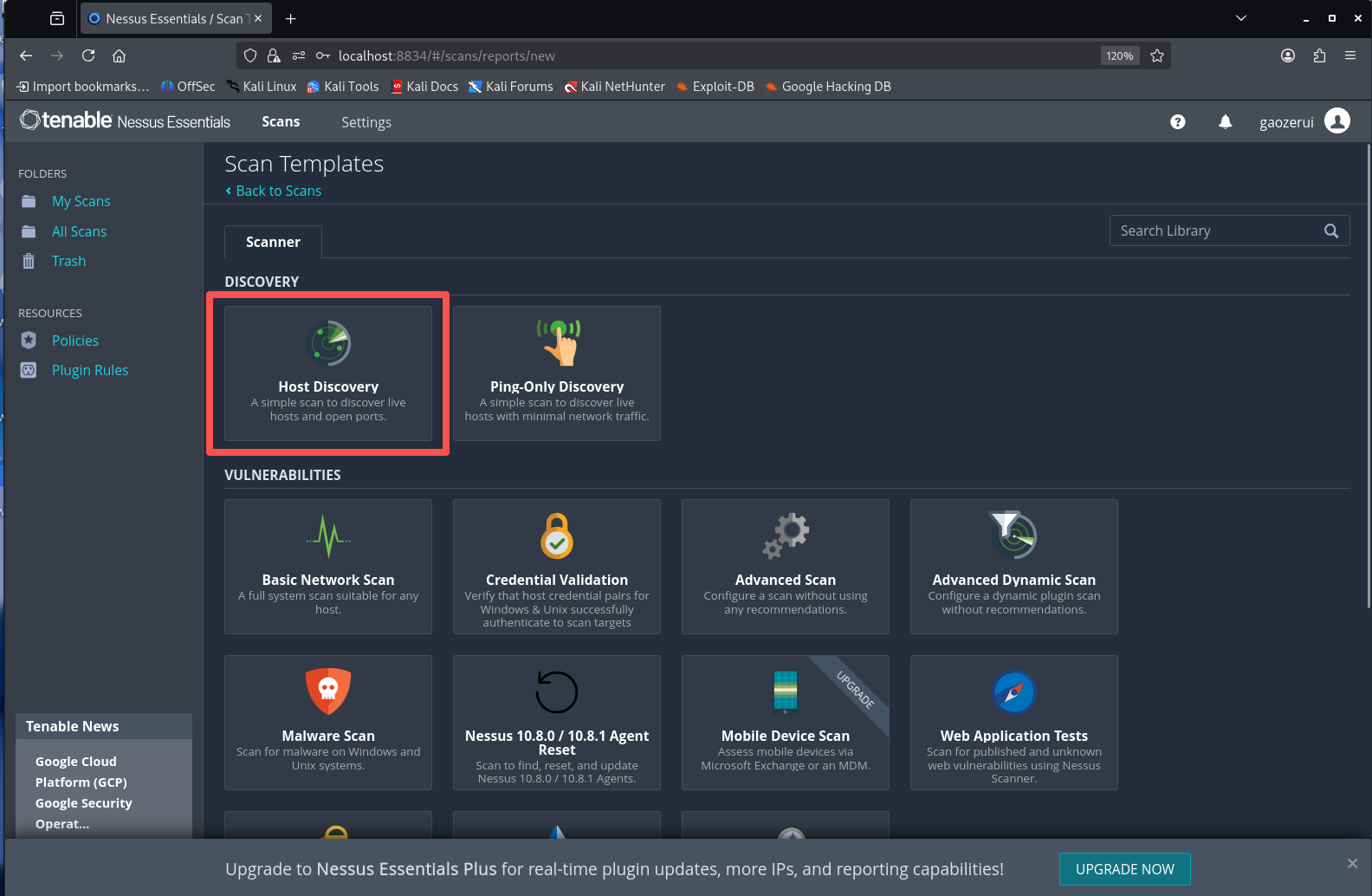

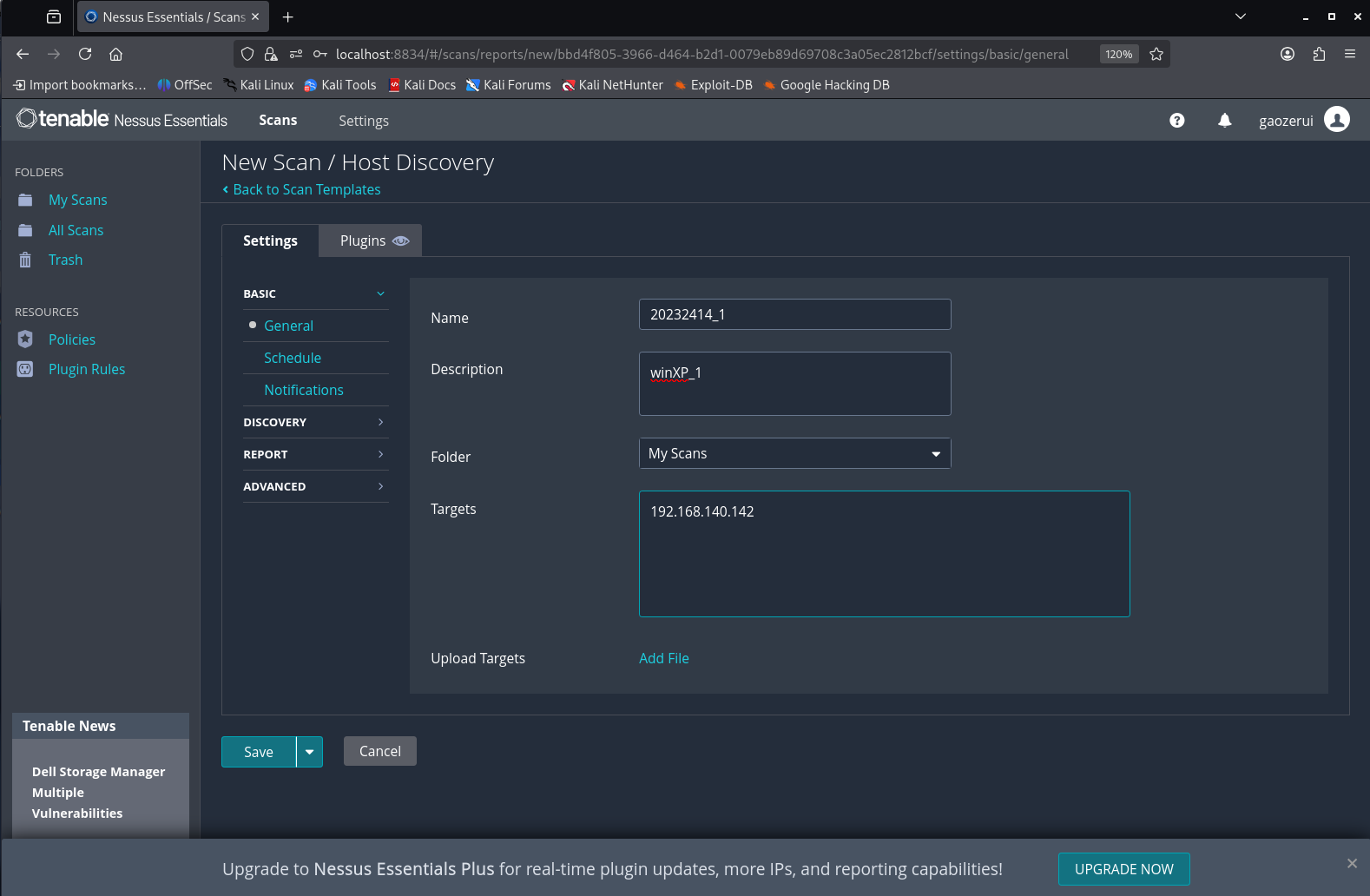

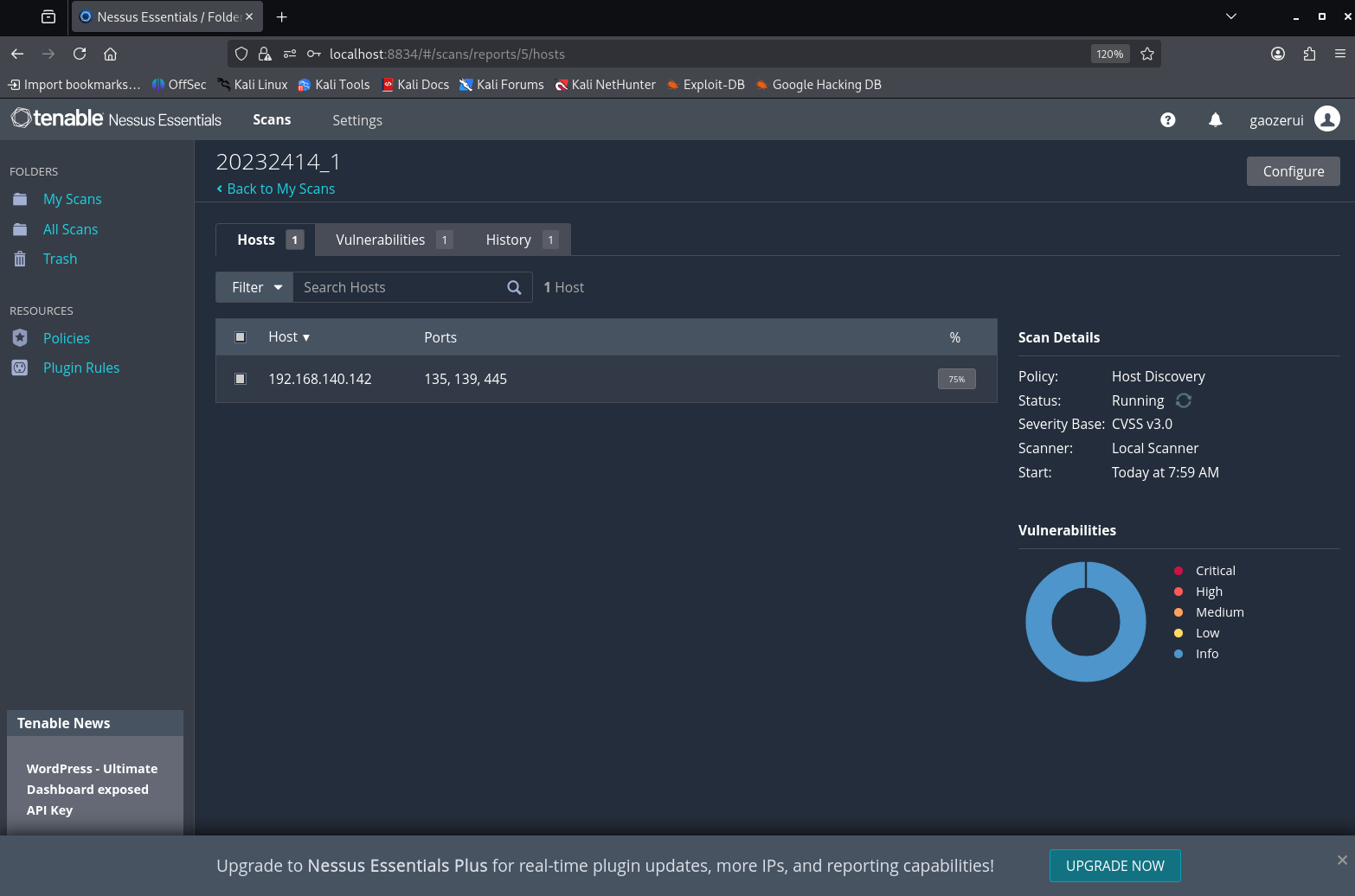

4.4.1 靶机上开放了哪些端口

create new scan,选择host discovery

target添靶机ip,其他随意

可见开放端口:135,139,445

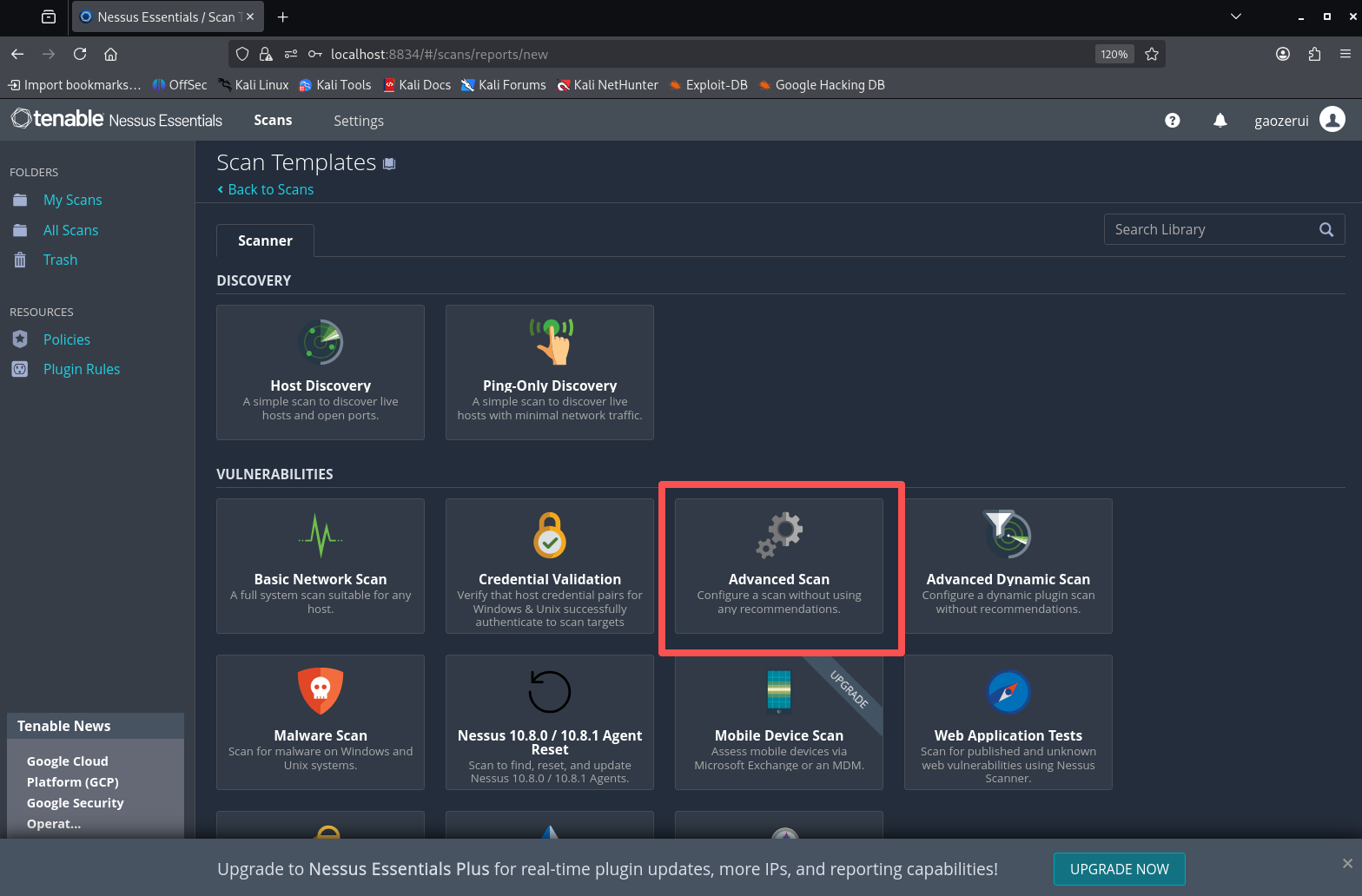

4.4.2 靶机各个端口上网络服务存在哪些安全漏洞

create new scan,选择Advanced Scan高级扫描

包括以下漏洞:

①危急级(CRITICAL)漏洞

- 漏洞名称:Microsoft Windows XP Unsupported Installation

- 风险级别:CRITICAL(CVSS 评分 10.0,最高风险)

- 影响:Windows XP 已终止官方安全支持,无任何后续补丁更新。任何已知的 XP 漏洞(如永恒之蓝等)均可被直接利用,导致系统完全被攻击者控制,且无法通过更新修复。

②高级(HIGH)漏洞

- 漏洞名称:SMB NULL Session Authentication

- 风险级别:HIGH(CVSS 评分 7.3)

- 影响:靶机 SMB 服务允许 “空会话” 认证(无需账号密码),攻击者可通过空会话获取靶机的用户列表、共享资源、系统配置等敏感信息,为后续的未授权访问、权限提升铺垫。

③混合风险级(MIXED)漏洞

这类漏洞包含多种风险程度的问题,共涉及 2 类:

-

Microsoft Windows (Multiple Issues)

影响:覆盖 Windows XP 系统的多个未明确细分的安全缺陷,可能包含远程代码执行、本地权限提升等不同类型的风险。

-

SMB (Multiple Issues)

影响:SMB 服务存在多个安全缺陷,涉及信息泄露、协议逻辑漏洞等,可能被利用实现未授权操作。

④低级(LOW)漏洞

- 漏洞名称:ICMP Timestamp Request Remote Date Disclosure

- 风险级别:LOW(CVSS 评分 2.1)

- 影响:攻击者可通过 ICMP 时间戳请求,获取靶机的系统时间,属于轻度信息泄露,无直接的系统危害,但可能辅助攻击者进行后续攻击时间规划。

4.4.3 你认为如何攻陷靶机环境,以获得系统访问权

可以利用永恒之蓝漏洞,参考教程:MS17-010(永恒之蓝)漏洞复现_windowsxp 32位 永恒之蓝-CSDN博客

4.5 通过搜索引擎搜索自己在网上的足迹,确认自己是否有隐私和信息泄漏问题,并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

4.5.1 上网足迹

搜索自己名字,找到了自己的博客园账号和实验报告hhh

手机号通过前7位能找到手机号归属地

前三位为网络识别号,中间四位为地区编码(归属地)

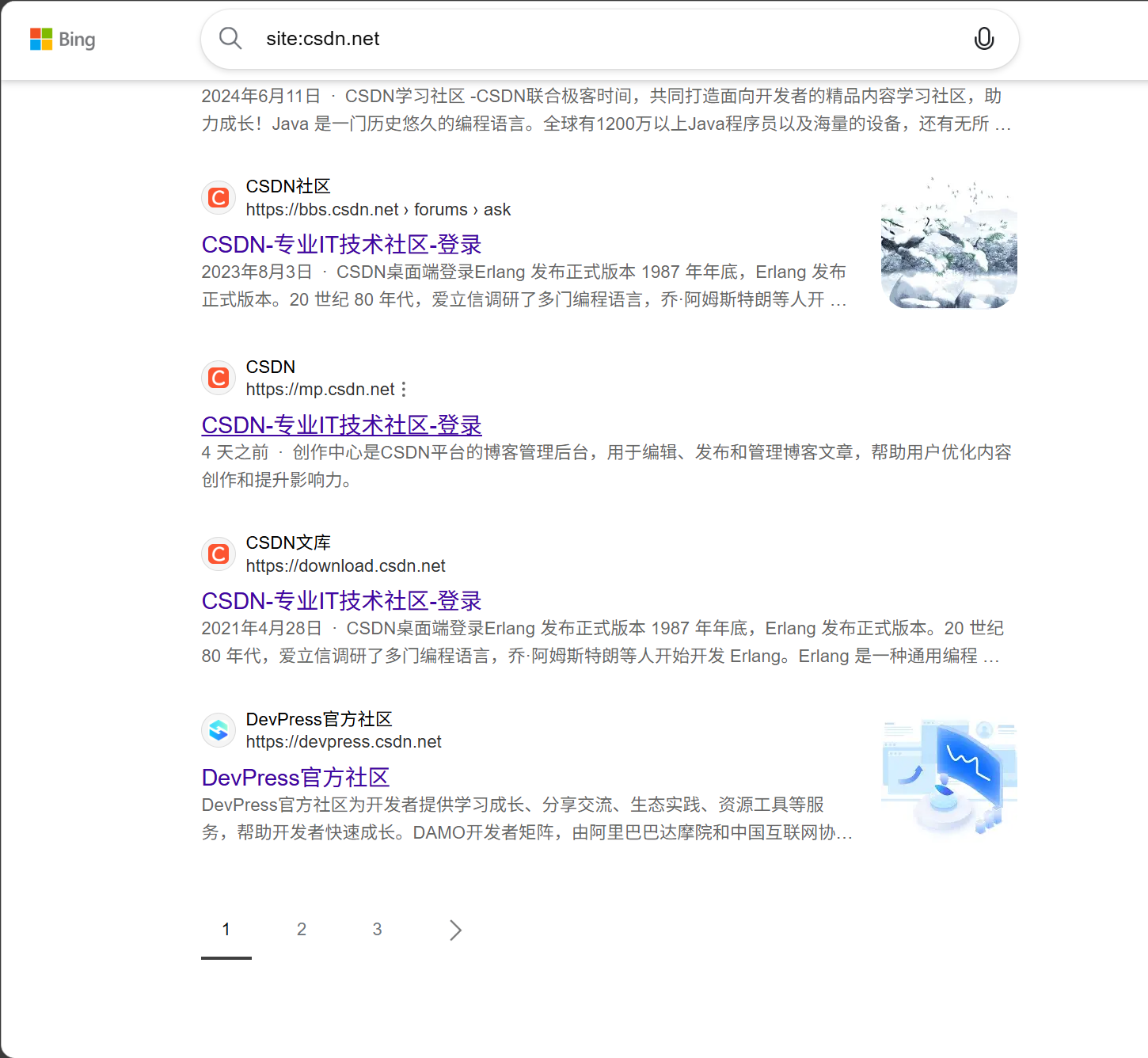

4.5.2 Google hack练习

-

site:site:语法用于搜索特定域名下的所有资源。例如:

site:csdn.net这条命令会搜索

csdn.net域名下的所有网页,包括二级域名和三级域名。

![image]()

-

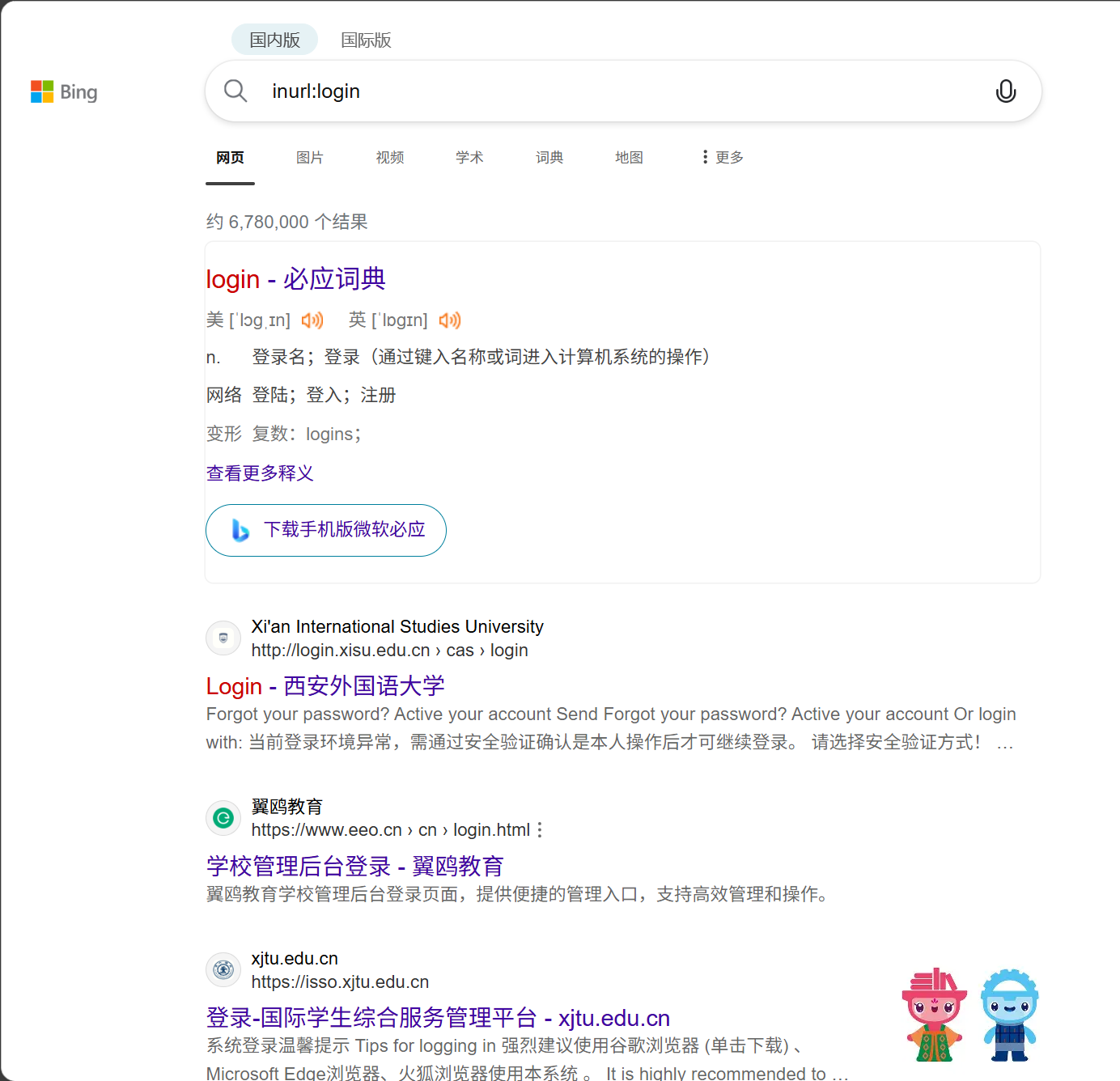

inurl:inurl:语法用于搜索URL中包含特定关键词的网页。例如:

inurl:login这条命令会搜索所有URL中包含

login关键词的网页,通常用于定位登录页面。![image]()

-

intext:intext:语法用于搜索网页正文(body)中包含特定关键词的网页。例如:

intext:后台登录这条命令会搜索所有正文内容中包含

后台登录关键词的网页。![image]()

-

intitle:intitle:语法用于搜索网页标题(title)中包含特定关键词的网页。例如:

intitle:登录这条命令会搜索所有标题中包含

登录关键词的网页。![image]()

-

filetype:filetype:语法用于搜索特定类型的文件。例如:

filetype:pdf 登录这条命令会搜索所有包含

登录关键词的PDF文件。![image]()

-

定位某个网站的登录页面

site:example.com inurl:login例如:

site:baidu.com inurl:login![image]()

-

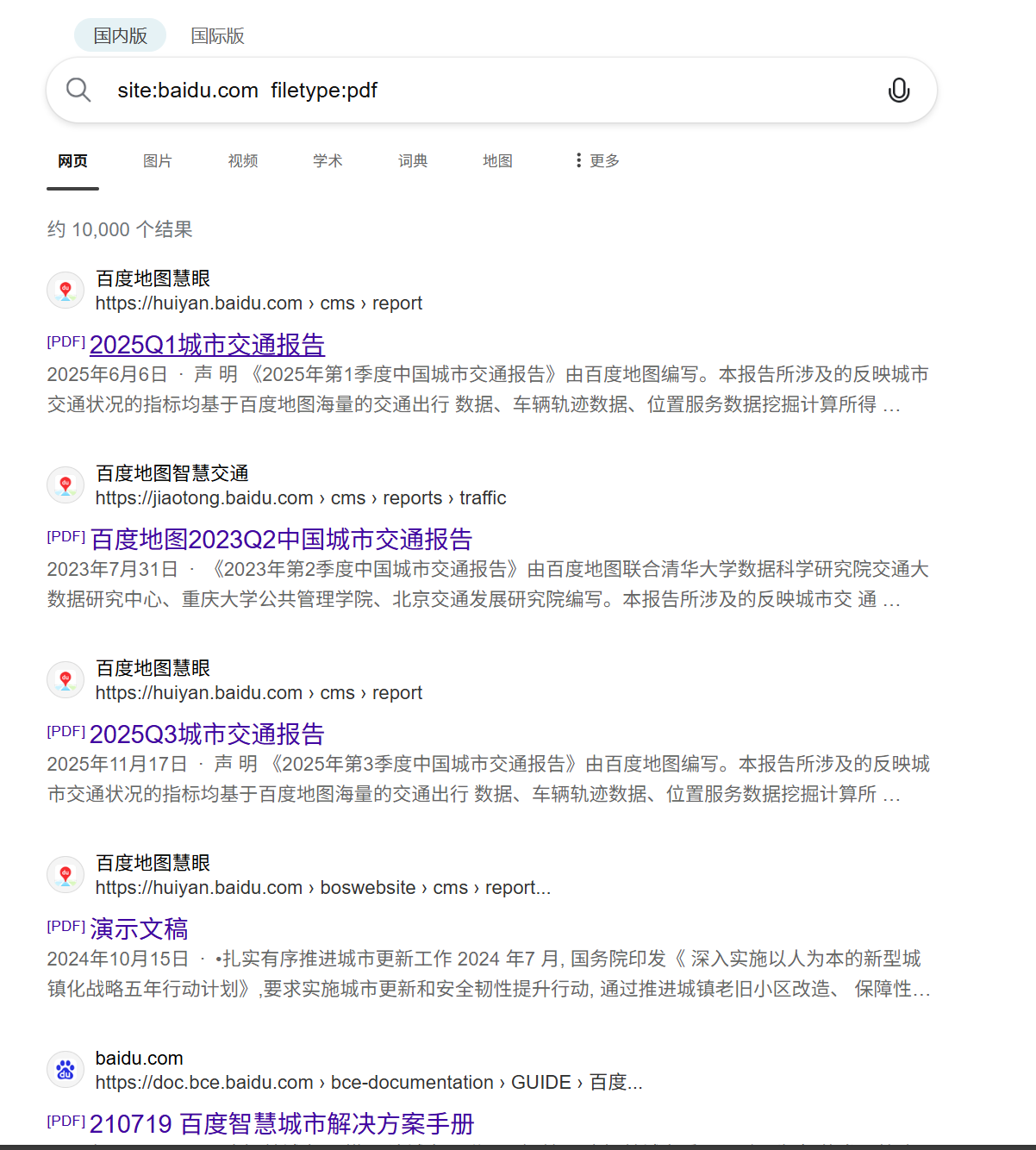

搜索某网站中的pdf文件

site:examlpe.com filetype:pdf例如:

site:baidu.com filetype:pdf![image]()

-

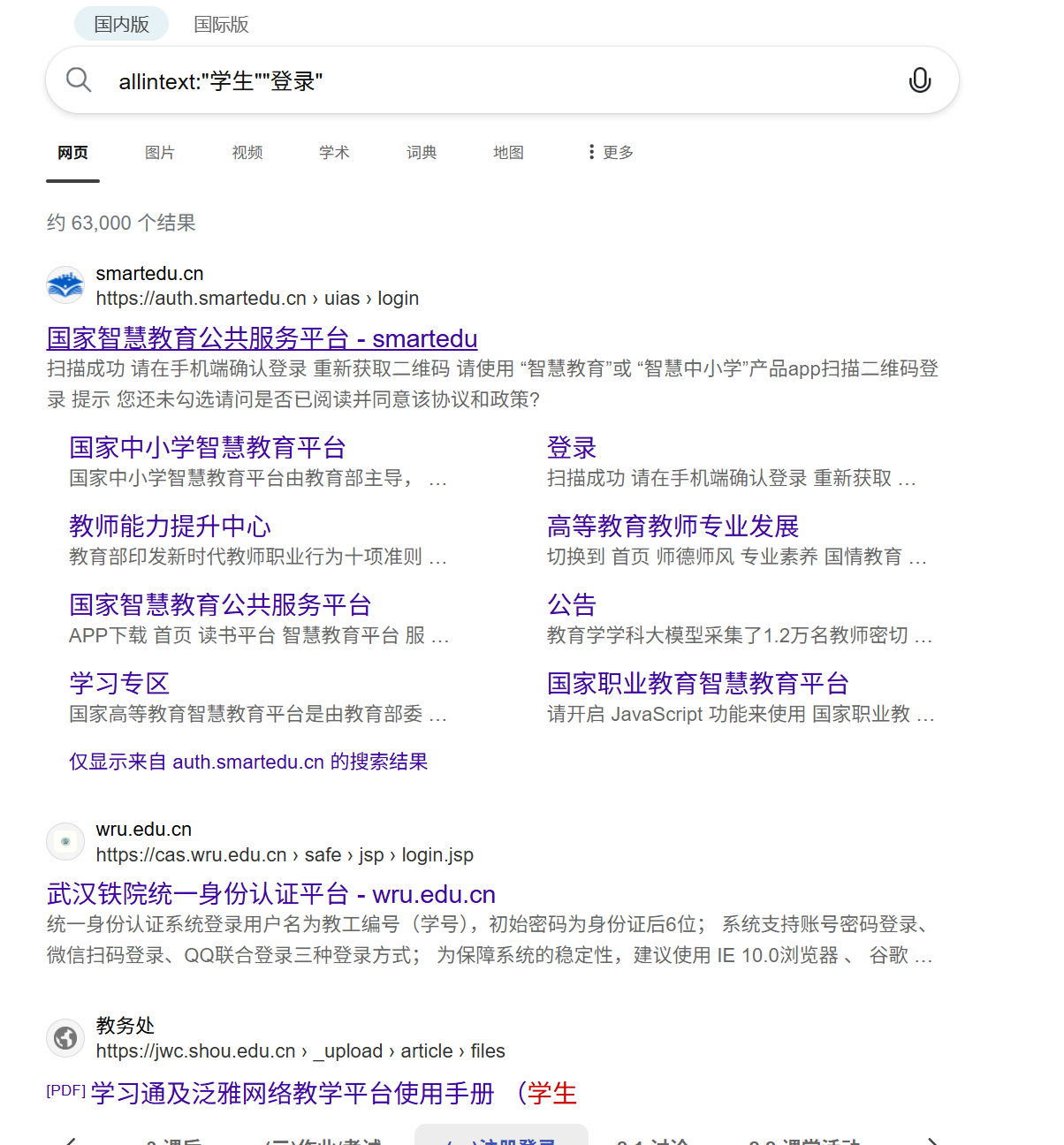

正文包含所有关键词

allintext:"1""2"例如:

allintext:"学生""登录"![image]()

-

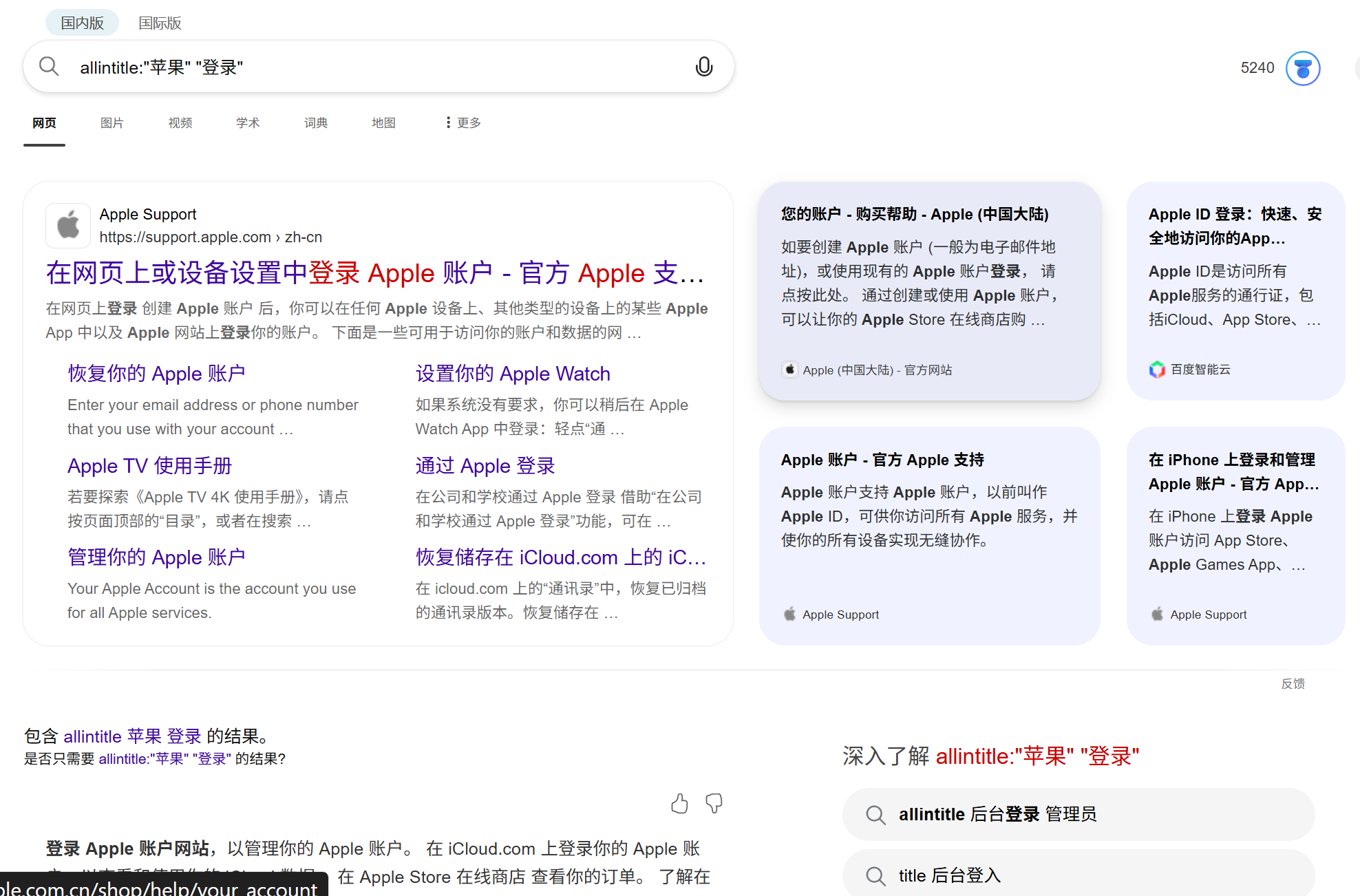

标题包含所有关键词

allintitle:"1""2"例如:

allintitle:"苹果" "登录"![image]()

-

weather:搜索某地天气

例如:

weather:北京![image]()

5.问题及解决方案

本次实验未遇到问题

6.学习感悟、思考等

本次实验将课堂上的攻防理论转化为具体实践,使我深刻认识到信息收集是网络攻防根基。从基础的DNS查询、IP追踪到使用nmap、Nessus进行主机发现与漏洞扫描,每一步都印证了“知己知彼”的重要之处。尤其是在尝试定位微信IP和搜索自身网络足迹时,我切身感受到了信息暴露的潜在风险与个人防护的必要性。本次实践不仅帮助我巩固有关工具的使用,更让我对攻击链的初始环节有了更直观的理解,同时也增强了我的整体安全认知。

参考资料

- Kali Linux下信息搜集工具(命令)使用总结(whois/host/dig/dnsenum/fierce/dmitry//tcptraceroute/tctrace) - 知乎

- nslookup 命令详解:DNS 查询的瑞士军刀 - 知乎

- 如何使用WHOIS命令获取域名和IP地址信息?-阿里云开发者社区

- 在Kali Linux上安装与配置Nessus:从入门到精通 — geek-blogs.com

- 掌握Google Hack技术:高效搜索互联网资源_51CTO学堂_专业的IT技能学习平台

- google hacking介绍_google hacking语法-CSDN博客

- wireshark抓微信ip定位好友 抓包获取微信好友ip_mob64ca13f446df的技术博客_51CTO博客

- MS17-010(永恒之蓝)漏洞复现_windowsxp 32位 永恒之蓝-CSDN博客

浙公网安备 33010602011771号

浙公网安备 33010602011771号