Web安全-Web漏洞必懂知识点

Web漏洞必懂知识点

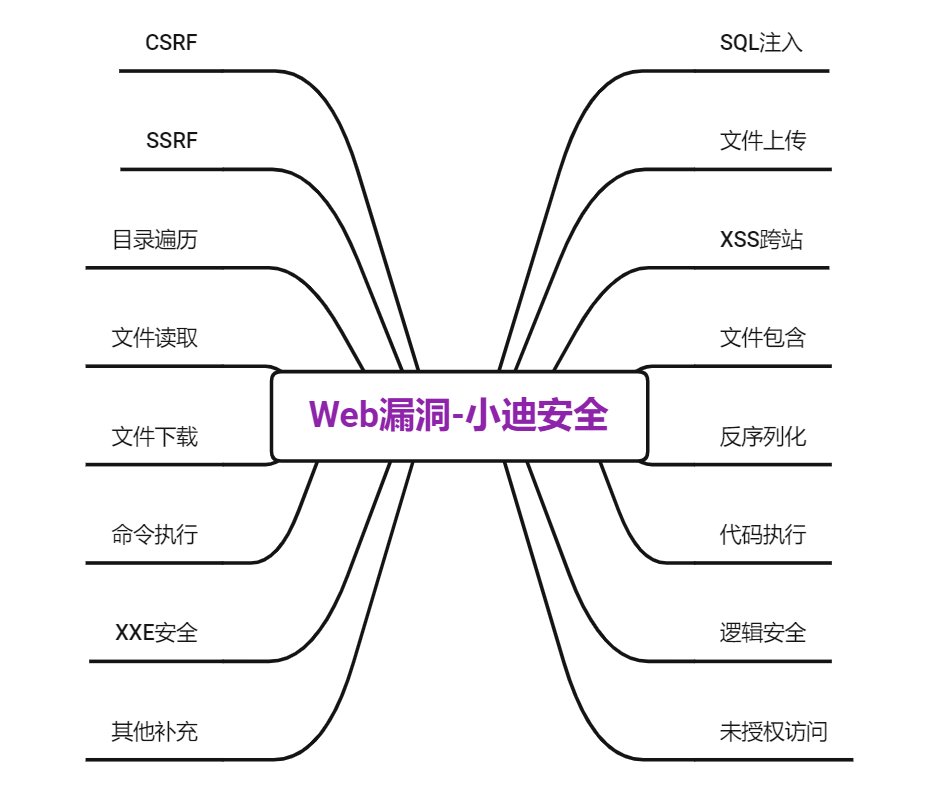

前言:本章节将讲解各种 WEB 层面上的有那些漏洞类型,具体漏洞的危害等级,以简要的影响范围测试进行实例分析,思维导图中的漏洞也是后面我们将要学习到的各个知识点,其中针对漏洞的形成原理,如何发现,如何利用将是本章节学习的重点内容!

CTF,SRC,红蓝对抗,实战等

#简要说明以上漏洞危害情况

#简要说明以上漏洞等级划分

高危:SQL注入、文件上传、文件包含、代码执行、未授权访问、命令执行

中危:反序列化、逻辑安全等

低危:信息泄露、目录遍历、文件读取等

#简要说明以上漏洞重点内容

CTF:SQL注入、文件上传、反序列化【多】、代码执行等

SRC:以上基本均有,专属SRC中逻辑安全漏洞较多

红蓝对抗:集中在高危漏洞,SQL注入、文件上传、文件包含、代码执行、命令执行等

#简要说明以上漏洞形势问题

发现不了漏洞就是因为你菜,知识点没有学好

案例演示:

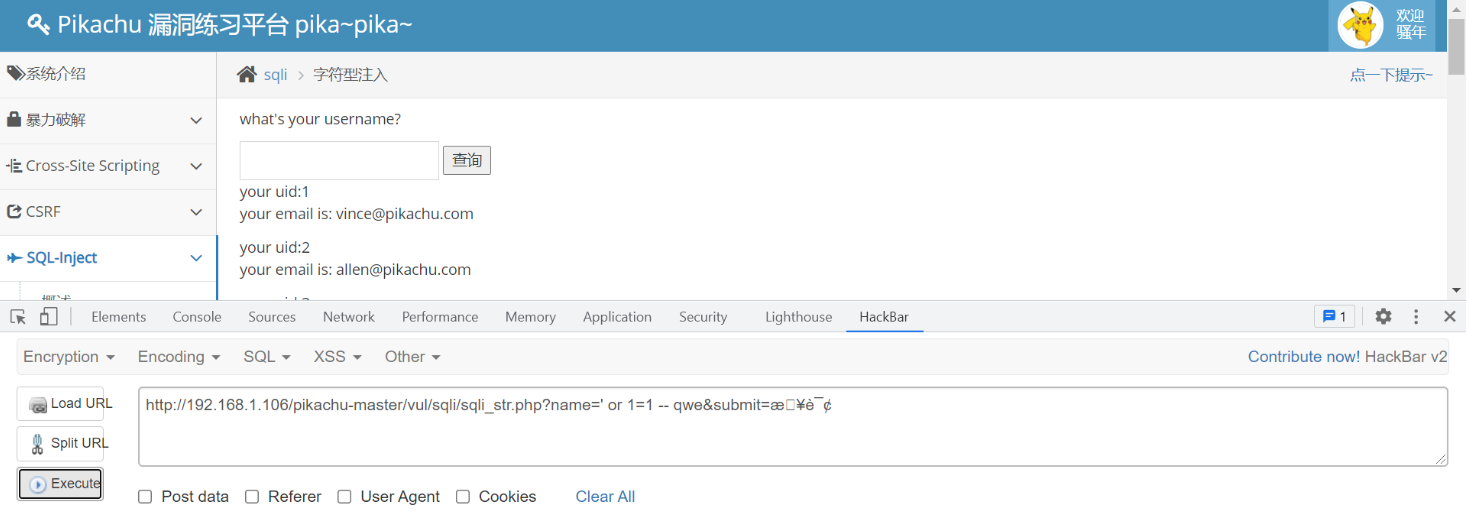

▲SQL 注入漏洞-数据库操作危害

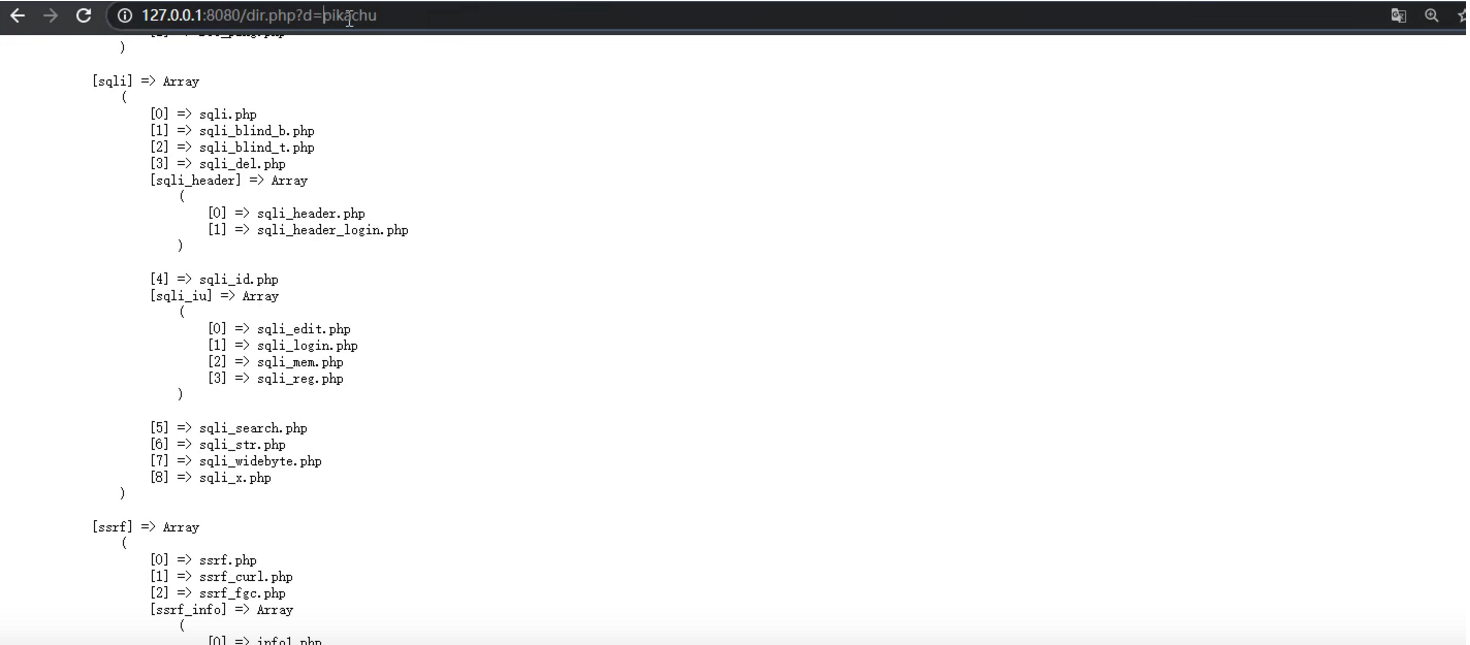

▲目录遍历漏洞-源码结构泄漏危害

类型1:

类型2:

▲文件读取漏洞-源码内容获取危害

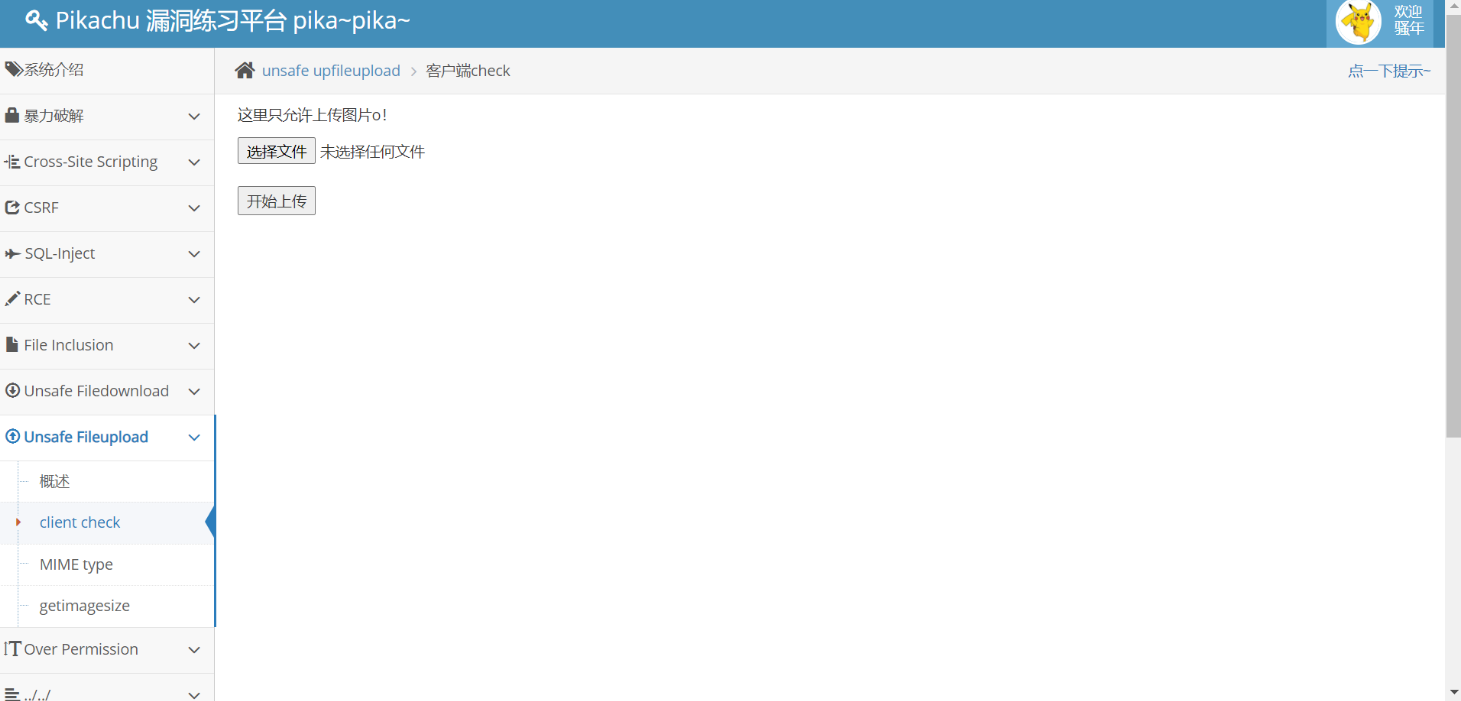

▲文件上传漏洞-WEB 权限丢失危害

▲文件下载漏洞-补充演示拓展演示

pikachu:

实战案例演示:【http://down.znds.com/】

我们在这个网站先随便找一个进行下载,例如我们就下载这个央视投屏助手

我们点进去,然后复制一下下载链接,然后点击下载

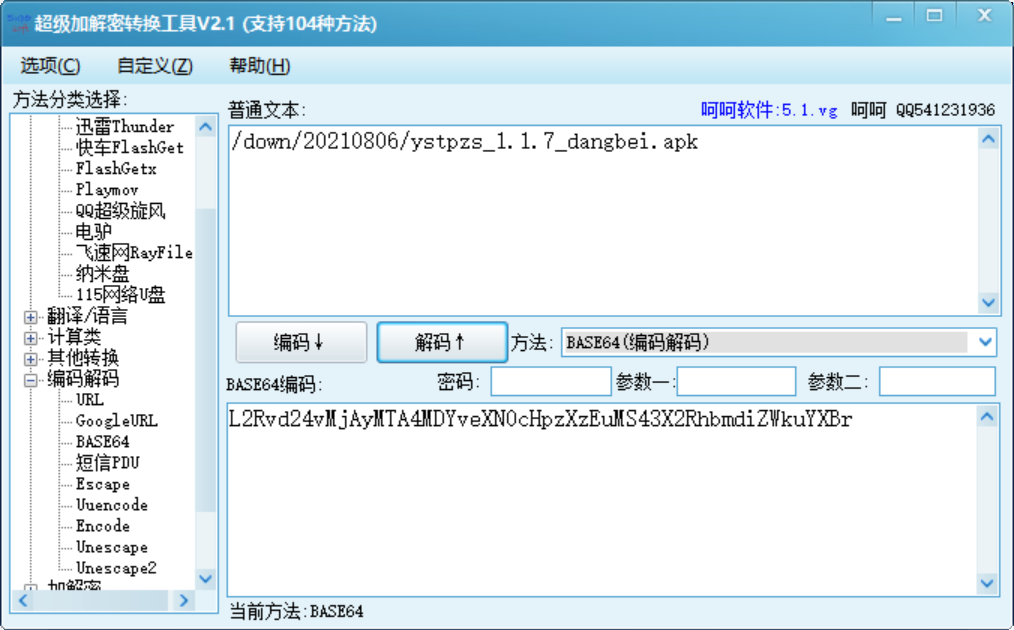

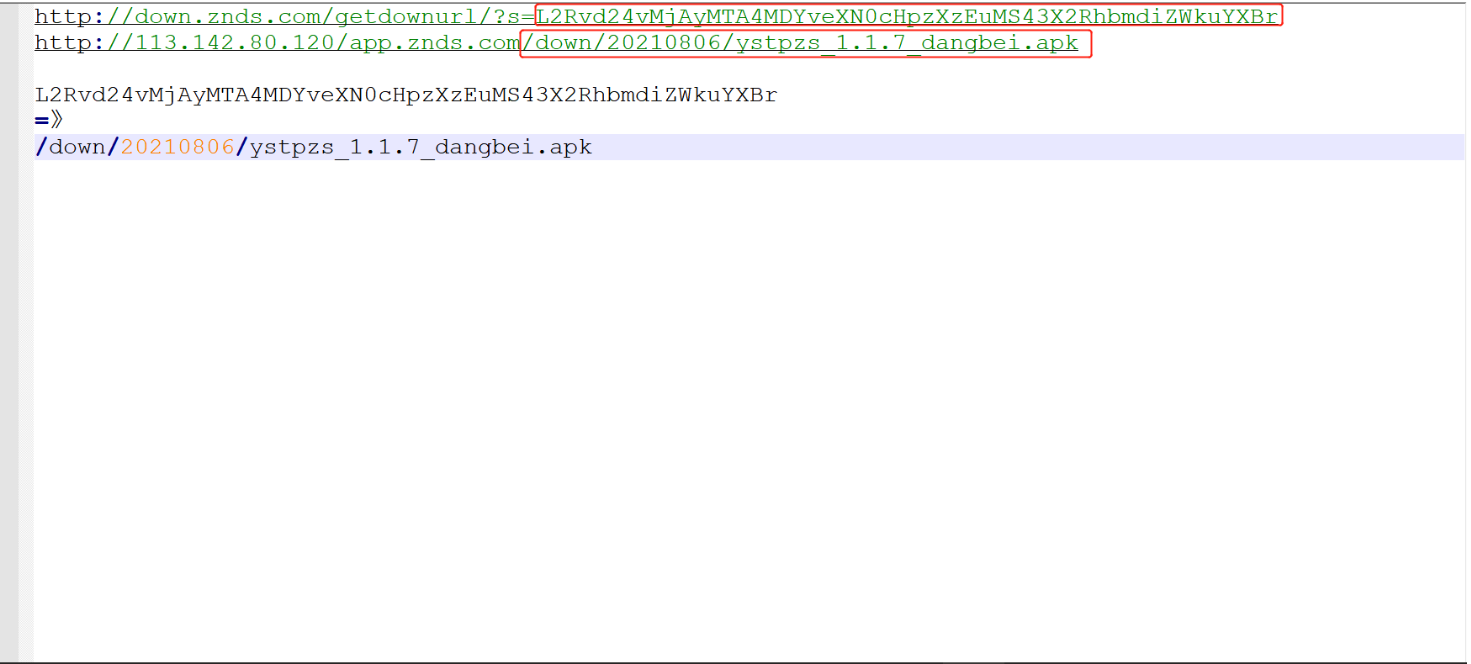

http://down.znds.com/getdownurl/?s=L2Rvd24vMjAyMTA4MDYveXN0cHpzXzEuMS43X2RhbmdiZWkuYXBr

然后我们再复制一下下载下来的文件的下载链接

http://113.142.80.120/app.znds.com/down/20210806/ystpzs_1.1.7_dangbei.apk

这两个下载链接是有区别的,上面那个是触发下载的链接,下面那个是文件的真实下载地址链接

我们注意到一个很神奇的事,上面这个链接末尾好像是base64加密的

http://down.znds.com/getdownurl/?s=L2Rvd24vMjAyMTA4MDYveXN0cHpzXzEuMS43X2RhbmdiZWkuYXBr

然后我们对它进行一下解密

解密后我们发现刚好是下面那个真实下载地址的后半部分,于是我们就明白了,他这里实际上是做了一个触发链接然后传参下载【其他下载也类似】

那么这里我们是不是就可以通过对/index.php进行Base64加密然后拼接到http://down.znds.com/getdownurl/?s=后面来实现对index.php的访问|下载

同理我们可以拼接../../之类的,最终实现跨目录下载|访问

这就是一个实际中存在的文件下载漏洞

浙公网安备 33010602011771号

浙公网安备 33010602011771号