k8s-集群搭建之-- Jenkins基于https的k8s配置

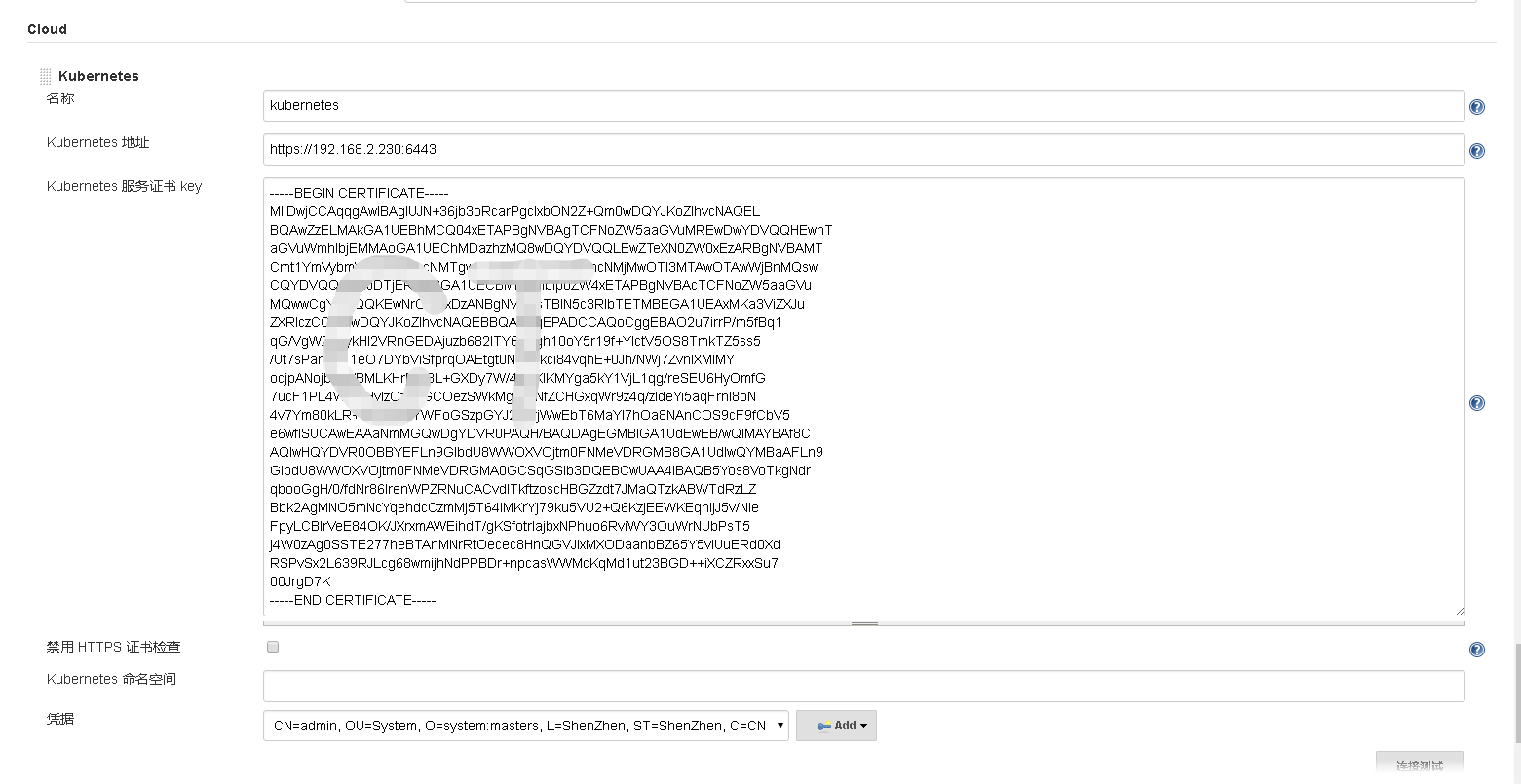

Jenkins配置

这里有以下几个关键的配置:

Kubernetes URL: 这个就是上面集群信息所按到的kubernetes master is running at 地址

Kubernetes server certificate key : 这是需要httos证书,可以在我们集群任意节点找到该文件 /etc/kubernetes/ssl/ca.pem 或/etc/kubernetes/pki/ca.pem,这个看自己的安装部署配置吧;

Credentials:这个是k8s集群的角色权限配置,如下详解。

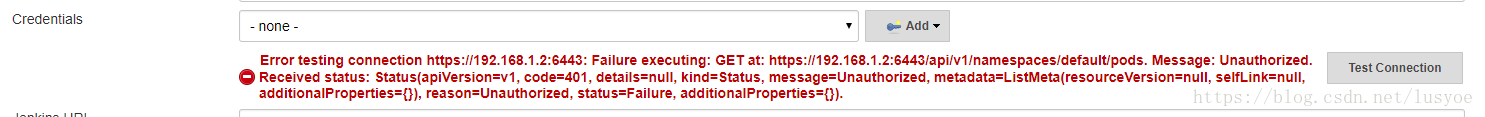

K8s 角色权限配置

如果我们不配置Credentials 这个,默认连接就会报错如下,提示没有权限

安装证书工具

这个应该是在部署安装集群的时候就有, 以下是步骤

安装cfssl 此工具生成证书非常方便, pem证书与crt证书,编码一致可直接使用

wget https://pkg.cfssl.org/R1.2/cfssl_linux-amd64 chmod +x cfssl_linux-amd64 mv cfssl_linux-amd64 /usr/local/bin/cfssl wget https://pkg.cfssl.org/R1.2/cfssljson_linux-amd64 chmod +x cfssljson_linux-amd64 mv cfssljson_linux-amd64 /usr/local/bin/cfssljson wget https://pkg.cfssl.org/R1.2/cfssl-certinfo_linux-amd64 chmod +x cfssl-certinfo_linux-amd64 mv cfssl-certinfo_linux-amd64 /usr/local/bin/cfssl-certinfo

创建admin证书

准备证书签名请求

admin-csr.json { "CN": "admin", "hosts": [], "key": { "algo": "rsa", "size": 2048 }, "names": [ { "C": "CN", "ST": "HangZhou", "L": "XS", "O": "system:masters", "OU": "System" } ] "key": { }

证书请求中的O 指定该证书的 Group 为 system:masters,而 RBAC 预定义的 ClusterRoleBinding 将 Group system:masters 与 ClusterRole cluster-admin 绑定,这就赋予了该证书具有所有集群权限 。

创建证书和私钥 cfssl gencert \ -ca=/etc/kubernetes/ssl/ca.pem \ -ca-key=/etc/kubernetes/ssl/ca-key.pem \ -config=/etc/kubernetes/ssl/ca-config.json \ --profile=kubernetes admin-csr.json | cfssljson -bare admin

最终生成3个文件: admin.csr admin-key.pem admin.pem

配置证书

生成pkc格式证书

我们可以通过openssl来转换成pkc格式:

openssl pkcs12 -export -out ./jenkins-admin.pfx -inkey ./admin-key.pem -in ./admin.pem -passout pass:secret

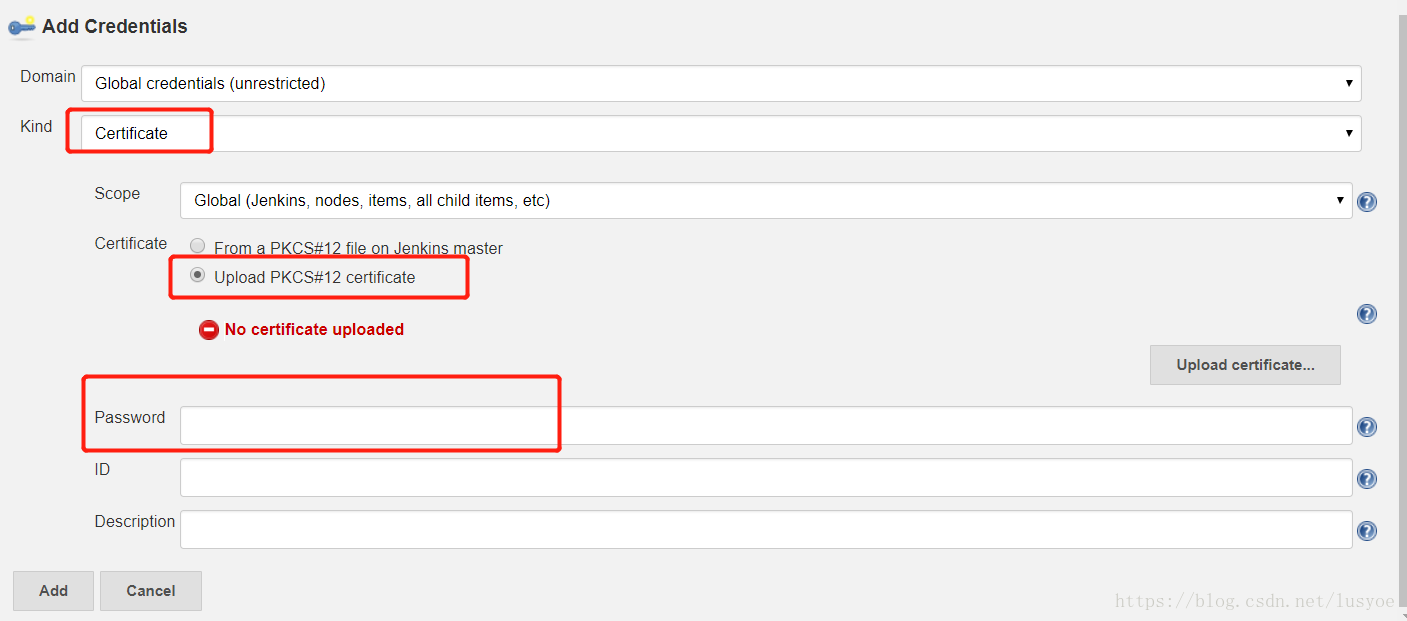

配置jenkins认证

得到jenkins-admin.pfk文件后,点击Jenkins配置Credentials后面的Add,配置如下:

其中Kind种类需要选择Certificate,然后选择上传文件,上传我们刚刚生成的pfk文件,下面的密码填写为secret,也就是上面我们pass:后面的内容,最后ID和描述可以随便填下,就OK啦。

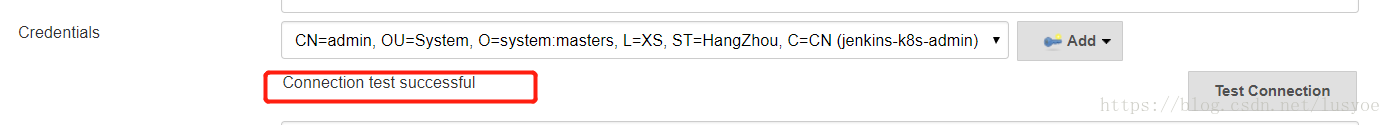

测试

之后在Jenkins的kubernetes配置那边选择我们刚刚创建的Credentials,点击Test Connection即可。

出现以下字符就表示测试连接通过啦

浙公网安备 33010602011771号

浙公网安备 33010602011771号