20199326《Linux内核原理与分析》第十二周作业

Collabtive系统跨站请求伪造攻击实验

实验背景

CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack/session riding,缩写为:CSRF/XSRF;

作用:攻击者盗用了你的身份,以你的名义发送恶意请求;

危害:以你名义发送邮件,发消息,盗取你的账号,甚至于购买商品,虚拟货币转账......造成的问题包括:个人隐私泄露以及财产安全;

正式实验

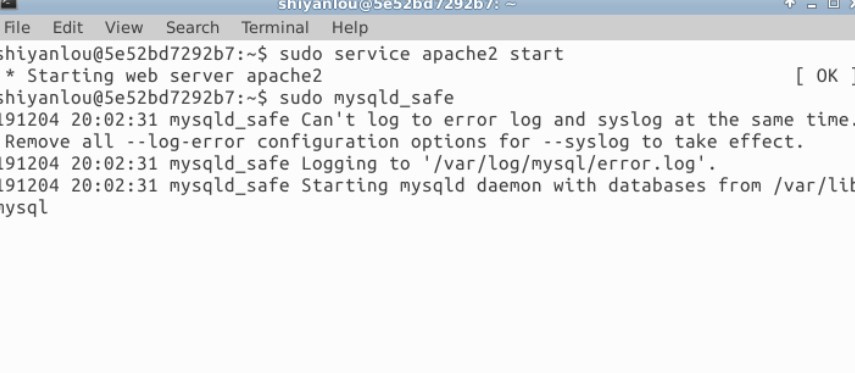

1.启动服务,由于mysql_safe不会退出,所以启动后该终端需要保留,在其他终端中执行后续命令

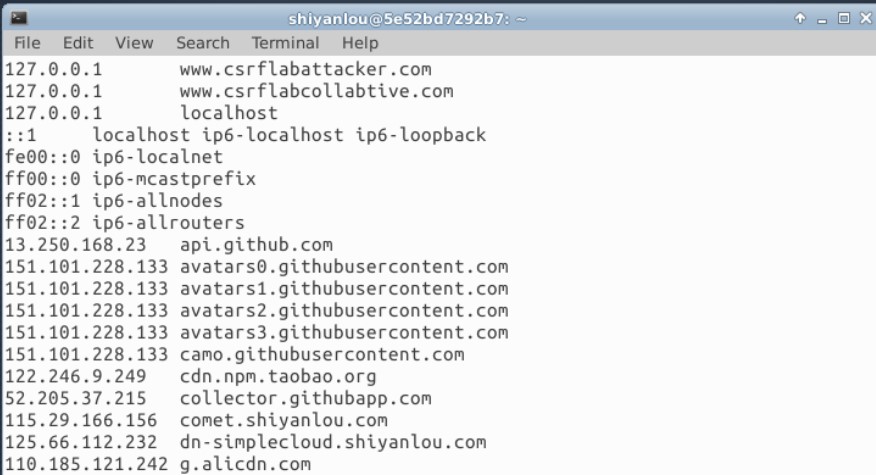

2.配置DNS

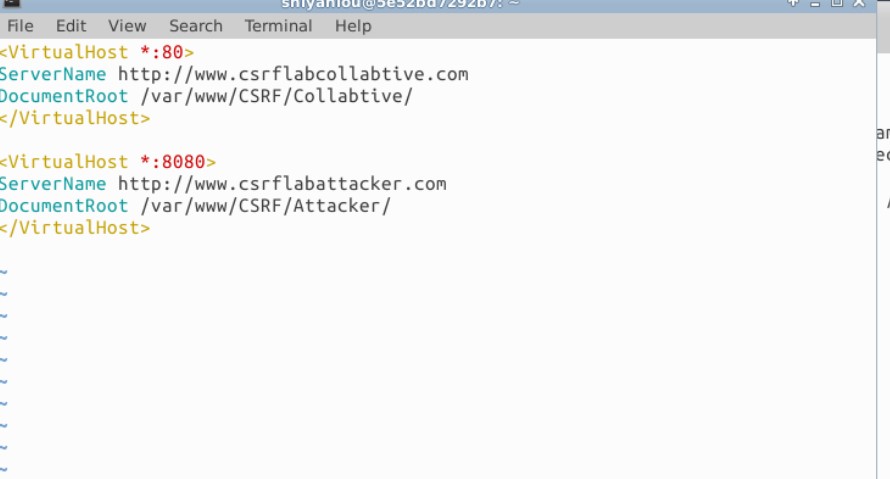

3.网站配置

4.重启服务

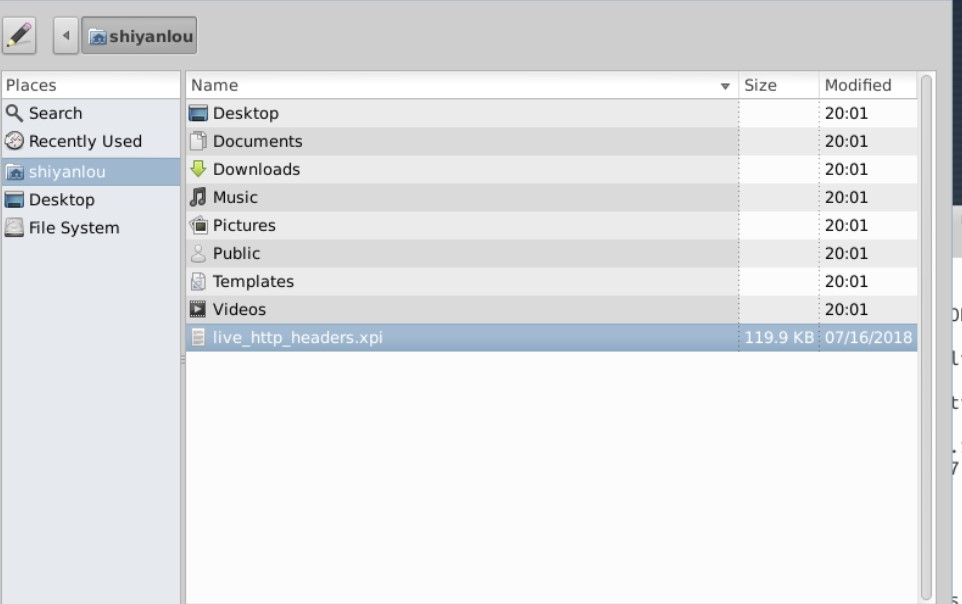

5.安装 livehttpheader 插件

打开终端并通过以下命令下载Live Http Headers插件文件。

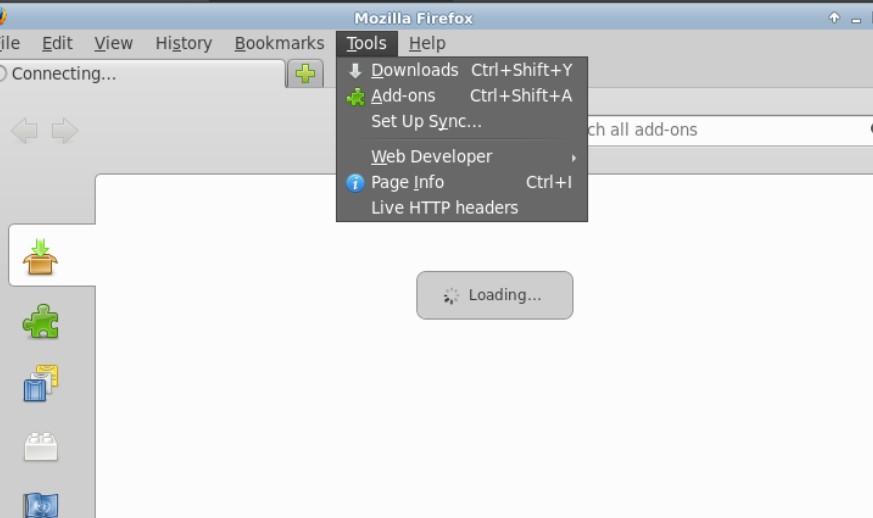

打开浏览器,点击工具栏上面的Tools>>Add-ons:

进入Add-ons Manager页面,点击页面上方中间的图标,勾选Install Add-on From File

选择文件夹中 shiyanlou 目录下的 live_http_headers.xpi 文件并Open:

在弹出的提示框中选择Install Now,并重启浏览器:

再一次点击工具栏上面的Tools就可以看到Live Http Headers已经安装成功了。

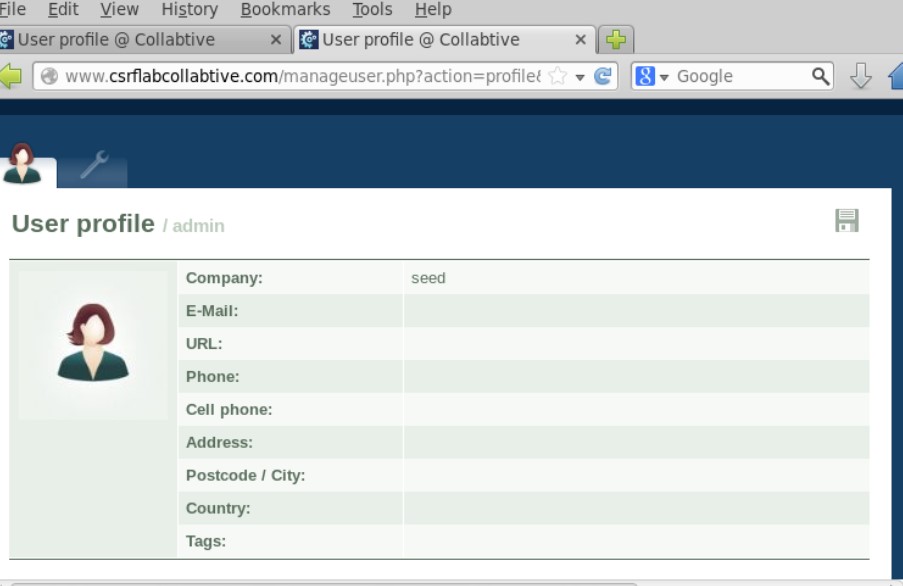

6.访问 www.csrflabcollabtive.com 并进行登录

用户:admin 密码:admin,当我们希望可以修改别人的用户时,我们需要知道修改数据时的数据流,这个时候我们可以使用firefox浏览器的LiveHttpHeader插件来进行抓包获取修改用户时候的http消息

点击菜单栏tools-LiveHttpHeader,然后访问编辑用户页面

再点击 send 按钮。在我们的 livehttpheader 窗口中可以找到类似下图的内容

通过抓取的信息,我们可以得知:

验证 url 为 http://www.csrflabcollabtive.com/manageuser.php?action=edit ,各信息的对应名称也能看到,比如 userfile,company 等等。

攻击成功。实验结束

攻击者模拟一个页面进行自动提交,当用户访问这个页面时,相当于用户自己去修改信息,服务器不会判断是用户发起的还是自动发起的,这个时候漏洞就产生了

浙公网安备 33010602011771号

浙公网安备 33010602011771号