抓包神器Yakit的基本使用

抓包神器Yakit的基本使用

今天主要给大家介绍一款抓包神器Yakit,他可以在后续我们进行小程序和APP渗透过程中提供非常大的帮助

下载

Yakit的下载安装非常简单,这里不多叙述,大家可以参考这篇,今天主要讲一下Yakit的基本使用

https://blog.csdn.net/miraclehw/article/details/133840458?ops_request_misc=%257B%2522request%255Fid%2522%253A%25224952ca6357ed6e9f5a335578b42a775a%2522%252C%2522scm%2522%253A%252220140713.130102334..%2522%257D&request_id=4952ca6357ed6e9f5a335578b42a775a&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~all~top_click~default-1-133840458-null-null.142^v102^pc_search_result_base1&utm_term=yakit%E5%AE%89%E8%A3%85%E6%95%99%E7%A8%8B&spm=1018.2226.3001.4187

基本使用

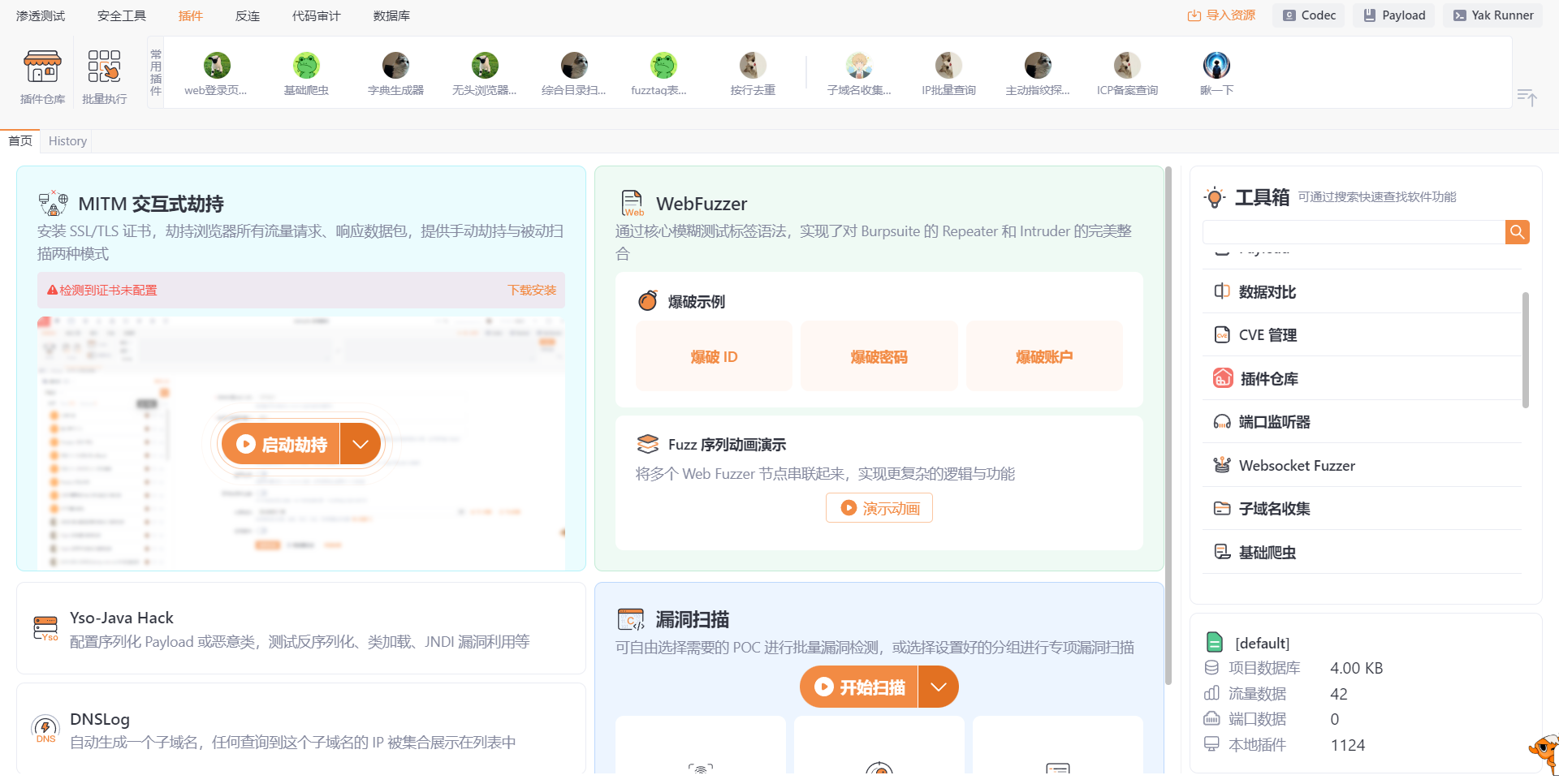

下载完成之后打开

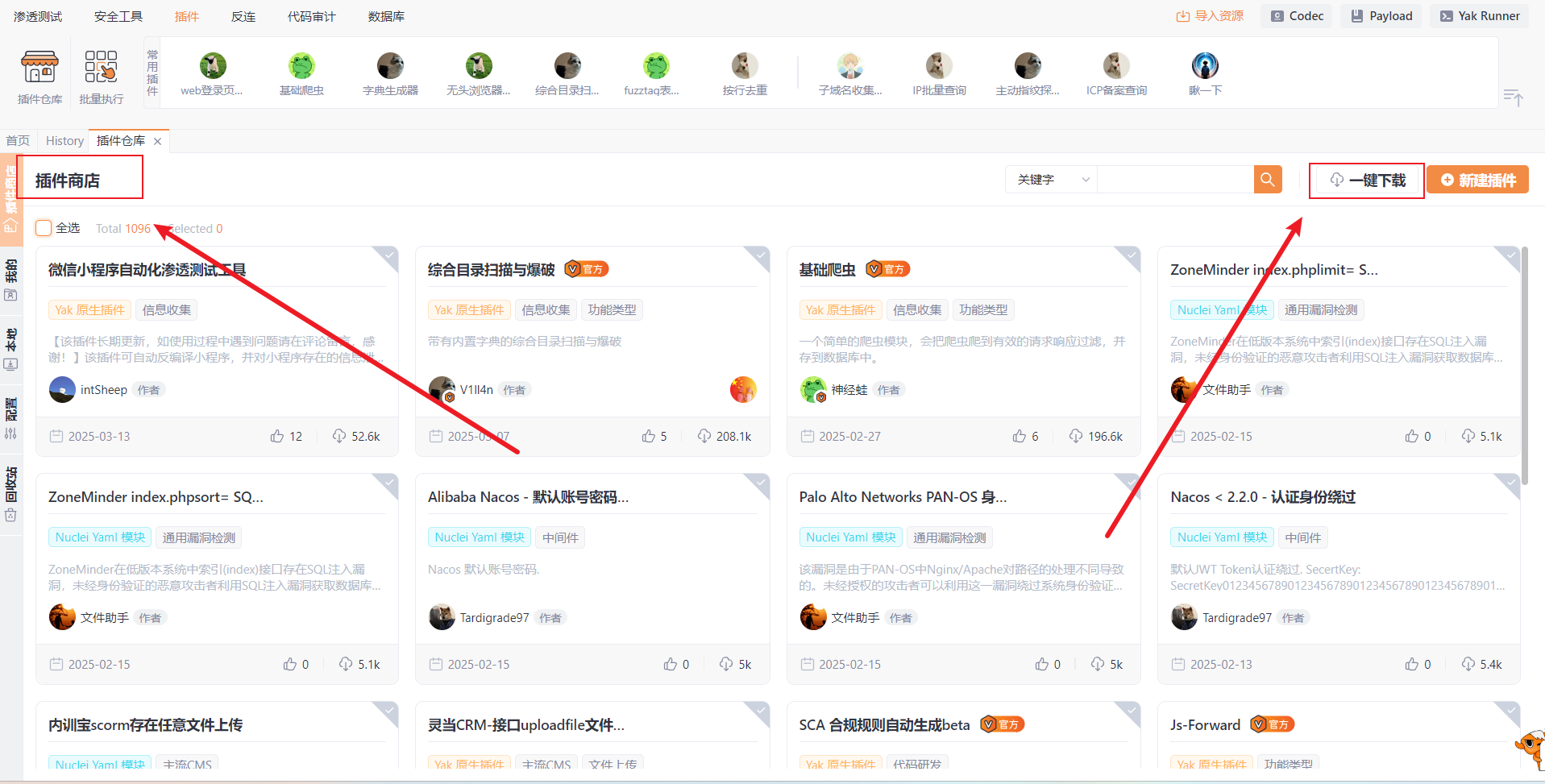

来到插件这边

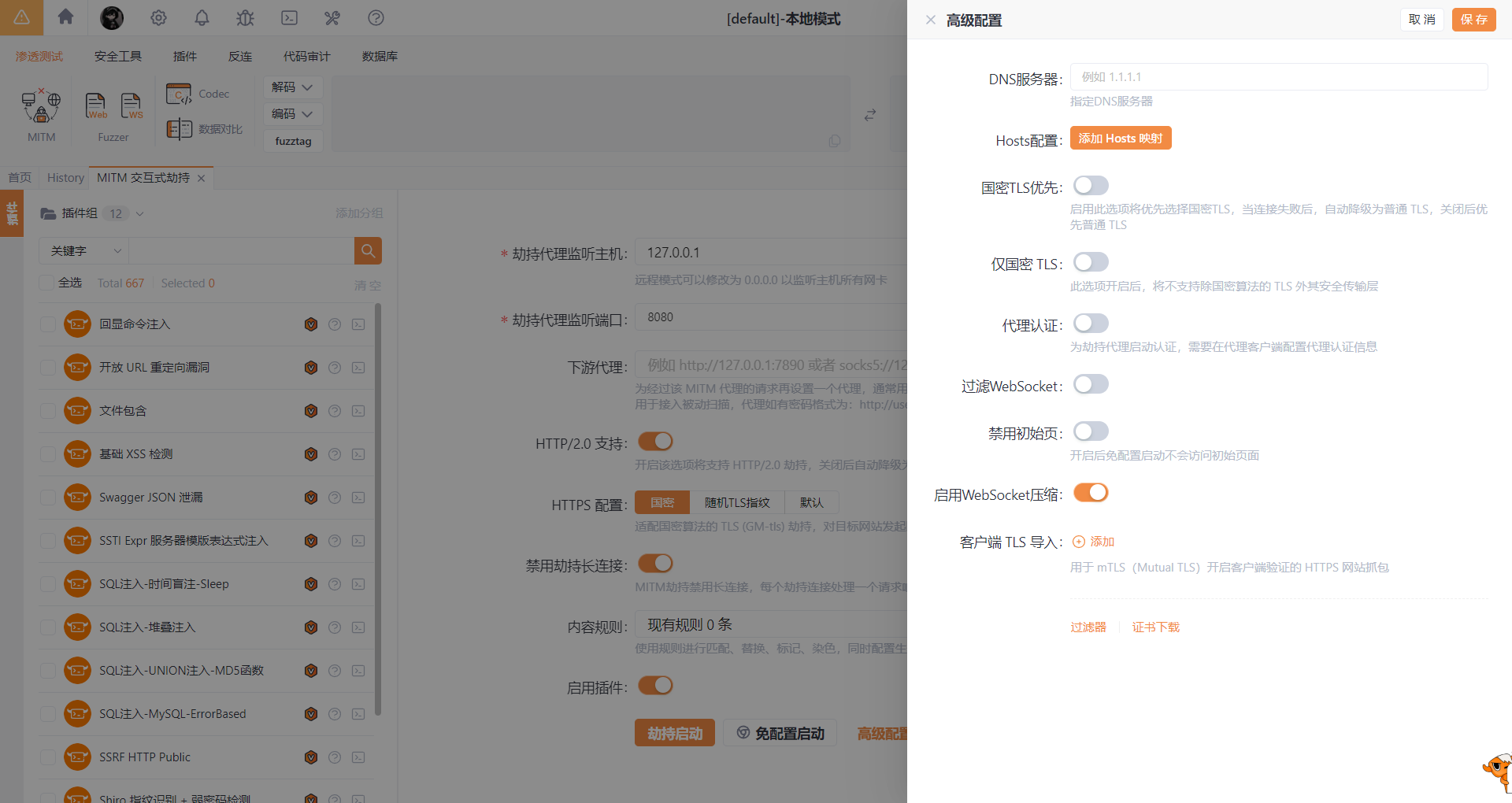

然后来到MITM交互式劫持功能,这个功能就类似于burpsuite的抓包功能

首先下载安装证书

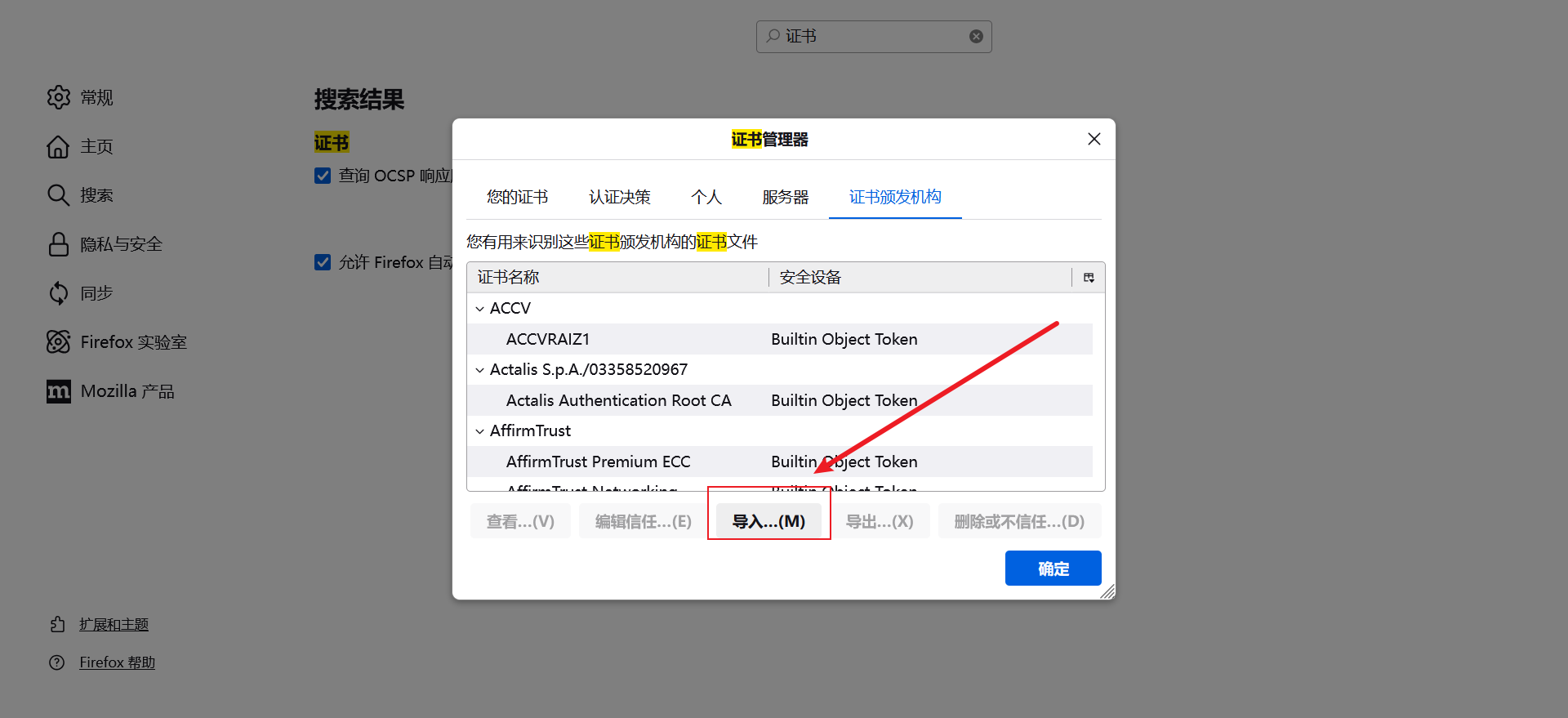

然后在浏览器里配置证书(以火狐为例)

选择刚刚下载的证书,之后两个选项全选确定就好

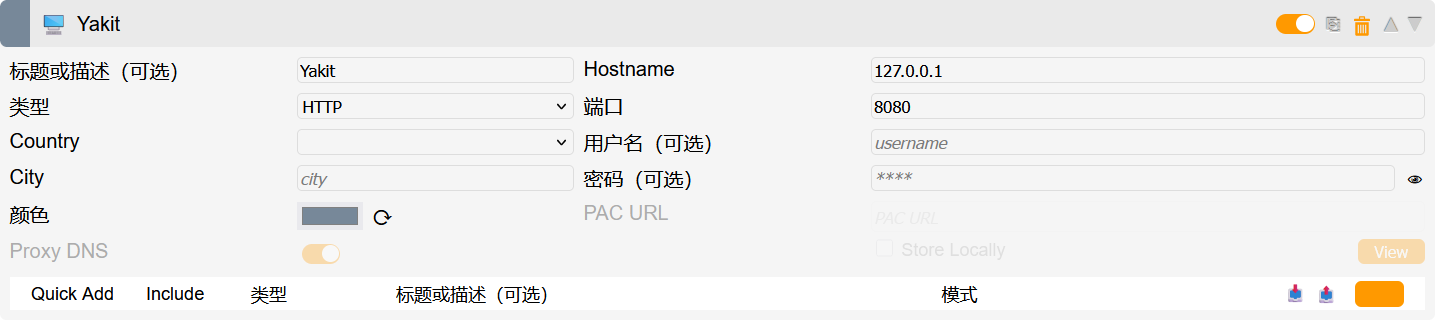

然后可以在火狐代理插件(FoxyProxy)中配置好代理

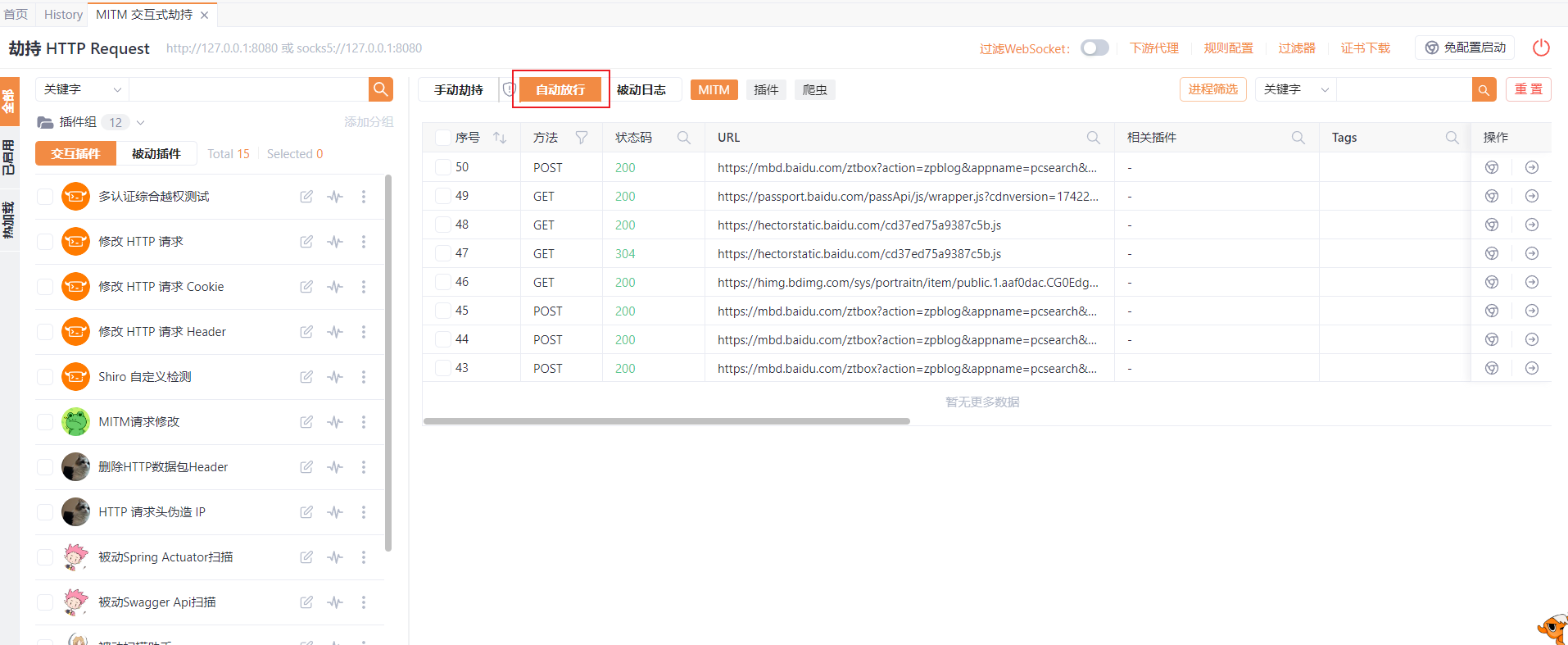

然后就可以开始抓包了,默认是自动放行的,可以改成手动劫持

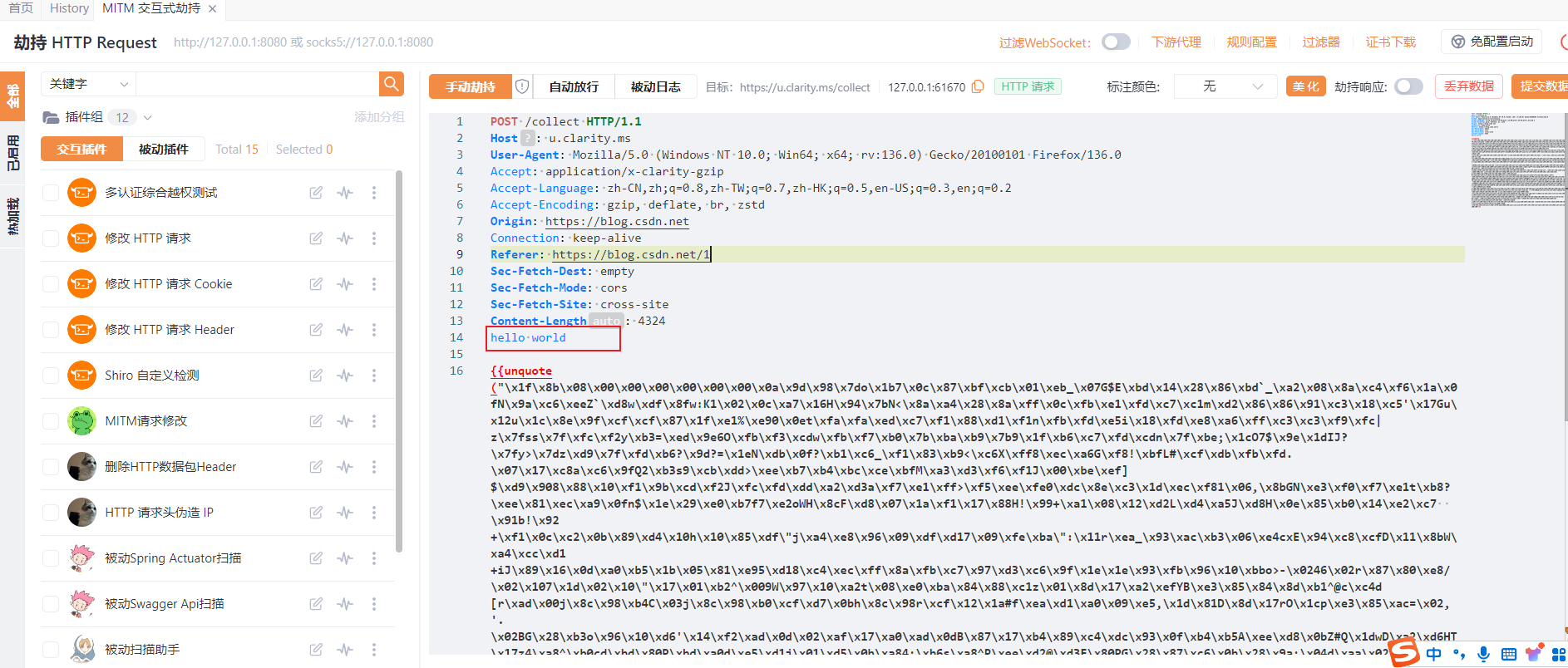

手动劫持的时候可以修改数据

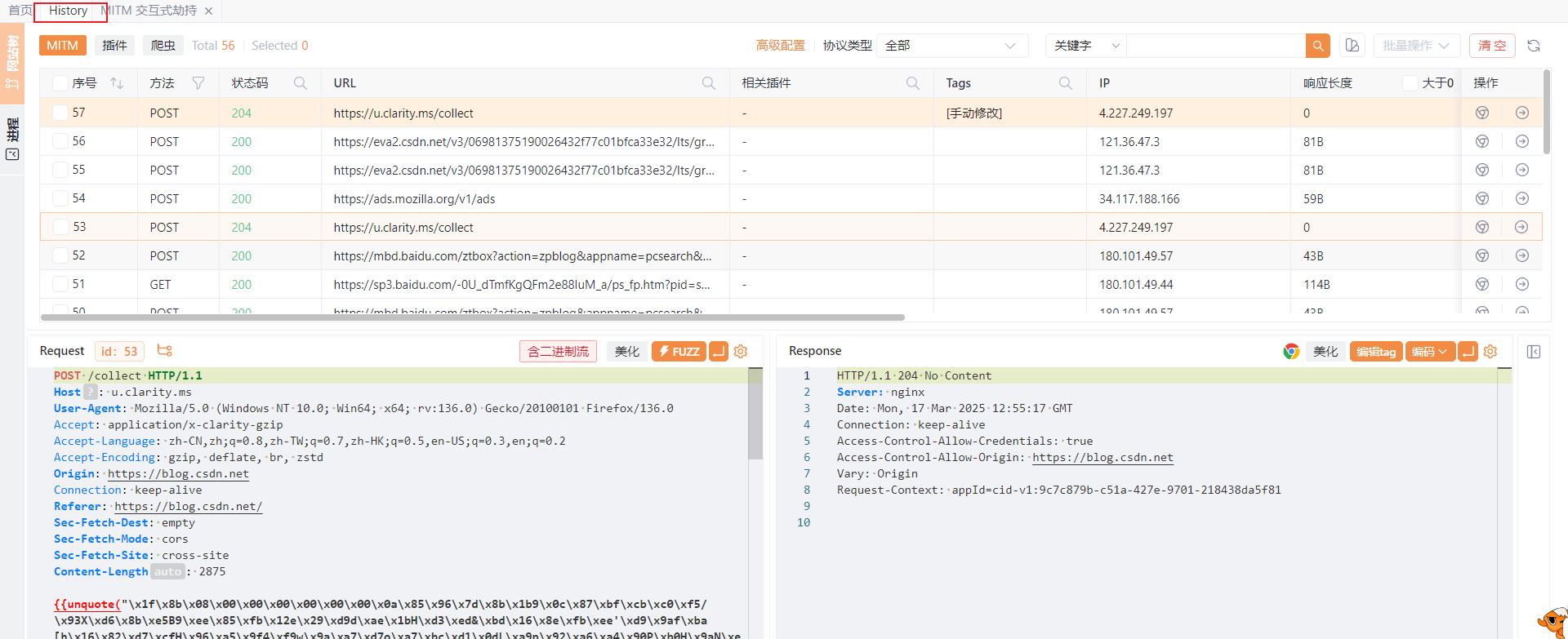

在history这里可以查看劫持到的数据包

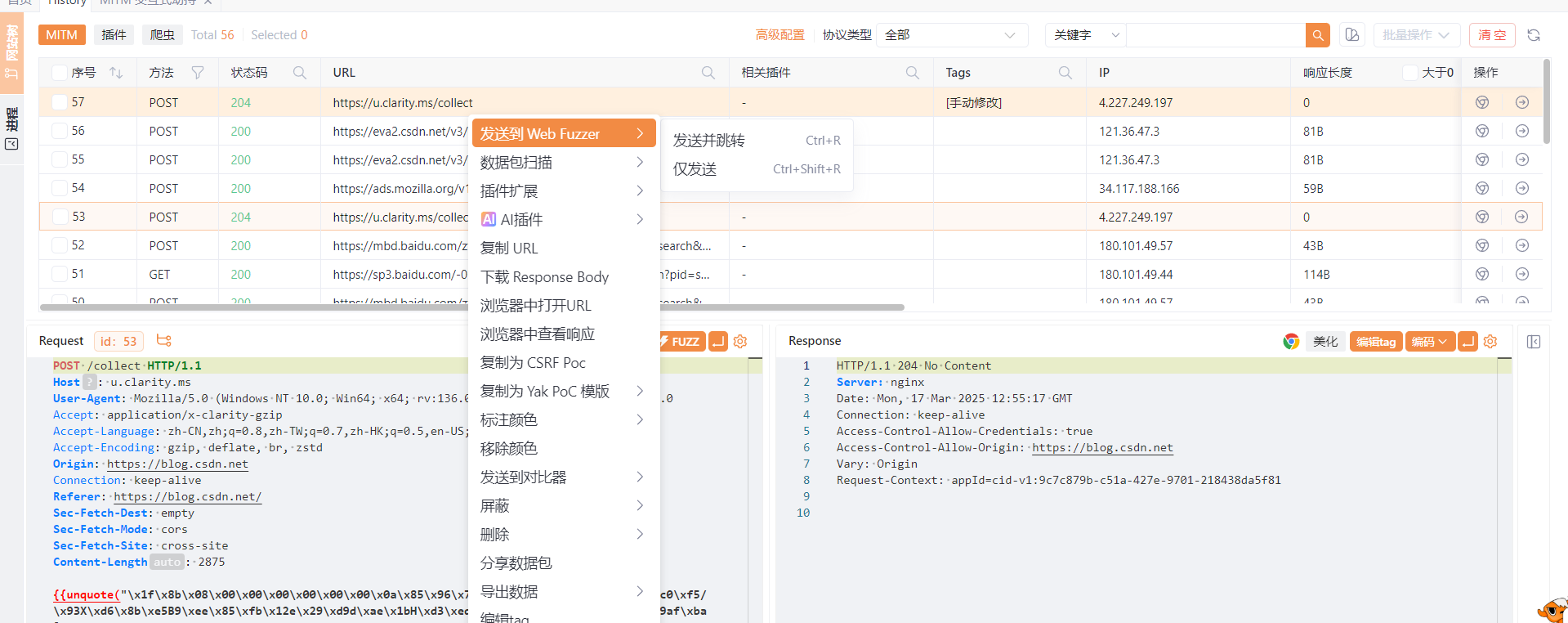

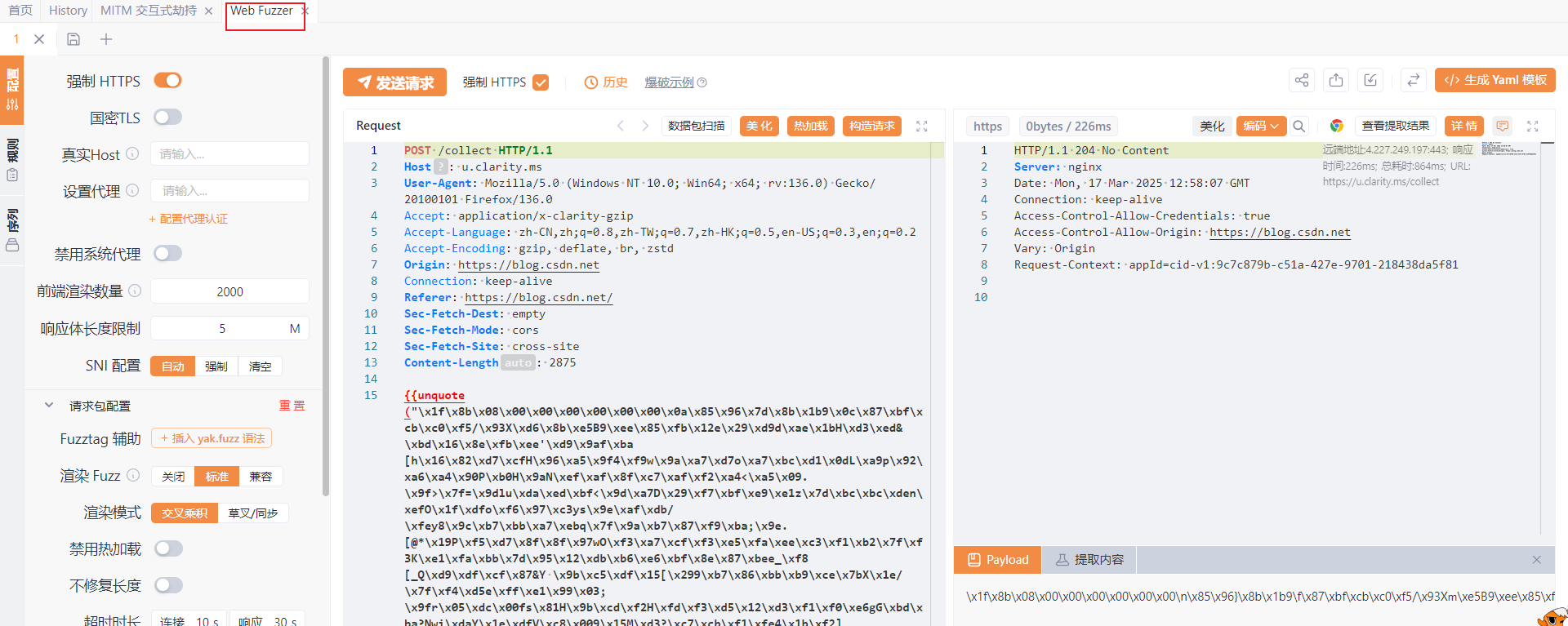

对数据包右键可发送到WebFuzzer(功能类似于burp的repeater重放模块)

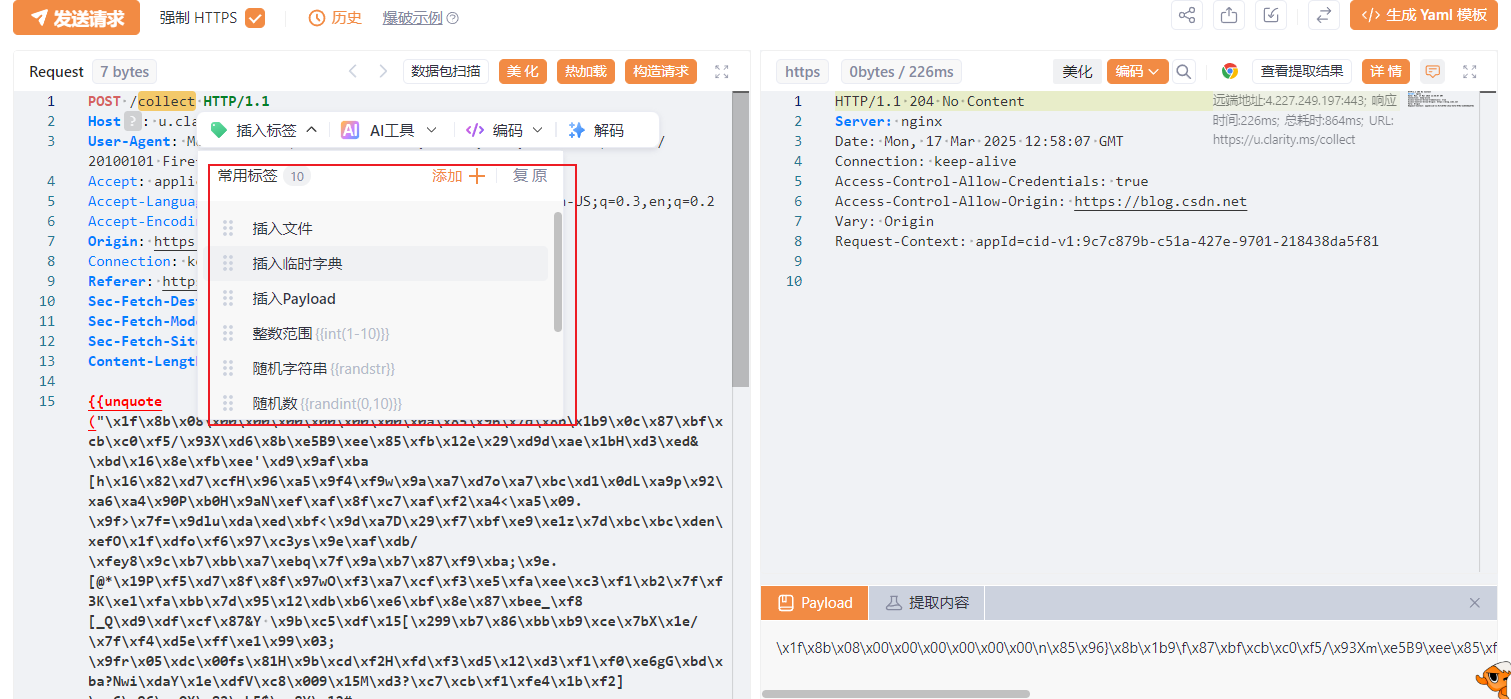

同时在这边可以进行爆破

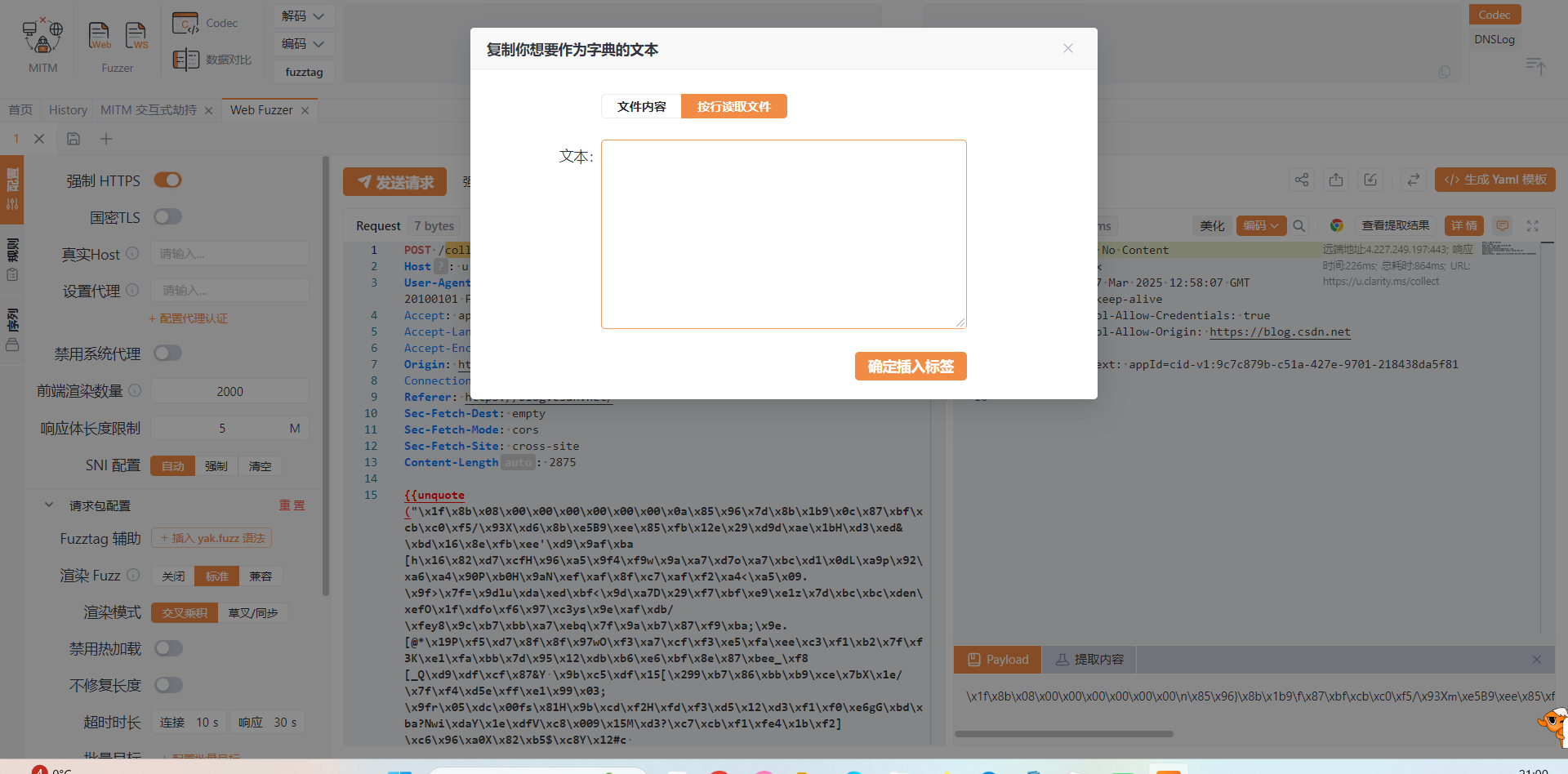

选中要爆破的文本位置,右键导入字典/标签,点击插入临时字典。

将准备的字典内容粘贴到文本框内,即可开始爆破

浙公网安备 33010602011771号

浙公网安备 33010602011771号