[BJDCTF 2nd] 8086

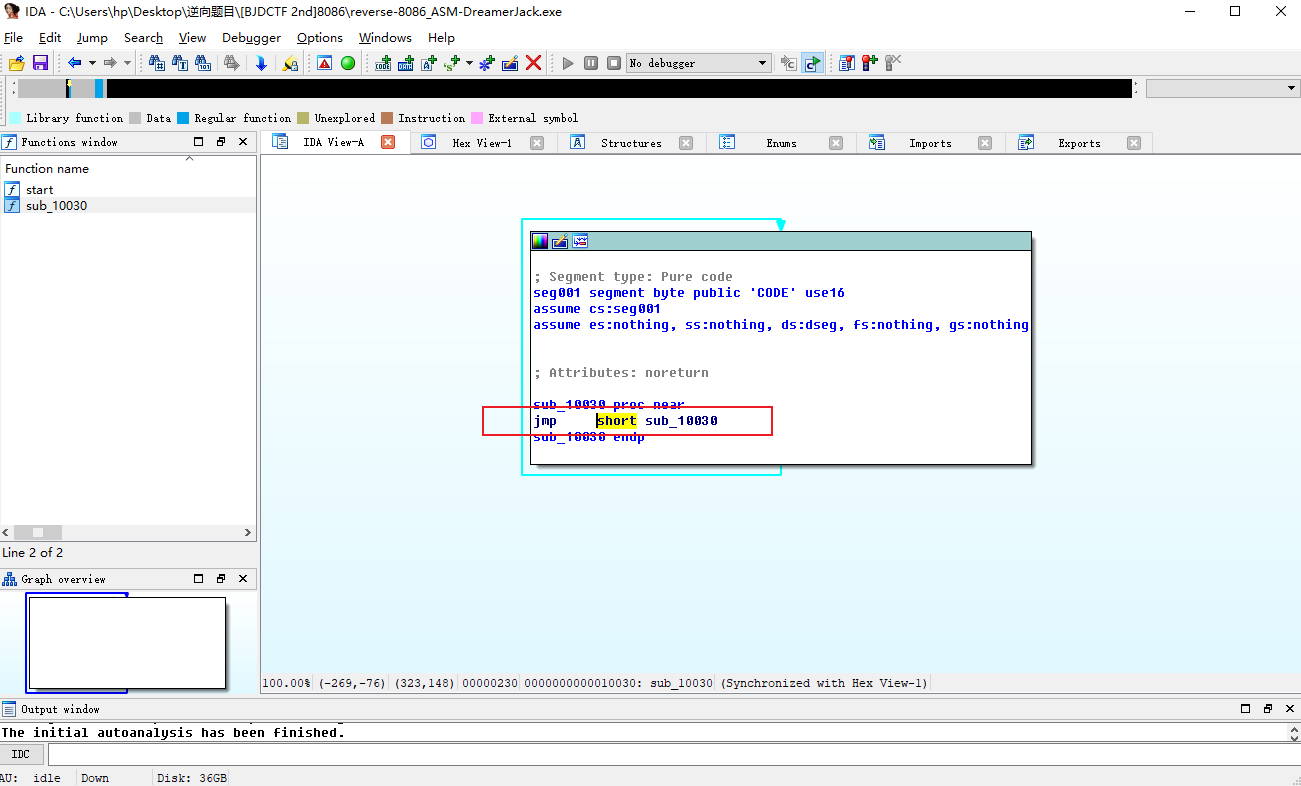

没有加壳,直接拖到64位IDA上面

0x02 查看sub_10030函数

点击进去看看

发现是个死循环函数,重复跳转自身

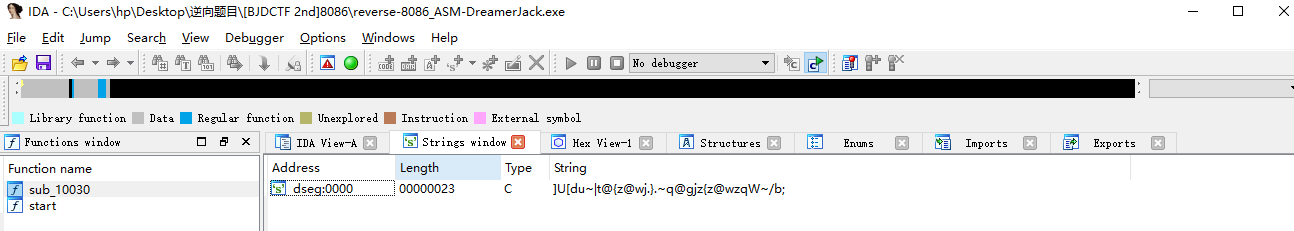

0x02 使用IDA32位打开文件

- Shift+F12查看直观函数

- F5反编译,发现已经反编译,就无需反编译

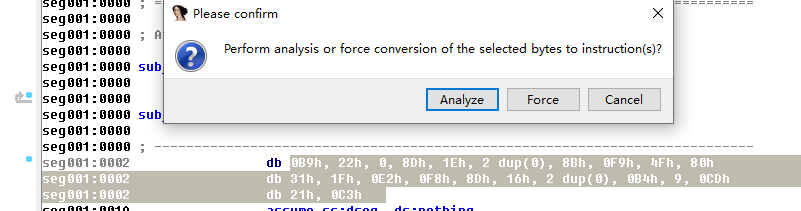

- 分析头函数数据

分析sub_10030函数,重复跳转自身的死循环,节选后,按住 C 键开始强制汇编( Force )

0x03 开始分析强制汇编的内容

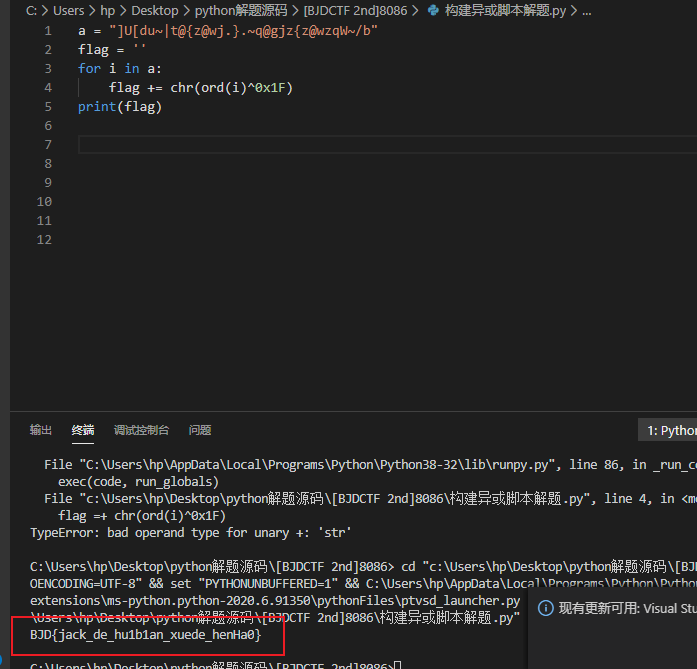

0x04 开始构建脚本与0X1F做异或

1 a = "]U[du~|t@{z@wj.}.~q@gjz{z@wzqW~/b" 2 flag = '' 3 for i in a: 4 flag += chr(ord(i)^0x1F) 5 print(flag)

BJD{jack_de_hu1b1an_xuede_henHa0}

未亡人

浙公网安备 33010602011771号

浙公网安备 33010602011771号