NC57 bsh.servlet.BshServlet漏洞解决方案没有官方补丁的解决方案老版本5.7或者6.5以下版本

反正这个漏洞就是一个屌炸天的漏洞,也不知道用友的测试部门是吃什么的。这个漏洞是直接通过URL路径无任何身份验证无任何权限验证就拿到了

整台机器的控制权限。可以执行任何远程调用,远程刷马什么的破坏。

吐槽点:用友只支持6.5的以上版本的补丁,老版本用友的系统没有补丁,并且,现在去找6.5以上版本漏洞补丁也已经无法下载了。

具体漏洞简介如下:

漏洞简介

nc存在一个未授权的页面,在无需登陆系统的情况下,攻击者可通过BeanShell测试接口直接执行任意命令,恶意攻击者成功利用该漏洞可获得目标系统管理权限。

漏洞复现

漏洞地址

http://xxx.xxx.xxx.xxx/servlet/~ic/bsh.servlet.BshServlet 1

在Script框输入要执行的命令,点击Evaluate即可

解决思路:

1:(不建议)用友的端口一般默认8060等端口:在服务器上禁用该端口换一个比较冷僻的端口如65414.

结果:只能防止那种偷懒的scan的,要是被扫进去存到黑客库里,也就没用了。

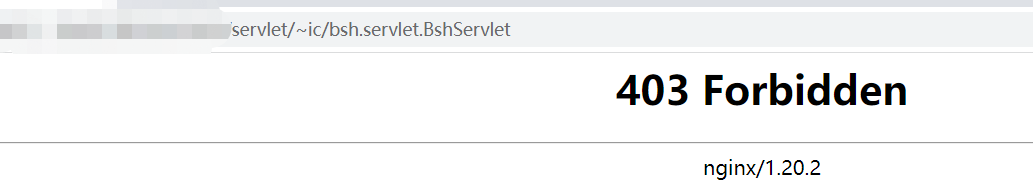

2:(强烈建议)使用Nginx代理拦截的方式,禁止访问:/servlet/~ic/bsh.servlet.BshServlet路径

因为BshServlet是一个测试接口执行的工具bean所以禁用掉不影响业务系统试用。

location /servlet/~ic/bsh.servlet.BshServlet {

return 403;

}

第二种方法启用以后的效果如下。

浙公网安备 33010602011771号

浙公网安备 33010602011771号