20199105 《网络攻防实践》 第二次作业

《网络攻防实践》 第二次作业 网络攻防环境搭建

这个作业属于哪个课程 :网络攻防实践

这个作业的要求在哪里 : https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10449

我在这个课程的目标是 : 学习网络攻防相关技术并进行实践

这个作业在哪个具体方面帮助我实现目标:学习网络攻防环境的搭建

一、学习总结

1.1 VMware上操作系统的网络连接方式

桥接方式(Bridge):将主机网卡与虚拟机虚拟的网卡利用虚拟网桥进行通信。在桥接的作用下,类似于把物理主机虚拟为一个交换机,所有桥接设置的虚拟机连接到这个交换机的一个接口上,物理主机也同样插在这个交换机当中,所以所有桥接下的网卡与网卡都是交换模式的,相互可以访问而不干扰。

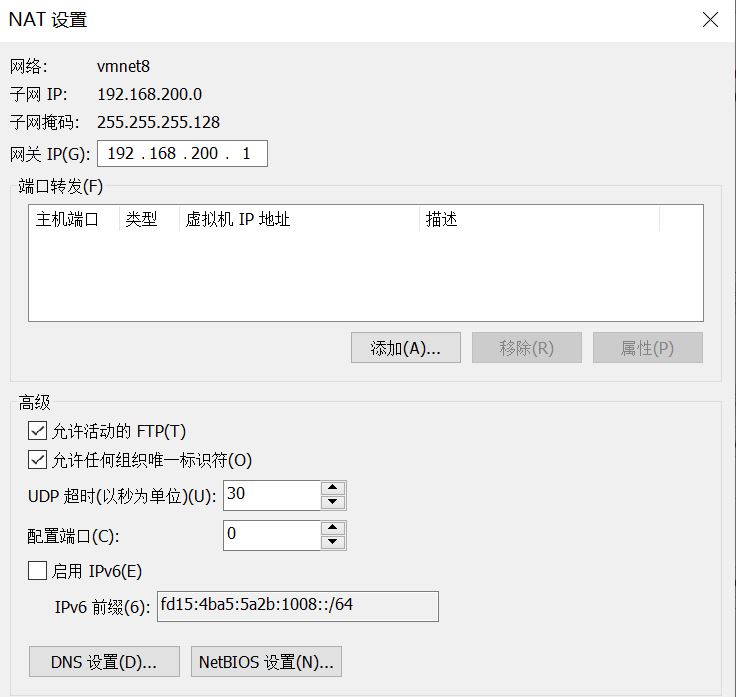

网络地址转换方式(NAT):在NAT模式中,主机网卡直接与虚拟NAT设备相连,然后虚拟NAT设备与虚拟DHCP服务器一起连接在虚拟交换机VMnet8上,这样就实现了虚拟机联网。

主机方式(Host-Only):Host-Only模式将虚拟机与外网隔开,使得虚拟机成为一个独立的系统,只与主机相互通讯。要使得虚拟机能联网,可以将主机网卡共享给VMware Network Adapter VMnet1网卡,从而达到虚拟机联网的目的。

1.2 组成部分

-

靶机:作为攻击目标的主机,包含系统和应用程序安全漏洞

-

攻击机:作为发起网络攻击的主机,包含一些专用的攻击软件

-

蜜网网关(HoneyWall):作为透明网关的攻击行为捕获与分析平台(攻击检测、分析与防御平台)

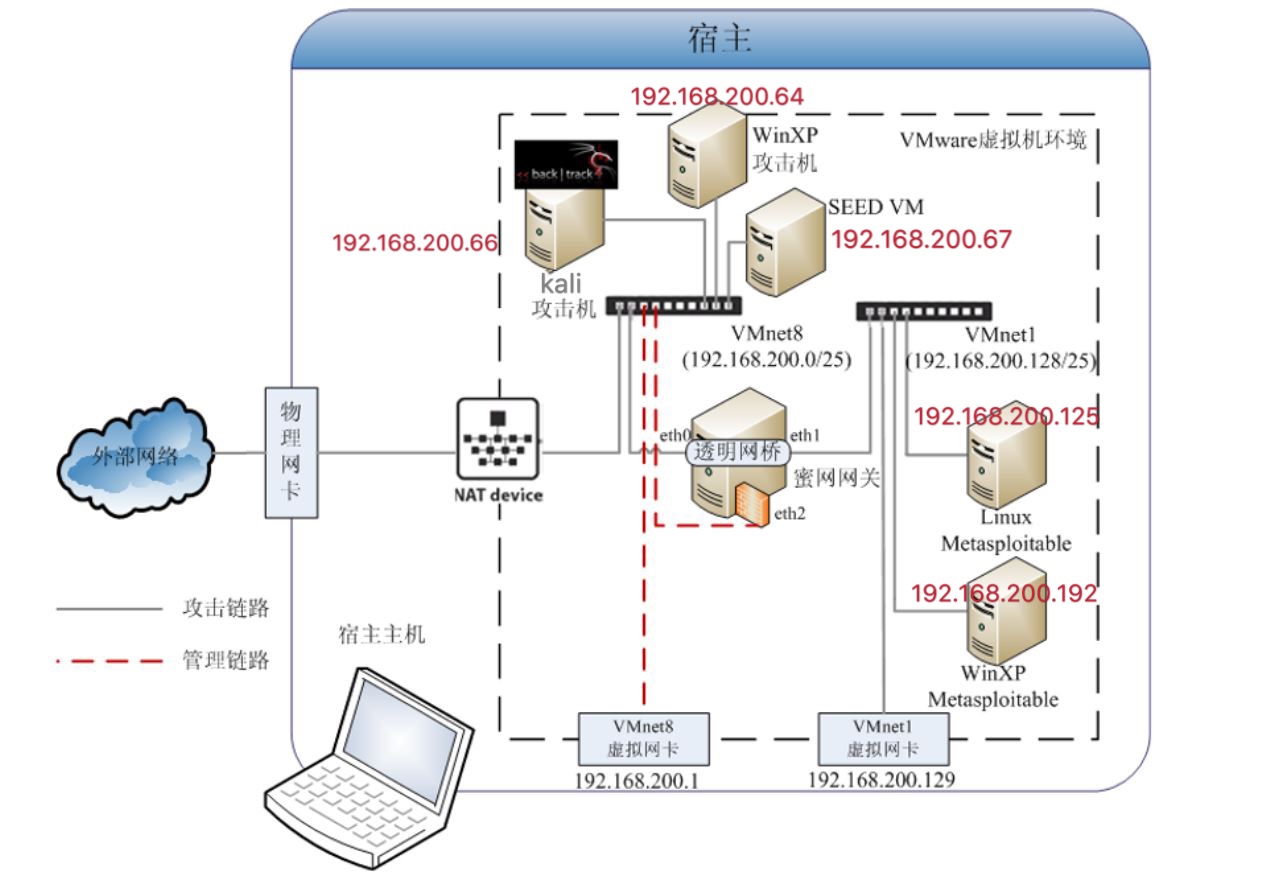

HoneyWall蜜网网关以桥接模式部署,拥有三个网络接口,其中eth0连接外网、eth1连接蜜网,这两个接口以桥接模式连接,不需要设置IP地址;eth2是管理接口,连接内部管理监控网络,使我们能远程对蜜网网关进行控制、对捕获的数据作进一步分析

- SEED(SEcurity Education):是一个由美国纽约雪城大学开发的信息安全教育实验环境

二、攻防环境搭建详细过程

2.1 网络拓扑结构图

2.2 VMware网络环境配置

网段设置

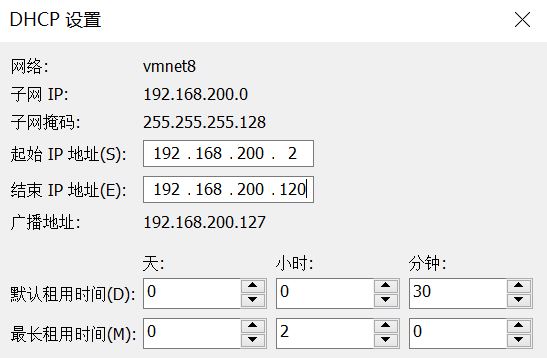

将VMnet1作为靶机网段 VMnet8作为攻击网段

HoneyWall蜜网网关的eth0连接VMnet8、eth1连接VMnet1,通过桥接方式连接两个网段,eth2接口也连接VMnet8

在VMware中编辑-->虚拟网络编辑器

DHCP设置

NAT设置

虚拟机镜像

-

攻击机:Kali Linux、WinXPattacker

-

靶机: win2KServer、Metasploitable2-Linux

-

SEED虚拟机:seed Ubuntu16.04

-

蜜网网关:老师百度云提供

2.3 安装配置虚拟机

安装配置攻击机

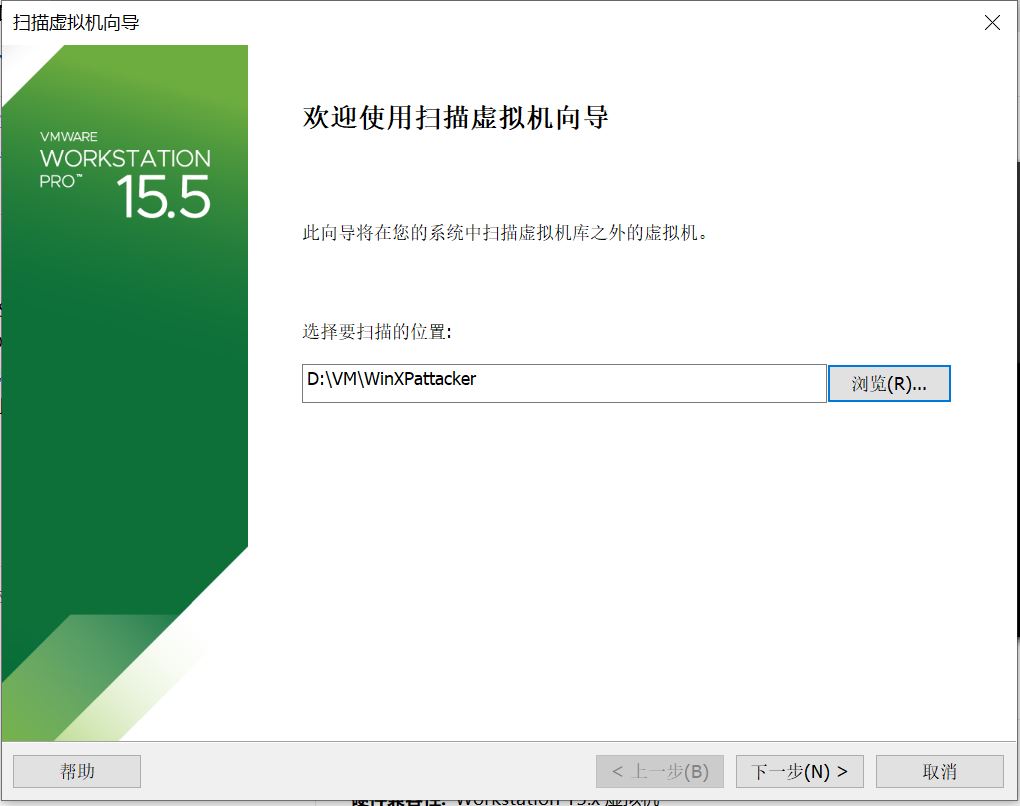

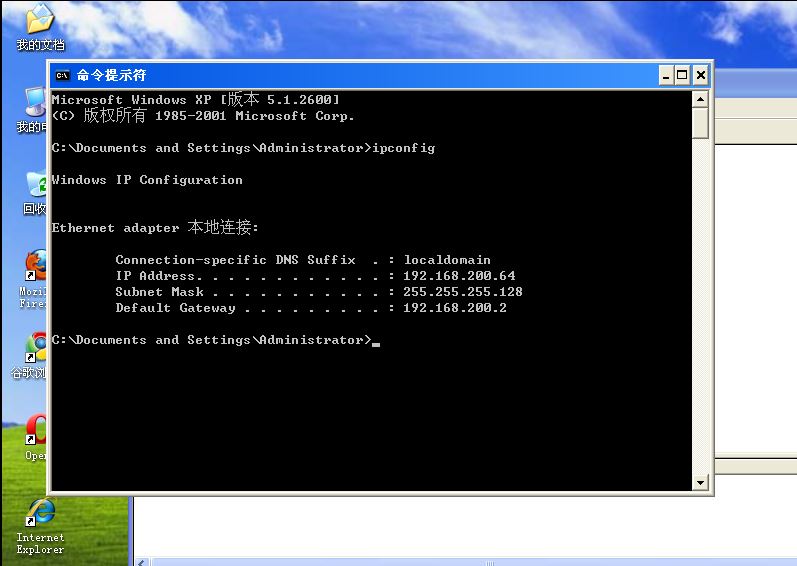

WinXPattacker

进入VMware首页,文件-->扫描虚拟机-->虚拟机vmx文件所在位置

(其它虚拟机均采用其方法导入)

将WinXPattacker的网络设置为NAT模式

进入WindowsXP系统,系统自动通过DHCP获得IP地址,ipconfig查询IP地址

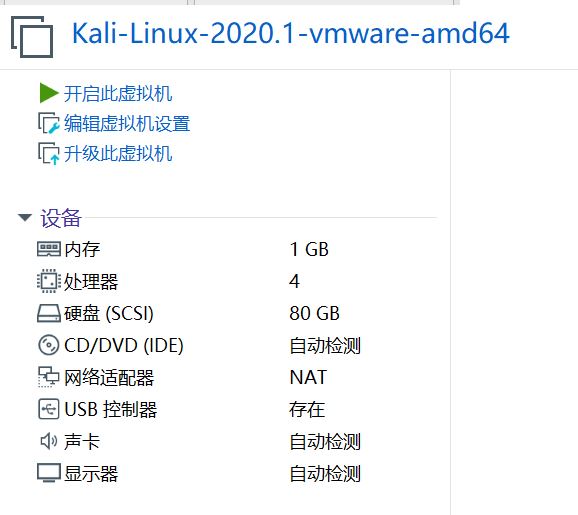

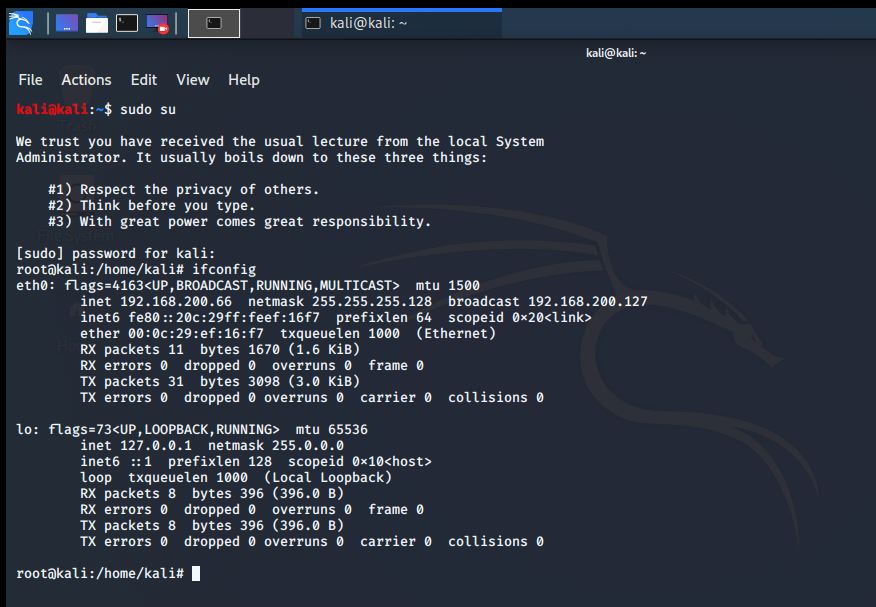

Kali

通过扫描虚拟机直接导入,网络设置为NAT模式

使用ifconfig命令查询IP地址

安装配置靶机

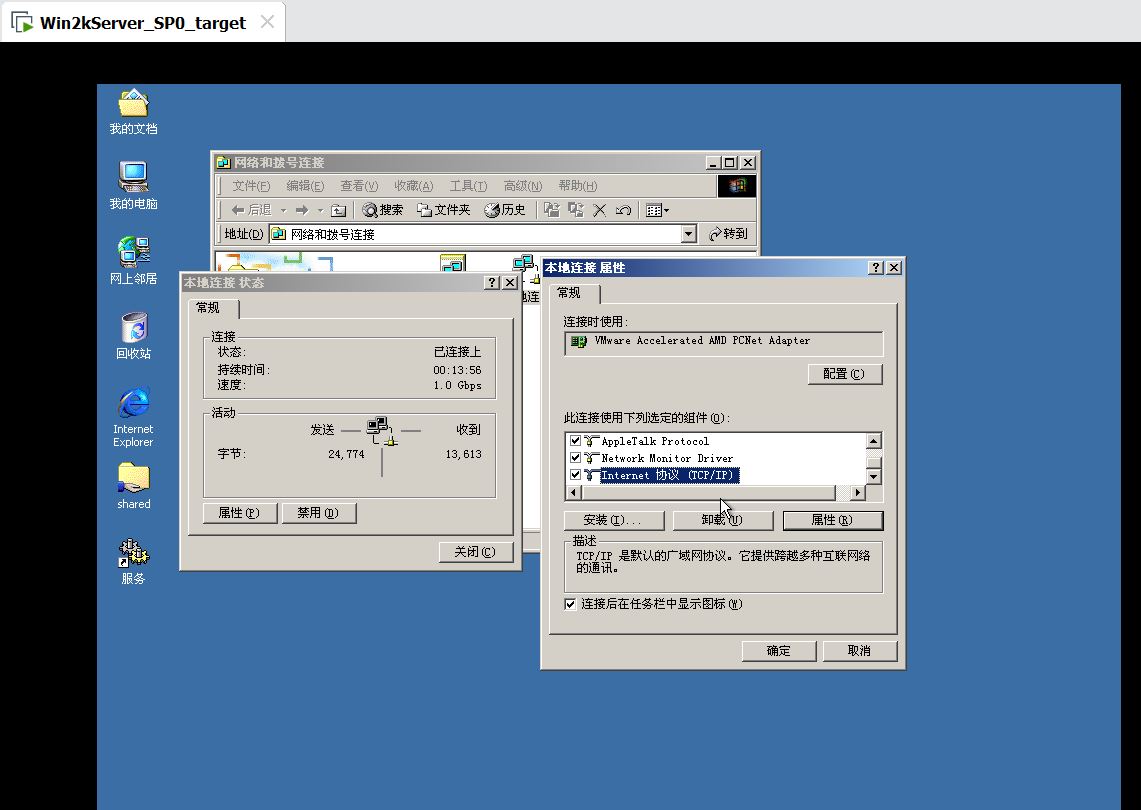

win2KServer

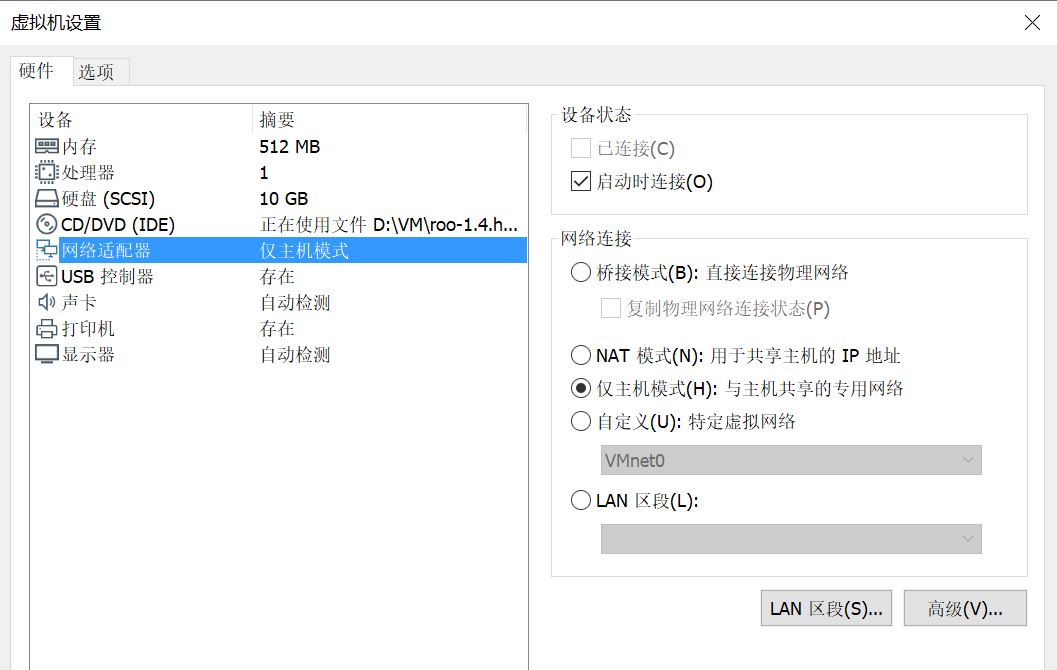

将win2KServer的网络设置为主机模式

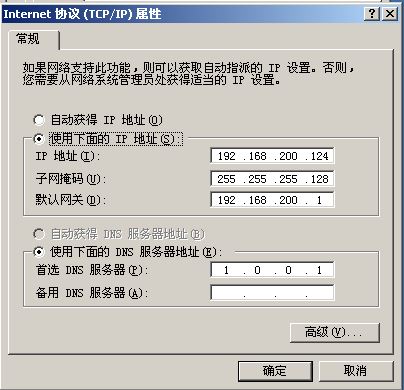

进入系统,进行如下顺序操作,网上邻居-->选择“属性”-->本地连接-->属性-->常规-->Internet协议(TCP/IP):

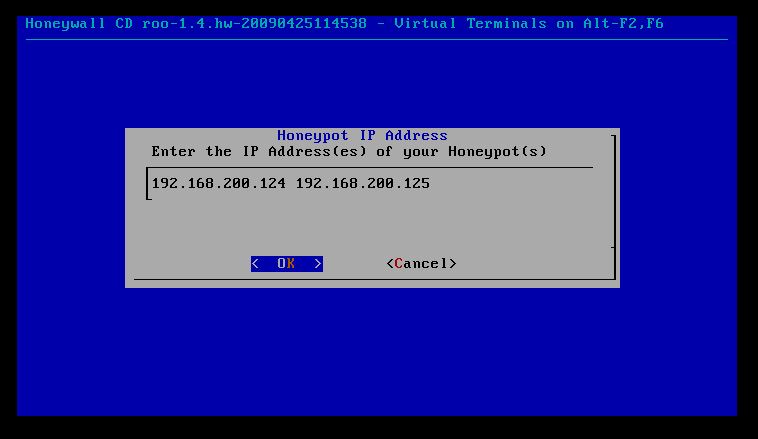

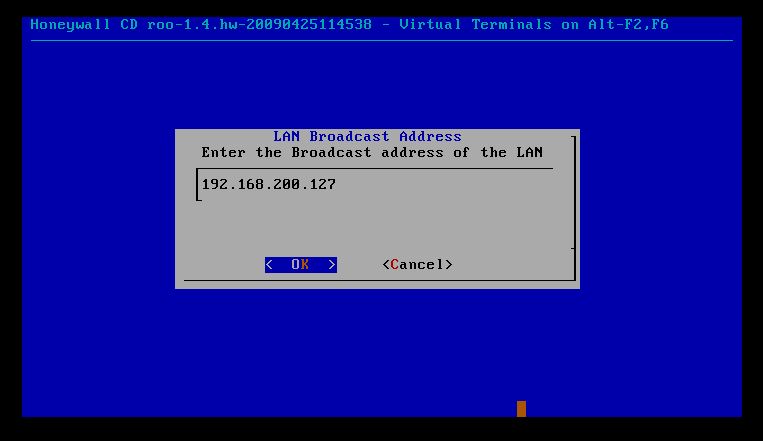

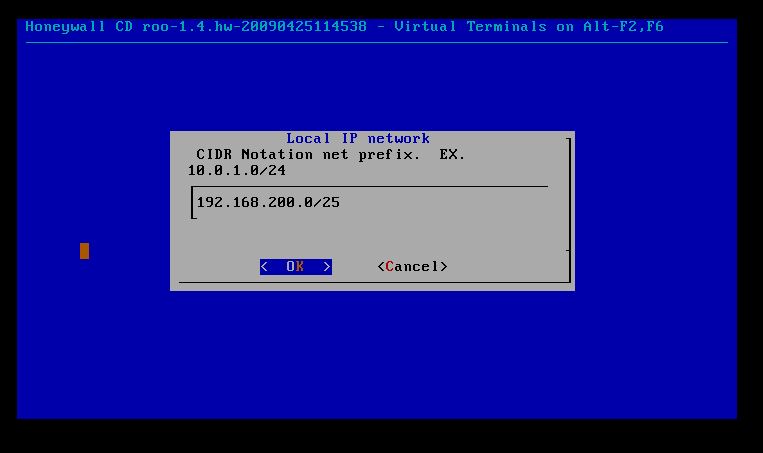

配置IP地址和网关:IP地址选择在192.168.200.0/25网段内,且不在的DHCP设置分配范围的IP,这里选择192.168.200.124,配置如下

Metasploitable2-Linux

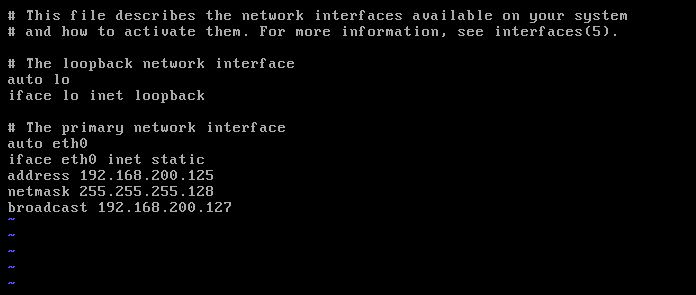

将Metasploitable2-Linux的网络设置为主机模式

进入系统,root初试无密码,使用sudo passwd命令给root密码(123456),使用su命令(输入修改的密码)切换为root身份,以便修改网络配置文件。使用vim/etc/network/interfaces命令打开网络配置文件,i进入插入模式,输入配置信息,:从插入模式转换普通模式,wq保存退出并返回命令行模式(vim命令总结见寒假作业)

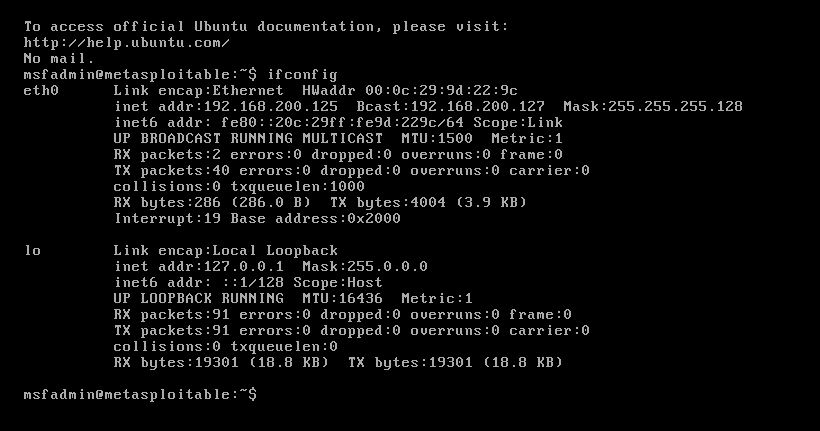

使用ifconfig命令查询IP地址

2.4 安装配置SEEDUbuntu虚拟机

SEEDUbuntu虚拟机以“新建虚拟机”的方式自定义安装,再将vrmk镜像导入。

SEEDUbuntu的网卡设置如下

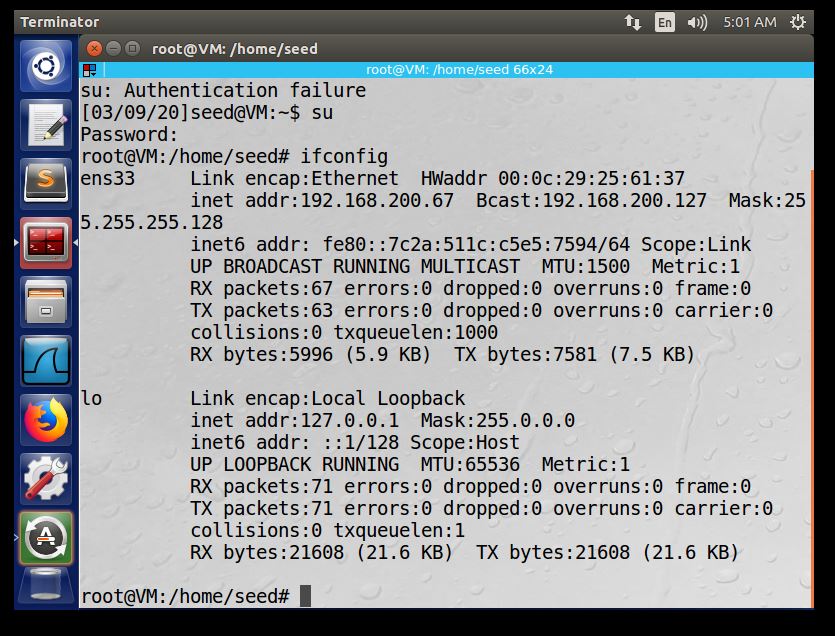

使用ifconfig命令查看SEED虚拟机IP地址

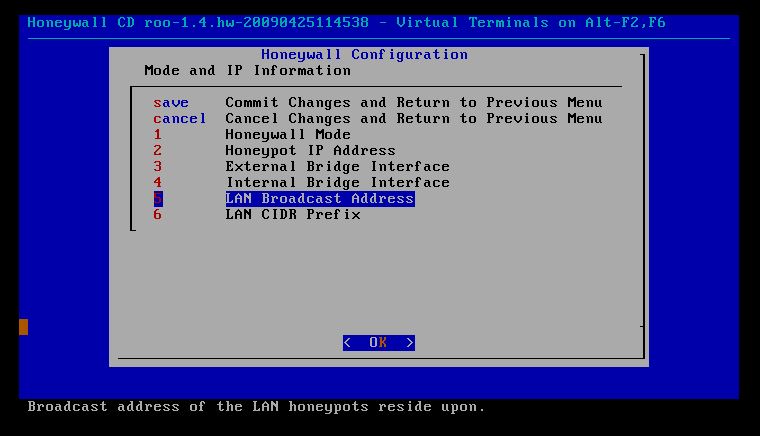

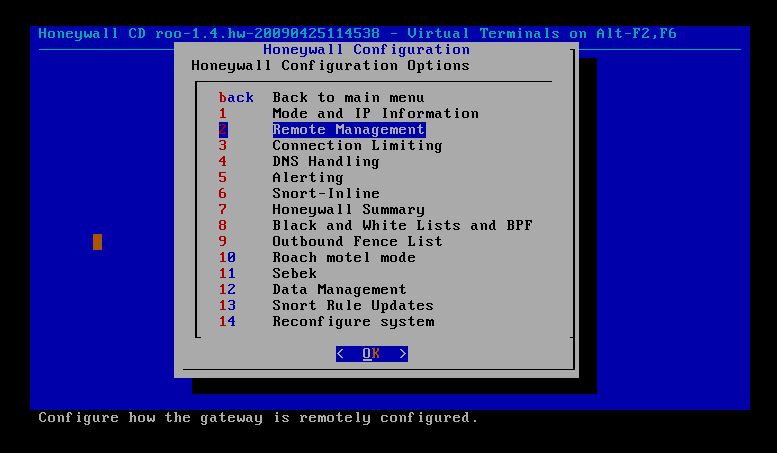

2.5 安装配置蜜网网关

新建虚拟机-->稍后安装操作系统-->选择Linux系统centOS6版本-->网卡设置为NAT模式-->后续步骤默认。

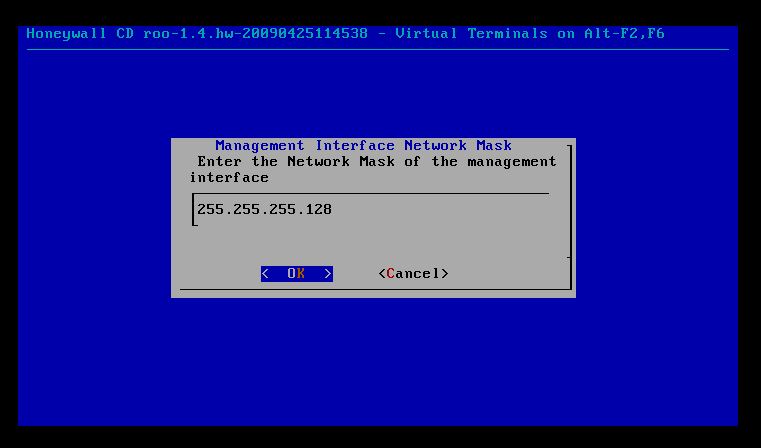

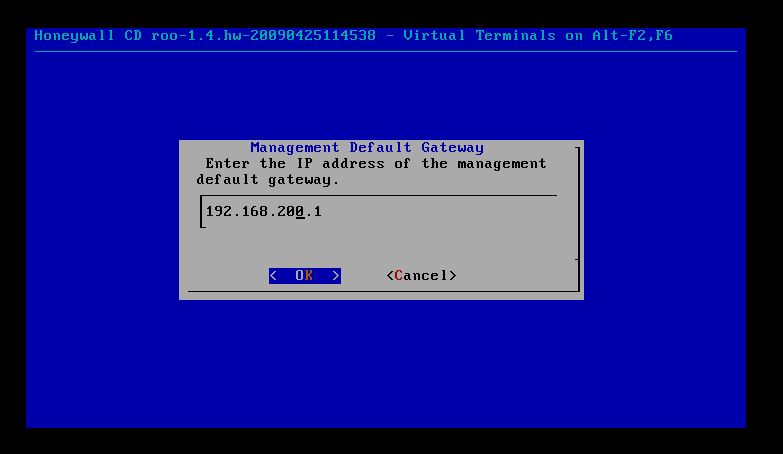

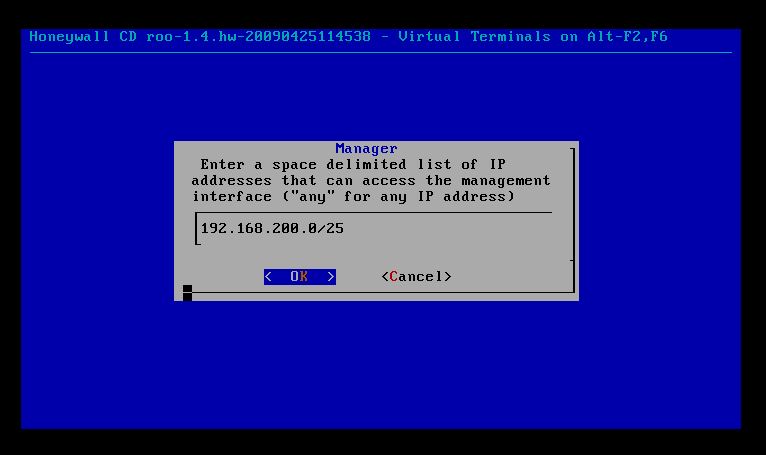

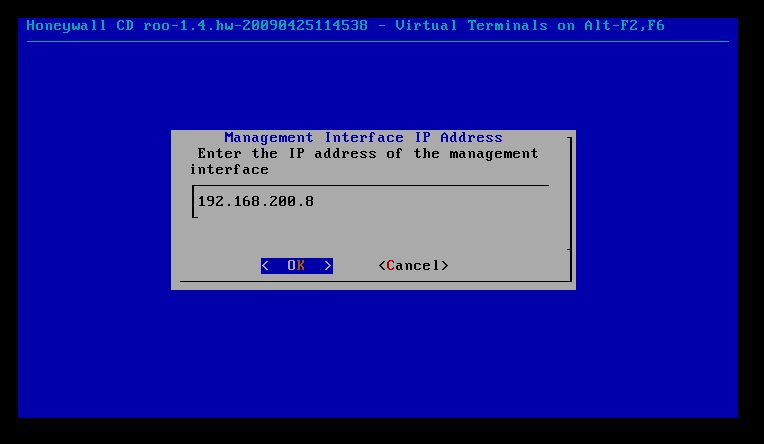

在虚拟机硬件设置中选择CD/DVD导入roo镜像,按顺序添加主机模式网络适配器和NAT模式网络适配器

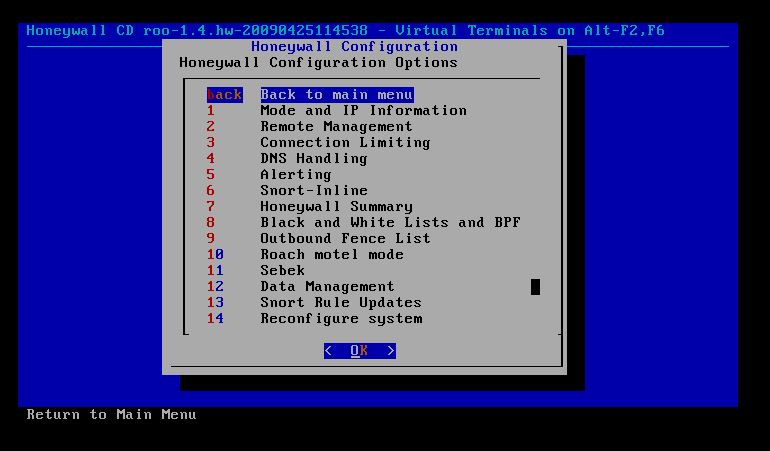

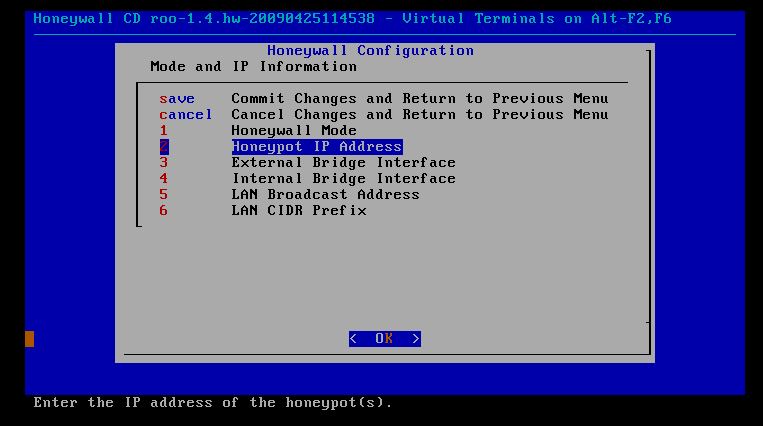

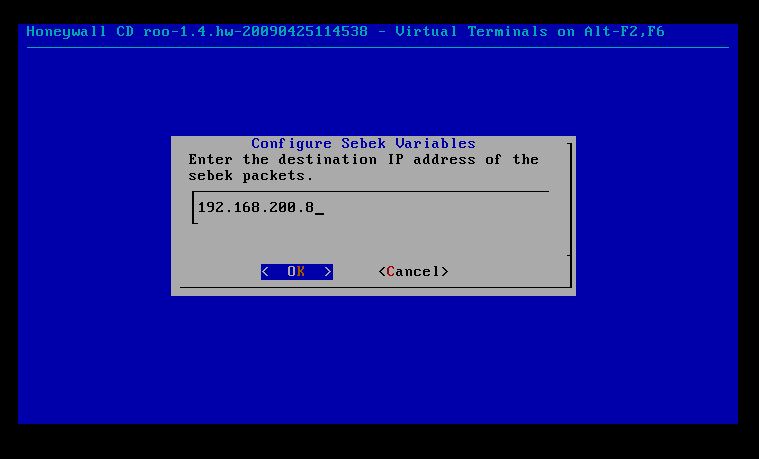

进入系统,以用户名roo、密码honey登录,使用su -命令转换为root,密码为honey,获得权限。首次输入密码后会进入main menu进行初始化设置,按如下步骤完成。

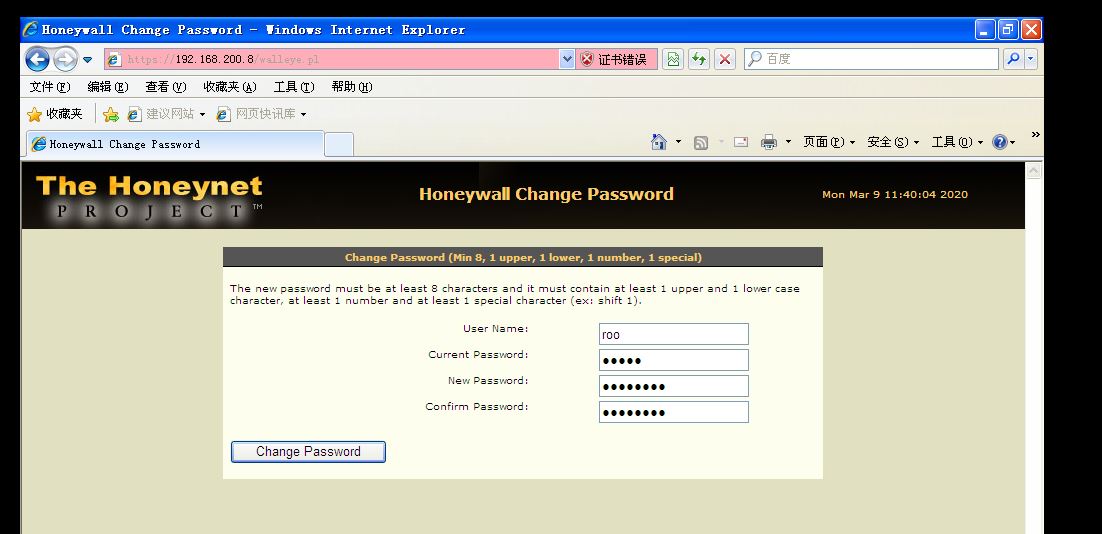

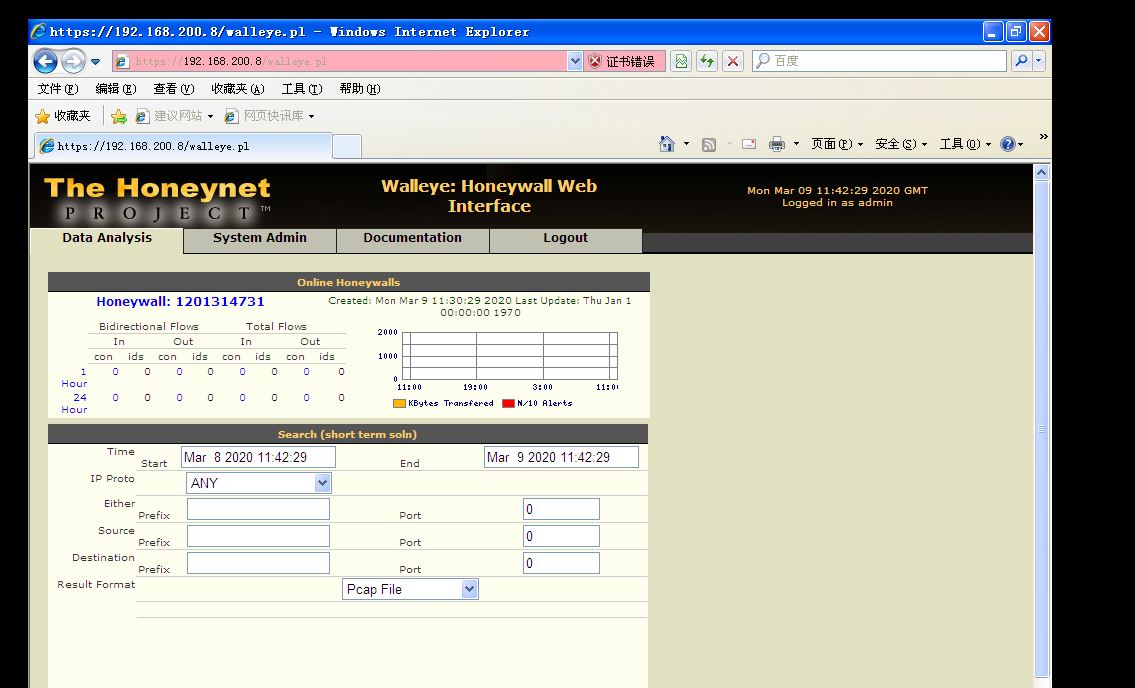

打开攻击机winXPAttacker,选择某浏览器,打开网址https://192.168.200.8,重置roo密码

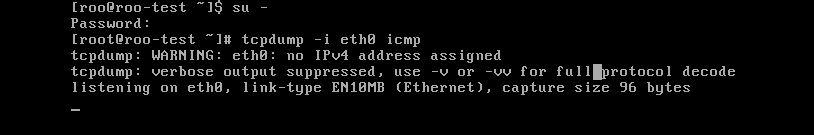

切换到蜜网网关中,以root身份运行tcpdump -i eth0 icmp命令

配置完成!!

2.6 网络连通性测试

攻击机

winXPAttacker IP:192.168.200.64

kali IP:192.168.200.66

靶机

win2KServer IP:192.168.200.192

Metasploitable2-Linux IP:192.168.200.125

SEED虚拟机 IP:192.168.200.67

Ctrl+Z 停止ping

攻击机kali ping 靶机win2KServer和靶机Metasploitable2-Linux

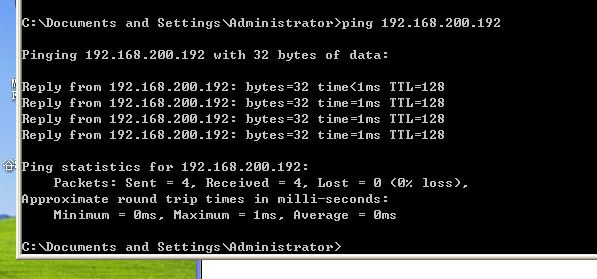

攻击机winXPAttacker ping 靶机win2KServer

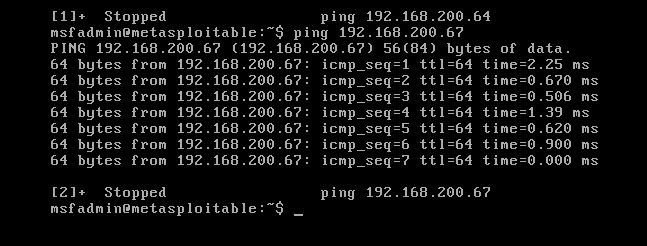

靶机Metasploitable2-Linux ping SEED虚拟机

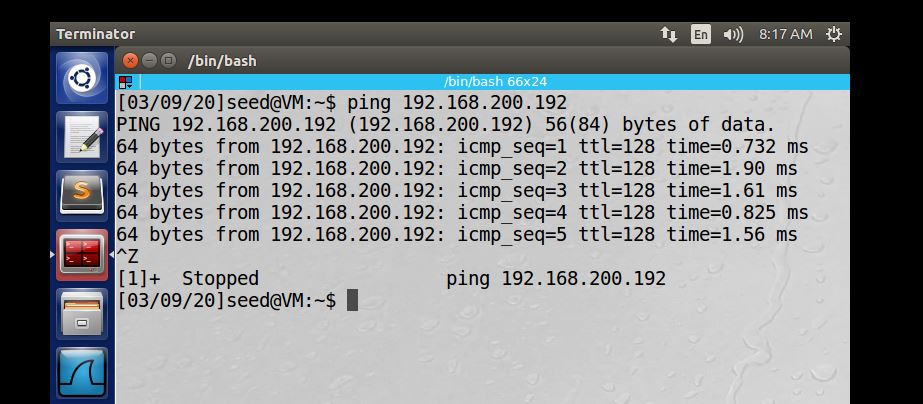

SEED虚拟机 ping 靶机win2KServer

三、学习中遇到的问题及解决

问题1:

使用su命令切换用户时,root未设置密码,因此要先给root设置密码,在进行切换。以安装我们linux时输入的用户名登录,用户在admin组中,有权限给root设定密码

问题2:

ifconfig 命令用来查看和配置网络设备。用ifconfig命令配置的网卡信息,在网卡重启后机器重启后,配置就不存在。要想将配置信息永远的存的电脑里,需修改网卡的配置文件。

四、学习感想和体会

通过具体的实验,我对网络攻防环境和基本组成有了一定的了解,做实验一定要细心!细心!实验中因为好几个细节没做好导致实验无法进行。

浙公网安备 33010602011771号

浙公网安备 33010602011771号