网络安全DAY4

网络安全DAY4

作业:

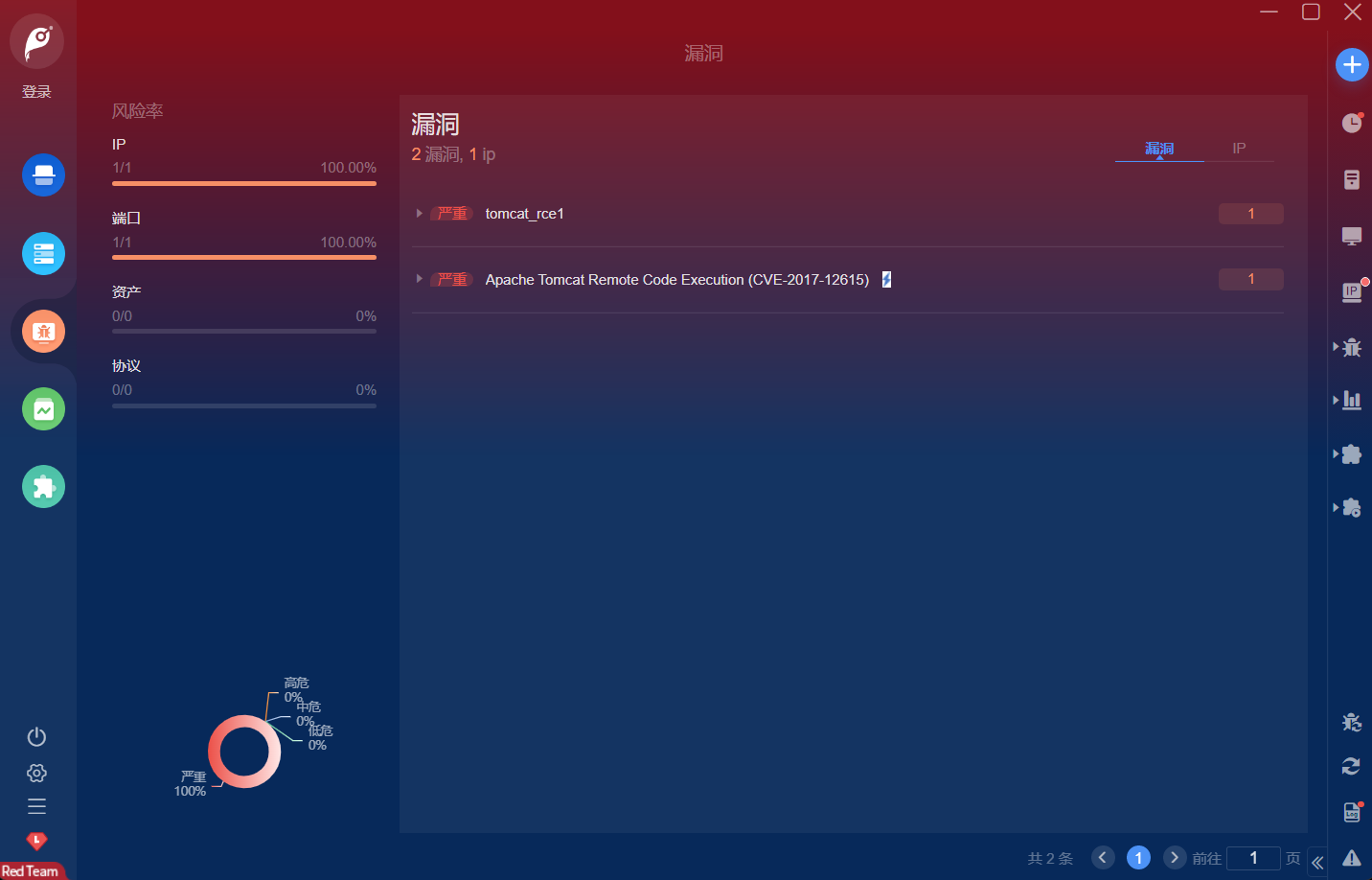

1、安装goby并使用goby扫描公共靶场,熟悉goby的使用

复制老师提供的红队破解版goby替代虚拟机内的社区版goby,配置扫描信息并使用goby对靶场进行扫描。

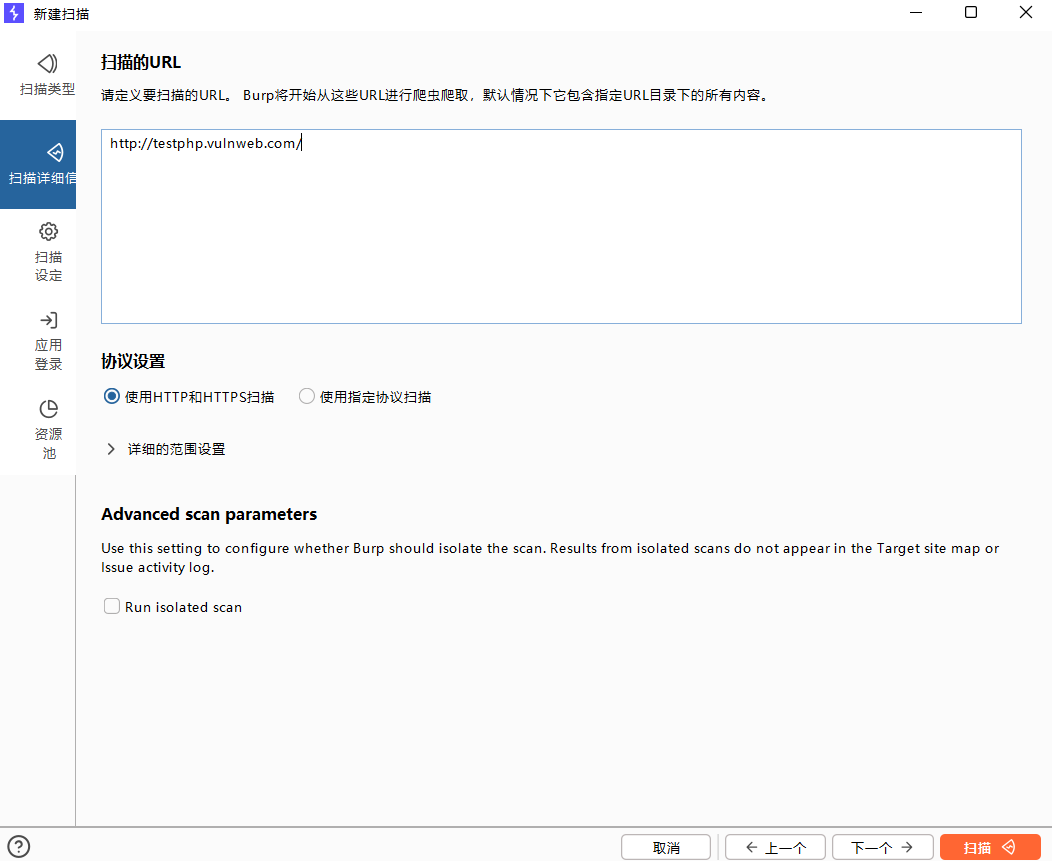

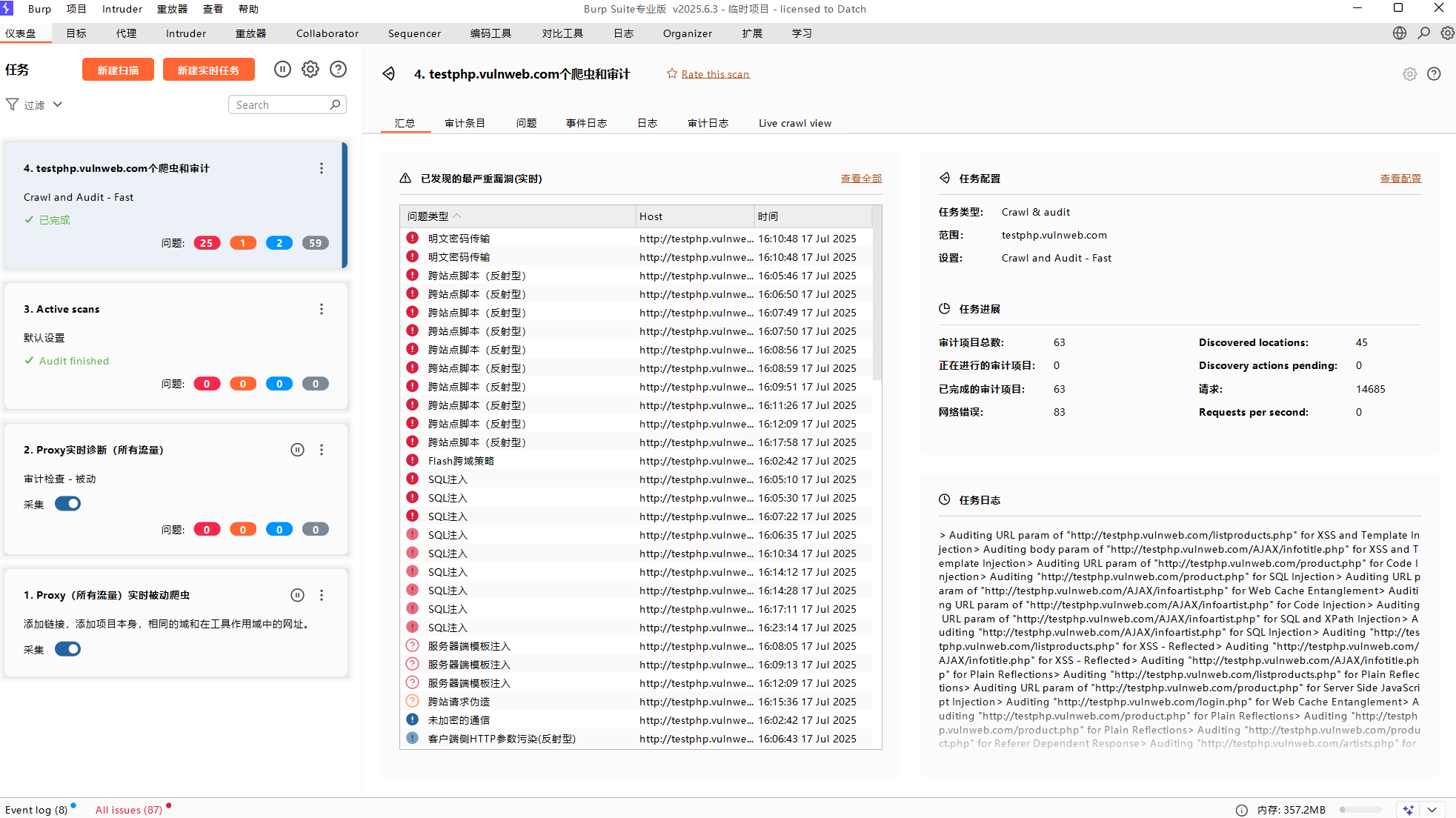

2、更新到最新版burp并使用burp对http://testphp.vulnweb.com进行主动扫描

首先还是按照老师的方法在虚拟机中破解并更新最新的burp至2025.6.3的版本,然后打开burp新建扫描靶场http://testphp.vulnweb.com

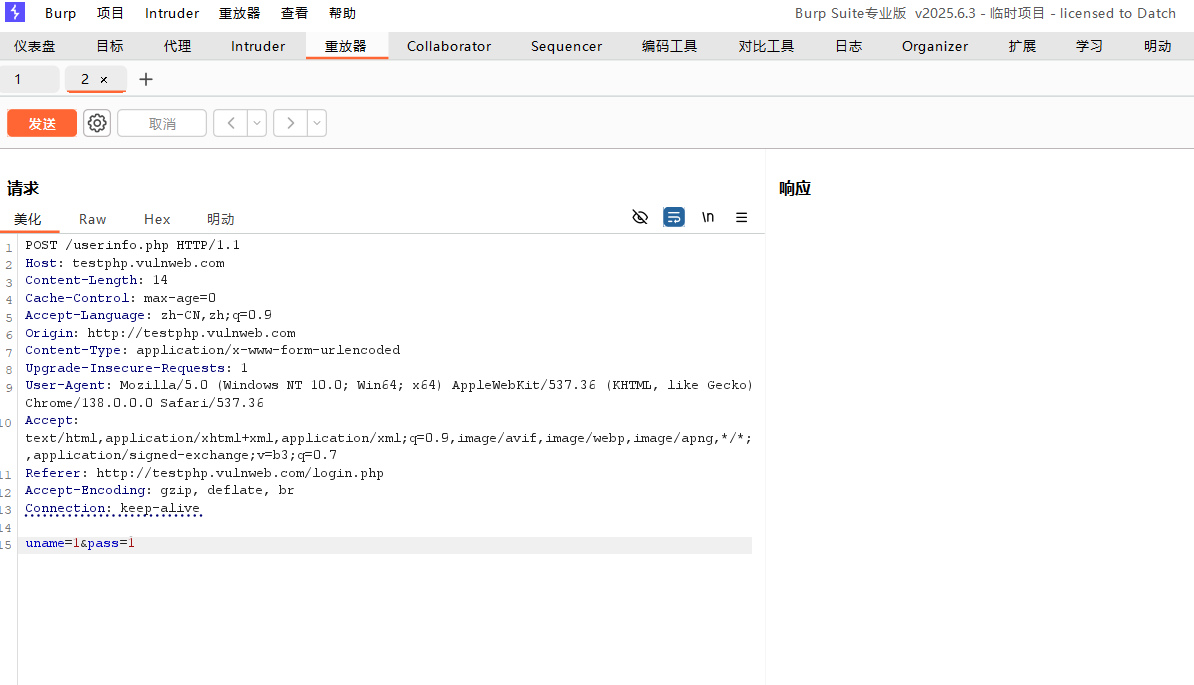

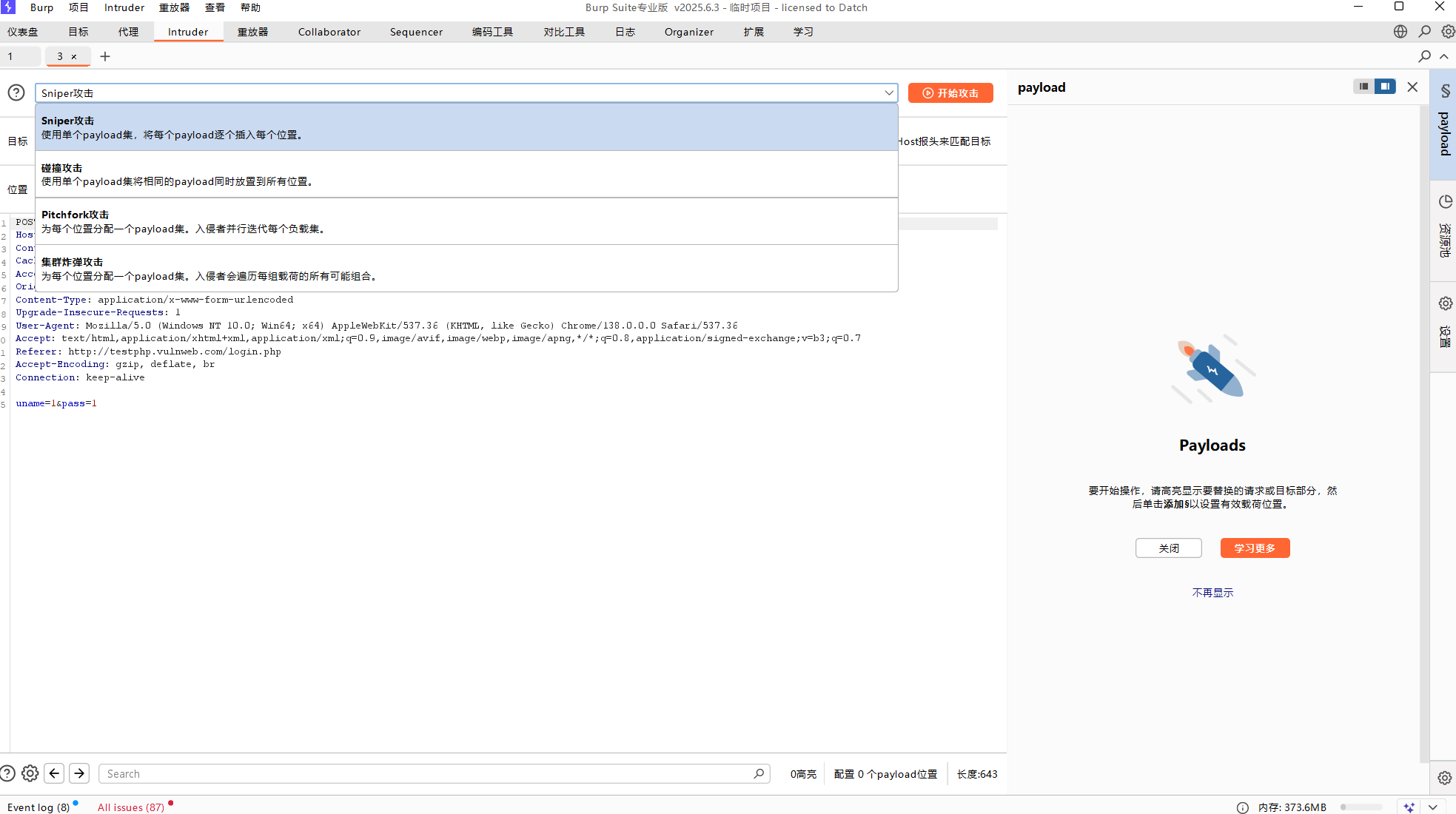

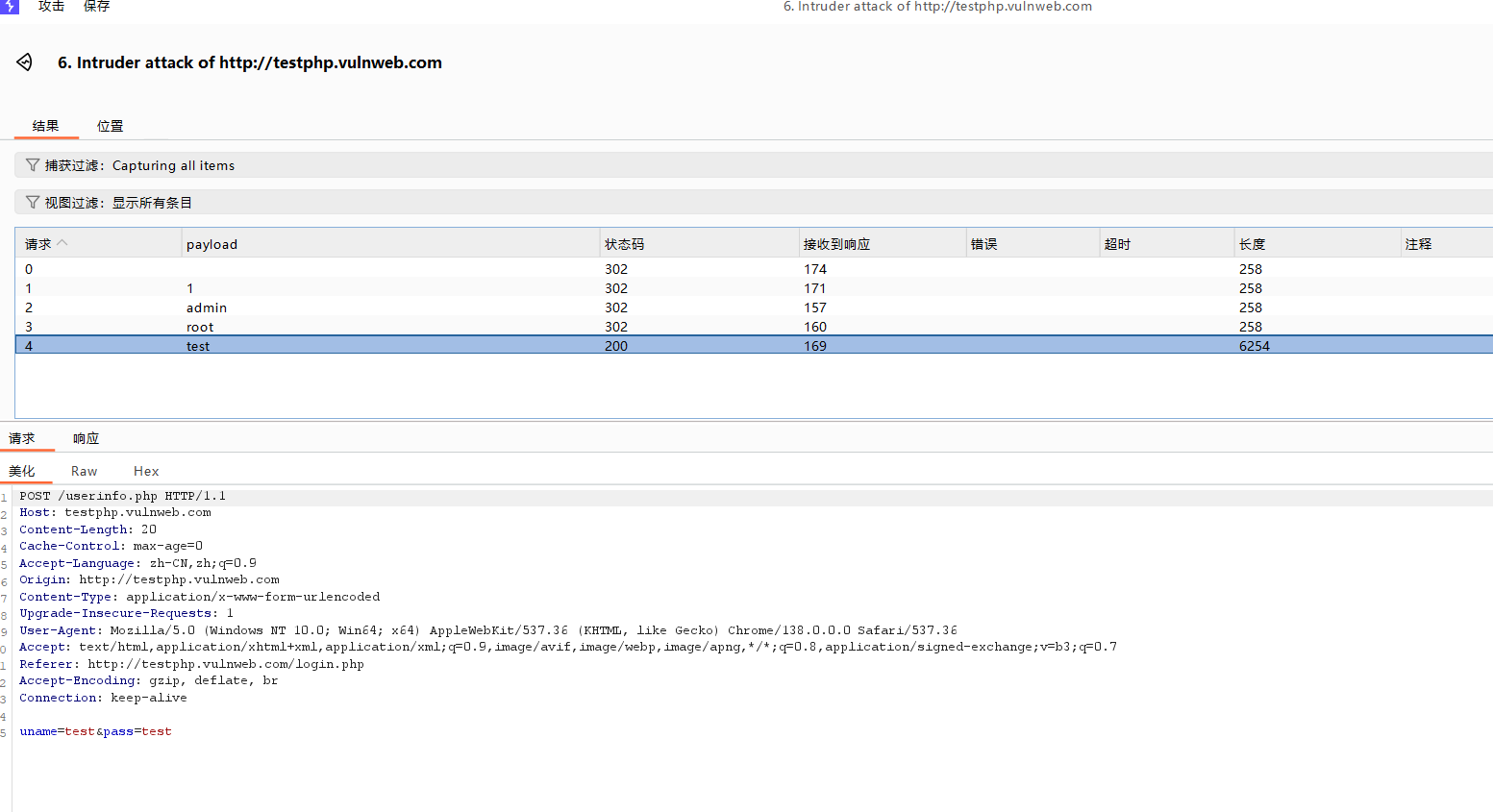

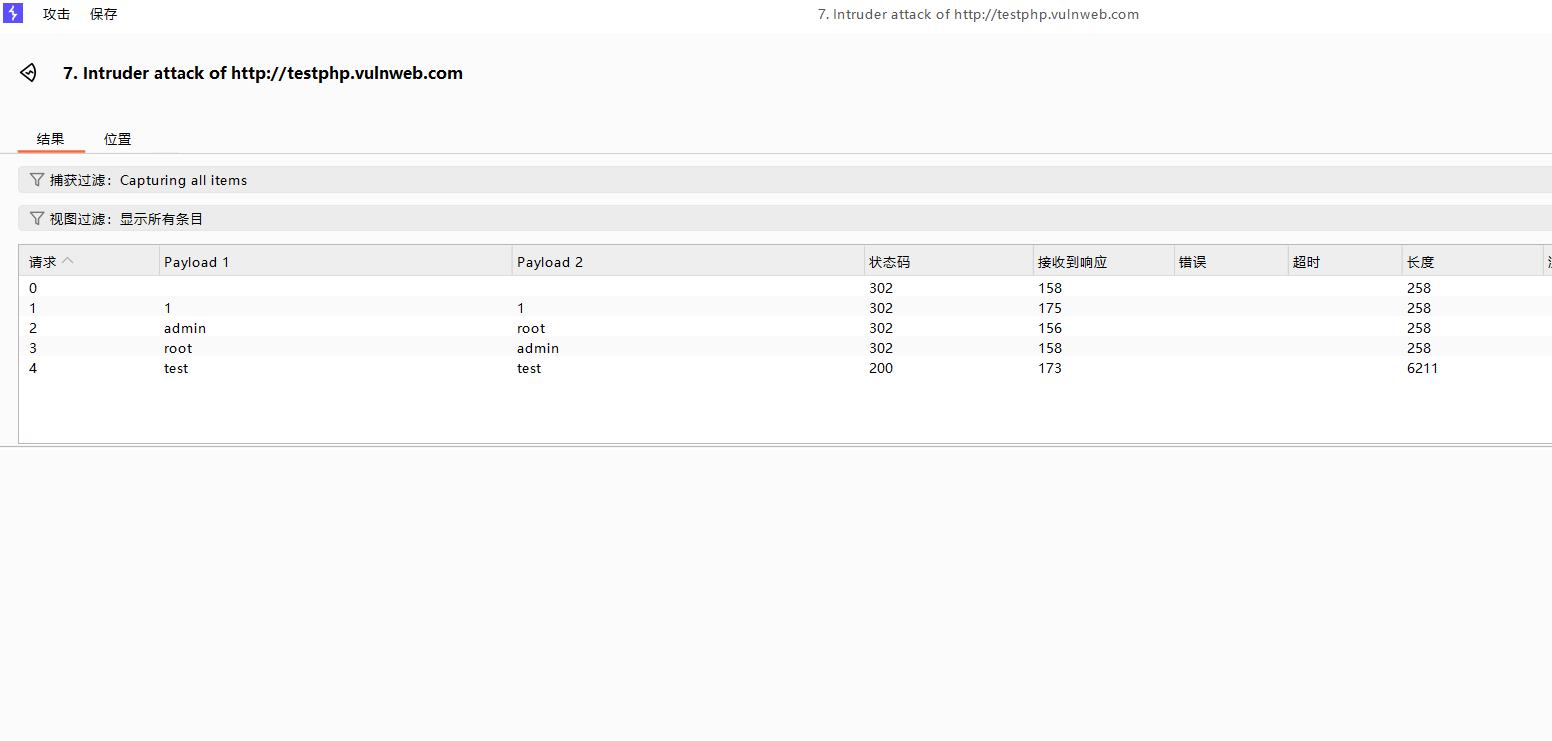

3、使用burp的intruder模块,对http://testphp.vulnweb.com靶场中的登录接口进行暴力破解

使用burp对http://testphp.vulnweb.com抓包,将登录页面的抓包信息发送至intruder,一共有四种攻击模式:

- Sniper(狙击⼿模式):逐个测试每个参数,每次只修改⼀个参数的值。

- Battering ram(攻城锤模式):同时测试所有参数,所有参数使⽤相同的载荷值。

- Pitchfork(叉⼦模式):适合测试多个参数的独⽴值组合,例如⽤户名和密码的对应关系。

- Cluster bomb(集束炸弹模式):适合测试多个参数的所有可能组合,例如暴⼒破解。

![image]()

Sniper攻击:

![image]()

Pitchfork攻击:

![image]()

以上两种为常用攻击方式。

4、熟练使用burp的proxy、repeater等模块

burp的proxy和repeater模块在上节课的漏洞初体验上已经熟悉并练习了,代理抓取网页,上传webshell等,是burp最基本也是最重要的作用。

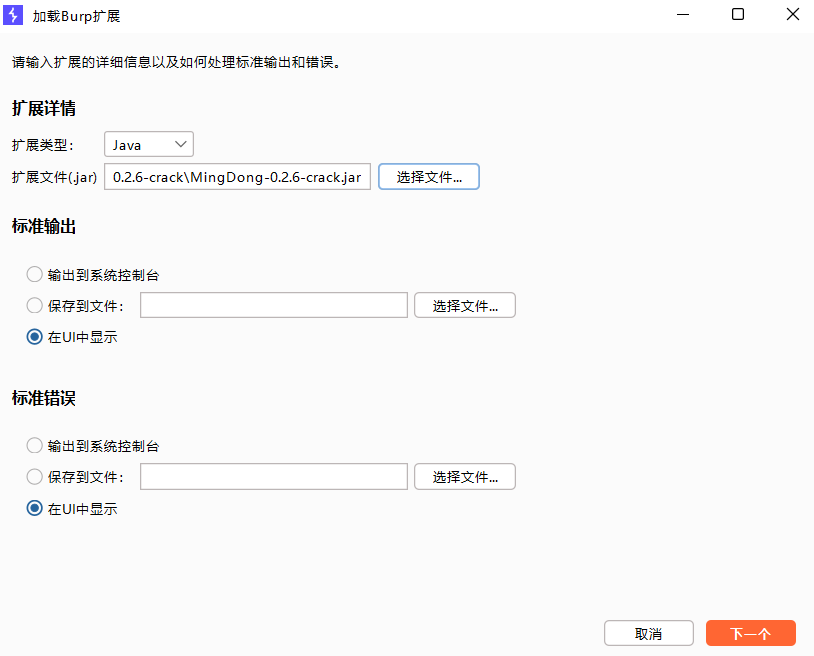

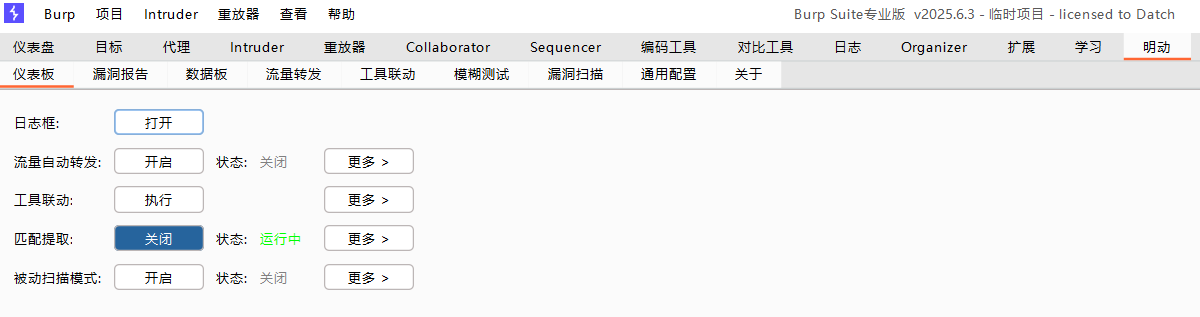

5、安装明动插件,熟悉插件的使用

安装老师提供的明动插件,并熟悉插件的一些功能用法。

浙公网安备 33010602011771号

浙公网安备 33010602011771号