BugkuCTF---分析

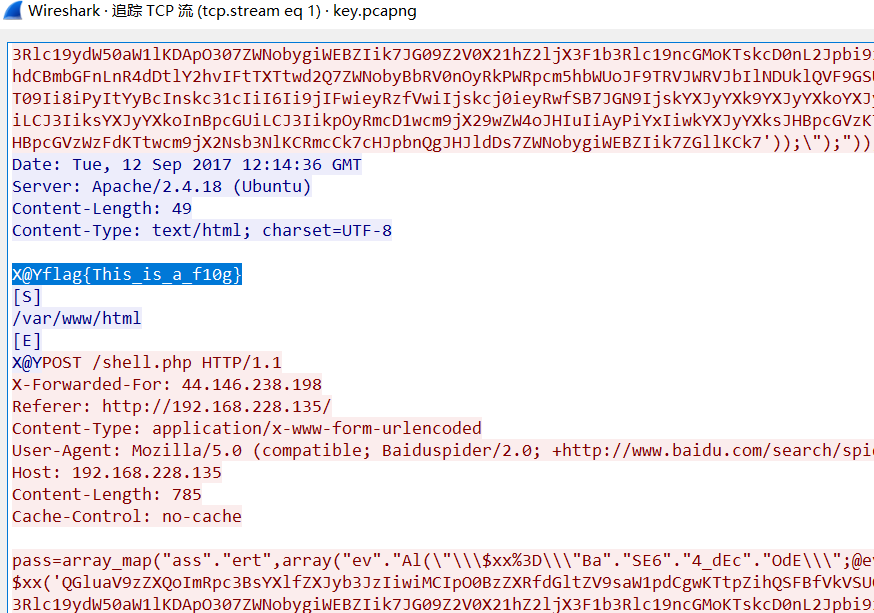

flag被盗:

下载后是个数据包

wireshark分析

找到POST跟踪TCP流

发现flag

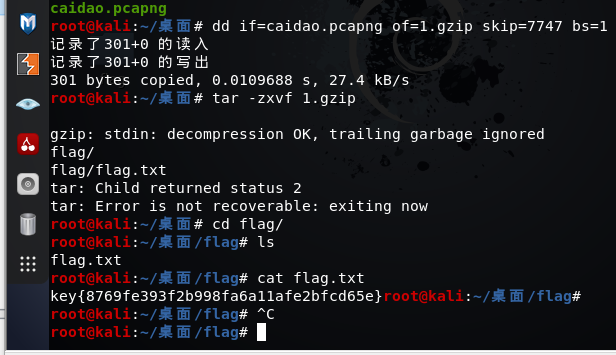

中国菜刀:

下载解压后是一个数据包文件

wireshark查看

发现flag.tar.gz

使用binwalk分析

dd导出解压 读取flag文件 即可获取flag

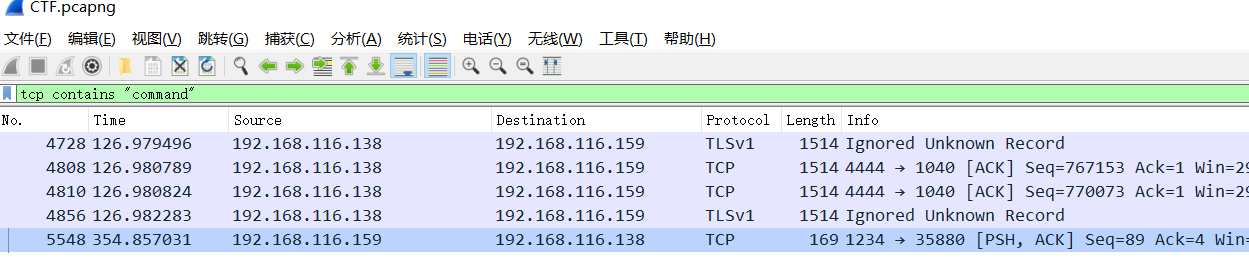

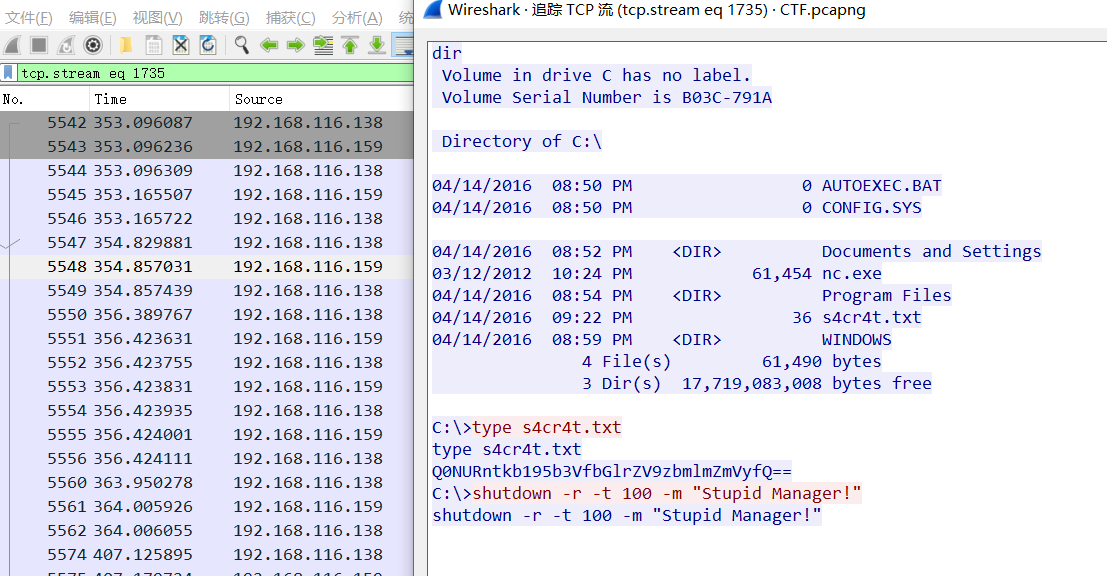

这么多数据包:

下载得到数据包

wireshark分析

通过提示getshell的流

一般 getshell 流的 TCP 的报文中很可能包含 command 这个字段

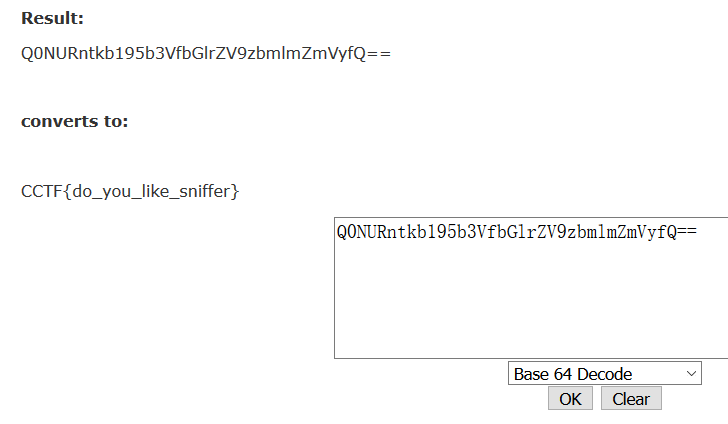

追踪TCP流

得到base64解码得到flag