BugKuCTF-CTF题目:MISC类

第一题、come_game

提 示: SYC{}

描 述: 听说游戏通关就有flag 题目来源:第七季极客大挑战

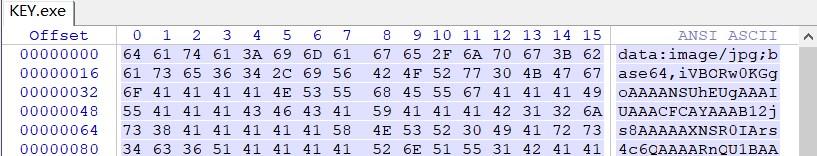

工 具: WinHex

1、下载文件,获取一个“joker's.exe”的可执行文件,使用跳过安装方式启动这个游戏,发现游戏失败发现一个“save1”的文件,猜测这是一个保存游戏进度的文件

2、使用WinHex文件打开文件发现十六进制数据和ASCII的数据,分别是:看到ASCII的数据2,猜测是进度,因此修改对应十六进制数据32依次+1并重新按"R"键重新开始游戏

3、在32变更为35的时候,重新游戏获取到flag数据

SYC{6E23F259D98DF153}

第二题、多种方法解决

2、选择所有内容,操作edit->Copy Block->Normally并通过base64转码成图片,并得到一个二维码,识别二维码获取到flag

KEY{dca57f966e4e4e31fd5b15417da63269}

第三题、简单套娃

flag{Mumuzi_the_God_of_Matryoshka}

第四题、白哥的鸽子

1、下载得到一张“gugugu.jpg”图片,使用StegSolve打开图片,使用“Analysis->File Format”,在最后发现一段Ascii的数据“fg2ivyo}l{2s3_o@aw__rcl@”,看起来像是一种flag

2、字符串出来"f,l,a,g,{,}",猜测就是一个flag。根据图片的提示“咕咕咕”,猜测可能是某种加密方式==栏删加密

原字符串:fg2ivyo}l{2s3_o@aw__rcl@

等分三行8列:

fg2ivyo}

l{2s3_o@

aw__rcl@

由上到下,由左到右依次组合字符:

flag{w22_is_v3ry_cool}

flag{w22_is_v3ry_cool}

第五题、隐写2

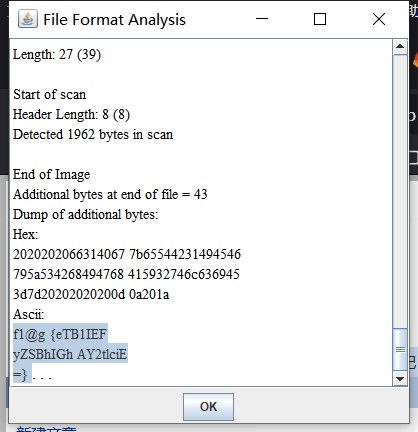

2、将“K、J、Q”对应到键盘的阿拉伯数字“871”,对应压缩包密码,打开压缩包,得到一个新的图片,使用StegSolve打开检查“File Format”,得到一个字符串“f1@g{eTB1IEFyZSBhIGh AY2tlciE=}”,通过base64解码得到flag

f1@g{y0u Are a h@cker!}

第六题、disordered_zip

通过栏删密码解密,按照每组2个字符解密得到关键字“

通过栏删密码解密,按照每组2个字符解密得到关键字“

3、使用WinHex修复文件格式,zip格式的文件,正确的文件格式头是{50 4B 03 04}发现缺少了50 4B,光标放在首位,右键->edit->Paste Zero Bytes->并输入2,然后再两个空的字节00 00修改为50 4B

,由此文件格式修复文成,可以正常解压。输入上述密码“vyweLQKFoPEDZSq60uOTiaURk”得到一个文件flag。

,由此文件格式修复文成,可以正常解压。输入上述密码“vyweLQKFoPEDZSq60uOTiaURk”得到一个文件flag。

4、使用WinHex检查flag文件的头部格式{25 00 00 00},对比文件的头部格式,跟PDF匹配,修改{25 50 44 46},修改文件后缀为pdf,可以正常打开。

5、百度获得PDF隐写wbStego工具;导入文件(没有解密需要的字符串)选择decode,共计5个步骤,解密后出现一个txt文件,打开发现flag。

flag{ZnSRBg8vNJV5bXfUaxryetQjO4l}

第七题、where is flag

4、通过Python脚本完成转化

# --*--coding:utf-8--*--

# python3.7.6

"""

ASCII 转化为字符

"""

a = [98,117,103,107,117,123,110,97,48,100,48,110,103,100,97,107,97,49,125]

b = ""

for i in a:

x = chr(i)

b = b + x

print(b)

bugku{na0d0ngdaka1}

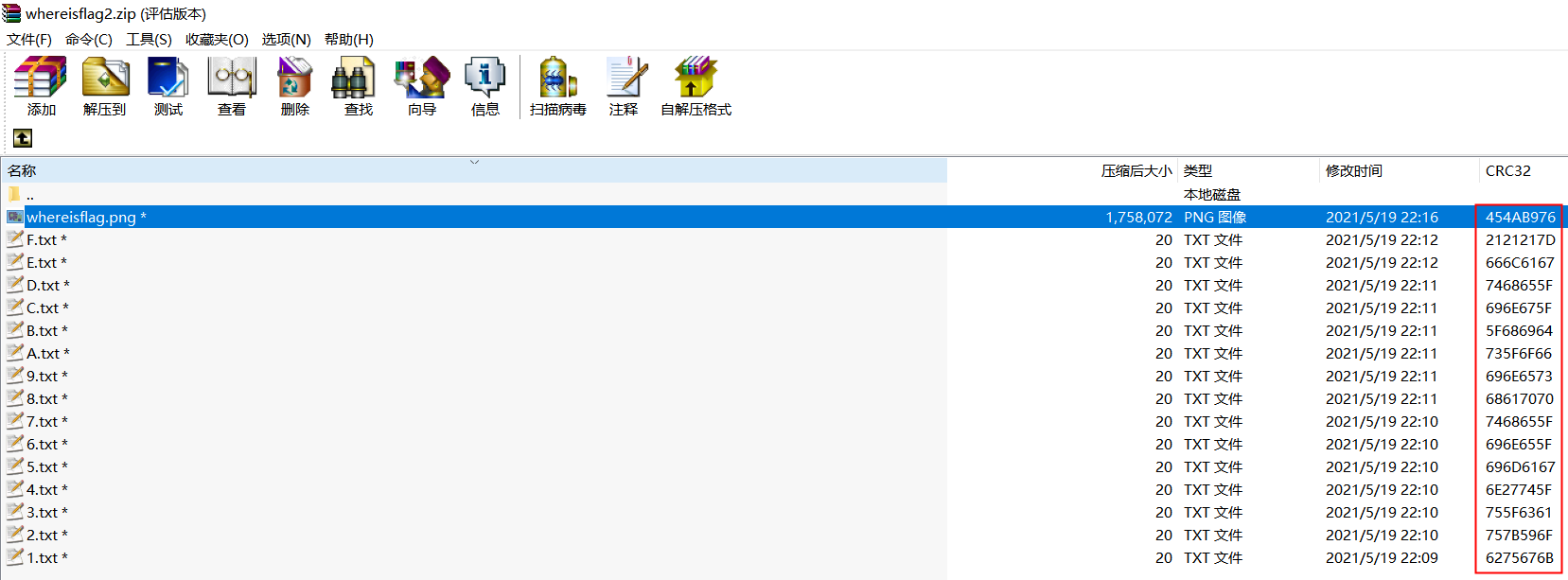

第八题、where is flag 2

3、数据是十六进制的编码,将十六制转化为字符,转化结果就是flag,使用python脚本

# --*--coding:utf-8--*--

# python3.7.6

"""

16进制 转化为 字符串

"""

# 十六进制的字符串

a = "6275676B757B596F755F63616E27745F696D6167696E655F7468655F68617070696E6573735F6F665F686964696E675F7468655F666C61672121217D454AB976"

b = ""

for i in range(0, len(a), 2):

c = a[i:i+2] # 每两个字符 是一个十六机制字节

d = int(c, 16) # 将十六进制转化为十进制

x = chr(d) # 十进制转化为字符

b = b + x

print(b)

bugku{You_can't_imagine_the_happiness_of_hiding_the_flag!!!}EJ¹v

浙公网安备 33010602011771号

浙公网安备 33010602011771号