第一次AWD的回顾与反思

第一次打上awd了,不过我完全不行,打的也很乱。虽然我是组队三个人一起打的,按理说应该更强一点,但完全不太行。

比赛过程

按时间梳理一下吧,我现在回看我都不知道自己在干嘛。

9点半开始有20分钟加固,最一开始我以为ip就是那个数字,卡了一会试了那一串ip就连进去了,后面复制好文件,队里web手说没连上去,我还以为是我连了他就连不了了,所以就让问他要什么我发过去,然后发完了,他说要传个什么,我当时看pwn文件目录的tips说该目录不能上传,以为就是都不能传文件就没敢传(后面才想到应该只是pwn那不能传)。然后跟队里交流了一下,后面我就去看那个pwn文件,我当时就看出来是一个整数溢出导致有一个栈溢出和一个随机数预测,当时我patch掉那个整数溢出加固时间就快结束了(我还没写攻击脚本)。之后因为前面web手还没连上去,而且我发现攻击的ip和端口都不知道,所以又花了好一会去找ip和端口和解决他的问题。

差不多到10点20多就把ip找到了,然后当时我有点怕另一个漏洞被利用(随机数预测)就想着patch一下,又想了挺久(当时是觉得改个种子就行了,结果后面发现好像不知道怎么改种子)就想着先不管了,也不一定有人能利用这个漏洞,先写攻击脚本,这时候已经10点20多了!!!我还没找到端口,和写好攻击脚本!!!

然后就在nmap找端口,扫出来几个我还不知道什么意思。直到后面10点30多web手告诉我9999端口是攻击的端口,这才知道目标,然后就开始写攻击脚本,写到10点50还没写出来(非常sb啊,两下子看出来栈溢出,结果没发现栈溢出会覆盖循环的那个次数我还在gdb调试,简直无敌了)因为那个栈溢出是循环,每次读一个字符,我要ni亿下才能看到(甚至我还以为是偏移在ida里错了在试偏移)

后面10点50多突然被扣分了(后面来看应该是web被攻击了),我还以为是那个随机数被人利用了,又去patch一下,这里我也是非常sb,我第一次patch完有一个备份,当时我是对着那个备份在写攻击脚本,所以我就直接在那个备份上面把那个后门函数的命令改掉了,因为第二个随机数预测哪怕对了都只能到后门函数,我觉得改掉命令就没事了。

结果发现11点(已经下一轮了)还在被攻击。我才意识到我备份里好像没有改第一个漏洞(改第二个漏洞把第一个漏洞放出来了也是无敌了)虽然正常直接返回后门函数还是不通,但有栈溢出又可以打ret2libc,后面又patch了一下才修好,后面再被攻击web手说有个木马进来了,就专心写攻击脚本去了。

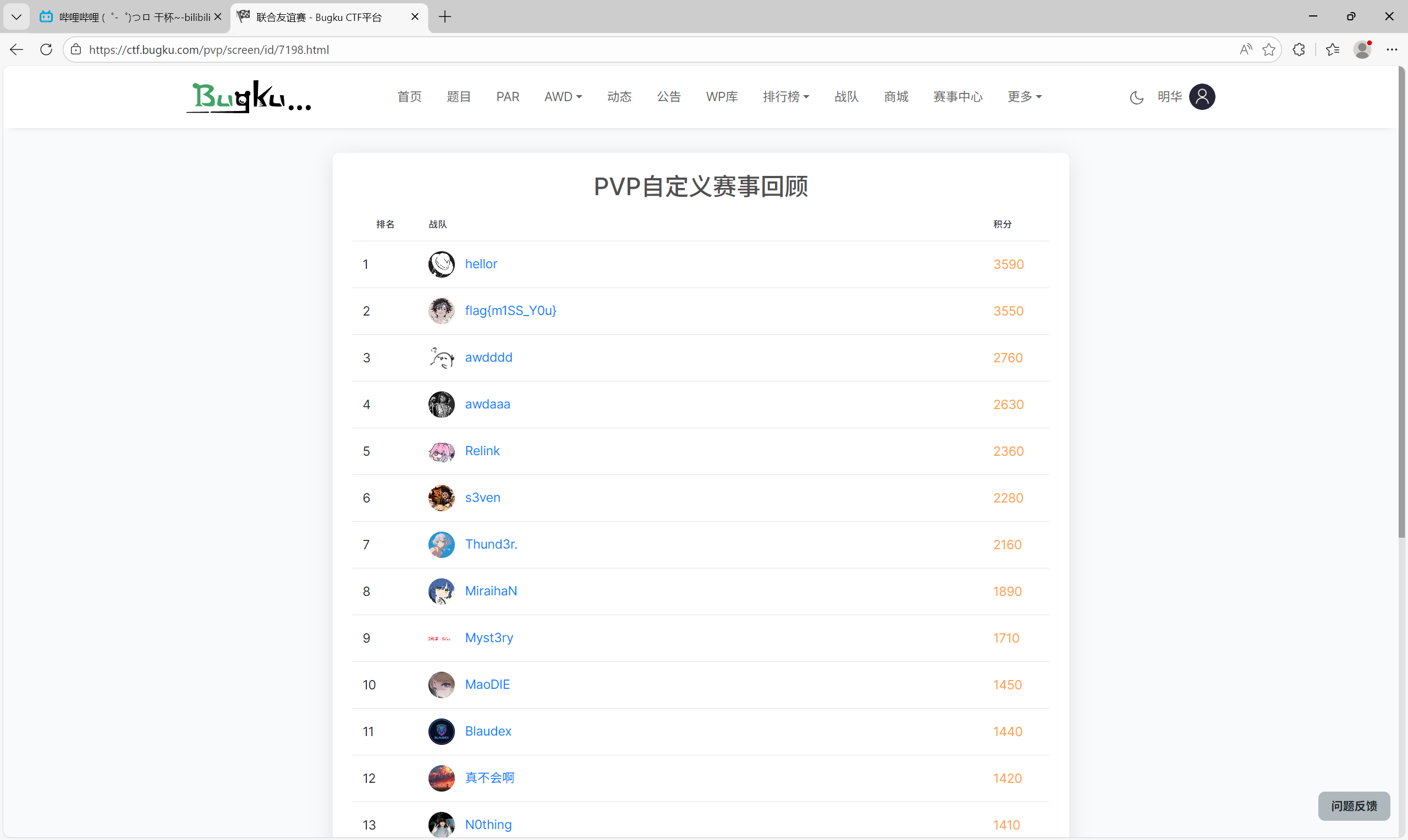

后面直到11点20多我才写出来攻击脚本(还是特别简单的直接栈溢出返回后门),然后我发现之前叫ai写的批量攻击脚本不能用,所以就叫另一个队友一起手输一个个去打。所以也没什么时间再写攻击脚本了,本来应该还可以打一个ret2libc(如果他们只修了后门函数那还可以再打进去)。后门就这样每轮手动攻击一下,最后得了个第七。

反思

返回来看还是我不太行,ip这种本来应该加固时间就能ping出来的,端口也是nmap扫一下就应该直接出来的,除掉那些常用的端口就是攻击的端口。以及那个栈溢出,不敢想我用了40多分钟才写出来,以及那个随机数其实如果没有栈溢出覆盖种子,那就是个完全随机数根本预测不了,不用去担心什么又被攻击了。以及那个批量攻击脚本,我赛前早点问师兄都不至于手动一个个打。本来第一,二轮下来就我们队没被攻击,只有一个申在攻击,本来还是很有希望的,可惜没那么多如果来说了。后面还是要好好学,还有很多比赛在等着我。

浙公网安备 33010602011771号

浙公网安备 33010602011771号