2022关于赏金猎人的一些事

时间过的很快兜兜转转马上就春节了,在这里来总结一年的跨国赏金的一些事情。纯技术人员文笔很差,轻喷。

新手国内src挖掘建议:

很多人遇到了技术瓶颈,挖不到漏洞的时候可以考虑挖一下大厂src如阿里、腾讯、华为,大厂的防御手段和代码能力能让你学到很多,在挖大厂src成长是很快的。同时也是具有挑战性的,挖掘期间你可能很失望,感到顿挫,但是当你收获漏洞的时候你就会有满满的自豪。

关于我挖漏洞的技巧及选择:

- 看中收益率选择高危漏洞进行挖掘(如注入、xss、逻辑越权等),相反的是以量取胜,我倾向于前者。

- 漏洞挖掘不能一遍过,一个站你可能需要一遍、2遍、1周、2周、回头看。

- 试图去找更高的赏金计划,冲破自己的最高奖励上线。比如冲击单个漏洞20万。

- 尽量利用业余时间进行赏金挖掘,生活和工作要进行区分开。

- 试图去渗透别人可能觉得不存在漏洞的主站点。

- 要有职业操守、不碰内网、不出数据。

- 提交漏洞不要期待漏洞奖金,期望越大失望越大。

合作的选择建议:

2022年开年,本来打算今年不再挖洞好好休息。在与红尘交谈中接触了一些国外的赏金诱惑,看着国外都是美刀感觉也挺香,抱着试试的态度进行挖掘。可参考红尘的总结:https://www.cnblogs.com/piaomiaohongchen/p/17015605.html,在队友选择上可以选择与自己技术深度有所不同的,比如我的强项是打点,逻辑,信息收集。红尘的是注入、服务端漏洞挖掘,在高危漏洞区间刚好就能很好的进行弥补。在团队合作中他负责写报告翻译,我负责统计收款发钱。另外就是控制团队人数,可以在无法解决某些waf的必要情况下可以花钱请外援。

自动化:

今年看过很多自动化文章也搭建了几批自动化,使用国外的服务器搭建诸如子域名+nuclei、arl+awvs、arl+爬虫+awvs+nuclei+xray等等。也扫出了很多高危漏洞(xss、文件泄漏、rce、列目录、接管等类型漏洞),但是重复率很高,有多高呢?截止目前我们提交了11个,目前重复是91%,也就是重复10个过了1个。其实国外传入国内技术的转变存在时间差,当我们去用这一套的时候国外都已经用完了。那么这套自动化就不能用了吗,其实也不然,和项目私密性和子域名采集度有关系。

两次h1:

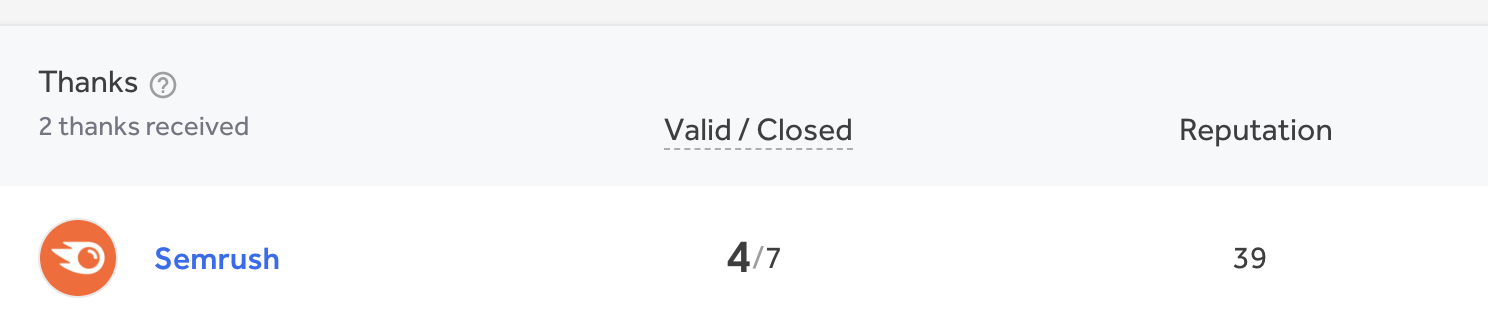

谈谈两次挖掘h1的感受,挖掘semrsuh:

挖了2个无回现实ssrf、2个越权,漏洞点均在主站点。从现在往回看其实是很容易发现的点,但当时怎么看了很久才发现呢?可能主要问题在第一次挖国外网站熟悉业务流程、翻译上花费了很多时间。我们从正常的渗透角度出发先看了部分子站、最后目标才转移到主战的细节功能点上。

挖掘INGKA Group:

在INGKA Group的挖掘中,发现了来自不同的接口的2个注入及两个敏感数据泄露。共收入750刀,由于是第一次挖这个厂商不知道这个厂商很强势,其漏洞审核过程长达2个月,只过了1个注入,一个泄漏。另外1个不同接口的注入和泄漏均进行了直接关闭,不与漏洞提交者进行任何回复进行任何关于漏洞的沟通。所以挖了4个就没挖了,沟通成本太高,太浪费时间。

bugcrowd:

转战bugcrowd,在bugcrowd我们已经挖掘了2个私有厂商了。

1、讲讲漏洞提交:

漏洞提交中,老外比较看中细节,不建议直接上传.docx,提交漏洞的时候建议在编辑框中完成所有的漏洞细节描述,比如流程1、获取账户 2、进入后台、3、存在问题的功能点 4、poc、 5、利用成功图等等。。一定要写的非常详细,不要一上来就写漏洞点,不然很容易打回。

漏洞提交中,有些老外审核技术并不是那么顶尖,所以你需要和他仔细沟通。并告知漏洞的产生后果。如果被忽略了也不要灰心,当你坚信他是漏洞的时候可以直接at甲方安全人员进行介入。耐心的进行解释漏洞危害成因,总会有你想要的结果。

漏洞提交中,要有心里准备被甲方拿捏,比如站a,第一个漏洞给1500刀,第二周提交3个相同的漏洞,可能会降低到500、500、500刀。(这种在国内也有)

2、讲一讲坚持的故事:

6000刀越权:是一个关于app的故事,下载安装后,发现其登陆账户是developer体系的,该类型账户无法进行注册。登陆账户名是邮件格式,密码要求为超强复杂度。无法逆向找不到相关接口。所以一直卡在入口点处。通过其中的代码特性发现还有一个外包体系站点(业务甲方,子域名在乙方),进去搞了一圈发现了很多漏洞,但是最终提交时甲方说是不接受外包体系的漏洞。这个app在我印象中是看了两周,在队友的放弃下还在继续的跟近。终于通过信息收集的途径搞到了一个账户进行登陆,最终里面全是越权。怎么绕无非都是搞后台权限。

6000刀的外网域管理员:该域使用的servicenow,正常情况下看到这种大厂可能就放弃了,但是我选择了坚持,在经过了几天的摸索,该站似乎进行了二次开发。并且使用了Microsoft的ADFS技术,启用了2fa。正常情况下使用adfs登陆肯定没戏了绕不过2fa。所以我就在servicenow中继续打量。最终在找回密码中发现了端倪。最终使用逻辑大法绕过重置了servicenow的admin管理员,从而进入了后台。

3、讲一讲注入的故事:

很多情况外部页面注入是比较少的,我们大多数是直接进后台找注入,rce这些漏洞。有些注入甲方修复了,你还可以回头去看看,有时候甲方修复的并不彻底或修复后回滚的情况。总会捡到很多漏,不要按照你觉得的常识常规来测注入,有时候不可能存在点的地方也会存在注入。

收益与展望:

收益:今年业余时间挖洞收益还不错,比预想的要高。

展望:红尘讲了那么多规划和方案,我的建议就是除了规划之外前提是需要自己去脚踏实地的干,另外要保持身体健康。

浙公网安备 33010602011771号

浙公网安备 33010602011771号