应急响应上

常用辅助网站

-

https://x.threatbook.cn/(微步在线)

进程类常用工具

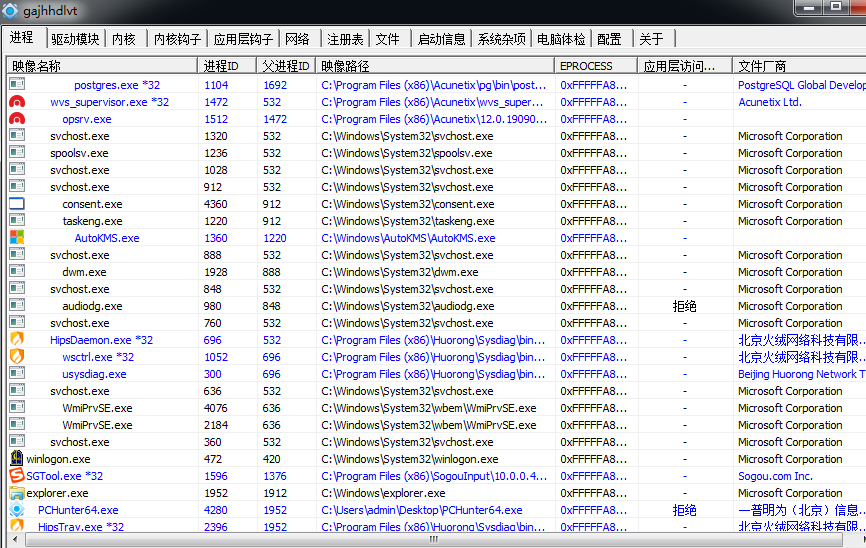

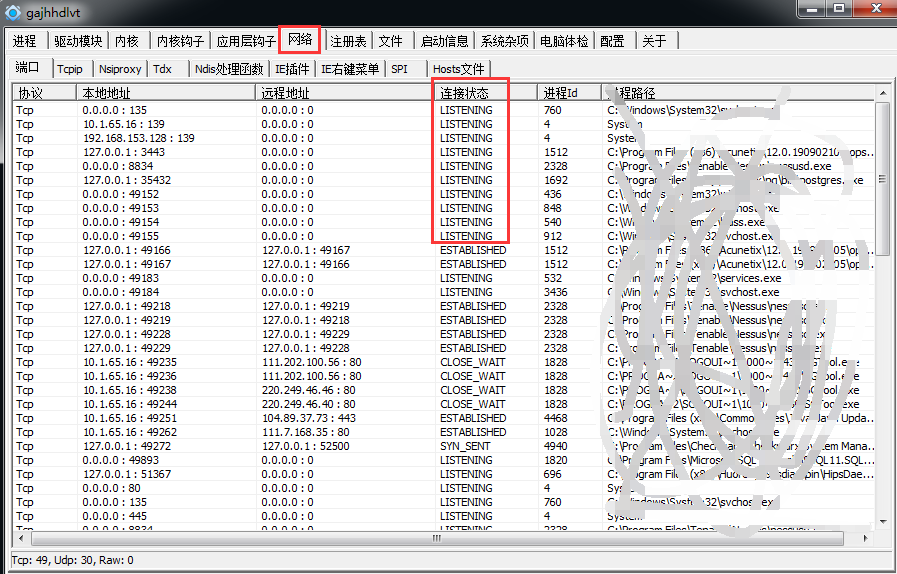

第一种:PC Hunter

:PC Hunter是一个windows系统信息查看软件,同时也是一个手工杀毒辅助软件。目前软件支持xp~win10的所有32位操作系统,还支持64位的win7、win7、win8.1和win10系统(Xue Tr的升级版)

网络比较重要

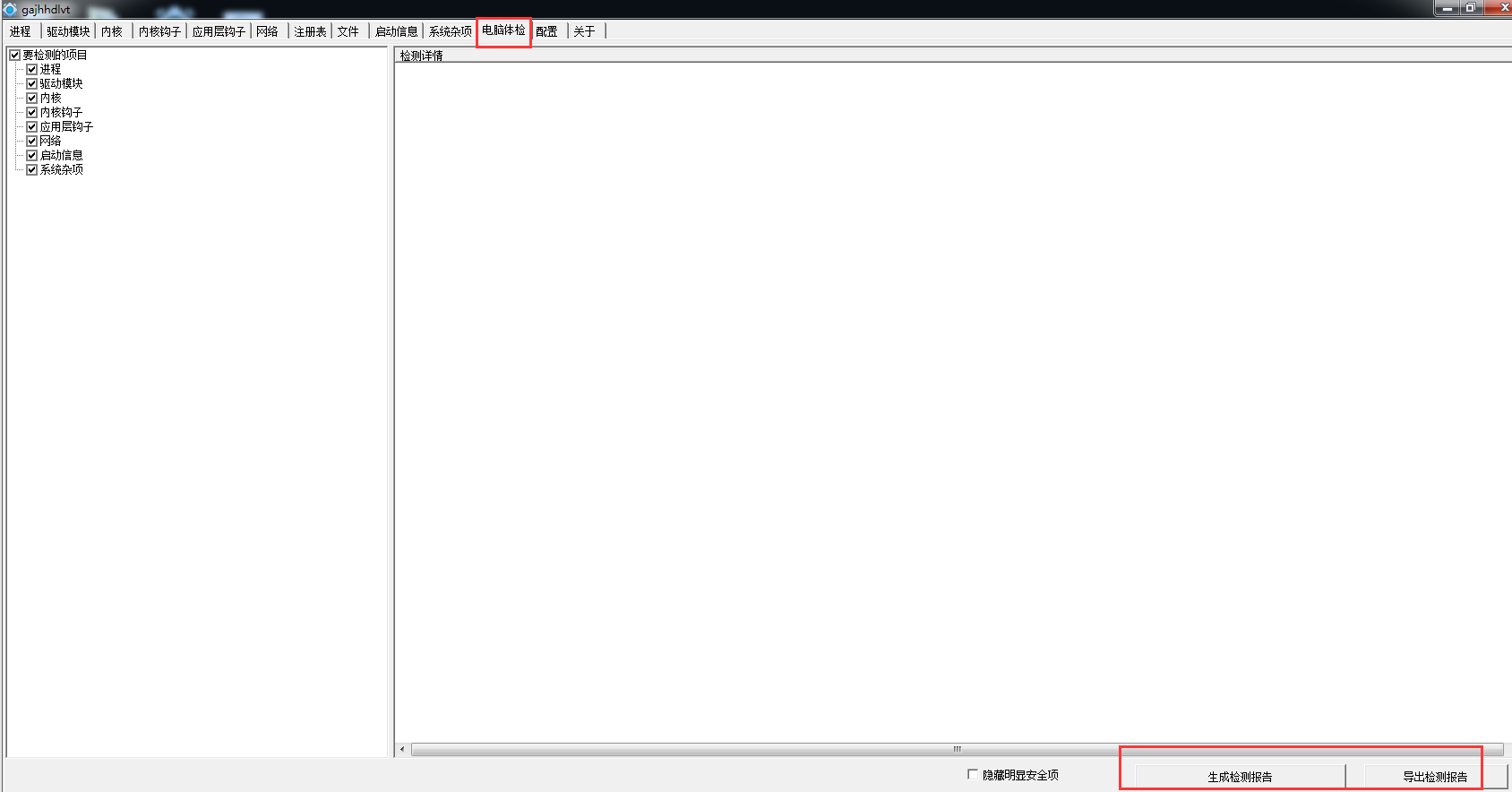

电脑体检也非常有用

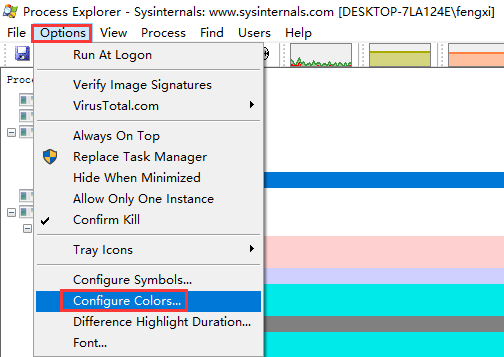

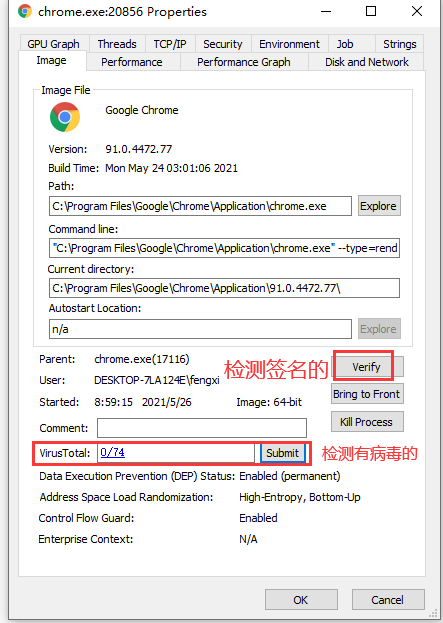

第二种:ProcessExplorer显示有关已打开或加载的句柄的dll进程的信息

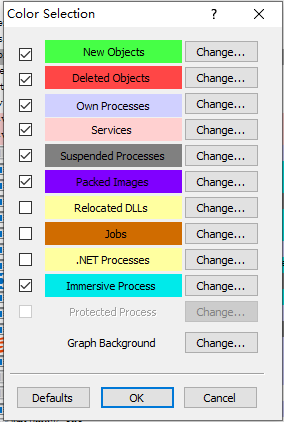

各种颜色代表的内容 大概看看 我也不是太清楚

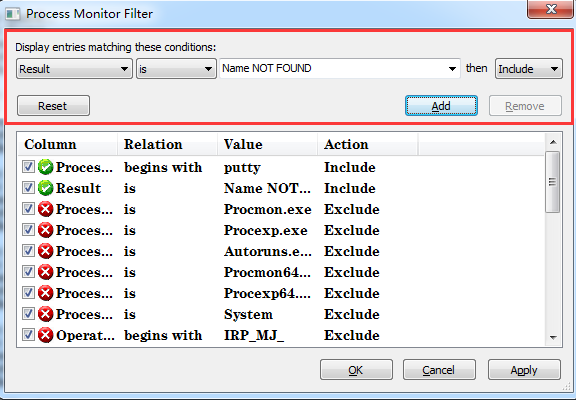

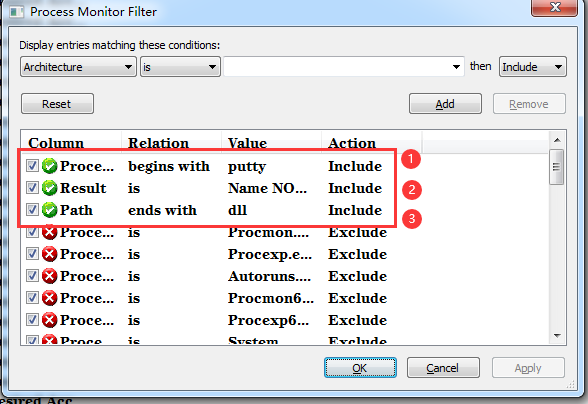

第三种:Process Monitor:

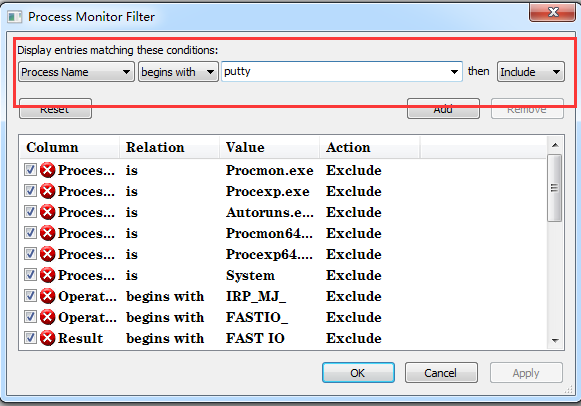

这款dll劫持用过 这里我贴点dll劫持的实验步骤:

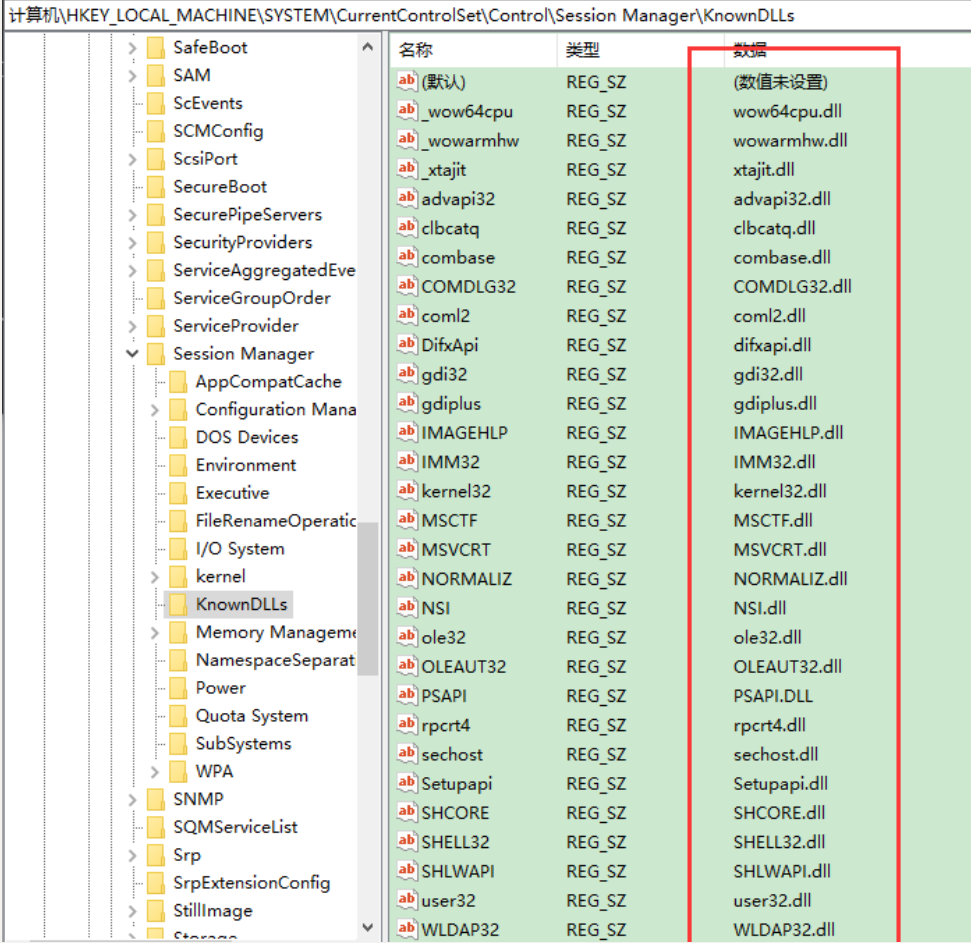

补充:这些都是系统内置的,没法劫持的

(自行安装)打开putty安装进程 并且放到后台运行

Name NOT FOUND

总共过滤了三次

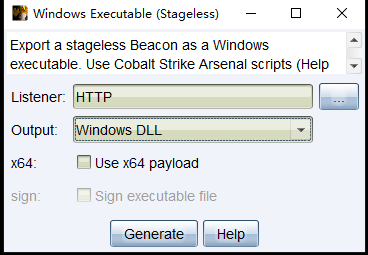

然后用cs替换对应的dll

运行putty等待上线

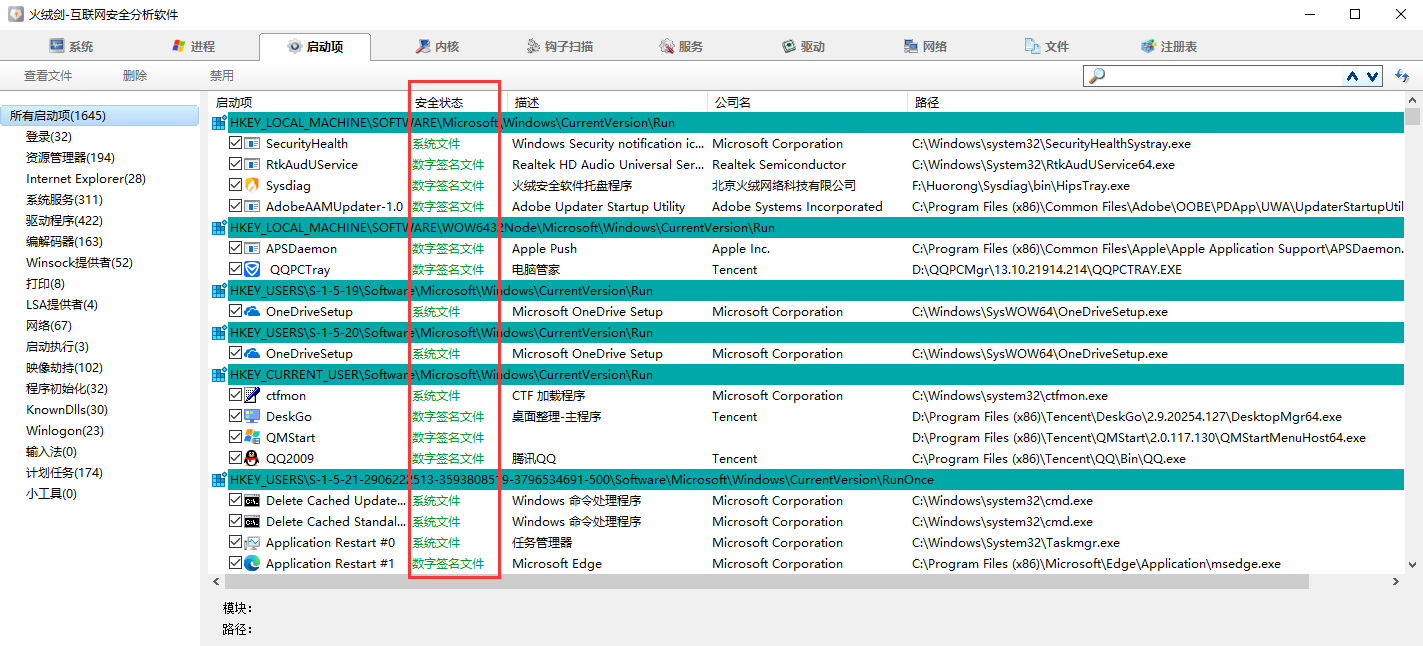

第四种:火绒剑

优点:个人觉得火绒剑的UI好看,我比较喜欢,而且火绒也比较

第五种PsTools:

Pstools是命令行工具集,微软官方推荐,功能多而全,其涵盖的子功能(命令)

webshell查杀常用工具

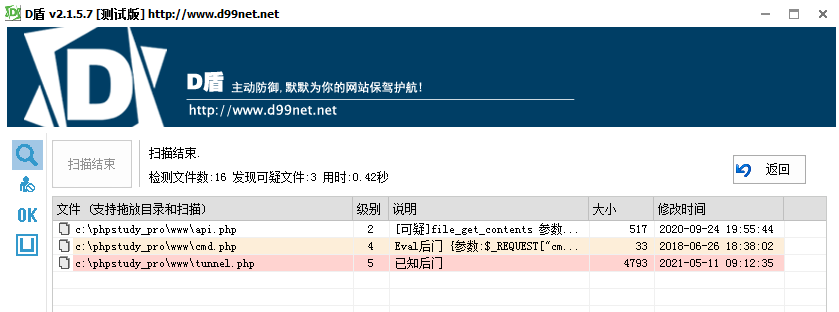

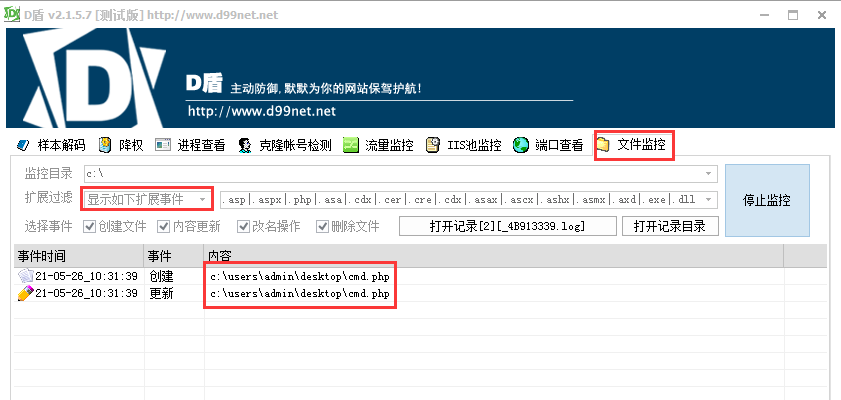

第一种:D盾

这个文件监控webshell非常实用

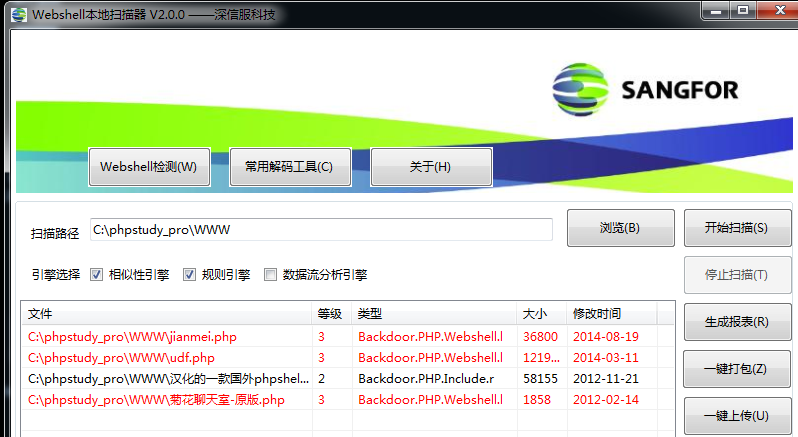

第二种:深信服webshell本地扫描器:wscan

专注webshell查杀研究。拥有海量webshell样本和自主查杀技术,采用传统特征+云端大数据双引擎的查杀技术。查杀速度快、精度高、误报低

第四种:safe3: (很老了,已经淘汰了)

流量分析工具

第一种:wireshark

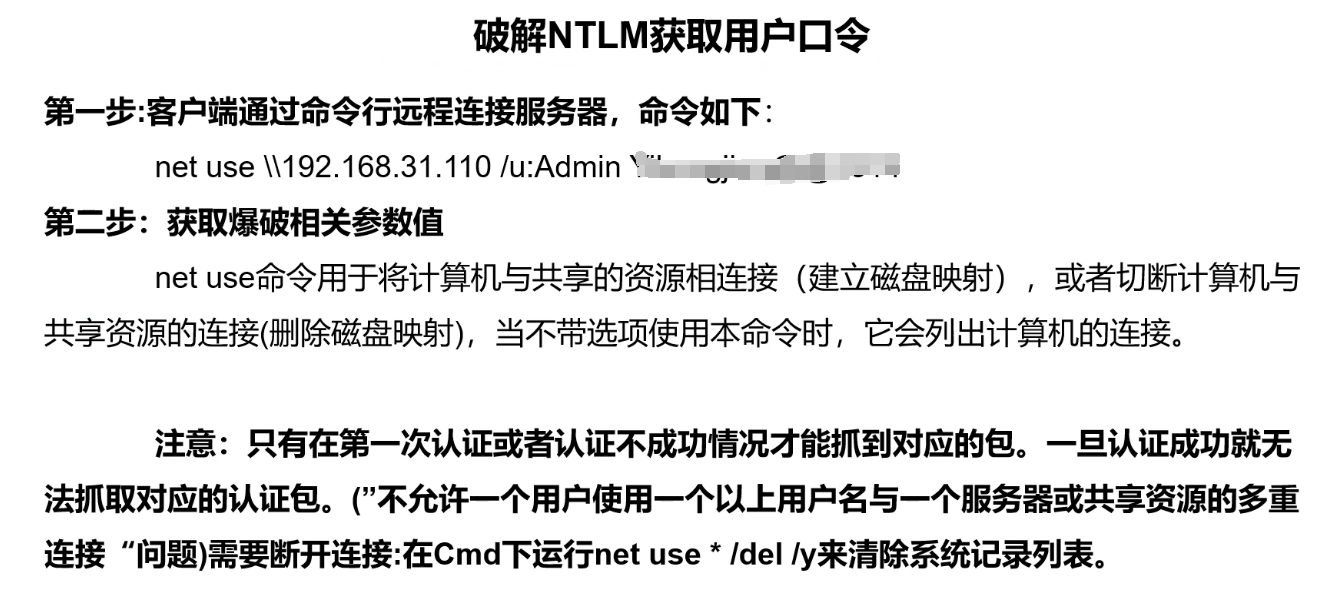

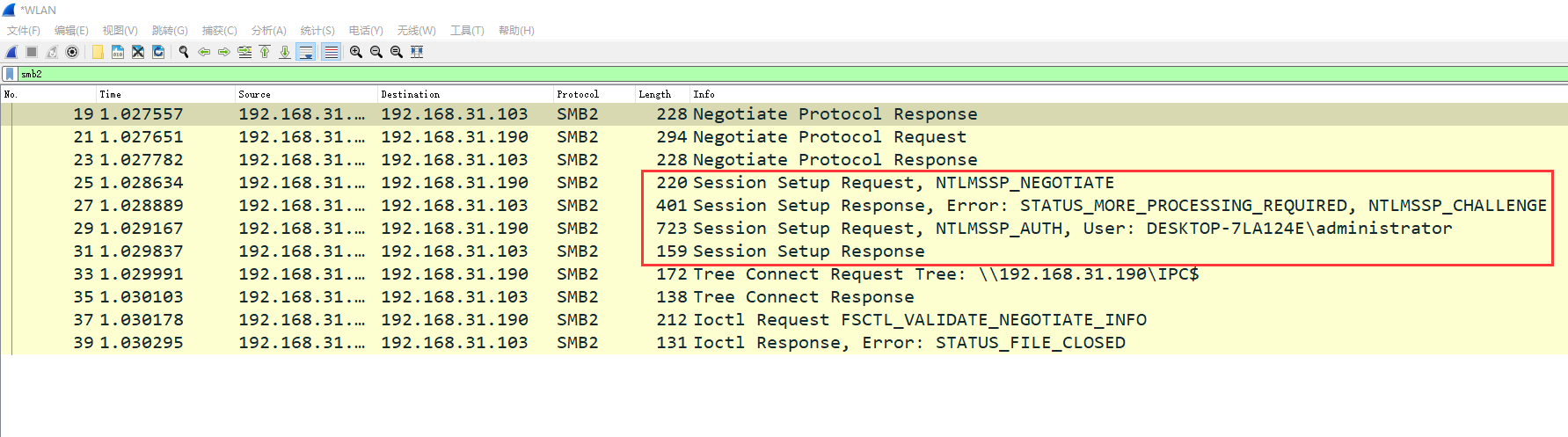

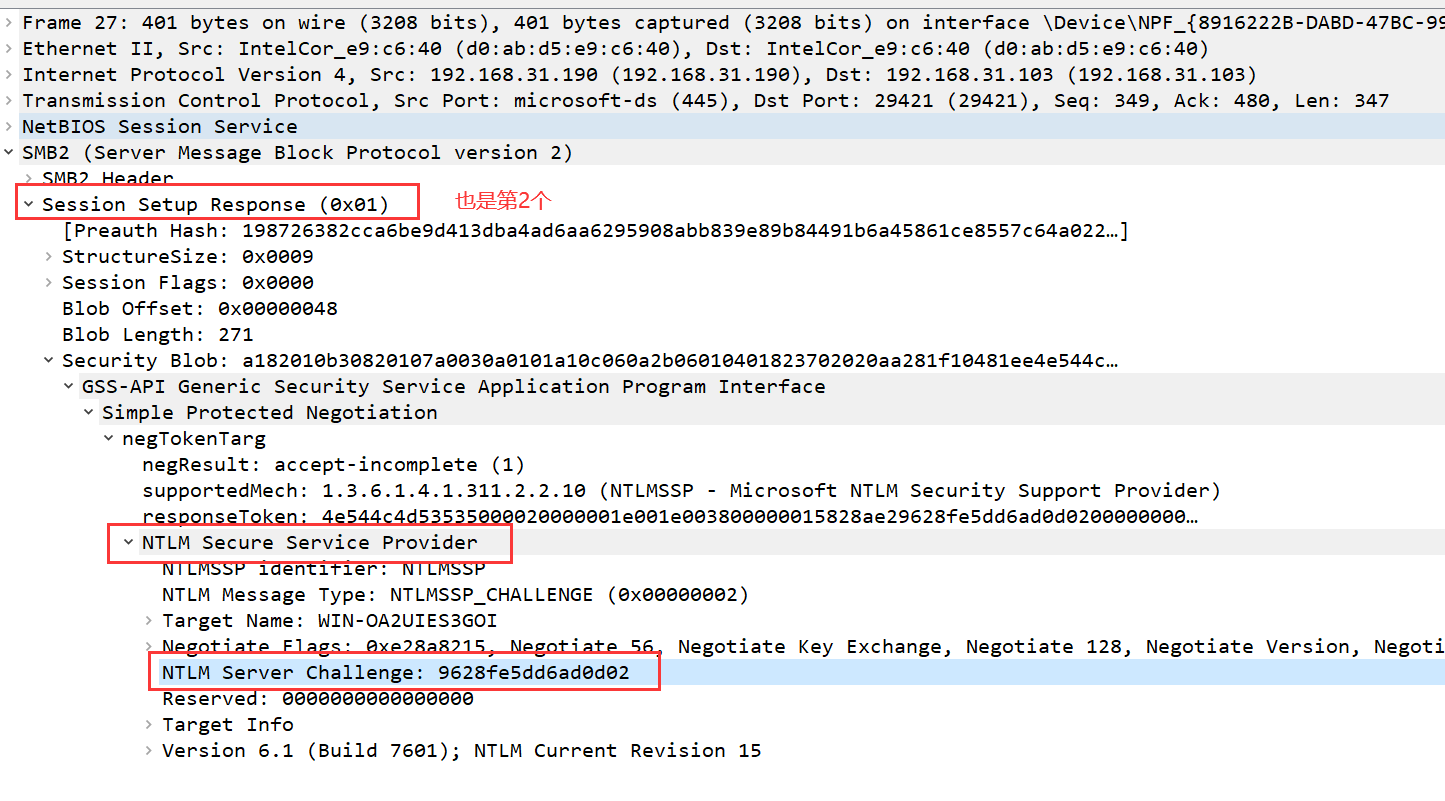

做过破解NTLM获取用户指令的实验

Hashcat爆破Nt-NTLM hash

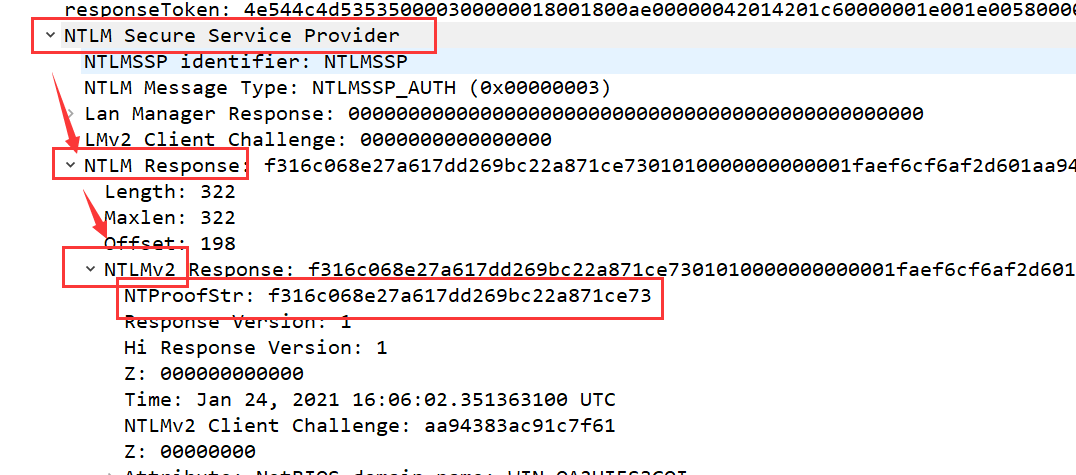

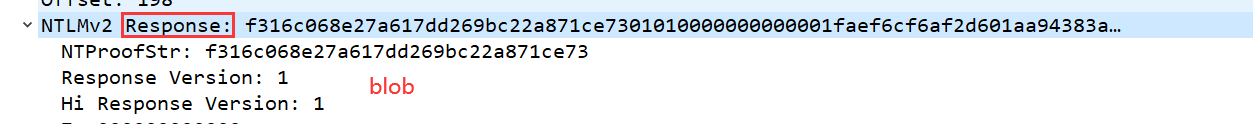

Hashcat爆破NTLMv2的格式为: username::domain:challenge:HMAC-MD5:blob

注: challenge为NTLM Server Challenge(服务器生成的挑战码),domain由数据包内容获得(IP或者机器名),

注意:domain最好用机器名,ip容易出现问题(客户端的机器名,不是服务端的机器名)

HMAC-MD5对应数据包中的NTProofStr。blob对应数据包中Response去掉NTProofStr的后半部分

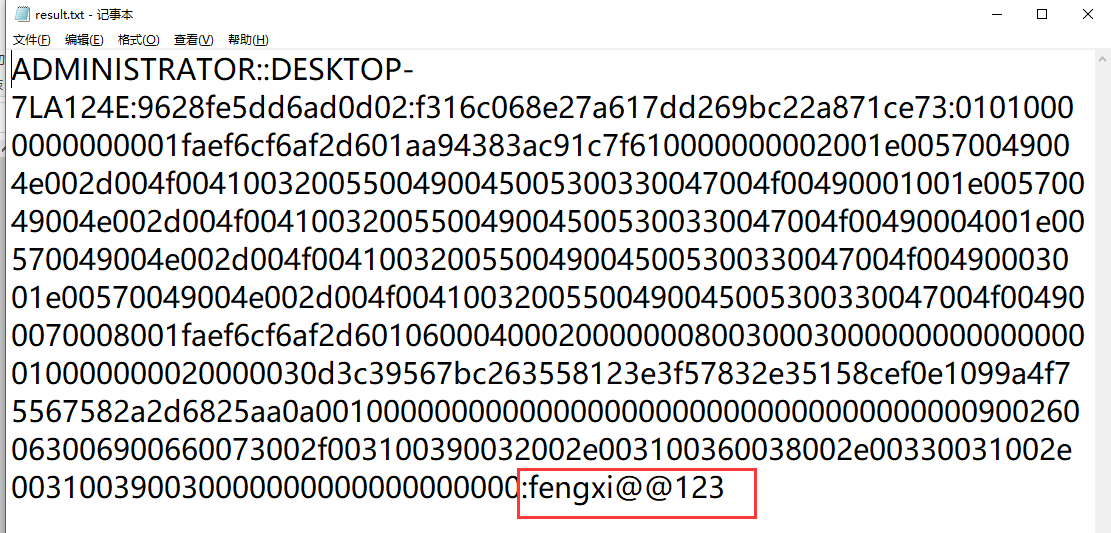

Hashcat爆破NTLMv2的格式为:hashcat.exe -m 5600 username::domain:challenge:HMAC-MD5:blob example.dict -o result.txt --force

挑战码:9628fe5dd6ad0d02

HMAC-MD5:在第三条,客户端访问服务端

最后把这些找出来东东 替换到上面的格式里

结果!!!

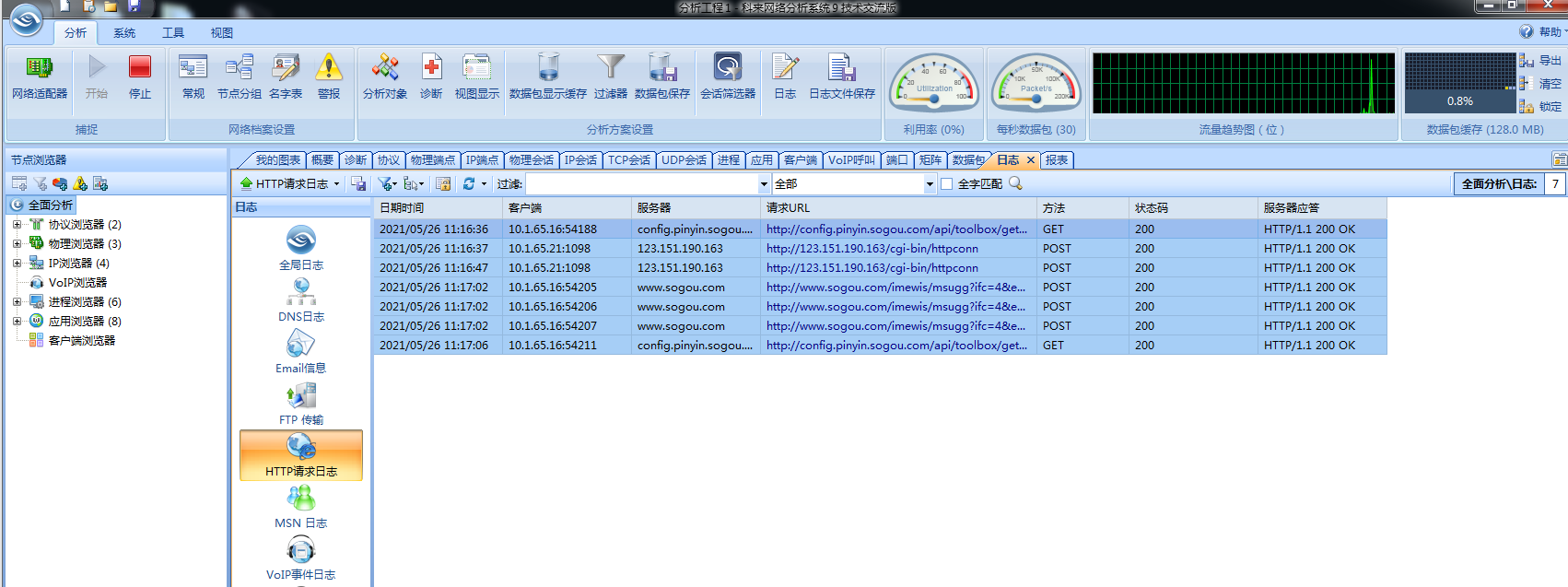

第二种:科来 (中文的我喜欢!)

简单的功能都有,当然肯定不如wireshark

启动项分析

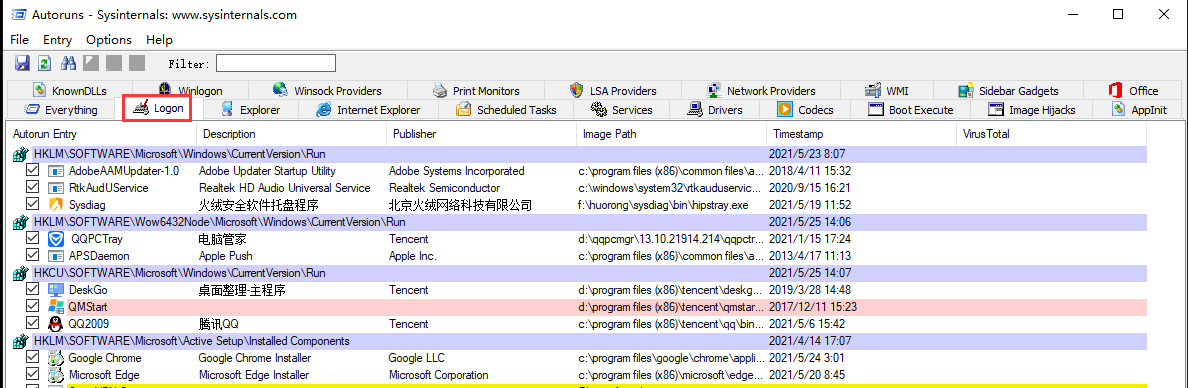

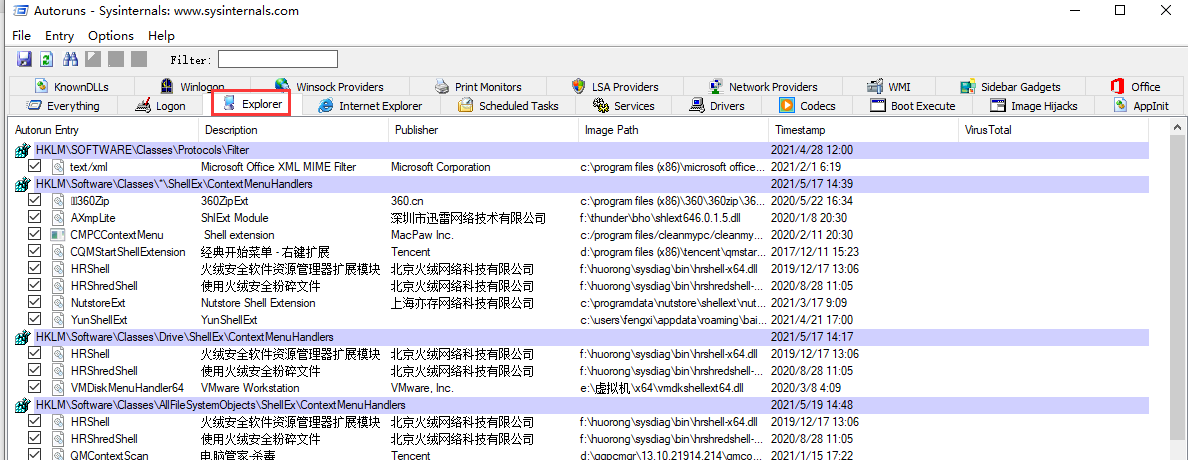

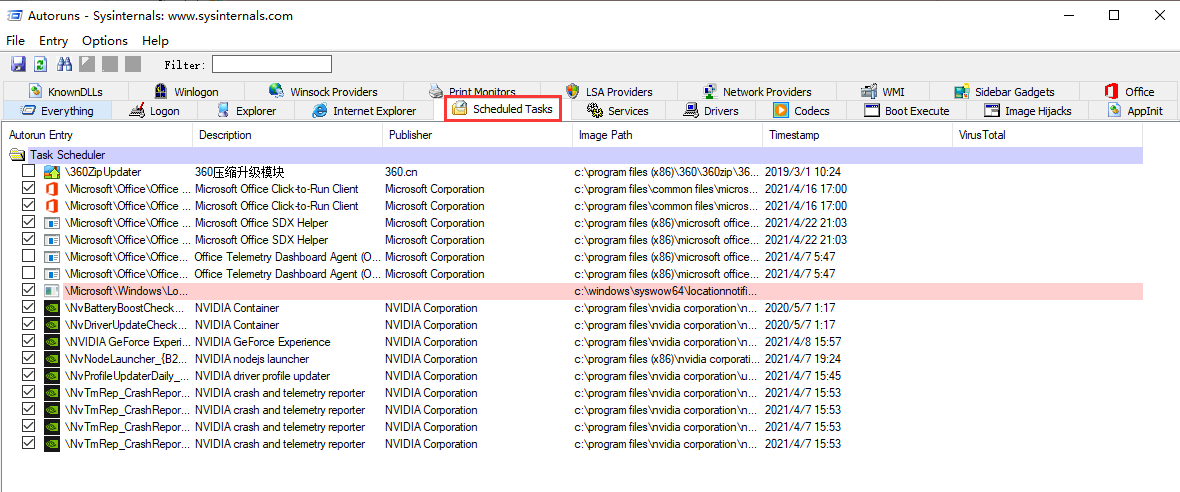

第一种:Autoruns

1.分析启动项

2.分析注册表

3.分析计划任务

浙公网安备 33010602011771号

浙公网安备 33010602011771号