wifI tcp SYN 洪水攻击防火墙测试

tcpdump命令:https://blog.csdn.net/wj31932/article/details/106570542/

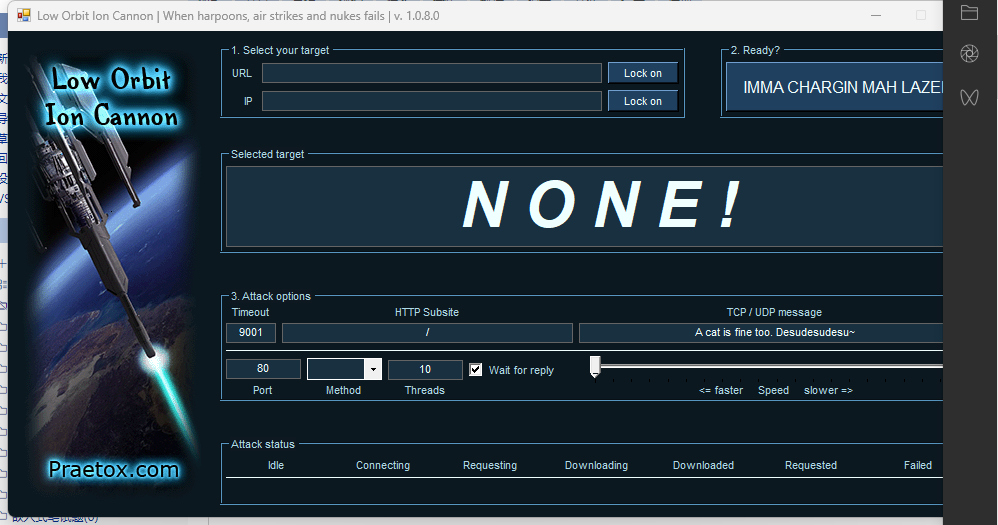

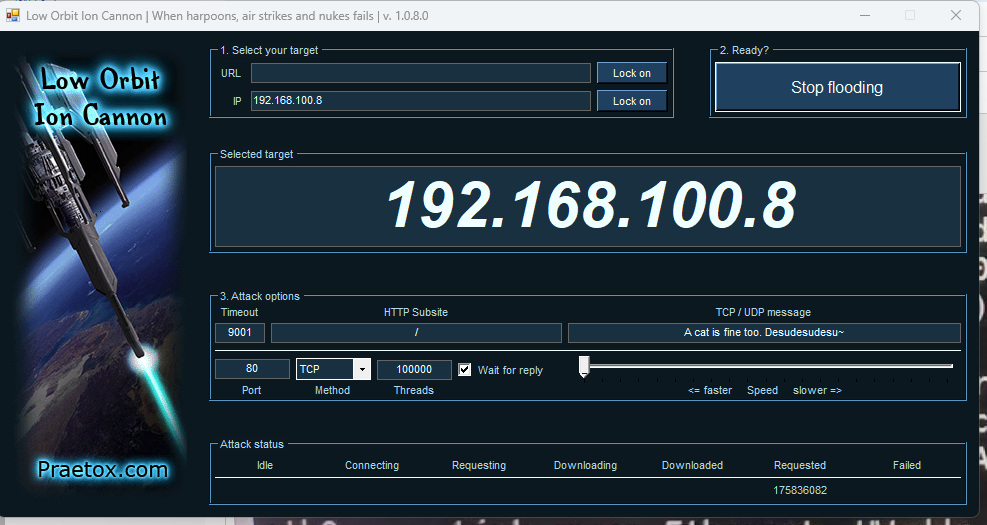

一、使用LOIC攻击软件

1.1 基本参数设置

IP是要攻击对象的IP地址

Method是选择的方法包括TCP、UDP、HTTP攻击方式等

Threads是发送的数量

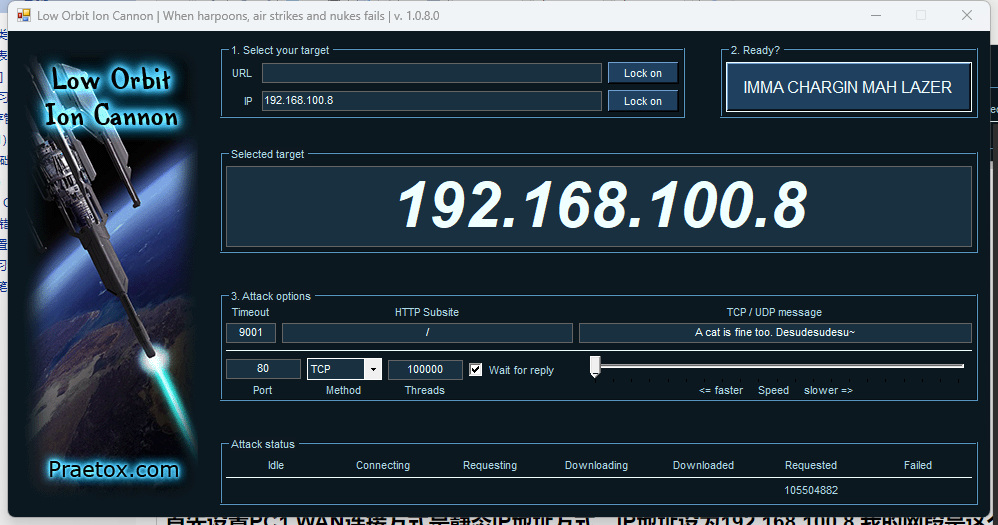

1.2 个人配置

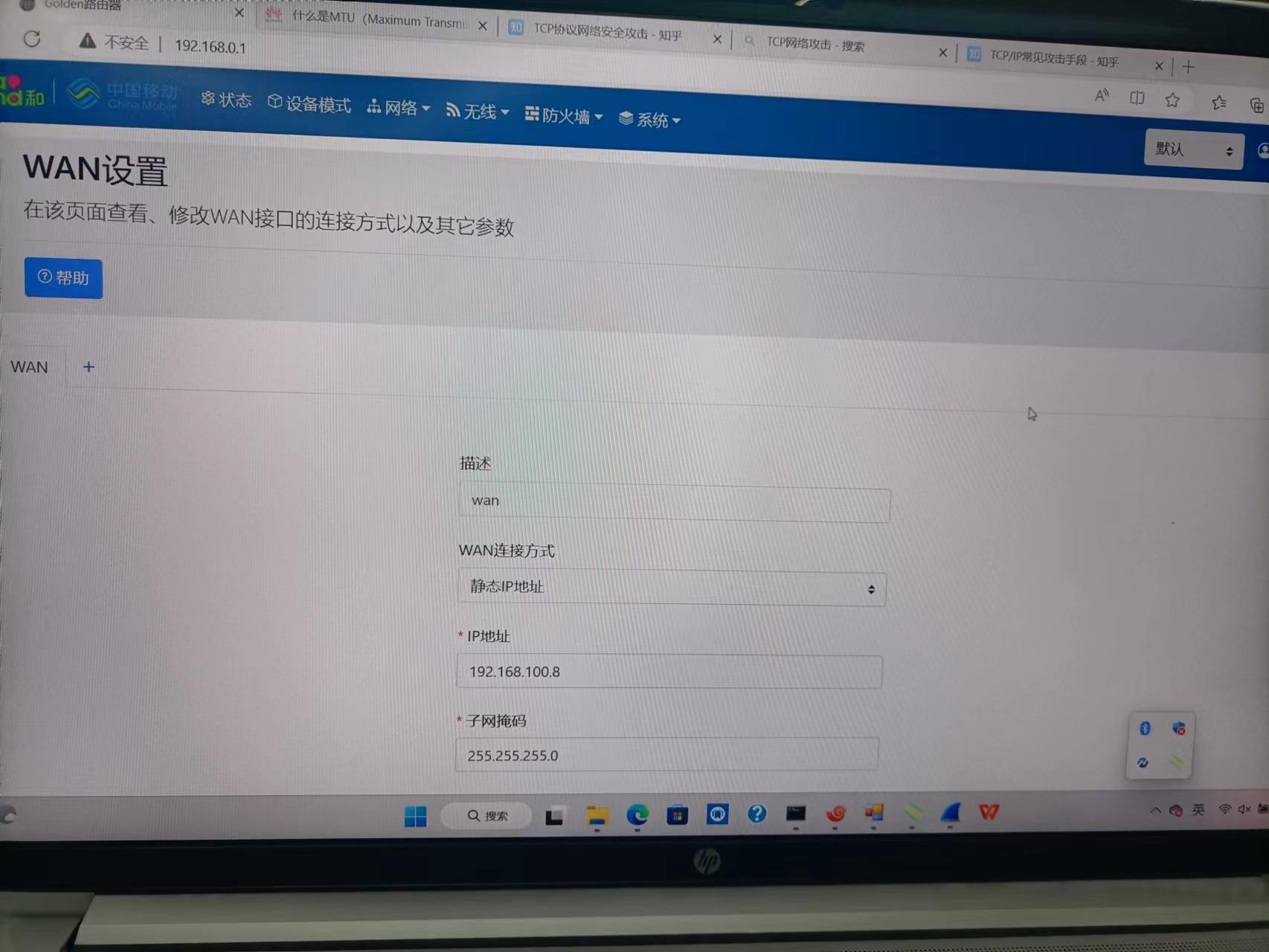

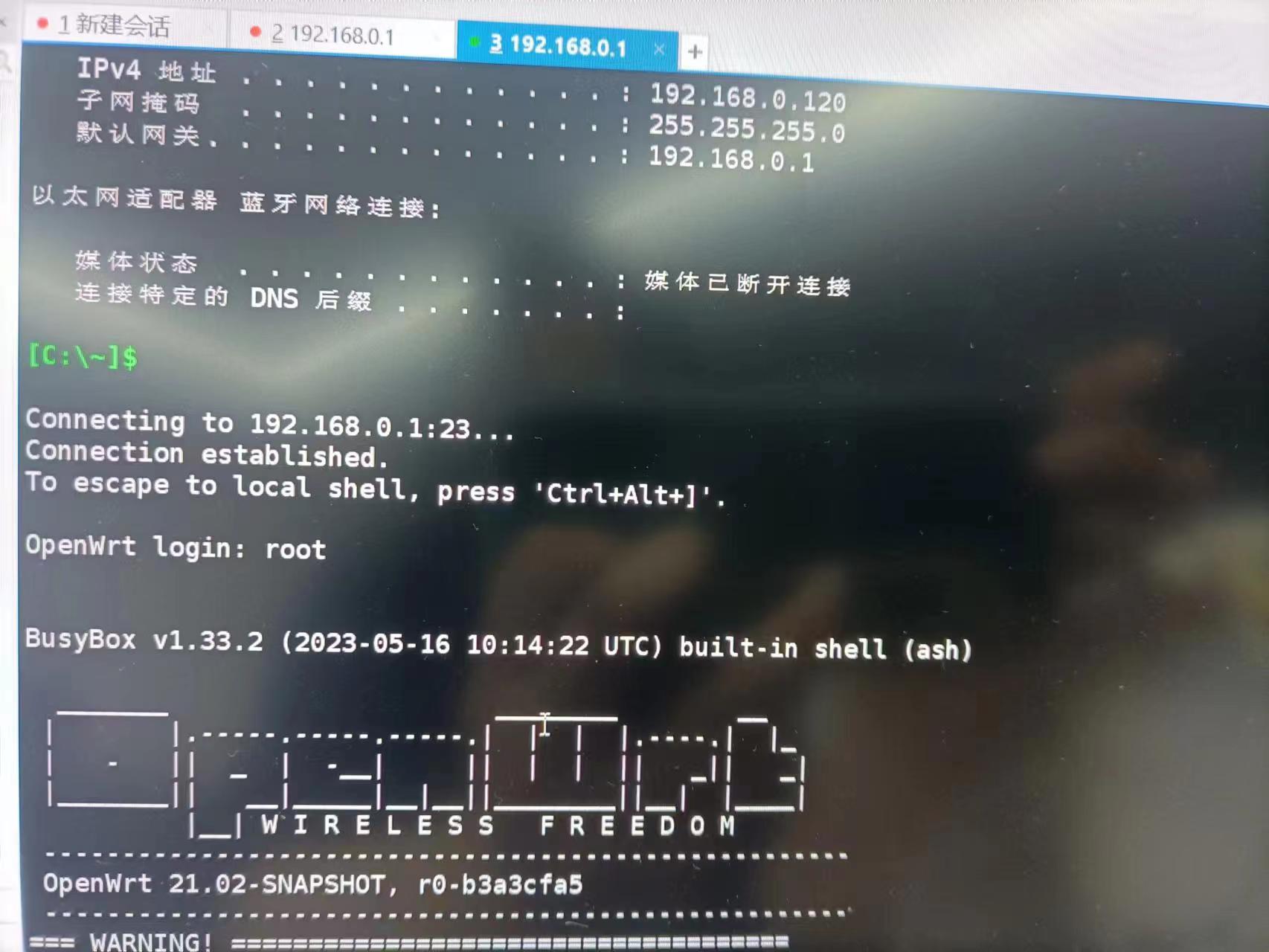

二、硬件配置和连接

Lan接PC1,模拟内网, -------被攻击的

WLAN接PC2,模拟外网 -------攻击方

三、软件设置

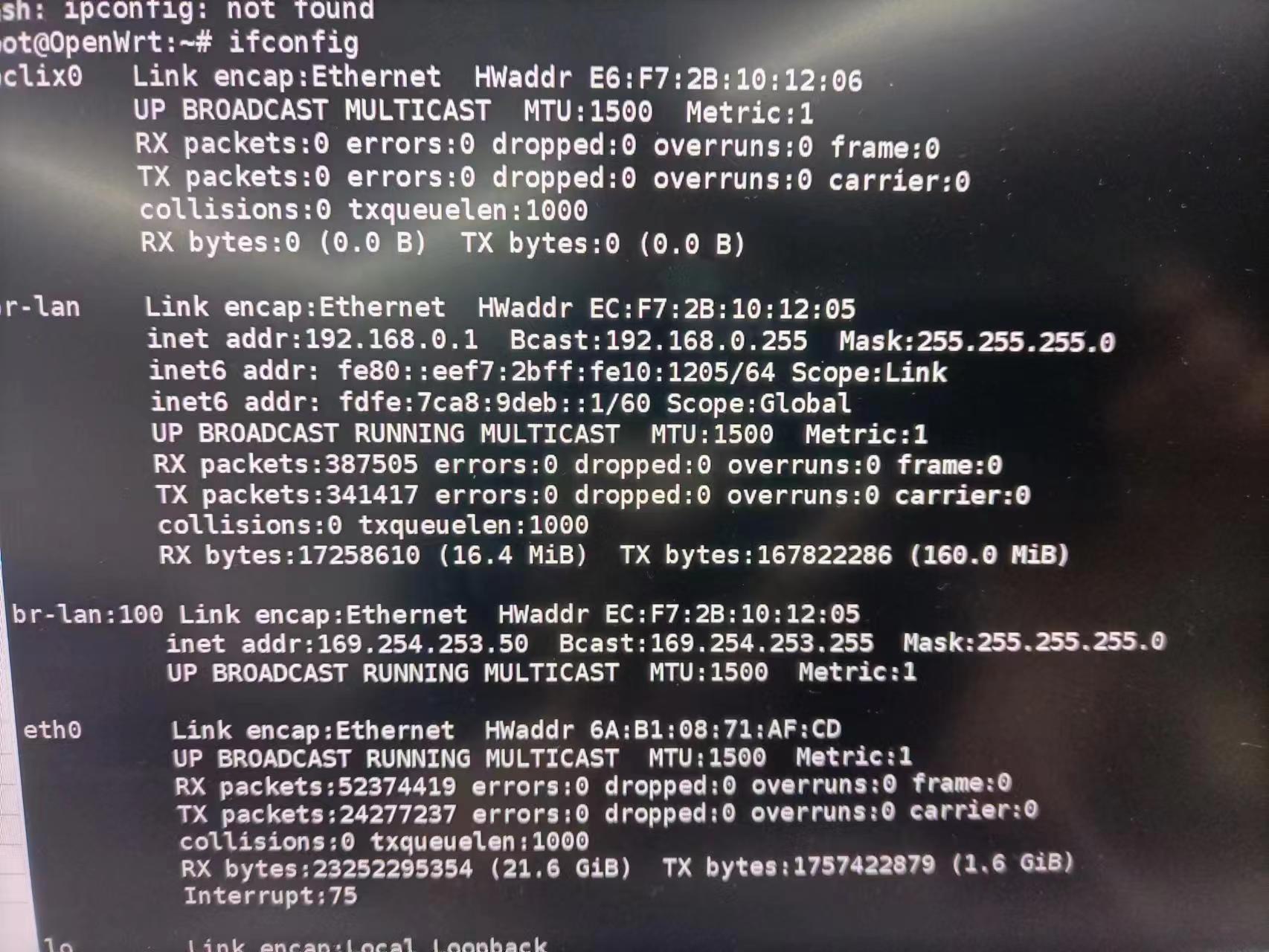

首先设置PC1 WAN连接方式是静态IP地址方式,IP地址设为192.168.100.8 我的网段是这个

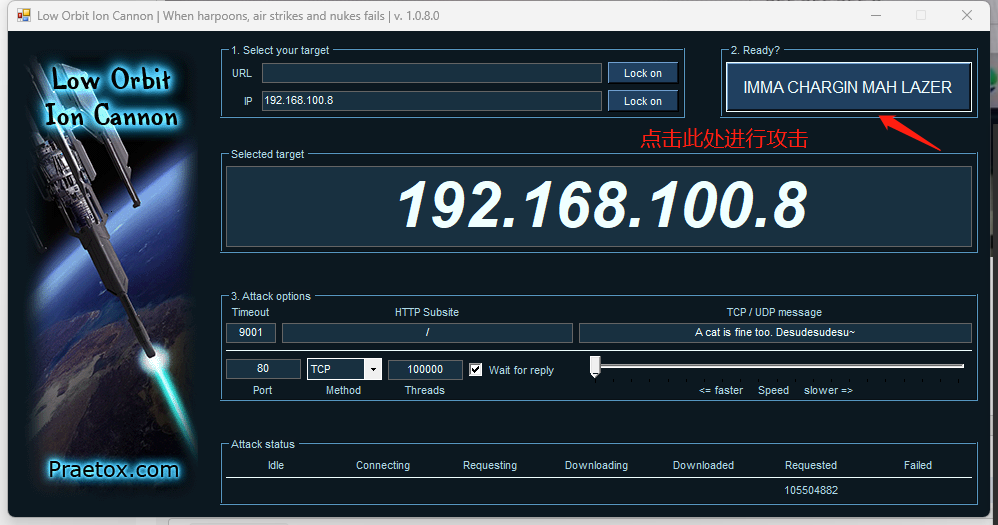

四、开始攻击

4.1点击Ready开始攻击

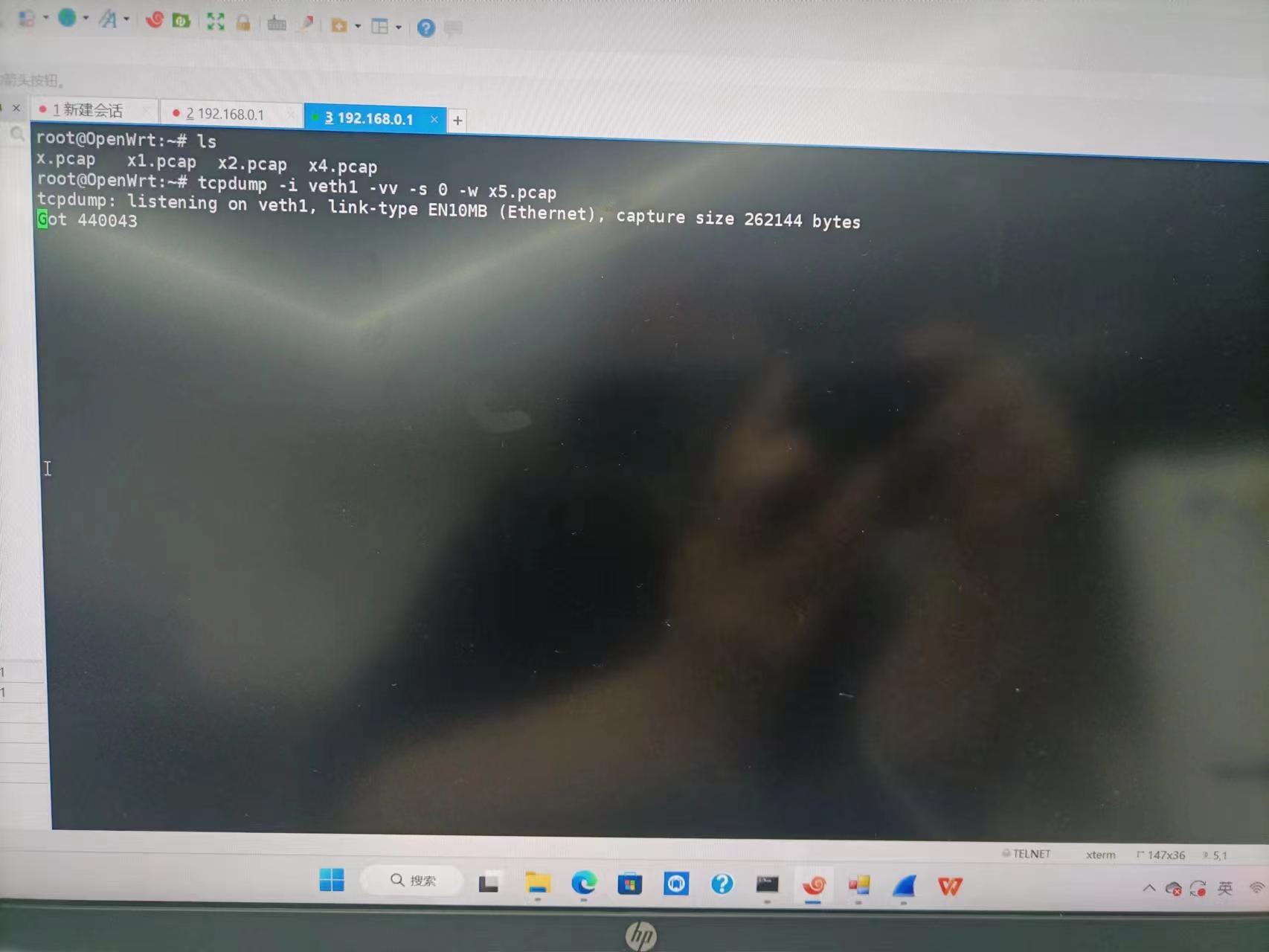

4.2 打开PC1的Xshell,连接到ubuntu的网段,接入虚拟机,使用su root切换到root权限,使用ifconfig查看自己的所属的网段名字,使用指令检测:

tcpdump -i veth1 -vv -s 0 -w x5.prap

-

-

----------连入的网段

----------------------------生成的文件

tcpdump [ -AbdDefhHIJKlLnNOpqStuUvxX# ] [ -B buffer_size ]

[ -c count ]

[ -C file_size ] [ -G rotate_seconds ] [ -F file ]

[ -i interface ] [ -j tstamp_type ] [ -m module ] [ -M secret ]

[ --number ] [ -Q in|out|inout ]

[ -r file ] [ -V file ] [ -s snaplen ] [ -T type ] [ -w file ]

[ -W filecount ]

[ -E spi@ipaddr algo:secret,... ]

[ -y datalinktype ] [ -z postrotate-command ] [ -Z user ]

[ --time-stamp-precision=tstamp_precision ]

[ --immediate-mode ] [ --version ]

[ expression ]

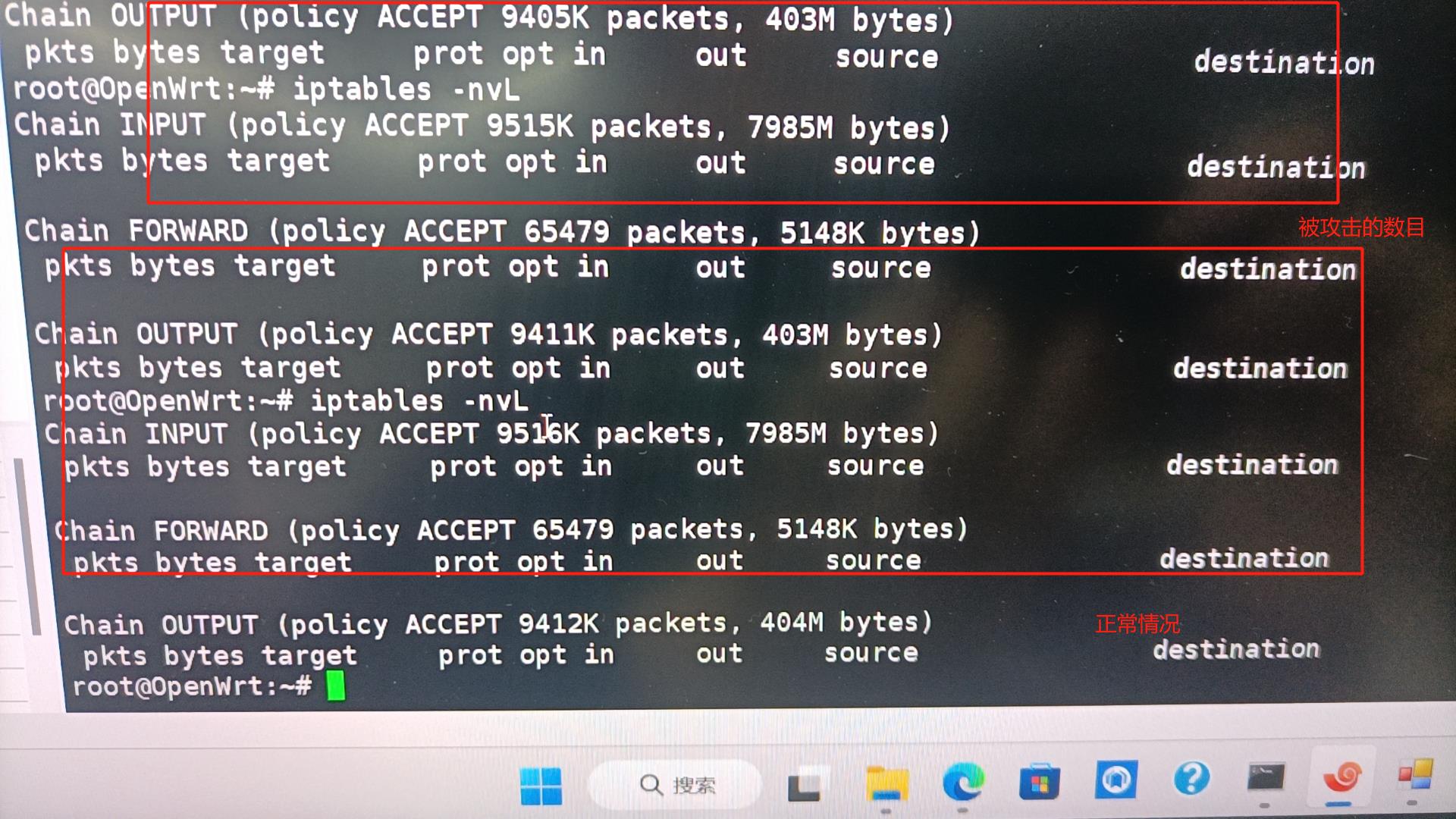

4.3 输入命令

iptables -nvL

显示当前接收的信息条数,也就是受攻击的条数。

或者tftp命令下载到本地使用WireShark查看

浙公网安备 33010602011771号

浙公网安备 33010602011771号