MS16-072域内中间人攻击

0x01 漏洞利用

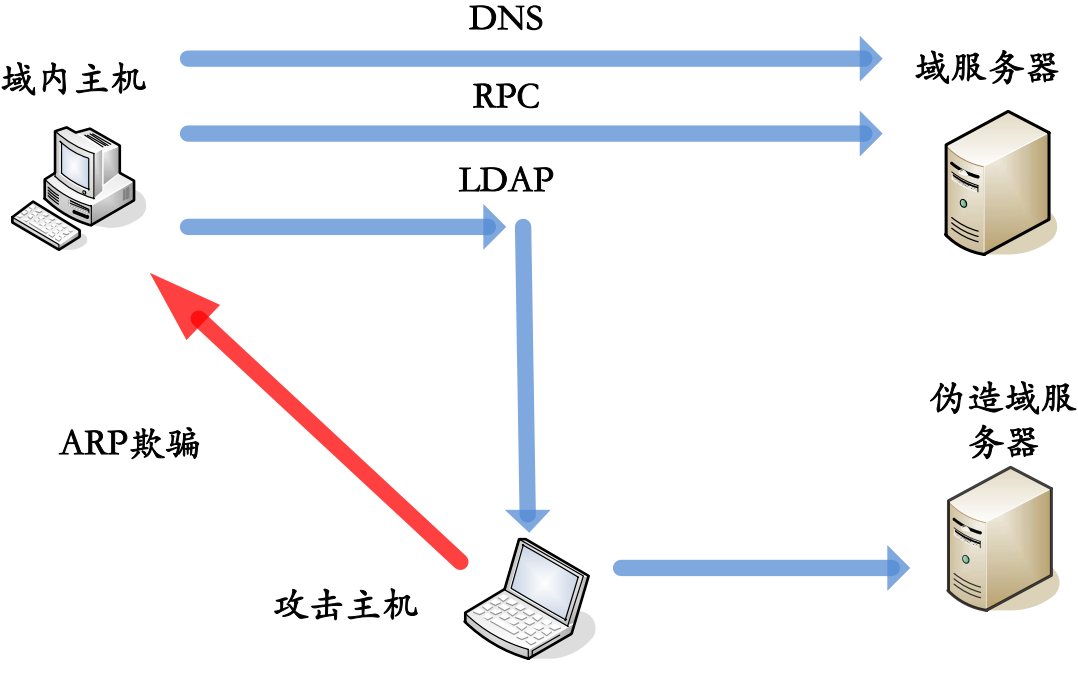

在目标主机域用户口令已知的条件下,目标主机在进行策略更新时,对域服务器的认证存在漏洞,攻击者劫持认证服务器的过程,引导至伪造的域服务器,并在域服务器中制定用户的计划任务策略,可以获取该主机的最高控制权限。

在域服务器离线时,域内主机使用域用户登录后,策略更新时,认证域服务器时存在漏洞,只通过用户的口令散列值进行认证。如果提前知道域用户口令,在伪造域服务器中添加相同的用户、设置相同的口令,则可以伪造新的域策略向主机推送,从而实现权限提升、策略变更(例如常见的关闭防火墙等)

该漏洞有点类似于MS15-011、MS15-014漏洞,不同之处在于前者漏洞在于LDAP协议,后2者的漏洞在于SMB的签名认证。

伪造域服务器,添加相同的用户、设置相同的口令,伪造域策略,获取客户端系统权限

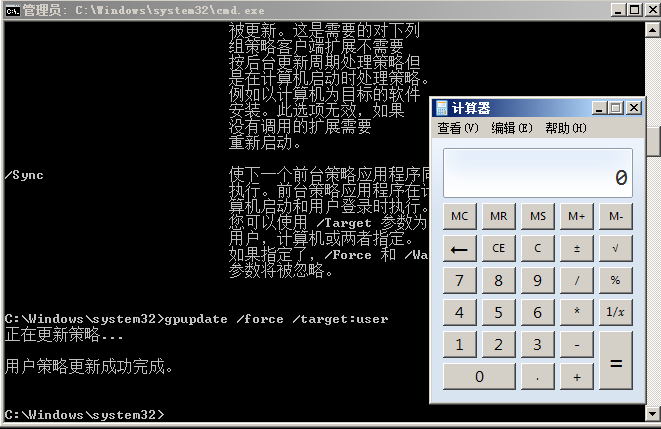

在伪造域服务器中加入执行策略

新建一个组策略

创建一个calc,在域用户获取组策略的时候默认打开

输入gpupdate /force /target:user

成功弹出

比较鸡肋!!! 利用苛刻

从此山高路远,纵马扬鞭。愿往后旅途,三冬暖,春不寒,天黑有灯,下雨有伞。此生尽兴,不负勇往。

浙公网安备 33010602011771号

浙公网安备 33010602011771号